在阿里云托管kubernetes上利用 cert-manager 自动签发 TLS 证书[无坑版]

前言

排错的过程是痛苦的也是有趣的。

运维乃至IT,排错能力是拉开人与人之间的重要差距。

本篇会记录我的排错之旅。

由来

现如今我司所有业务都运行在阿里云托管kubernetes环境上,因为前端需要对外访问,所以需要对外域名,考虑申请https证书过于麻烦,所以希望借助免费的工具自动生成tls证书。

借鉴于网上或者阿里云的相关文档是存在大坑的,我认为有必要写一篇无坑版的利用cert-manager自动签发TLS证书。

思路

cert-manager是Kubernetes上一个管理SSL证书的插件,配合nginx-ingress可以对网站配置https访问,在加上letsencrypt提供免费的SSL证书,所有就产生了cert-manager+nginx-ingress+letsencrypt的免费套餐。详情请到GitHub查看:cert-manager

本文将介绍:基于阿里云托管kubernetes+cert-manager的 单域名,通配符域名证书申请。

部署

注:网上大多都使用helm 部署的,而helm部署确实非常简单,我认为最好最好不要使用他人的helm清单,不然出问题,就不晓得是怎么一个部署逻辑,还需要去分析资源清单。

前提

kubectl create namespace cert-manager #创建 cert-manager 命名空间

kubectl label namespace cert-manager certmanager.k8s.io/disable-validation=true #标记 cert-manager 命名空间以禁用资源验证

配置CRDs

wget https://github.com/jetstack/cert-manager/releases/download/v0.15.1/cert-manager-legacy.crds.yaml

kubectl apply --validate=false -f cert-manager-legacy.crds.yaml

配置cert-manager

# wget https://github.com/jetstack/cert-manager/releases/download/v0.15.1/cert-manager.yaml

# kubectl apply --validate=false -f cert-manager.yaml

这里会发现pod一直处于ContainerCreating 容器创建中

# kubectl get pods -n cert-manager

NAME READY STATUS RESTARTS AGE

cert-manager-75856bb467-fr5zz 0/1 ContainerCreating 0 16m

cert-manager-cainjector-597f5b4768-jqsvp 0/1 ContainerCreating 0 16m

cert-manager-webhook-5c9f7b5f75-gnphd 0/1 ContainerCreating 0 16m

#查看pod 详情,会发现是因为拉取镜像的问题,我的解决方案

#在香港机上拉取镜像打标签,推送到镜像仓库然后修改cert-manager.yaml的镜像地址

#查看原资源清单镜像

# cat cert-manager.yaml |grep image

image: "quay.io/jetstack/cert-manager-cainjector:v0.15.1"

image: "quay.io/jetstack/cert-manager-controller:v0.15.1"

image: "quay.io/jetstack/cert-manager-webhook:v0.15.1"

#香港机拉取--> 打标签 --> 推送

# docker pull quay.io/jetstack/cert-manager-cainjector:v0.15.1

# docker tag quay.io/jetstack/cert-manager-cainjector:v0.15.1 registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-cainjector-v0.15.1

# docker push registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-cainjector-v0.15.1

# docker pull quay.io/jetstack/cert-manager-controller:v0.15.1

# docker tag quay.io/jetstack/cert-manager-controller:v0.15.1 registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-controller-v0.15.1

# docker push registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-controller-v0.15.1

# docker pull quay.io/jetstack/cert-manager-webhook:v0.15.1

# docker tag quay.io/jetstack/cert-manager-webhook:v0.15.1 registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-webhook-v0.15.1

# docker push registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-webhook-v0.15.1

#现资源清单镜像 【临时镜像仓库地址为公开】

# cat cert-manager.yaml |grep image

#image: "quay.io/jetstack/cert-manager-cainjector:v0.15.1"

image: "registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-cainjector-v0.15.1"

#image: "quay.io/jetstack/cert-manager-controller:v0.15.1"

image: "registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-controller-v0.15.1"

#image: "quay.io/jetstack/cert-manager-webhook:v0.15.1"

image: "registry.cn-shenzhen.aliyuncs.com/realibox_test/cert-manager:cert-manager-webhook-v0.15.1"

# kubectl apply --validate=false -f cert-manager.yaml

# kubectl get pods -n cert-manager

NAME READY STATUS RESTARTS AGE

cert-manager-75856bb467-fr5zz 1/1 Running 0 1h

cert-manager-cainjector-597f5b4768-jqsvp 1/1 Running 0 1h

cert-manager-webhook-5c9f7b5f75-gnphd 1/1 Running 0 1h

验证cert-manager

# cat test-cert-manager.yaml

##########################################################################

#Author: zisefeizhu

#QQ: 2********0

#Date: 2020-08-11

#FileName: test-cert-manager.yaml

#URL: https://www.cnblogs.com/zisefeizhu/

#Description: The test script

#Copyright (C): 2020 All rights reserved

###########################################################################

apiVersion: v1

kind: Namespace

metadata:

name: cert-manager-test

---

apiVersion: cert-manager.io/v1alpha2

kind: Issuer

metadata:

name: test-selfsigned

namespace: cert-manager-test

spec:

selfSigned: {}

---

apiVersion: cert-manager.io/v1alpha2

kind: Certificate

metadata:

name: selfsigned-cert

namespace: cert-manager-test

spec:

commonName: example.com

secretName: selfsigned-cert-tls

issuerRef:

name: test-selfsigned

# kubectl apply -f test-cert-manager.yaml

Normal GeneratedKey 20s cert-manager Generated a new private key

Normal Requested 20s cert-manager Created new CertificateRequest resource "selfsigned-cert-2334779822"

Normal Issued 20s cert-manager Certificate issued successfully

# kubectl delete -f test-cert-manager.yaml

通过dns配置域名证书

这里样式的是阿里云DNS操作的流程,如果需要其他平台的方法,可以自行开发,或者找已开源webhook,这是官方的例子:https://github.com/jetstack/cert-manager-webhook-example

这里用的是这个包:https://github.com/pragkent/alidns-webhook

配置alidns的webhook

# wget https://raw.githubusercontent.com/pragkent/alidns-webhook/master/deploy/bundle.yaml

# kubectl apply -f bundle.yaml

# kubectl get pods -n cert-manager #查看webhook

NAME READY STATUS RESTARTS AGE

cert-manager-webhook-alidns-6b87bc8597-tc9pk 1/1 Running 2 1h

配置Issuer

cert-manager 提供了Issuer 和 ClusterIssuer 两种类型的签发机构,Issuer 只能用来签发自己所在命名空间下的证书,ClusterIssuer可以签发任意命名空间下的证书。

通过阿里云RAM创建一个账号,并授权AliyunDNSFullAccess,管理云解析(DNS)的权限,将账号的AK记下来,并通过下面的命令创建secret,这个secret用于webhook在DNS认证的时候,会向DNS解析里面写入一条txt类型的记录,认证完成后删除。

创建 alidns AccessKey Id 和 Secret

# kubectl -n cert-manager create secret generic alidns-access-key-id --from-literal=accessKeyId='xxxxxxx'

# kubectl -n cert-manager create secret generic alidns-access-key-secret --from-literal=accessKeySecret='xxxxxxx'

我这里用 ClusterIssuer 为例,创建 letsencrypt-prod.yaml 文件

# cat letsencrypt-prod.yaml

##########################################################################

#Author: zisefeizhu

#QQ: 2********0

#Date: 2020-08-10

#FileName: letsencrypt-prod.yaml

#URL: https://www.cnblogs.com/zisefeizhu/

#Description: The test script

#Copyright (C): 2020 All rights reserved

###########################################################################

apiVersion: cert-manager.io/v1alpha2

kind: ClusterIssuer

metadata:

labels:

name: letsencrypt-prod

name: letsencrypt-prod # 自定义的签发机构名称,后面会引用

spec:

acme:

email: zisefeizhu@rexxxxx.com # 你的邮箱,证书快过期的时候会邮件提醒,不过我们可以设置自动续期

solvers:

- http01:

ingress:

class: nginx

privateKeySecretRef:

name: letsencrypt-prod # 指示此签发机构的私钥将要存储到哪个 Secret 对象中

server: https://acme-v02.api.letsencrypt.org/directory # acme 协议的服务端,我们用Let's Encrypt

让我们看看acme协议的服务端信息

{

"Dmrr3rQDHDQ": "https://community.letsencrypt.org/t/adding-random-entries-to-the-directory/33417",

"keyChange": "https://acme-v02.api.letsencrypt.org/acme/key-change",

"meta": {

"caaIdentities": [

"letsencrypt.org"

],

"termsOfService": "https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf",

"website": "https://letsencrypt.org"

},

"newAccount": "https://acme-v02.api.letsencrypt.org/acme/new-acct",

"newNonce": "https://acme-v02.api.letsencrypt.org/acme/new-nonce",

"newOrder": "https://acme-v02.api.letsencrypt.org/acme/new-order",

"revokeCert": "https://acme-v02.api.letsencrypt.org/acme/revoke-cert"

}

应用 yaml

# kubectl apply -f letsencrypt-prod.yaml

查看状态

# kubectl get ClusterIssuer

NAME READY AGE

letsencrypt-prod True 1h

至此,在kubernetes上利用 cert-manager 自动签发 TLS 证书 理论上部署完毕,下面进行验证!

验证

在这里我将提供两种验证方法:1. 手动签发证书 2. 自动签发证书

注意:这里存在一个大坑,请留意!

手动签发证书

# cat test-manual-cert.yaml

##########################################################################

#Author: zisefeizhu

#QQ: 2********0

#Date: 2020-08-11

#FileName: test-manual-cert.yaml

#URL: https://www.cnblogs.com/zisefeizhu/

#Description: The test script

#Copyright (C): 2020 All rights reserved

###########################################################################

apiVersion: cert-manager.io/v1alpha2

kind: Certificate

metadata:

name: test-monkeyrun-net-cert

spec:

secretName: tls-test-monkeyrun-net # 证书保存的 secret 名

duration: 2160h # 90d

renewBefore: 360h # 15d

organization:

- jetstack

isCA: false

keySize: 2048

keyAlgorithm: rsa

keyEncoding: pkcs1

dnsNames:

- test01.advance.realibox.com

issuerRef:

name: letsencrypt-prod

kind: ClusterIssuer

group: cert-manager.io

# kubectl apply -f test-manual-cert.yaml

certificate.cert-manager.io/test-monkeyrun-net-cert created

大坑

预警:坑要来了!!!

# kubectl get certificate #检查是否生成证书文件

NAME READY SECRET AGE

test-monkeyrun-net-cert False tls-test-monkeyrun-net 27s

# # kubectl get certificate

NAME READY SECRET AGE

test-monkeyrun-net-cert False tls-test-monkeyrun-net 27s

# kubectl describe certificate test-monkeyrun-net-cert #查看详情

Status:

Conditions:

Last Transition Time: 2020-08-11T02:53:06Z

Message: Waiting for CertificateRequest "test-monkeyrun-net-cert-1270901994" to complete

Reason: InProgress

Status: False

Type: Ready

Events:

Type Reason Age From Message

---- ------ ---- ---- -------

Normal Requested 40s cert-manager Created new CertificateRequest resource "test-monkeyrun-net-cert-1270901994"

这里证书生成是失败了的,原因:Waiting for CertificateRequest "test-monkeyrun-net-cert-1270901994" to complete

一直在请求,也就是说请求不到。这个问题从上周五就开始困扰着我。这也是个大坑,可看到的文档基本没有讲到

解决

查看有关证书生成的组件落到的节点:

# kubectl get pods -n cert-manager -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

cert-manager-75856bb467-fr5zz 1/1 Running 0 18h 192.168.0.98 cn-shenzhen.172.16.0.123 <none> <none>

cert-manager-cainjector-597f5b4768-jqsvp 1/1 Running 0 18h 192.168.0.101 cn-shenzhen.172.16.0.123 <none> <none>

cert-manager-webhook-5c9f7b5f75-gnphd 1/1 Running 0 18h 192.168.0.99 cn-shenzhen.172.16.0.123 <none> <none>

cert-manager-webhook-alidns-6b87bc8597-tc9pk 1/1 Running 2 17h 192.168.0.13 cn-shenzhen.172.16.0.122 <none> <none>

发现它们落在不同的节点上,灵光一闪,想起来了一件事:https://www.cnblogs.com/zisefeizhu/p/13262239.html 或许这个问题和自处一样呢?证书颁发者的pod与负载均衡器缠绕在不同的节点上,因此它无法通过入口与其自身进行通信。有可能哦

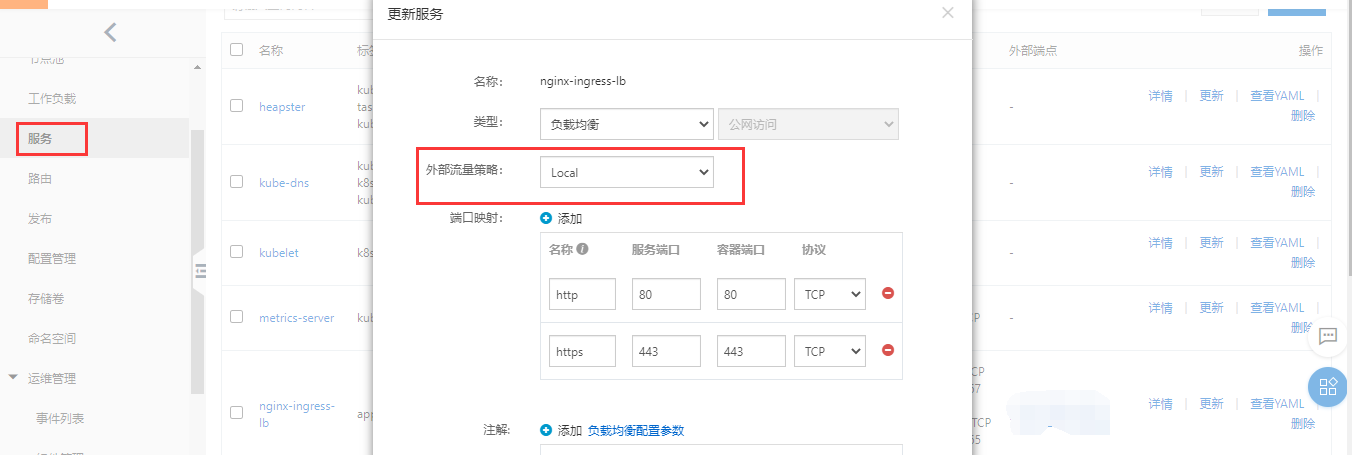

登陆阿里云看此kubernetes集群的外部流量引入策略

还真是的呢?根据之前对externaltrafficpolicy 的原理性了解,我有90%的把握是此处的问题,改为cluster

注:为什么我要在这里 我要登陆aliyun 点击更改而不是用命令 导出资源清单更改呢?这是因为阿里云的托管k8s有坑,这里如果用命令来改会导致nginx-ingress的lb的IP 也就是对外的公网IP发生变化,这样你的域名就全失效了因为IP变了.... 这个需要固定IP

再次测试

# kubectl delete -f test-manual-cert.yaml

certificate.cert-manager.io "test-monkeyrun-net-cert" deleted

# kubectl apply -f test-manual-cert.yaml

certificate.cert-manager.io/test-monkeyrun-net-cert created

# kubectl get certificate

NAME READY SECRET AGE

test-monkeyrun-net-cert True tls-test-monkeyrun-net 4s

! 此问题解决,手动签发证书成功,下面进行自动签发证书!

自动签发证书

资源清单

# cat test-nginx.yaml

##########################################################################

#Author: zisefeizhu

#QQ: 2********0

#Date: 2020-08-10

#FileName: test-nginx.yaml

#URL: https://www.cnblogs.com/zisefeizhu/

#Description: The test script

#Copyright (C): 2020 All rights reserved

###########################################################################

apiVersion: apps/v1

kind: Deployment

metadata:

name: test-nginx

spec:

replicas: 1

selector:

matchLabels:

run: test-nginx

template:

metadata:

labels:

run: test-nginx

spec:

containers:

- name: test-nginx

image: nginx

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: test-nginx

labels:

app: test-nginx

spec:

ports:

- port: 80

protocol: TCP

name: http

selector:

run: test-nginx

---

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: test-nginx

annotations:

kubernetes.io/ingress.class: "nginx"

kubernetes.io/tls-acme: "true"

certmanager.k8s.io/cluster-issuer: "letsencrypt-prod"

spec:

rules:

- host: test.advance.realibox.com

http:

paths:

- backend:

serviceName: test-nginx

servicePort: 80

path: /

tls:

- secretName: tls-test-monkeyrun-net

hosts:

- test.advance.realibox.com

测试

# kubectl apply -f test-nginx.yaml

deployment.apps/test-nginx created

service/test-nginx created

ingress.extensions/test-nginx created

# kubectl get pods,ingress -n test

NAME READY STATUS RESTARTS AGE

pod/test-nginx-6dcd7c6dc5-fd5xx 1/1 Running 0 31s

NAME HOSTS ADDRESS PORTS AGE

ingress.extensions/test-nginx test.advance.realibox.com xxxxxxx 80, 443 31s

# kubectl get secrets -n test

NAME TYPE DATA AGE

acr-credential-560b66540f01e51c18524b09ad7f575f kubernetes.io/dockerconfigjson 1 87m

acr-credential-5dee66918cdf5d93de4aa5cd90247f73 kubernetes.io/dockerconfigjson 1 87m

acr-credential-6731ef77d88edc24b279ebf20860f30f kubernetes.io/dockerconfigjson 1 87m

acr-credential-bab42ef118a2913b05cd8cdb95441d70 kubernetes.io/dockerconfigjson 1 87m

acr-credential-be55512166dd26eda658d0706de5a06a kubernetes.io/dockerconfigjson 1 87m

default-token-22cwv kubernetes.io/service-account-token 3 87m

tls-test-monkeyrun-net kubernetes.io/tls 3 10m

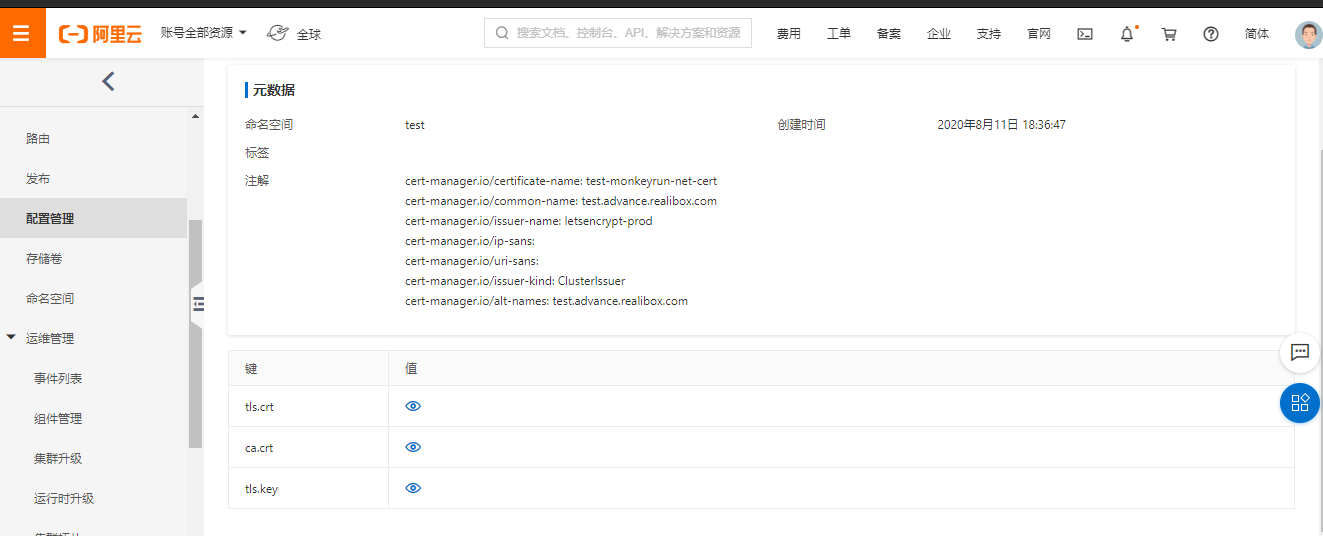

登陆aliyun 查看证书信息

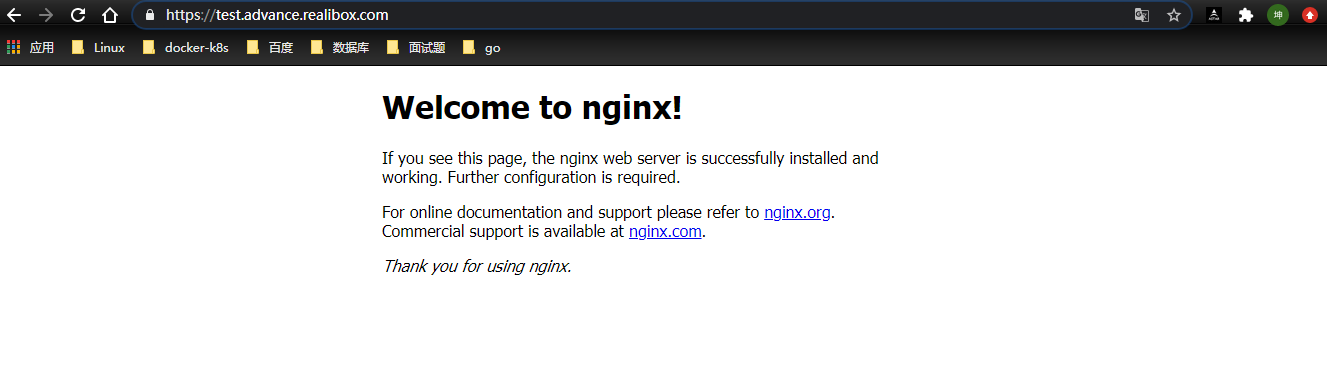

浏览器访问

!

在阿里云托管kubernetes上利用 cert-manager 自动签发 TLS 证书[无坑版]的更多相关文章

- 基于阿里云托管kubernetes的版本升级

前言 因为阿里云的knative对应得k8s版本大于1.15,而我们目前得集群环境是1.14.8,因此需要对预发环境进行版本升级.基于aliyun托管的kubernetes集群版本升级本没有什么可写, ...

- 在阿里云Centos7.6上利用docker搭建Jenkins来自动化部署Django项目

原文转载自「刘悦的技术博客」https://v3u.cn/a_id_84 一般情况下,将一个项目部署到生产环境的流程如下: 需求分析-原型设计-开发代码-内网部署-提交测试-确认上线-备份数据-外网更 ...

- 构建基于阿里云OSS文件上传服务

转载请注明来源:http://blog.csdn.net/loongshawn/article/details/50710132 <构建基于阿里云OSS文件上传服务> <构建基于OS ...

- 在阿里云容器服务上开发基于Docker的Spring Cloud微服务应用

本文为阿里云容器服务Spring Cloud应用开发系列文章的第一篇. 一.在阿里云容器服务上开发Spring Cloud微服务应用(本文) 二.部署Spring Cloud应用示例 三.服务发现 四 ...

- 一个空行引起的阿里云负载均衡上部署https证书的问题

今天在阿里云上购买了WoSign的https证书,在证书签发后,在控制台下载证书文件,一共有2个文件,一个是.key文件(私钥文件),一个是.pem文件(证书文件). 然后在阿里云负载均衡“证书管理” ...

- Thinkphp整合阿里云OSS图片上传实例

Thinkphp3.2整合阿里云OSS图片上传实例,图片上传至OSS可减少服务器压力,节省宽带,安全又稳定,阿里云OSS对于做负载均衡非常方便,不用传到各个服务器了 首先引入阿里云OSS类库 < ...

- 阿里云服务器ECS上ubuntu安装nginx后默认站点页面打开错误,显示无法访问此网站

问题:在新买的阿里云服务器ECS上安装nginx后打开默认页面失败,如下图所示. 系统环境:Ubuntu 16.04.4 LTS64版本. 步骤回顾: root用户下运行命令 apt-get inst ...

- PHP实现阿里云OSS文件上传(支持批量)

上传文件至阿里云OSS,整体逻辑是,文件先临时上传到本地,然后在上传到OSS,最后删除本地的临时文件(也可以不删,具体看自己的业务需求),具体实现流程如下: 1.下载阿里云OSS对象上传SDK(P ...

- Knative 应用在阿里云容器服务上的最佳实践

作者|元毅 阿里云智能事业群高级开发工程师 相信通过前面几个章节的内容,大家对 Knative 有了初步的体感,那么在云原生时代如何在云上玩转 Knative?本篇内容就给你带来了 Knative 应 ...

随机推荐

- Shell基本语法---处理海量数据的awk命令

awk命令 其实是一门编程语言,支持条件判断,数组,循环等功能,与grep,sed被称为linux三剑客 之所以叫AWK是因为取其三位创始人 Alfred Aho,Peter Weinberger, ...

- Java中使用断言

由于断言在Java程序中用于开发和测试阶段,考虑到以后很有可能会用到,在此先记类一下. 在Java语言中,给出了3种处理系统错误的机制: 1.抛出一个异常 2.日志 3.使用断言 什么时候使用断言呢? ...

- tomcat 认证爆破之custom iterator使用

众所周知,BurpSuite是渗透测试最基本的工具,也可是神器,该神器有非常之多的模块:反正,每次翻看大佬们使用其的骚操作感到惊叹,这次我用其爆破模块的迭代器模式来练练手[不喜勿喷] 借助vulhub ...

- java不同基本类型之间的运算

一.不同基本类型在JAVA中,基本类型(除了boolean外)可以自动转换的,转换形式为:byte,short,char – int --long–float–double这就是自动转换的顺序了,其中 ...

- Python学习手册(第4版)PDF高清完整版免费下载|百度云盘

Python学习手册(第4版)PDF高清完整版免费下载|百度云盘 提取码:z6il 内容简介 Google和YouTube由于Python的高可适应性.易于维护以及适合于快速开发而采用它.如果你想要编 ...

- DOM事件操作

DOM事件:对事件做出反应 当事件发生时,可以执行 JavaScript,比如:点击时 onClick="" 例:当用户点击时,会改变 <h1> 元素的内容: < ...

- Ubuntu Linux markdown编辑工具 typora 安装

Typora简介 Typora是一款轻便简洁的Markdown编辑器,支持即时渲染技术,这也是与其他Markdown编辑器最显著的区别.即时渲染使得你写Markdown就想是写Word文档一样流畅自如 ...

- 算法数据结构 | 只要30行代码,实现快速匹配字符串的KMP算法

本文始发于个人公众号:TechFlow,原创不易,求个关注 今天是算法数据结构专题的第29篇文章,我们来聊一个新的字符串匹配算法--KMP. KMP这个名字不是视频播放器,更不是看毛片,它其实是由Kn ...

- 完了!TCP出了大事!

前情回顾:<非中间人就不能劫持TCP了吗?> 不速之客 夜黑风高,乌云蔽月. 两位不速之客,身着黑衣,一高一矮,潜入Linux帝国. 这一潜就是一个多月,直到他们收到了一条消息······ ...

- PHP mysqli_refresh() 函数

定义和用法 mysqli_refresh() 函数刷新表或缓存,或者重置复制服务器信息.高佣联盟 www.cgewang.com 语法 mysqli_refresh(connection,option ...