linux nf_conntrack 连接跟踪机制 2

连接跟踪初始化

基础参数的初始化:nf_conntrack_standalone_init 会调用nf_conntrack_init_start 完成连接跟踪基础参数的初始化, hash slab 扩展项 等;

nf_conntrack_l3proto_ipv4_init 函数初始化了协议和tuple操作函数的相关初始化;

static int ipv4_net_init(struct net *net)

{

int ret = 0;

/*

注册了和 IPv4 相关的几个 4 层 TCP、UDP、ICMP等协议

3个l4proto与1个l3proto在pernet的初始化

*/

ret = nf_ct_l4proto_pernet_register(net, &nf_conntrack_l4proto_tcp4);

if (ret < 0) {

pr_err("nf_conntrack_tcp4: pernet registration failed\n");

goto out_tcp;

}

ret = nf_ct_l4proto_pernet_register(net, &nf_conntrack_l4proto_udp4);

if (ret < 0) {

pr_err("nf_conntrack_udp4: pernet registration failed\n");

goto out_udp;

}

ret = nf_ct_l4proto_pernet_register(net, &nf_conntrack_l4proto_icmp);

if (ret < 0) {

pr_err("nf_conntrack_icmp4: pernet registration failed\n");

goto out_icmp;

}

ret = nf_ct_l3proto_pernet_register(net, &nf_conntrack_l3proto_ipv4);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: pernet registration failed\n");

goto out_ipv4;

}

return 0;

out_ipv4:

nf_ct_l4proto_pernet_unregister(net, &nf_conntrack_l4proto_icmp);

out_icmp:

nf_ct_l4proto_pernet_unregister(net, &nf_conntrack_l4proto_udp4);

out_udp:

nf_ct_l4proto_pernet_unregister(net, &nf_conntrack_l4proto_tcp4);

out_tcp:

return ret;

}

static int __init nf_conntrack_l3proto_ipv4_init(void)

{

int ret = 0; need_conntrack();

nf_defrag_ipv4_enable();

/*

用户态与内核态交互通信的方法sockopt,写法也简单.

缺点就是使用 copy_from_user()/copy_to_user()完成内核和用户的通信, 效率其实不高, 多用在传递控制 选项 信息,不适合做大量的数据传输

*/

ret = nf_register_sockopt(&so_getorigdst);

if (ret < 0) {

pr_err("Unable to register netfilter socket option\n");

return ret;

} /**调用ipv4_net_init 完成相关初始化*/

ret = register_pernet_subsys(&ipv4_net_ops);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register pernet ops\n");

goto cleanup_sockopt;

}

/*注册hook */

ret = nf_register_hooks(ipv4_conntrack_ops,

ARRAY_SIZE(ipv4_conntrack_ops));

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register hooks.\n");

goto cleanup_pernet;

}

/* nf_conntrack_l4proto tcp相关初始化 */

ret = nf_ct_l4proto_register(&nf_conntrack_l4proto_tcp4);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register tcp4 proto.\n");

goto cleanup_hooks;

}

/* nf_conntrack_l4proto udp相关初始化 */

ret = nf_ct_l4proto_register(&nf_conntrack_l4proto_udp4);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register udp4 proto.\n");

goto cleanup_tcp4;

}

/* nf_conntrack_l4proto icmp相关初始化 */

ret = nf_ct_l4proto_register(&nf_conntrack_l4proto_icmp);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register icmpv4 proto.\n");

goto cleanup_udp4;

}

/* nf_conntrack_l3proto ip相关初始化 */

ret = nf_ct_l3proto_register(&nf_conntrack_l3proto_ipv4);

if (ret < 0) {

pr_err("nf_conntrack_ipv4: can't register ipv4 proto.\n");

goto cleanup_icmpv4;

}

return ret; }

nf_conntrack_l3proto_ipv4 结构中包含了基础信息 tuple 钩子回调函数;

struct nf_conntrack_l3proto nf_conntrack_l3proto_ipv4 __read_mostly = {

.l3proto = PF_INET,

.name = "ipv4",

.pkt_to_tuple = ipv4_pkt_to_tuple,

.invert_tuple = ipv4_invert_tuple,

.print_tuple = ipv4_print_tuple,

.get_l4proto = ipv4_get_l4proto,

#if IS_ENABLED(CONFIG_NF_CT_NETLINK)

.tuple_to_nlattr = ipv4_tuple_to_nlattr,

.nlattr_tuple_size = ipv4_nlattr_tuple_size,

.nlattr_to_tuple = ipv4_nlattr_to_tuple,

.nla_policy = ipv4_nla_policy,

#endif

#if defined(CONFIG_SYSCTL) && defined(CONFIG_NF_CONNTRACK_PROC_COMPAT)

.ctl_table_path = "net/ipv4/netfilter",

#endif

.init_net = ipv4_init_net,

.me = THIS_MODULE,

};

static bool ipv4_pkt_to_tuple(const struct sk_buff *skb, unsigned int nhoff,

struct nf_conntrack_tuple *tuple)

{/* 从ip头中获取源目的地址,存入tuple */

const __be32 *ap;

__be32 _addrs[2];

ap = skb_header_pointer(skb, nhoff + offsetof(struct iphdr, saddr),

sizeof(u_int32_t) * 2, _addrs);

if (ap == NULL)

return false;

tuple->src.u3.ip = ap[0];

tuple->dst.u3.ip = ap[1];

return true;

}

static bool ipv4_invert_tuple(struct nf_conntrack_tuple *tuple,

const struct nf_conntrack_tuple *orig)

{

tuple->src.u3.ip = orig->dst.u3.ip;

tuple->dst.u3.ip = orig->src.u3.ip;

/* 根据原tuple地址设置新tuple,源目的地址均相反 */

return true;

}

static void ipv4_print_tuple(struct seq_file *s,

const struct nf_conntrack_tuple *tuple)

{

seq_printf(s, "src=%pI4 dst=%pI4 ",

&tuple->src.u3.ip, &tuple->dst.u3.ip);

}

static int ipv4_get_l4proto(const struct sk_buff *skb, unsigned int nhoff,

unsigned int *dataoff, u_int8_t *protonum)

{

const struct iphdr *iph;

struct iphdr _iph;

/* 获取ip头中的协议 */

iph = skb_header_pointer(skb, nhoff, sizeof(_iph), &_iph);

if (iph == NULL)

return -NF_ACCEPT;

/* Conntrack defragments packets, we might still see fragments

* inside ICMP packets though. */

if (iph->frag_off & htons(IP_OFFSET))

return -NF_ACCEPT;

*dataoff = nhoff + (iph->ihl << 2);

*protonum = iph->protocol;

/* Check bogus IP headers */

if (*dataoff > skb->len) {

pr_debug("nf_conntrack_ipv4: bogus IPv4 packet: "

"nhoff %u, ihl %u, skblen %u\n",

nhoff, iph->ihl << 2, skb->len);

return -NF_ACCEPT;

}

return NF_ACCEPT;

}

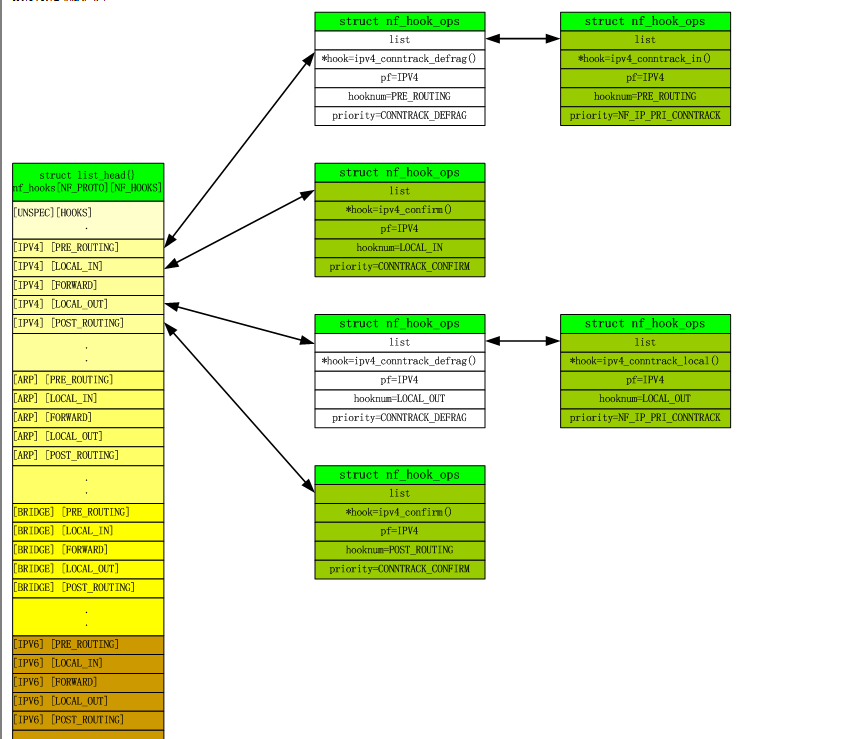

contrack _in helper confirm 等钩子函数的注册

* Connection tracking may drop packets, but never alters them, so

make it the first hook. */

static struct nf_hook_ops ipv4_conntrack_ops[] __read_mostly = {

{

.hook = ipv4_conntrack_in,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_PRE_ROUTING,

.priority = NF_IP_PRI_CONNTRACK,

},

{

.hook = ipv4_conntrack_local,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_LOCAL_OUT,

.priority = NF_IP_PRI_CONNTRACK,

},

{

.hook = ipv4_helper,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_POST_ROUTING,

.priority = NF_IP_PRI_CONNTRACK_HELPER,

},

{

.hook = ipv4_confirm,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_POST_ROUTING,

.priority = NF_IP_PRI_CONNTRACK_CONFIRM,

},

{

.hook = ipv4_helper,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_LOCAL_IN,

.priority = NF_IP_PRI_CONNTRACK_HELPER,

},

{

.hook = ipv4_confirm,

.pf = NFPROTO_IPV4,

.hooknum = NF_INET_LOCAL_IN,

.priority = NF_IP_PRI_CONNTRACK_CONFIRM,

},

};

基于ip层的协议回实现自己的nf_contrack_l4proto,现在以udp为例

das

struct nf_conntrack_l4proto nf_conntrack_l4proto_udp4 __read_mostly =

{

.l3proto = PF_INET,

.l4proto = IPPROTO_UDP,

.name = "udp",

.allow_clash = true,

.pkt_to_tuple = udp_pkt_to_tuple,

.invert_tuple = udp_invert_tuple,

.print_tuple = udp_print_tuple,

.packet = udp_packet,

.get_timeouts = udp_get_timeouts,

.new = udp_new,

.error = udp_error,

#if IS_ENABLED(CONFIG_NF_CT_NETLINK)

.tuple_to_nlattr = nf_ct_port_tuple_to_nlattr,

.nlattr_to_tuple = nf_ct_port_nlattr_to_tuple,

.nlattr_tuple_size = nf_ct_port_nlattr_tuple_size,

.nla_policy = nf_ct_port_nla_policy,

#endif

#if IS_ENABLED(CONFIG_NF_CT_NETLINK_TIMEOUT)

.ctnl_timeout = {

.nlattr_to_obj = udp_timeout_nlattr_to_obj,

.obj_to_nlattr = udp_timeout_obj_to_nlattr,

.nlattr_max = CTA_TIMEOUT_UDP_MAX,

.obj_size = sizeof(unsigned int) * CTA_TIMEOUT_UDP_MAX,

.nla_policy = udp_timeout_nla_policy,

},

#endif /* CONFIG_NF_CT_NETLINK_TIMEOUT */

.init_net = udp_init_net,

.get_net_proto = udp_get_net_proto,

};

static bool udp_pkt_to_tuple(const struct sk_buff *skb,

unsigned int dataoff,

struct net *net,

struct nf_conntrack_tuple *tuple)

{

const struct udphdr *hp;

struct udphdr _hdr;

/*获取四册协议对应元祖信息*/

/* Actually only need first 8 bytes. */

hp = skb_header_pointer(skb, dataoff, sizeof(_hdr), &_hdr);

if (hp == NULL)

return false; tuple->src.u.udp.port = hp->source;

tuple->dst.u.udp.port = hp->dest; return true;

}

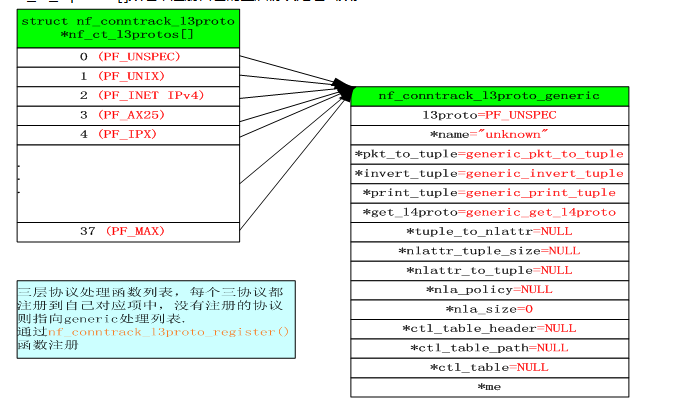

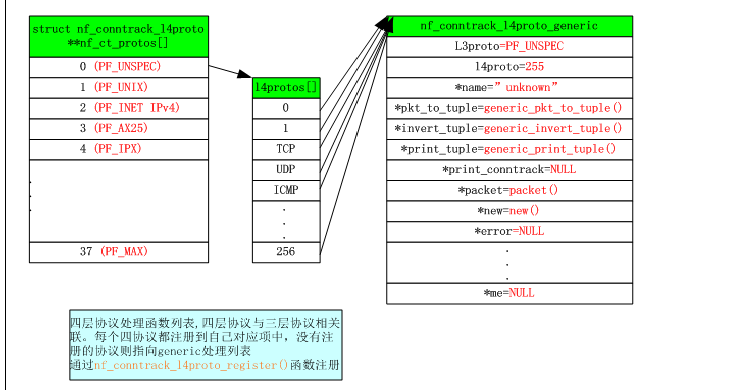

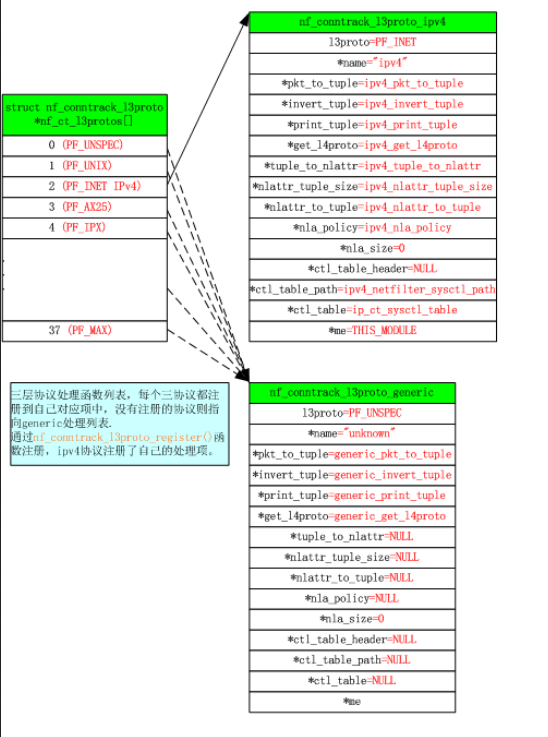

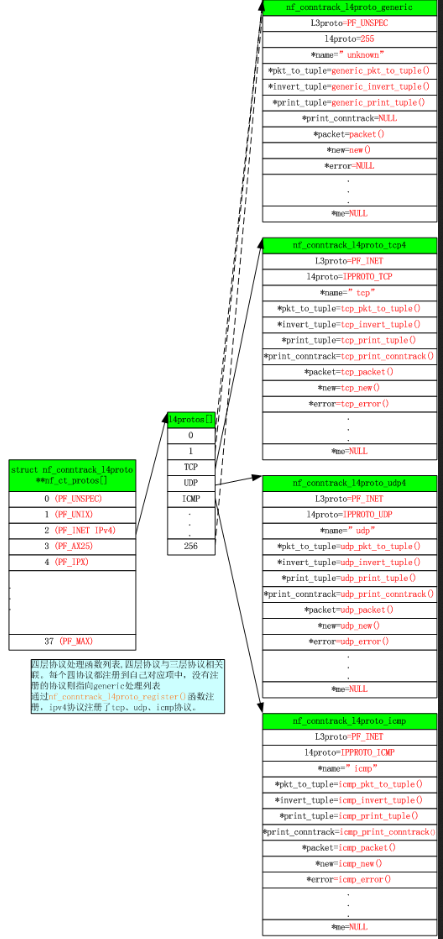

其注册L3 L4回调信息 后结构示意图如下所示:

在netfilter框架中利用nf_register_hook(struct nf_hook_ops *reg)、nf_unregister_hook(struct nf_hook_ops *reg)函数注册自己的钩子项;

上图来自:http://bbs.chinaunix.net/thread-4082396-1-1.html

linux nf_conntrack 连接跟踪机制 2的更多相关文章

- linux nf_conntrack 连接跟踪机制 3-hook

conntrack hook函数分析 enum nf_ip_hook_priorities { NF_IP_PRI_FIRST = INT_MIN, NF_IP_PRI_CONNTRACK_DEFRA ...

- linux nf_conntrack 连接跟踪机制

PRE_ROUTING和LOCAL_OUT点可以看作是整个netfilter的入口,而POST_ROUTING和LOCAL_IN可以看作是其出口; 报文到本地:PRE_ROUTING----LOCAL ...

- Netfilter&iptables:如何理解连接跟踪机制?

如何理解Netfilter中的连接跟踪机制? 本篇我打算以一个问句开头,因为在知识探索的道路上只有多问然后充分调动起思考的机器才能让自己走得更远.连接跟踪定义很简单:用来记录和跟踪连接的状态. 问:为 ...

- Netfilter之连接跟踪实现机制初步分析

Netfilter之连接跟踪实现机制初步分析 原文: http://blog.chinaunix.net/uid-22227409-id-2656910.html 什么是连接跟踪 连接跟踪(CONNT ...

- [转]nf_conntrack: table full, dropping packet 连接跟踪表已满,开始丢包 的解决办法

nf_conntrack: table full, dropping packet 连接跟踪表已满,开始丢包 的解决办法 中午业务说机器不能登录,我通过USM管理界面登录单板的时候发现机器没有僵 ...

- linux内核netfilter连接跟踪的hash算法

linux内核netfilter连接跟踪的hash算法 linux内核中的netfilter是一款强大的基于状态的防火墙,具有连接跟踪(conntrack)的实现.conntrack是netfilte ...

- linux下epoll实现机制

linux下epoll实现机制 原作者:陶辉 链接:http://blog.csdn.net/russell_tao/article/details/7160071 先简单回顾下如何使用C库封装的se ...

- Linux信号(signal) 机制分析

Linux信号(signal) 机制分析 [摘要]本文分析了Linux内核对于信号的实现机制和应用层的相关处理.首先介绍了软中断信号的本质及信号的两种不同分类方法尤其是不可靠信号的原理.接着分析了内核 ...

- 2017-2018-1 20155222 《信息安全系统设计基础》第10周 Linux下的IPC机制

2017-2018-1 20155222 <信息安全系统设计基础>第10周 Linux下的IPC机制 IPC机制 在linux下的多个进程间的通信机制叫做IPC(Inter-Process ...

随机推荐

- 多测师_svn_004

svn 版本控制工具项目管理中的版本控制问题:解决代码冲突困难容易引发bug难于恢复至正确版本无法进行权限控制项目版本发布困难 什么是版本控制是指维护工程蓝图的表座做法,能追踪工程蓝图从诞生到定案的过 ...

- 多测师讲解python_函数调用方法__高级讲师肖sir

(一)函数的介绍 函数:一个工具,随调随用优点:# 降低代码冗余# 增加代码的复用性,提高开发效率# 提高程序扩展性# 函数有两个阶段:定义阶段,调用阶段.# 定义时:只检查函数体内代码语法,不执行 ...

- phpexcel导出数据 出现Formula Error的解决方案

phpexcel导出数据报错 Uncaught exception 'Exception' with message 'Sheet1!A1364 -> Formula Error: Unexpe ...

- 不死的小强 .net core 微服务 快速开发框架 Viper 限流

1.Viper是什么? Viper 是.NET平台下的Anno微服务框架的一个示例项目.入门简单.安全.稳定.高可用.全平台可监控.底层通讯可以随意切换thrift grpc. 自带服务发现.调用链追 ...

- 【Azure Redis 缓存 Azure Cache For Redis】如何设置让Azure Redis中的RDB文件暂留更久(如7天)

问题描述 Azure Redis和所有的Redis服务一样,可以让你保留存储在Redis中的数据.以防万一在Redis服务器出现故障的时候能尽可能小的减少数据的损失.在Azure Redis服务中,默 ...

- 超简单集成HMS ML Kit文字超分能力,一键提升文本分辨率

前言 大家有没有遇到过这种情况,在浏览微博或者公众号时看到一段有趣的文字,于是截图发到朋友圈想和好友分享.但是在发布图片时,软件会对图片强制进行压缩,导致图片分辨率下降,文字变得模糊难以阅读.那么有没 ...

- 纯JS自定义网页滚动条

前言 由于最近在公司很忙,没什么时间更新,忙中抽时间做了一个JS滚动条,因为火狐浏览器与谷歌浏览器的滚动条自定义样式过于麻烦,所以我打算自己写个方便改样式的滚动条 CSS <style> ...

- 一道在输入上有坑点的LCS

原题连接 http://uva.onlinejudge.org/index.php?option=com_onlinejudge&Itemid=8&category=114&p ...

- HBase进阶

date: 2020-10-26 15:43:00 updated: 2020-10-26 18:45:00 HBase进阶 1. 架构 master负责管理多个region server,一个reg ...

- C语言知识点复习梳理

C语言知识点复习梳理 C语言的知识点讲完了,接下来就是做一下整理与总结,然后就会进入其他知识的学习. 本文目录如下: 基础知识. 顺序程序设计. 数据类型. 标准输入输出. 进制转换. 选择结构. 循 ...