BUUCTF--findit

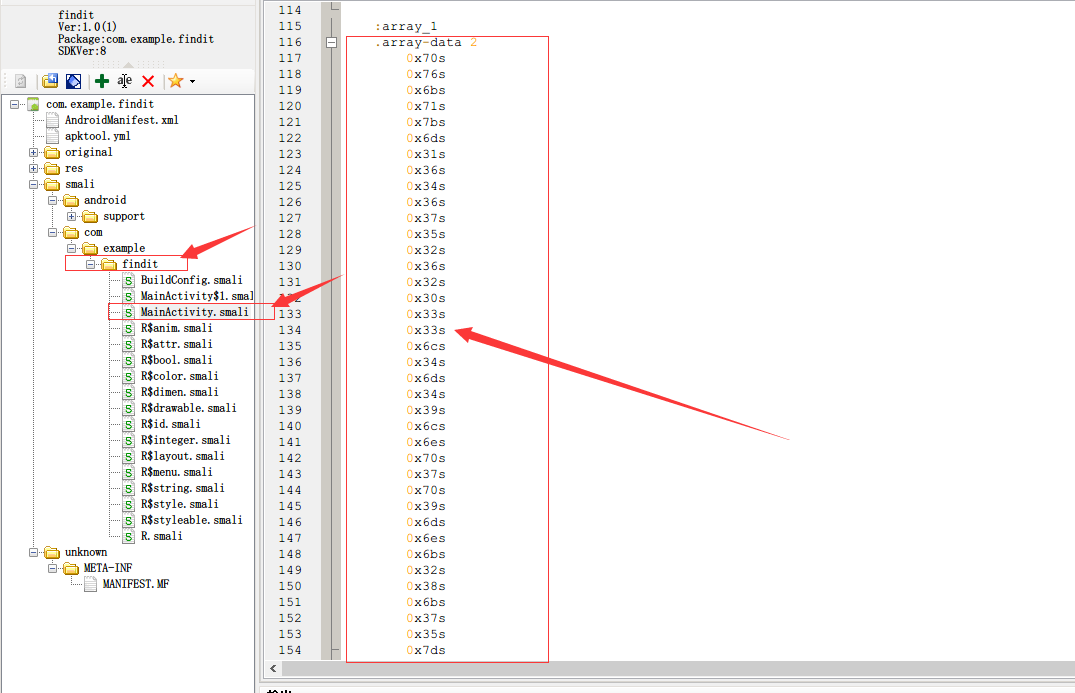

1.APKIDE打开

找到一组十六进制数

转换为字符串之后为

pvkq{m164675262033l4m49lnp7p9mnk28k75}

2.凯撒解密

model = "abcdefghijklmnopqrstuvwxyz"

str1 = "pvkq{m164675262033l4m49lnp7p9mnk28k75}"

for i in range(1,27):

print("key=%d"%i, end='\n')

for s in str1:

if s.isalpha():

n = model.find(s)

s = model[n-i]

print(s, end='')

print('\n')

key=1

oujp{l164675262033k4l49kmo7o9lmj28j75}key=2

ntio{k164675262033j4k49jln7n9kli28i75}key=3

mshn{j164675262033i4j49ikm7m9jkh28h75}key=4

lrgm{i164675262033h4i49hjl7l9ijg28g75}key=5

kqfl{h164675262033g4h49gik7k9hif28f75}key=6

jpek{g164675262033f4g49fhj7j9ghe28e75}key=7

iodj{f164675262033e4f49egi7i9fgd28d75}key=8

hnci{e164675262033d4e49dfh7h9efc28c75}key=9

gmbh{d164675262033c4d49ceg7g9deb28b75}key=10

flag{c164675262033b4c49bdf7f9cda28a75}key=11

ekzf{b164675262033a4b49ace7e9bcz28z75}key=12

djye{a164675262033z4a49zbd7d9aby28y75}key=13

cixd{z164675262033y4z49yac7c9zax28x75}key=14

bhwc{y164675262033x4y49xzb7b9yzw28w75}key=15

agvb{x164675262033w4x49wya7a9xyv28v75}key=16

zfua{w164675262033v4w49vxz7z9wxu28u75}key=17

yetz{v164675262033u4v49uwy7y9vwt28t75}key=18

xdsy{u164675262033t4u49tvx7x9uvs28s75}key=19

wcrx{t164675262033s4t49suw7w9tur28r75}key=20

vbqw{s164675262033r4s49rtv7v9stq28q75}key=21

uapv{r164675262033q4r49qsu7u9rsp28p75}key=22

tzou{q164675262033p4q49prt7t9qro28o75}key=23

synt{p164675262033o4p49oqs7s9pqn28n75}key=24

rxms{o164675262033n4o49npr7r9opm28m75}key=25

qwlr{n164675262033m4n49moq7q9nol28l75}key=26

pvkq{m164675262033l4m49lnp7p9mnk28k75}

3.get flag!

flag{c164675262033b4c49bdf7f9cda28a75}

BUUCTF--findit的更多相关文章

- [BUUCTF]REVERSE——findit

findit 步骤: apk文件,直接用apkide打开,找到findit文件 查看了所有的函数,没找到有关flag的线索,但是找到了一串奇怪的16进制 将第一串转换一下,感觉第二串应该是flag 拿 ...

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

- BUUCTF Crypto_WP(2)

BUUCTF Crypto WP 几道密码学wp [GXYCTF2019]CheckIn 知识点:Base64,rot47 下载文件后,发现一个txt文件,打开发现一串base64,界面之后出现一串乱 ...

- BUUCTF WEB

BUUCTF 几道WEB题WP 今天做了几道Web题,记录一下,Web萌新写的不好,望大佬们见谅○| ̄|_ [RoarCTF 2019]Easy Calc 知识点:PHP的字符串解析特性 参考了一下网 ...

随机推荐

- Jion的应用

- vs 2010创建Windows服务定时timer程序

vs 2010创建Windows服务定时timer程序: 版权声明:本文为搜集借鉴各类文章的原创文章,转载请注明出处: http://www.cnblogs.com/2186009311CFF/p/ ...

- BZOJ 3887: [Usaco2015 Jan]Grass Cownoisseur tarjan + spfa

Code: #include <bits/stdc++.h> #define setIO(s) freopen(s".in","r",stdin) ...

- ubantu apt-get install安装php及开展

.安装php apt-get install libapache2-mod-php5 php5 报错 E: Package 'libapache2-mod-php5' has no installat ...

- 2.Vue子组件给父组件通信

子组件给父组件通信 如果子组件想要改变数据呢?这在vue中是不允许的,因为vue只允许单向数据传递,这时候我们可以通过触发事件来通知父组件改变数据,从而达到改变子组件数据的目的 子组件: <te ...

- pycharm中git配置(coding.net为例)

1.在coding.net注册一个账号 2.登陆coding.net 3.新建项目->输入项目名称.项目描述->初始化仓库选择readme.md并且添加一个appachev2的开源许可证- ...

- EntityFrameworkCore.MySql

1.点击“工具”->“NuGet包管理器”->“程序包管理器控制台” 分别安装以下几个包 Mysql 版本: Install-Package MySql.Data.EntityFramew ...

- MySQL的常用JSON函数

1. JSON_SEARCH(col ->> '$[*].key', type, val) col: JSON格式的字段名 key:要搜索的col字段的key type:可以为'one'或 ...

- 类TreeSet

/* * TreeSet能够对元素按照某种规则进行排序 * * 排序有2种方式 * A自然排序 * B比较器排序 * */ import java.util.TreeSet; /* * TreeSet ...

- 字符串中的TOUPPER函数

std::string& str_toupper(std::string& s) { std::transform(s.begin(), s.end(), s.begin(), []( ...