Kali学习笔记36:AVWS10的使用

AVWS是一款商业Web扫描工具

适用于Windows操作系统

功能强大,必须掌握

AVWS11以上是Web形式,AVWS10是桌面应用形式

下载安装破解这些基本操作就不说了,百度即可

从安装好开始:

第一个功能:爬网

如图,输入URL,点击start即可进行爬网

注意后边的Login Sequence这一项:当遇到需要身份验证的时候,我们可以事先做好一个对话过程,在这里使用,后边介绍

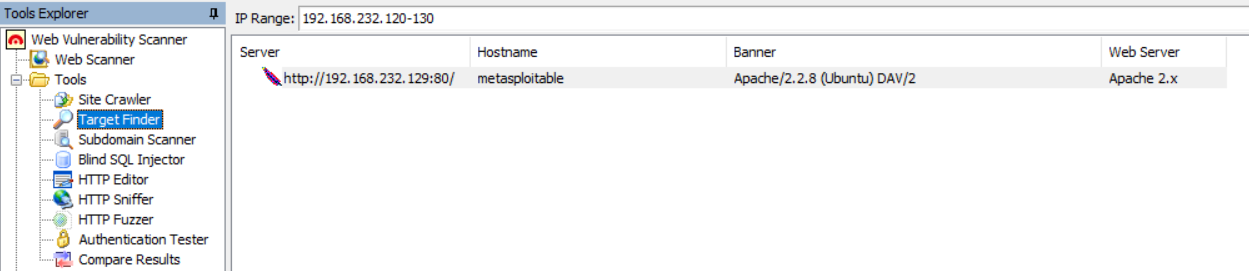

接下来看第二个功能,这里类似nmap做主机发现和端口扫描

比如我指定一个ip地址段,指定端口为80和445,进行扫描:

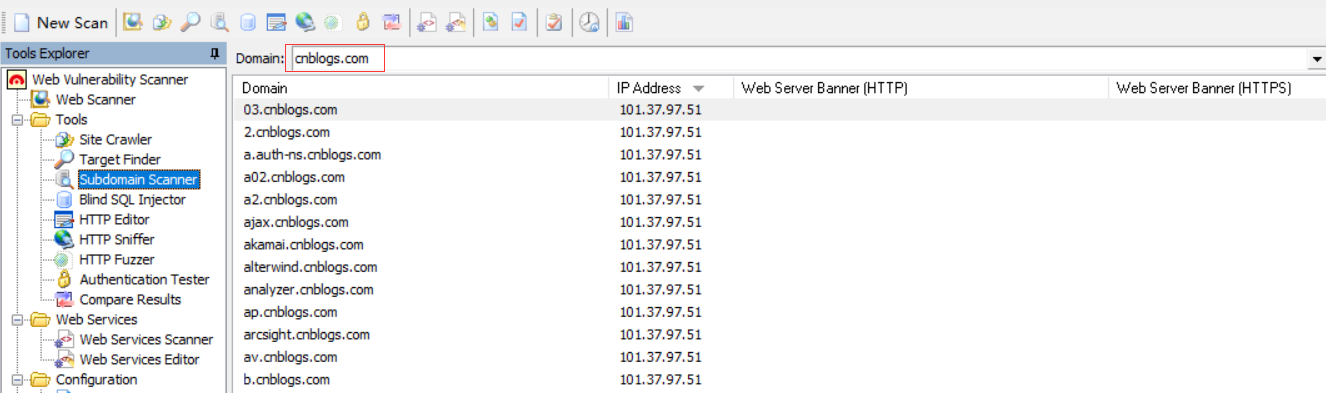

第三个功能:给他一个域名,进行子域名和各种相关信息的收集

其实这个功能类似之前提过的maltego工具,只是没有那么强大

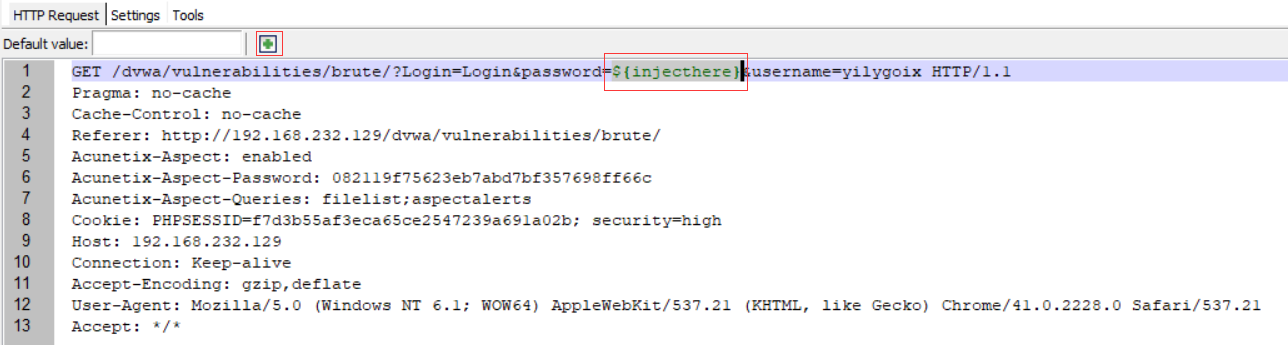

第四个功能:SQL盲注

比如我复制过来一个HTTP请求:想要进行SQL盲注需要把想注入的地方的值选中

然后点击上边的绿色的加号

点击开始进行探测

如果有结果,会在下面显示出来数据库的相关信息

第五个功能:HTTP编辑

这里其实和burp的repeater功能基本一致,就不多说了

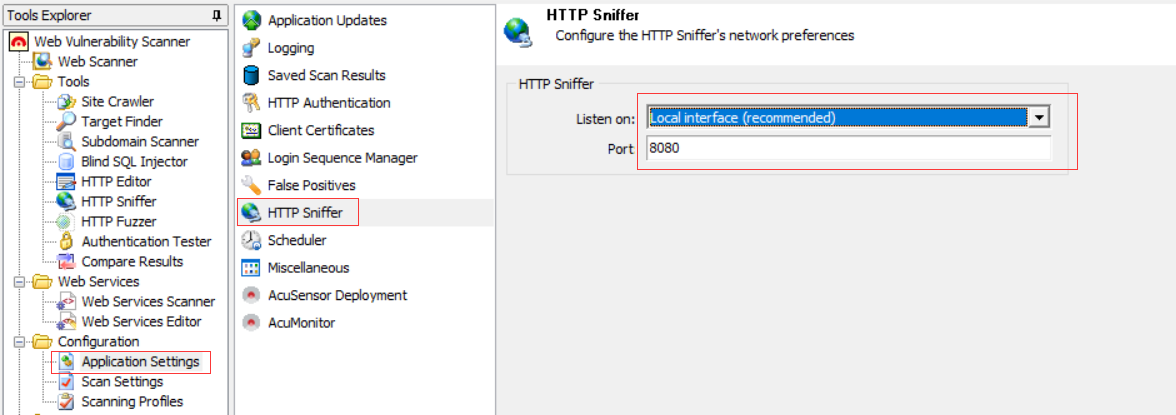

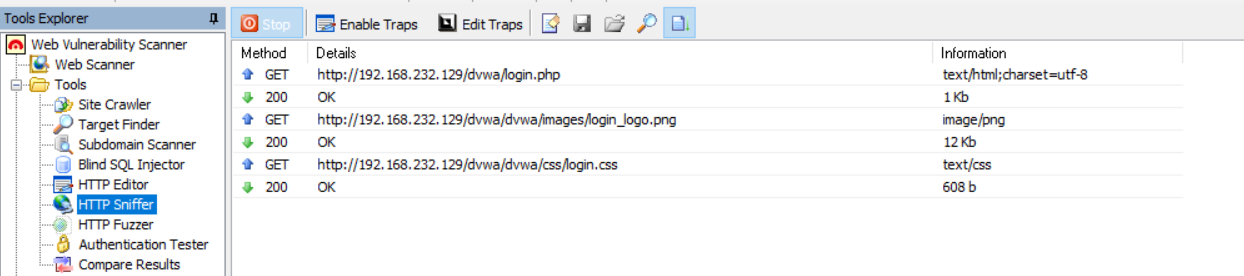

第六个功能:HTTP侦听

还是和Burp里面一个功能相同,HTTP代理

需要事先在config里面进行侦听端口的配置

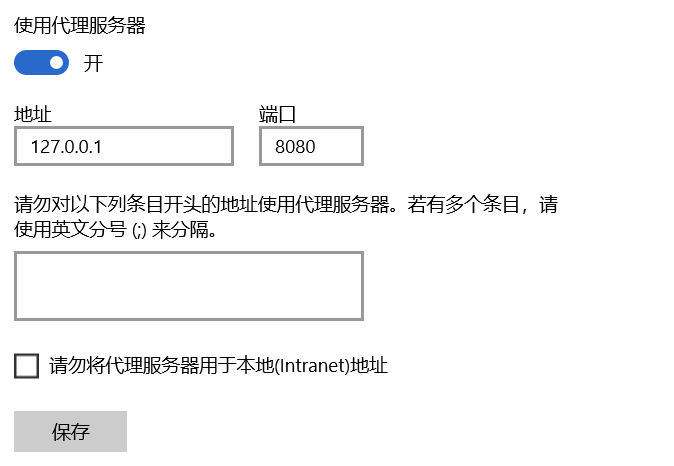

这里的默认配置是侦听127.0.0.1:8080

对windows进行代理设置:

然后访问的HTTP请求就会出现在这里了:

我们可以使用代理进行全面的手动爬网

而与Burp和owasp_zap不同的地方是:AVWS手动爬网的结果不会出现在自动爬网的信息中

我们需要在Sniffer页面工具栏保存,然后在自动爬网页面工具栏Build ... from ...file即可

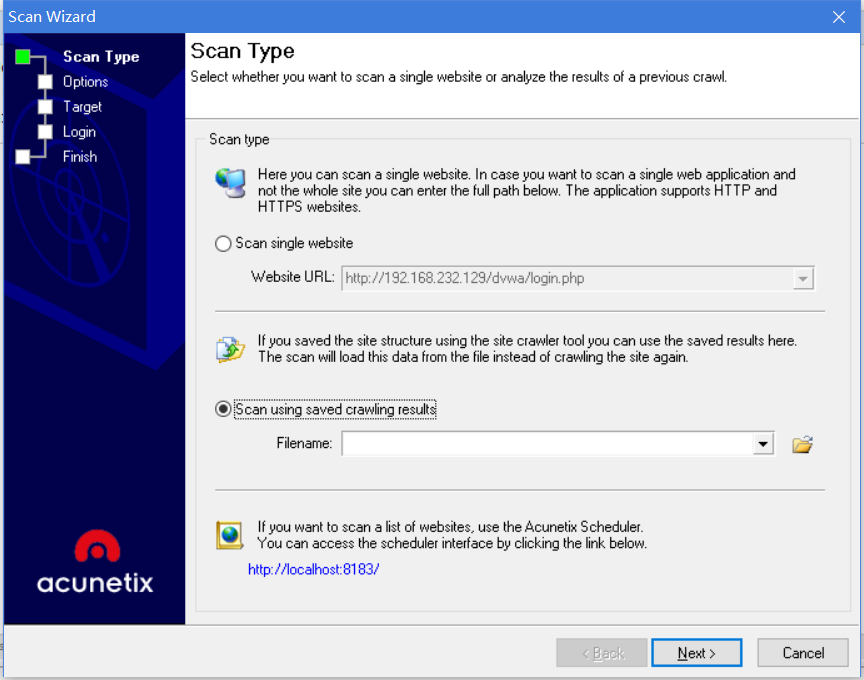

然后在自动爬网页面点击保存之后,就可以开始核心功能:漏洞扫描

点击左上角的New Scan,然后导入刚才保存的文件就可以开始了

(其实也可以直接输入URL开始,不过手动爬网可能获得的数据更多一些)

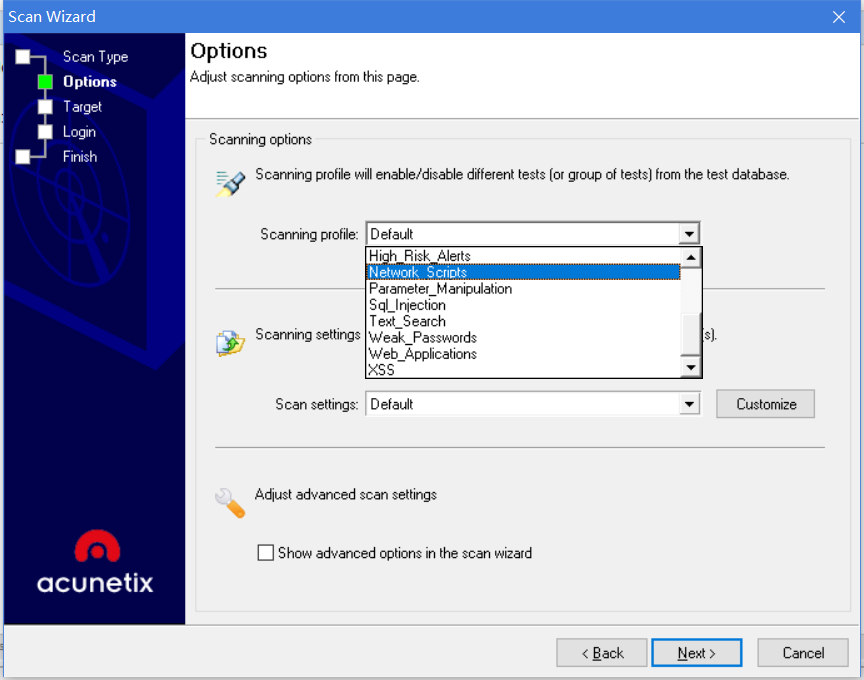

既然说到了扫描,就把他说完:

点击Next选择配置文件,各种漏洞的扫描配置

如果有特定的需求,可以自定义配置文件

下一步,就可以开始扫描了,扫描结果会以形象的方式呈现出来

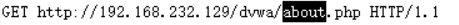

看下一个功能:HTTP FUZZER

http的模糊测试,类似Burp里面的intruder功能

我随意复制过来一个HTTP请求

比如这里我想要爆破所有的php页面

选中about

右边选择字符生成器:

我这里生成的是字符a-z(按照ASCII码表来),然后点击Insert into Request即可成功插入

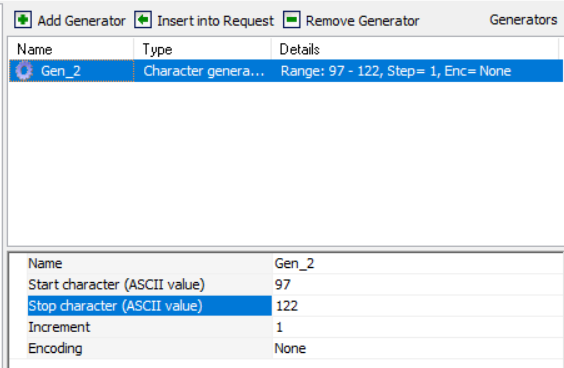

点击start开始爆破,虽然什么都没有发现,但是我们的目的实现了:

类似地,我们可以继续用其他的生成器,组合来插入进行爆破

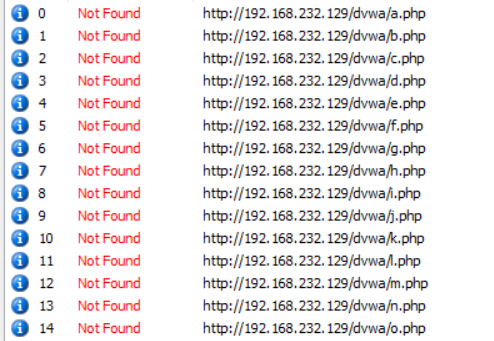

下一个功能:身份认证测试

输入URL,选定表单认证或者是HTTP认证

如果是表单认证,可以进一步绑定username和password

然后设置失败的正则表达式即可进行身份验证爆破

下一个功能:Compare Results

其实它和Burp里面的一个比较功能也是一样的

可以导入扫描结果的保存文件进行对比等等

到这里,所有AVWS的基础功能就结束了,可以说和神器Burp不相上下

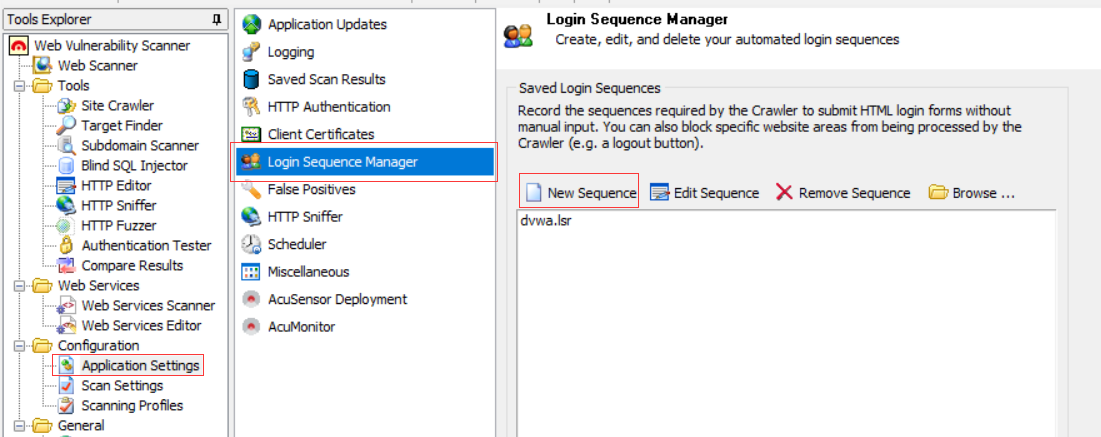

现在说一下上边提到的Login Sequence:

可以理解为一种录像:新建方式

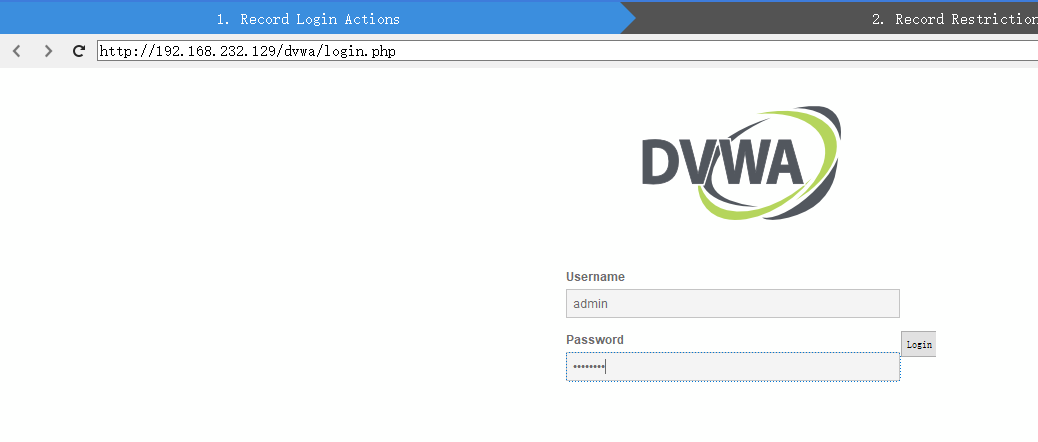

接下来我新建一个登陆DVWA的Login Sequence:

正常地登陆之后点击Next:设置失败选项

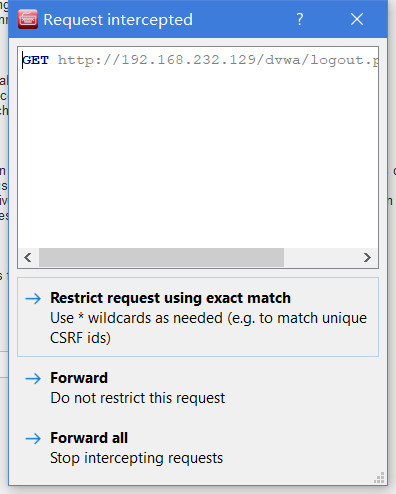

然后点击Logout按钮:代表登陆失败,这样进行扫描的时候就不会点击到Logout按钮了

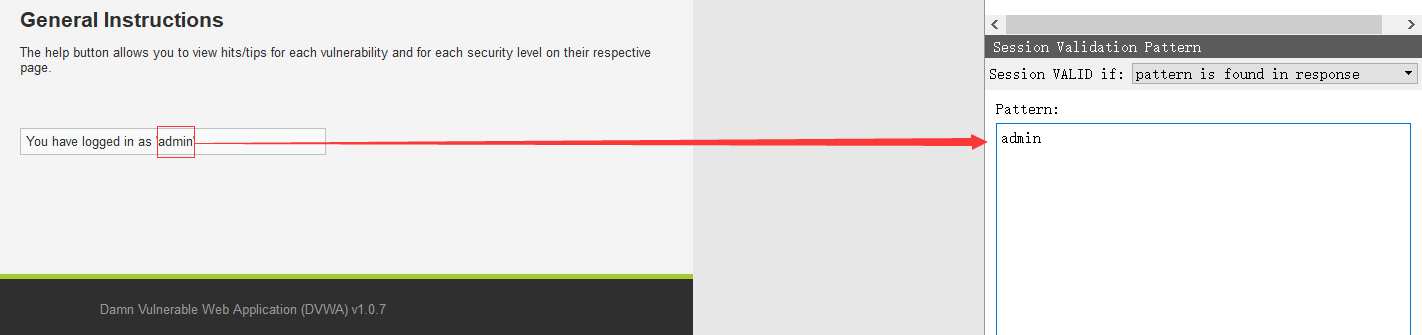

继续Next:设置成功规则

匹配规则:如果登陆后有Response里面有admin字符代码成功:

然后保存之后进行新的扫描就可以使用这个Login Sequence了!

AWVS的一个很强大的功能:AcuSensor功能,由于过于复杂,这里就不介绍了,有兴趣可以百度

还有就是AVWS的报告功能:安装成功的AVWS同时也安装了一个报告工具

不难,点开使用就行

Kali学习笔记36:AVWS10的使用的更多相关文章

- android学习笔记36——使用原始XML文件

XML文件 android中使用XML文件,需要开发者手动创建res/xml文件夹. 实例如下: book.xml==> <?xml version="1.0" enc ...

- Android学习笔记36:使用SQLite方式存储数据

在Android中一共提供了5种数据存储方式,分别为: (1)Files:通过FileInputStream和FileOutputStream对文件进行操作.具体使用方法可以参阅博文<Andro ...

- [原创]java WEB学习笔记36:Java Bean 概述,及在JSP 中的使用,原理

本博客为原创:综合 尚硅谷(http://www.atguigu.com)的系统教程(深表感谢)和 网络上的现有资源(博客,文档,图书等),资源的出处我会标明 本博客的目的:①总结自己的学习过程,相当 ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- Kali学习笔记29:默认安装漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 默认安装漏洞: 早期Windows默认自动开启很多服务 ...

- Kali学习笔记27:Burpsuite(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 如果我只能选择一款工具进行Web渗透,那么一定就是Bu ...

- Kali学习笔记26:OWASP_ZAP

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 OWASP_ZAP扫描器不同于之前介绍的Web扫描器: ...

- Kali学习笔记25:Arachni使用(实现分布式扫描)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 Arachni不同于上次介绍的nikto和skipfi ...

随机推荐

- 爬取qq号

import reimport urllib.requestimport osimport jsonimport sslfrom collections import deque #把爬去的数据保存到 ...

- position在IE下的问题

盒子设置position:absolute;后,子盒子的浮动可以不做清除浮动处理,同样,使用fixed,子盒子也不需要做清除浮动的处理 在IE7下(据说IE6也不行),盒子设置overflow:hid ...

- sqoop mysql导入hive 数值类型变成null的问题分析

问题描述:mysql通过sqoop导入到hive表中,发现有个别数据类型为int或tinyint的列导入后数据为null.设置各种行分隔符,列分隔符都没有效果. 问题分析:hive中单独将有问题的那几 ...

- 原来这就是 UI 设计师的门槛

本文主要分享 UI 设计师入行的一些个人经验指南,希望可以带给新入行业的设计师一点帮助! 写在前面 随着互联网的不断发展,特别是移动互联网的不断成熟,视觉设计师也进行了迭代与细分.衍生出的 UI 设计 ...

- python3中 tkinter模块创建window窗体、添加按钮、事务处理、创建菜单等的使用

开始接触桌面图形界面编程,你可以到安装路径 \lib\tkinter 打开__init__.py 文件了解tkinter 1 tkinter 模块创建窗体,代码如下截图: 运行结果,如有右图显 ...

- 用python turtle实现汉诺塔的移动

1.汉诺塔 汉诺塔(又称河内塔)问题是源于印度一个古老传说的益智玩具.大梵天创造世界的时候做了三根金刚石柱子,在一根柱子上从下往上按照大小顺序摞着64片黄金圆盘.大梵天命令婆罗门把圆盘从下面开始按大小 ...

- 工作我们是专业的之css规范

我一直认为专业是一种态度.不同于业余,专业代表无论技术高低都会遵守一定的规范,专业代表对某一领域不断的精益求精.专业就是比业余逼格高. 习惯书写规范 css 属性声明的顺序:Positioning(定 ...

- Java项目下的classpath路径包括哪里

https://my.oschina.net/zjllovecode/blog/916927 classpath指的是.classpath下kind="src" 的路径

- anemometer安装

1.背景介绍:nginx:1.9.3 安装路径/data/nginxphp:5.5.27 安装路径 /data/phpmysql:5.7.18 安装路径/usr/local/mysql软件下载目录 / ...

- xtrabackup单表备份与恢复

官网最新版本下载地址 https://www.percona.com/downloads/XtraBackup/LATEST/ yum install percona-xtrabackup; [epe ...