困在栅栏里的恺撒WriteUp(附栅栏密码加密解密脚本)

题目地址:http://www.shiyanbar.com/ctf/1867

这道题目并不难,就是先用栅栏密码解密,然后再用恺撒密码解密就好。

1.

6代表了栅栏密码的栏数(说实话,一开始我也没看出来,后来是抱着试试的心态用6作栏数解密)。

下面是我写的Python脚本:

import argparse,re,math

def cut_string(string,length):

textArr=re.findall('.{'+str(length)+'}',string)

textArr.append(string[len(textArr)*length:])

return textArr

def rail_fence_encryption(group_char_number,string):

str_len=len(string)

TS_list=cut_string(string,group_char_number)#temporary storage

result_str=''

for i in range(group_char_number):

for j in range(len(TS_list)):

try:

result_str=result_str+TS_list[j][i]

except:

pass

return 'Encryption result:'+result_str

def rail_fence_decryption(group_number,string):

group_char_number=int(math.floor(len(string)/group_number))

add_char_number=len(string)%group_number

TS_list1=cut_string(string[:((group_char_number+1)*add_char_number)],group_char_number+1)

TS_list2=cut_string(string[((group_char_number+1)*add_char_number):],group_char_number)

TS_list=TS_list1+TS_list2

result_str=''

for i in range(group_char_number+1):

for j in range(len(TS_list)):

try:

result_str=result_str+TS_list[j][i]

except:

pass

return 'Decryption result:'+result_str

if __name__ == '__main__':

parser=argparse.ArgumentParser()

parser.add_argument("m",choices=['d','e'],help='encipherment/decipherment')

parser.add_argument('g',type=int,help='group_char_number/group_number')

parser.add_argument('s',type=str,help='encrypt/decrypt strings')

args=parser.parse_args()

if args.g>len(args.s):

print 'ERROR:Please enter the correct group_char_number/group_number!'

pass

else:

if args.m=='e':

print rail_fence_encryption(args.g,args.s)

elif args.m=='d':

print rail_fence_decryption(args.g,args.s)

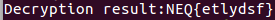

使用示例(解密):python 文件名.py d 6 NlEyQd{seft}

2.

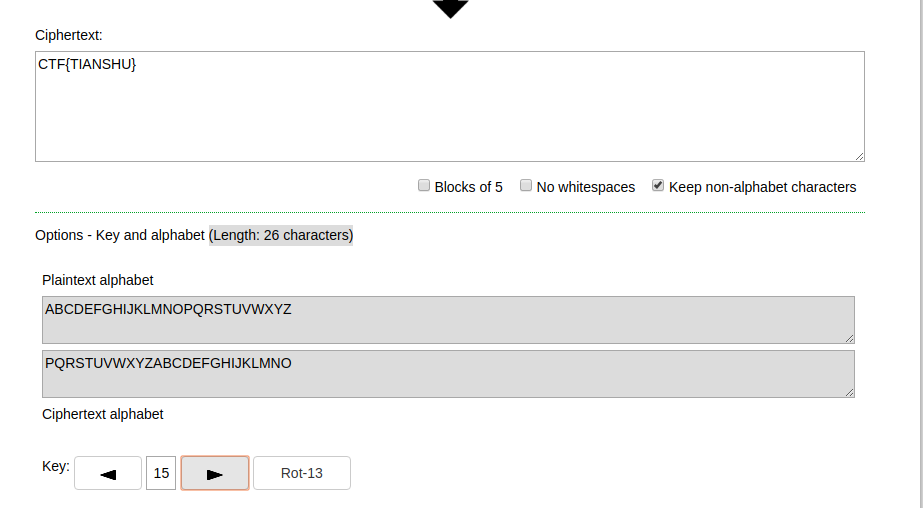

我们将NEQ{etlydsf}这段密文放到https://www.cryptool.org/en/cto-ciphers/caesar网站上去解密,当KEY=15时,结果出来了:

提交答案时要将{}里的大写字母转换成小写字母,通过。

困在栅栏里的恺撒WriteUp(附栅栏密码加密解密脚本)的更多相关文章

- 围在栅栏中的爱WriteUp(附QWE密码加解密脚本)

题目的链接:http://www.shiyanbar.com/ctf/1917 1.首先题目给出的是摩尔斯电码: 在下面的网站上解密:https://www.cryptool.org/en/cto-c ...

- CTF---密码学入门第四题 困在栅栏里的凯撒

困在栅栏里的凯撒分值:10 来源: 北邮天枢战队 难度:易 参与人数:4531人 Get Flag:2124人 答题人数:2285人 解题通过率:93% 小白发现了一段很6的字符:NlEyQd{sef ...

- 实验吧-密码学-Decode、困在栅栏里的凯撒

Decode 这是一个多重加密. 0x253464253534253435253335253433253661253435253737253464253531253666253738253464253 ...

- 凯撒密码加密解密--JAVA实现(基础)

凯撒密码一种代换密码,据说凯撒是率先使用加密函的古代将领之一,因此这种加密方法被称为恺撒密码.凯撒密码的基本思想是:通过把字母移动一定的位数来实现加密和解密.明文中的所有字母都在字母表上向后(或向前) ...

- 实验吧—密码学——WP之 困在栅栏里的凯撒

首先我们研究题目.栅栏:凯撒 还发现一个数字“6”,那么我们很容易就有一个解题思路 对这段字符进行栅栏解密再进行凯撒解密 我们都知道,栅栏解密的关键就是栏数,根据题目中我们发现的信息,这段字符串是12 ...

- 1009: 恺撒Caesar密码

1009: 恺撒Caesar密码 时间限制: 10 Sec 内存限制: 128 MB提交: 349 解决: 215[提交][状态][讨论版] 题目描述 Julius Caesar 生活在充满危险和 ...

- PythonChallenge 1:恺撒密码的解码

题目: 解题思路:根据图中的K→M,O→Q,E→G,我们可以发现K,O,E这三个字母都向后移动了2位.据说恺撒率先使用了这一加密方法,因此将其命名为恺撒密码.它的基本思想是:通过把字母移动一定的位数来 ...

- 恺撒密码 I Python实现

'''恺撒密码 I描述凯撒密码是古罗马凯撒大帝用来对军事情报进行加解密的算法,它采用了替换方法对信息中的每一个英文字符循环替换为字母表序列中该字符后面的第三个字符,即,字母表的对应关系如下:原文:A ...

- 恺撒密码 I

恺撒密码 I ...

随机推荐

- sql>desc 存储包——查看包内存储过程、函数

sql>desc dbms_random: 查询dbms_random包下的存储过程和函数 a. value() 用于返回两个数值之间的随机数, value (low, high) SQL &g ...

- Ajxa用在哪些方面(六)

Ajax只有在适当的地方才会用到,也即需要在后台进行大量数据处理(充当消息通知机制),需要频繁的定时或不定时从服务器中读取数据的时候.1.比如我们常接触电子邮件系统中,因为电子邮件系统一般都由电子邮件 ...

- 【强大的Java集成开发工具】MyEclipse 2015 Stable 2.0 for Mac

[简介] MyEclipse是一款 Mac 上的Java 强大的集成开发工具,今天和大家分享最新的 MyEclipse 2015 Stable 2.0 版本,MyEclipse 2015 基于 Ecl ...

- python自动化开发-[第九天]-异常处理、进程

今日概要: 1.异常处理使用 2.进程 3.paramiko模块使用 一.异常处理 1.常见的错误异常 #错误异常一 print(a) #NameError #错误异常二 int('sdadsds') ...

- 使用SSH命令行传输文件到远程服务器

以前一直在windows下用SSH Secure Shell连接远程服务器,它自带了一个可视化的文件传输工具,跟ftp差不多 但是它也存在一个缺陷,不支持编码的选择,遇到utf8就自动乱码了,另外ma ...

- Map_占位符(嗨没想好怎么起名字)

Map 是很好的集合,为我们带来了在其他语言(比如 Perl)中经常可见的好用的键/值对集合.JDK 以 HashMap 的形式为我们提供了方便的 Map 实现,它在内部使用哈希表实现了对键的对应值的 ...

- OpenStack的基础原理

OpenStack的基础原理 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. OpenStack既是一个社区,也是一个项目和一个开源软件,它提供了一个部署云的操作平台或工具集.其 ...

- 利用 JMetal 实现大规模聚类问题的研究(一)JMetal配置

研究多目标优化问题,往往需要做实验来对比效果,所以需要很多多目标方面的经典代码,比如NSGA-II, SPEA, MOEA,MOEA/D, 或者PSO等等. 想亲自实现这些代码,非常浪费时间,还有可能 ...

- css3 rotate(1turn)的用法

1turn:一圈,一个圆共一圈. 90deg = 0.25turn.

- vscode Live Server使用

vscode 的Live Server插件可以开启本地服务器