SpringSecurity过滤器原理

SpringSecurity原理

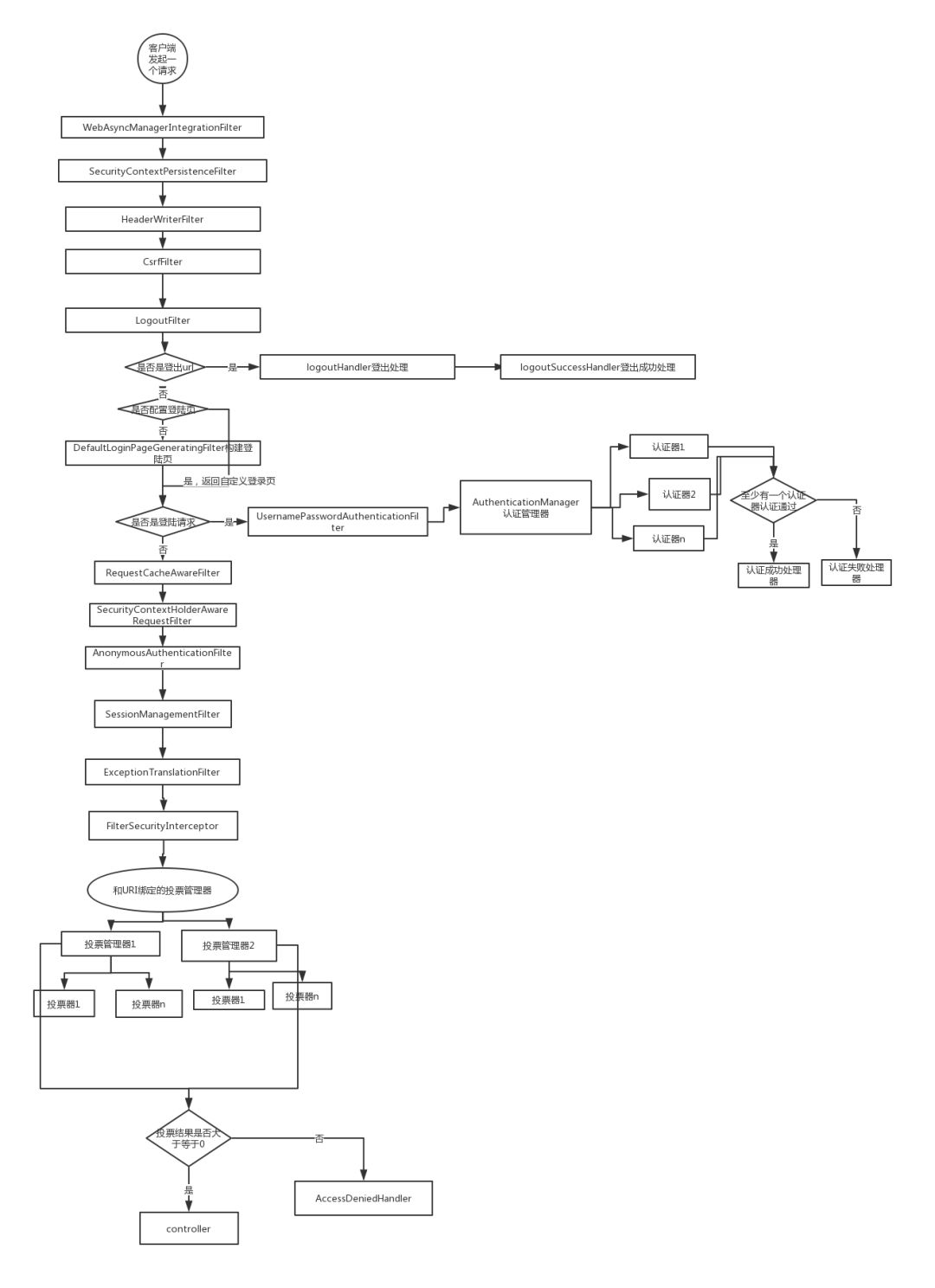

主要过滤器链

SpringSecurity的功能主要是由一系列的过滤器链相互配合完成的。验证一个过滤器之后放行到下一个过滤器链,然后到最后。

认证流程

过滤器作用

SecurityContextPersistenceFilter:会在每次请求处理之前从配置好的SecurityContextRepository中获取SecurityContext安全上下文信息,然后加载到SecurityContextHolder中,然后在该次请求处理完成之后,将SecurityContextHolder中关于这次请求的信息存储到一个“仓库”中,然后将SecurityContextHolder中的信息清除,例如在Session中维护一个用户的安全信息就是这个过滤器处理的。

DefaultLoginPageGeneratingFilter:如果没有配置自定义登录页面,那系统初始化时就会配置这个过滤器,并且用于在需要进行登录时生成一个登录表单页面。

BasicAuthenticationFilter:检测和处理http basic认证。

UsernamePasswordAuthenticationFilter:用于处理基于表单的登录请求,从表单中获取用户名和密码。默认情况下处理来自/login的表单action。从表单中获取用户名和密码时,默认使用的表单name属性值为username和password,这俩个值也可以通过usernameParameter和passwordParameter在配置中自定义。

这个过滤器在表单提交登录请求之时会起作用。那么假设现在采用SpringSecurity整合Jwt,那么我需要配置一个Jwt登录认证类(继承BasicAuthenticationFilter或者继承OncePerRequestFilter都可以,因为BasicAuthenticationFilter继承了OncePerRequestFilter),重写过滤器方法。Jwt的token认证登录是需要在在采用用户名密码登录认证之前,所以在配置Jwt登录认证类的时候需要在UsernamePasswordAuthenticationFilter之前添加过滤器。

//配置自定义过滤器 添加jwt登录授权过滤器

//在过滤器UsernamePasswordAuthenticationFilter之前

http.addFilterBefore(jwtAuthenticationFilter,UsernamePasswordAuthenticationFilter.class);

RequestCacheAwareFilter:用来处理请求的缓存。

SecurityContextHolderAwareRequestFilter:主要是包装请求对象request。

AnonymousAuthenticationFilter:检测SecurityContextHolder中是否存在Authentication对象,如果不存在则为其提供一个匿名Authentication。

SessionManagementFilter:管理Session的过滤器

ExceptionTranslationFilter:捕获来自过滤器链的所有异常,并进行处理。但是只处理两类异常:AccessDeniedException和AuthenticationException 异常,其他的异常会继续抛出。

如果捕获到的AuthenticationException,那么将会使用其对应的AuthenticationEntryPoint的commence()方法处理。在处理之前,ExceptionTranslationFilter先使用RequestCache将当前的HTTPServletRequest的信息保存起来,方便用户登录成功后可以跳转到之前的页面。

可以自定义AuthenticationException的处理方法。需要实现AuthenticationEntryPoint接口,然后重写commence()方法。

/**

* 当未登录或者token失效时访问接口自定义的返回结果

*/

@Component

public class RestfulAuthorizationEntryPoint implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException e) throws IOException, ServletException {

response.setCharacterEncoding("utf-8");

response.setContentType("application/json");

PrintWriter writer = response.getWriter();

RespBean bean = RespBean.error("请先登录!");

bean.setCode(401);

writer.write(new ObjectMapper().writeValueAsString(bean));

writer.flush();

writer.close();

}

}

如果捕获的AuthenticationDeniedException,那么将会根据当前访问的用户是否已经登录认证做不同的处理,如果未登录,则会使用关联的AuthenticationEntryPoint的commence()方法进行处理,否则将使用关联的AccessDeniedHandler的handle()方法进行处理。

可以进行自定义AuthenticationDeniedException的处理方法。需要实现AccessDeniedHandler接口,然后重写handle()方法。

@Component

public class RestfulAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException e) throws IOException, ServletException {

response.setCharacterEncoding("utf-8");

response.setContentType("application/json");

PrintWriter writer = response.getWriter();

RespBean error = RespBean.error("权限不足,联系管理员!");

writer.write(new ObjectMapper().writeValueAsString(error));

error.setCode(403);

writer.flush();

writer.close();

}

}

FilterSecurityInterceptor:可以看做过滤器链的出口

RememberMeAuthenticationFilter:当用户没有登录而直接访问资源时, 从 cookie 里找出用户的信息, 如果 Spring Security 能够识别出用户提供的remember me cookie, 用户将不必填写用户名和密码, 而是直接登录进入系统,该过滤器默认不开启。

SecurityContextHolder

SecurityContext对象是安全上下文信息,包括当前使用系统的用户的信息。每个用户都会有它的安全上下文对象,所以把每一个用户的SecurityContext保存到SecurityContextHolder中。

SecurityContextHolder存储SecurityContext的方式根据应用场景不同也有区别:

(1)单机系统,即应用从开启到关闭的整个生命周期只有一个用户在使用。由于整个应用只需要保存一个SecurityContext(安全上下文即可)

(2)多用户系统,比如典型的Web系统,整个生命周期可能同时有多个用户在使用。这时候应用需要保存多个SecurityContext(安全上下文),需要利用ThreadLocal进行保存,每个线程都可以利用ThreadLocal获取其自己的SecurityContext,及安全上下文。ThreadLocal内部会用数组来存储多个对象的。原理是,ThreadLocal会为每个线程开辟一个存储区域,来存储相应的对象。

Authentication:用户信息的表示

在SecurityContextHolder中存储了当前与系统交互的用户的信息。Spring Security使用一个Authentication 对象来表示这些信息。

Authentication 主要包含了:

- 用户权限集合

- 用户证书(密码)

- 细节(Details)

- Principal(就是这个用户的账户信息)

在自定义登录认证过滤器的时候,记得需要把用户的信息(Authentication )保存到SecurityContextHolder中,以便后续用户的正常使用。比如我在做和Jwt认证的整合的时候,继承OncePerRequestFilter,重写doFilterInternal方法,认证完token之后,就需要把用户的信息存入安全上下文Holder中。

UsernamePasswordAuthenticationToken authenticationToken

=new UsernamePasswordAuthenticationToken(user,null, null);

authenticationToken.setDetails(new WebAuthenticationDetailsSource()

.buildDetails(request));

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

关于SecurityContextHolder大概就这样,有一些关于SecurityContextHolder具体的源码的细节可以参考一篇博客:

https://www.cnblogs.com/longfurcat/p/9417912.html

SpringSecurity过滤器原理的更多相关文章

- 硬核 | Redis 布隆(Bloom Filter)过滤器原理与实战

在Redis 缓存击穿(失效).缓存穿透.缓存雪崩怎么解决?中我们说到可以使用布隆过滤器避免「缓存穿透」. 码哥,布隆过滤器还能在哪些场景使用呀? 比如我们使用「码哥跳动」开发的「明日头条」APP 看 ...

- Bloom Filter布隆过滤器原理和实现(1)

引子 <数学之美>介绍布隆过滤器非常经典: 在日常生活中,包括设计计算机软件时,经常要判断一个元素是否在一个集合中.比如: 在字处理软件中,需要检查一个英语单词是否拼写正确(也就是要判断它 ...

- SpringSecurity登录原理(源码级讲解)

一.简单叙述 首先会进入UsernamePasswordAuthenticationFilter并且设置权限为null和是否授权为false,然后进入ProviderManager查找支持Userna ...

- Java过滤器原理方法

过滤器可以对资源的请求和相应提供过滤功能,配置在web.xml文件中.过滤器可用来实现以下功能1. 权限过滤2. 登陆和检查验证3. 图像转换4. 数据压缩5. 加密6. 令牌验证7. 触发访问资源的 ...

- Filter过滤器原理和登录实现

Filter过滤器API Servlet过滤器API包含了3个接口,它们都在javax.servlet包中,分别是Filter接口.FilterChain接口和FilterConfig接口. ...

- SpringSecurity过滤器顺序

https://blog.csdn.net/qq_35720307/article/details/97656608 org.springframework.security.config.annot ...

- SpringSecurity原理

一.认证的两种方式的介绍 1. 基于Session的认证方式 在之前的单体架构时代,我们认证成功之后都会将信息存入到Session中,然后响应给客户端的是对应的Session中数据的key,客户端会将 ...

- 手撸一个springsecurity,了解一下security原理

手撸一个springsecurity,了解一下security原理 转载自:www.javaman.cn 手撸一个springsecurity,了解一下security原理 今天手撸一个简易版本的sp ...

- 布隆过滤器(Bloom Filter)的原理和实现

什么情况下需要布隆过滤器? 先来看几个比较常见的例子 字处理软件中,需要检查一个英语单词是否拼写正确 在 FBI,一个嫌疑人的名字是否已经在嫌疑名单上 在网络爬虫里,一个网址是否被访问过 yahoo, ...

随机推荐

- Java(10)认识类和对象

作者:季沐测试笔记 原文地址:https://www.cnblogs.com/testero/p/15201574.html 博客主页:https://www.cnblogs.com/testero ...

- webRTC中语音降噪模块ANS细节详解(二)

上篇(webRTC中语音降噪模块ANS细节详解(一))讲了维纳滤波的基本原理.本篇先给出webRTC中ANS的基本处理过程,然后讲其中两步(即时域转频域和频域转时域)中的一些处理细节. ANS的基本处 ...

- 在 ASP.NET Core Web API中使用 Polly 构建弹性容错的微服务

在 ASP.NET Core Web API中使用 Polly 构建弹性容错的微服务 https://procodeguide.com/programming/polly-in-aspnet-core ...

- Sequence Model-week1编程题1(一步步实现RNN与LSTM)

一步步搭建循环神经网络 将在numpy中实现一个循环神经网络 Recurrent Neural Networks (RNN) are very effective for Natural Langua ...

- 技术博客——微信小程序的架构与原理

技术博客--微信小程序的架构与原理 在两个月的微信小程序开发过程中,我曾走了不少弯路,也曾被很多现在看来十分可笑的问题所困扰.这些弯路与困扰,基本上都是由于当时对小程序的架构理解不够充分,对小程序的原 ...

- 2021.10.11考试总结[NOIP模拟74]

T1 自然数 发现\(mex\)是单调不降的,很自然地想到用线段树维护区间端点的贡献. 枚举左端点,用线段树维护每个右端点形成区间的\(mex\)值.每次左端点右移相当于删去一个数. 记\(a_i\) ...

- NOIP 模拟 八十五

T1 冲刺NOIP2021模拟18 莓良心 容易发现答案和每一个 \(w_i\) 无关,我们只需要求出总和然后计算方案数. 对于每一个数贡献的方案数是相同的,首先是自己的部分就是\(\begin{Bm ...

- 排序算法:Java实现希尔排序

希尔排序的思路是先分组再整合 先对下标进行分组,比如当数组长度为20时,一开始选定一个间隔值为10 对数组进行排序,每隔10个元素比较大小并交换,以下标为间隔,1和11比较.2和12比较......1 ...

- linux shell文件合并 去重 分割

1,合并+去重+分割 转载:shell 文件合并,去重,分割 - kakaisgood - 博客园 (cnblogs.com) 第一:两个文件的交集,并集前提条件:每个文件中不得有重复行1. 取出两个 ...

- Python AttributeError: module 'sys' has no attribute 'setdefaultencoding'

Python 3 与 Python 2 有很大的区别,其中Python 3 系统默认使用的就是utf-8编码. 所以,对于使用的是Python 3 的情况,就不需要sys.setdefaultenco ...