HTTP证书申请,设置应用程序服务器使用HTTPS

HTTP证书申请,设置应用程序服务器使用HTTPS

https://certs.godaddy.com/repository/ 根证书和中级证书下载地址(godaddy)

######Godaddy购买证书生成csr文件##########

- *.reportide.com一个根域名的证书

openssl req -new -newkey rsa:2048 -nodes -keyout reportide.key -out reportide.csr

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:BeiJing

Locality Name (eg, city) [Default City]:BeiJing

Organization Name (eg, company) [Default Company Ltd]:reportide

Organizational Unit Name (eg, section) []:devops

Common Name (eg, your name or your server's hostname) []:*.reportide.com

Email Address []:wangyp@me.net Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

- san证书:(一个证书绑定多个域名的方式)

openssl req -out reassurepay.csr -newkey rsa:2048 -nodes -keyout reassurepay.key -config san.conf san.conf 文件内容

[ req ]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_distinguished_name ]

countryName = CN

stateOrProvinceName = Beijing

localityName = Beijing

organizationName = reassurepay

commonName = www.reassurepay.com

[ req_ext ]

subjectAltName = @alt_names

[alt_names]

DNS.1 = www.reassurepay.com

DNS.2 = www1.reassurepay.com

DNS.3 = www.safetyboxpay.com

生成.csr文件,去Godaddy买证书,会得到两个.crt文件。

- haproxy 配置ssl证书

Haproxy使用.pem格式证书,所以我们要把证书转换为.pem格式。

从godaddy下载apache的两个.crt格式证书,将两个证书合成一个.crt格式证书

cat cea.crt gd.crt > server.crt

在web服务器上创建证书时会生成一个key,保存为server.key(如果有这个.key文件可以跳过这一步,如果是自己按上面Godaddy购买证书生成csr文件就已经有了这个key文件)

注:如果证书已经在iis服务器上使用且之前没有保存key.可以从iis服务器导出一份证书.server.pfx

把server.pfx证书放入linux系统中执行:(执行前请确定已安装了openssl)

openssl pkcs12 -in server.pfx -nocerts -nodes -out server.key

导出key server.key

最后把server.crt 和server.key 合成一个.pem格式证书

cat server.crt server.key | tee server.pem

把server.pem放入haproxy指定ssl证书目录。重启haproxy

- tomcat 配置ssl证书

1.从godaddy下载apache证书解压出两个.crt格式证书,然后将两个.crt证书合成一个tomcat.crt证书

cat cea.crt gd.crt > tomcat.crt

2.从godaddy下载根证书和中级证书(https://certs.godaddy.com/repository/ & https://ssl-ccp.godaddy.com/repository/?origin=CALLISTO),然后将中级证书和根证书合并成一个ca.crt证书

cat gdig2_.crt gdroot-g2.crt > ca.crt

3.从godaddy获取key,如果证书已认证,从安装服务器上下载key,保存为tomcat.key(如果有这个.key文件可以跳过这一步,如果是自己按上面Godaddy购买证书生成csr文件就已经有了这个key文件)

注:如果证书在iis服务器上使用.可以从iis服务器导出一份证书,tidebuy.pfx然后提取key

openssl pkcs12 -in tidebuy.pfx -nocerts -nodes -out tomcat.key

4.密钥和证书转换为PKCS12格式的证书

openssl pkcs12 -export -in tomcat.crt -inkey tomcat.key -out tomcat.p12 -name tomcat -chain -CAfile ca.crt

注:(运行命令后,请按照提示输入一个你可以记得住的密码。

关于这行命令的说明:

a. tomcat.crt CA颁发的SSL证书,tomcat.key是pem格式的密钥,tomcat.p12是转换后的PKCS12格式证书。

b. tomcat tomcat通过这个别名在keystore搜索对应的证书应用到网站上。

c. ca.crt是中级证书和根证书的合并文件,这样才能保证完整的证书链。)

5.导入PKCS12格式的证书和密钥 得到Java keystore

keytool -importkeystore -deststorepass 123456 -destkeypass 123456 -destkeystore tomcat.keystore -srckeystore tomcat.p12 -srcstoretype PKCS12 -srcstorepass 123456 -alias tomcat

6.将生成的tomcat.keystore证书放入tomcat配置文件指定的证书目录。重启tomcat

注:(第5条:导入PKCS12格式的证书和密钥 得到Java keystore

keytool -importkeystore -deststorepass <a_password_for_your_java_keystore> -destkeypass <a_password_for_the_key_in_the_keystore> -destkeystore tomcat.keystore -srckeystore <exported_private_key_and_cert.p12> -srcstoretype PKCS12 -srcstorepass <the_password_I_told_you_to_remember> -alias tomcat

说明:

运行命令的时候请不要包含任何括号<>;

<a_password_for_your_java_keystore> 这里替换成你自己的密码;

<a_password_for_the_key_in_the_keystore> 这里替换成你自己的密码 如果担心混淆, 可以都设置成相同的密码;

<exported_private_key_and_cert.p12> 刚才在第一步生成的PKCS12格式文件;

<the_password_I_told_you_to_remember> 刚才在第一步设置的密码;

通过这一步我们会生成keystore文件: tomcat.keystore )

https://sg.godaddy.com/zh/help/tomcat-csr-5239

/data/tomcat/conf/server.xml

<Connector port="8443" protocol="org.apache.coyote.http11.Http11Protocol"

maxThreads="150" SSLEnabled="true" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" keystoreFile="/data/cert/tomcat.keystore" keystorePass="qwe123"

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,SSL_RSA_WITH_RC4_128_SHA"

URIEncoding="UTF-8"

/>

- Nginx 配置ssl证书

1.从godaddy下载apache证书并解压出两个crt证书,然后将两个crt证书合并为一个tidebuy.crt证书

cat cea.crt gd.crt > tidebuy.crt

2.从godaddy获取key,如果证书已认证,从安装服务器上下载key,保存为tidebuy.key(如果有这个.key文件可以跳过这一步,如果是自己按上面Godaddy购买证书生成csr文件就已经有了这个key文件)

注:如果证书在iis服务器上使用.可以从iis服务器导出一份证书,tidebuy.pfx然后提取key

openssl pkcs12 -in tidebuy.pfx -nocerts -nodes -out tidebuy.key

3.将tidebuy.crt 和tidebuy.key放入nginx.conf配置文件中。 重启nginx

/etc/nginx/nginx.conf

server {

listen 443 ssl;

server_name localhost:8443;

ssl on;

ssl_certificate /data/cert/tidebuy.crt;

ssl_certificate_key /data/cert/tidebuy.key;

location / {

proxy_pass https://localhost:8443;

}

}

- crt转换pem

openssl x509 -in tidebuy.crt -out tidebuy.pem

- key转换pem

openssl rsa -in tidebuy.key -out tidebuy.pem

- crt转换pfx

openssl pkcs12 -export -inkey reassurepay.key -in reassurepay.crt -out reassurepay.pfx

自制证书

在部署 Nginx 部分,需要先生成自签名 SSL 证书,因为后面不想在 docker pull 的时候还要带一个端口!这里需要 2 个域名,一个用来展示 nexus 前台,另一个用做 docker 仓库,比如:

- nexus 前台:

repo.ald.com - docker 仓库:

idocker.io

1.安装nginx

yum -y install nginx

2.生成证

这里推荐一个一键生成工具,大家可以尝试使用:https://github.com/Fishdrowned/ssl ,使用方法请参考作者说明。

Ps:如果你打算做外网仓库服务,那也可以去申请一个免费SSL证书,我这边是内部oa域名使用,所以只能用自签名证书了。

创建证书方式如下:

#直接切换到应用目录

# cd /etc/nginx/conf.d/ #下载工具

# git clone https://github.com/Fishdrowned/ssl.git

Cloning into 'ssl'...

remote: Enumerating objects: 106, done.

remote: Total 106 (delta 0), reused 0 (delta 0), pack-reused 106

Receiving objects: 100% (106/106), 171.53 KiB | 286.00 KiB/s, done.

Resolving deltas: 100% (48/48), done. #生成证书

# cd ssl

# ./gen.cert.sh idocker.io Removing dir out

Creating output structure

Done

Generating a 2048 bit RSA private key

......+++

......................................................................................................................+++

writing new private key to 'out/root.key.pem'

-----

Generating RSA private key, 2048 bit long modulus

...............................................................................+++

.................................+++

e is 65537 (0x10001)

Using configuration from ./ca.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'CN'

stateOrProvinceName :ASN.1 12:'Guangdong'

localityName :ASN.1 12:'Guangzhou'

organizationName :ASN.1 12:'Fishdrowned'

organizationalUnitName:ASN.1 12:'idocker.io'

commonName :ASN.1 12:'*.idocker.io'

Certificate is to be certified until Jun 12 04:29:18 2022 GMT (730 days) Write out database with 1 new entries

Data Base Updated Certificates are located in:

lrwxrwxrwx 1 root root 37 6月 12 12:29 /etc/nginx/conf.d/ssl/out/idocker.io/idocker.io.bundle.crt -> ./20200612-1229/idocker.io.bundle.crt

lrwxrwxrwx 1 root root 30 6月 12 12:29 /etc/nginx/conf.d/ssl/out/idocker.io/idocker.io.crt -> ./20200612-1229/idocker.io.crt

lrwxrwxrwx 1 root root 15 6月 12 12:29 /etc/nginx/conf.d/ssl/out/idocker.io/idocker.io.key.pem -> ../cert.key.pem

lrwxrwxrwx 1 root root 11 6月 12 12:29 /etc/nginx/conf.d/ssl/out/idocker.io/root.crt -> ../root.crt

3.配置nginx

vim /etc/nginx/nginx.conf #默认nginx配置文件位置

# ip地址可以换成内网ip

upstream nexus_docker_get {

server 127.0.0.1:8089;

} upstream nexus_docker_put {

server 127.0.0.1:8088;

}

server {

listen 80;

listen 443 ssl;

server_name idocker.io;

access_log /var/log/nginx/idocker.io.log;

# 证书

ssl_certificate /etc/nginx/conf.d/ssl/out/idocker.io/idocker.io.crt; # 证书路径根据上面生成的来定

ssl_certificate_key /etc/nginx/conf.d/ssl/out/idocker.io/idocker.io.key.pem;

ssl_protocols TLSv1.1 TLSv1.2;

ssl_ciphers '!aNULL:kECDH+AESGCM:ECDH+AESGCM:RSA+AESGCM:kECDH+AES:ECDH+AES:RSA+AES:';

ssl_prefer_server_ciphers on;

ssl_session_cache shared:SSL:10m;

# disable any limits to avoid HTTP 413 for large image uploads

client_max_body_size 0;

# required to avoid HTTP 411: see Issue #1486 (https://github.com/docker/docker/issues/1486)

chunked_transfer_encoding on;

# 设置默认使用推送代理

set $upstream "nexus_docker_put";

# 当请求是GET,也就是拉取镜像的时候,这里改为拉取代理,如此便解决了拉取和推送的端口统一

if ( $request_method ~* 'GET') {

set $upstream "nexus_docker_get";

}

# 只有本地仓库才支持搜索,所以将搜索请求转发到本地仓库,否则出现500报错

if ($request_uri ~ '/search') {

set $upstream "nexus_docker_put";

}

index index.html index.htm index.php;

location / {

proxy_pass http://$upstream;

proxy_set_header Host $host;

proxy_connect_timeout 3600;

proxy_send_timeout 3600;

proxy_read_timeout 3600;

proxy_set_header X-Real-IP $remote_addr;

proxy_buffering off;

proxy_request_buffering off;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto http;

}

}

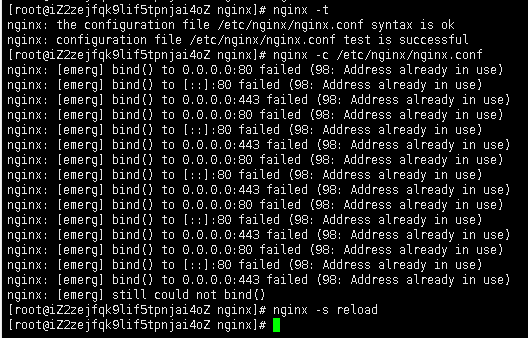

检查没有问题的话,就可以启动nginx了。重启报错:nginx: [error] invalid PID number "" in "/usr/local/var/run/nginx/nginx.pid"

nginx -t

nginx -c /etc/nginx/nginx.conf #指定一个特定的nginx加载配置文件。

nginx -s reload

4.客户端配置

部署完成之后,我们就可以找一台测试机器进行测试了,不过因为我们刚刚定义的是内部使用的域名,所以需要在测试机器上写hosts解析,并将证书拷贝过去,否则会报不信任的错误。

在上文介绍的一键生成自签名工具中,会生成一个根证书,名称为/etc/nginx/conf.d/ssl/out/idocker.io/root.crt,我们将这个文件上传到客户端服务器的 /etc/docker/certs.d/idocker.io 目录即可(注意目录需要创建,最后的文件夹名称和仓库域名保持一致:idocker.io)。

docker和nginx在同一台机器:

#本地机器

echo "127.0.0.1 idocker.io" >> /etc/hosts

mkdir -p /etc/docker/certs.d/idocker.io

cp /etc/nginx/conf.d/ssl/out/idocker.io/root.crt /etc/docker/certs.d/idocker.io

docker和nginx不在同一台机器,现在到一台新主机192.168.75.10上测试:

# 主机192.168.75.10上的操作

echo "192.168.75.11 idocker.io" >> /etc/hosts

mkdir -p /etc/docker/certs.d/idocker.io # 然后去nexus主机上,将刚才的证书拷过来

scp root.crt root@192.168.75.10:/etc/docker/certs.d/idocker.io

接下来,就可以开始真正的使用了。

HTTP证书申请,设置应用程序服务器使用HTTPS的更多相关文章

- 阿里云域名的ssl证书申请与腾讯服务器域名的证书安装

阿里云域名中的SSL证书申请,腾讯云服务器中的证书安装: 因为公司的与域名都在阿里云上面,服务器却用的是腾讯云的.记得前2年用阿里云管理平台的时候,域名的SSL证书都很好找,也许是长时间不用,找SSL ...

- 免费ssl证书申请和在IIS上启用https的使用教程

因为微信小程序开发涉及到ssl证书,所以折腾了几天的这个. 非常感谢”亚洲诚信-TrustAsia“公司的售后工程师黄工(QQ2355718943 TEL:021-58895880-663)提供的技术 ...

- 分享一个免费SSL证书申请网站,给网站开启https协议 | 张戈博客

这些天,由于公司的业务需求,接触到了ssl证书和https协议.博客前几篇文章也分享了在WEB服务器上安装SSL证书,为网站开启https协议的教程,感兴趣的童鞋可以前往查看相关文章: <Lin ...

- nginx 设置自签名证书以及设置网址http强制转https访问

自签名证书可以在自己的内网环境或者非对外环境使用,保证通信安装 1.生产证书 直接使用脚本生产: 中途会提示书如1次域名和4次密码,把一下文件保存为sh文件,赋予x权限后 直接执行,根据提示输入. # ...

- iOS 证书申请新步骤

2018iOS完整的证书申请和打包过程 - 简书https://www.jianshu.com/p/2b3c2693f4f2

- 【服务器】Https服务配置

1)利用openssl生成证书 2)再次修改nginx配置文件nginx.conf中的server配置 ① 是默认监听http请求的8080端口的 server (再次修改,第一次是在 用ngi ...

- 小程序证书申请FAQ

1. 帮别人开发小程序, 先把你的微信号加到成员里, 并给予开发者权限,体验者权限,登录,数据分析,开发管理,开发设置 2. 需要https, 不能用windows2003,必须2008以上,用IIS ...

- 微信小程序之后台https域名绑定以及免费的https证书申请

微信小程序在11月3号发布了,这是一个全新的生态,没有赶上微信公众号红利的开发者,运营者可别错过这趟车了. 但是微信的后台需要全https,之前我还不相信,后台注册了后进后台才发现,服务器配置如下图 ...

- Startcom SSL证书申请 IIS设置 配置 攻略

申请具体参考:http://www.cnblogs.com/yibinboy/p/6137426.html 制作要导入服务器IIS上的证书. 点击控制面板的左上角的TOOL BOX,然后点击Creat ...

随机推荐

- 为什么大部分的Android开发成为不了架构师

小团队一般 10 人左右,其中常常是技术最牛的人做架构师(或TL).所以,架构师在广大码农中的占比大概平均不到 10%.而架构师也可以分为初级.中级.高级三档,江湖上真正高水平的软件架构师就更少了. ...

- 面试利器!字节跳动2021年Android程序员面试指导小册已开源

整份手册分为两个部分,分别是:Java部分.Android部分.数据结构与算法篇.字节跳动2020年全年面试题总结篇! 每个知识点都有左侧导航书签页,看的时候十分方便,由于内容较多,这里就截取一部分图 ...

- 百度地图API开发的快速使用和大量坐标点操作【点聚合,海量点,mapv】

快速上手 注意:本篇文章代码是基于 百度地图 JavaScript API v3.0 的条件下编写,GL版本可能稍有变化. 地图嘛,很重要的一部分就是坐标经纬度了: 经度: 英文 longitude ...

- 跟我一起写 Makefile(五)

六.多目标 Makefile的规则中的目标可以不止一个,其支持多目标,有可能我们的多个目标同时依赖于一个文件,并且其生成的命令大体类似.于是我们就能把其合并起来.当然,多个目标的生成规则的执行命令是同 ...

- 解析java源文件

尝试从java源文件中解析出类.方法.属性等信息,但下面的代码没有完全实现. Sub parseJava() Dim package_name as String 'read a file Docum ...

- Python之简单的神经网络

from sklearn import datasets from sklearn import preprocessing from sklearn.model_selection import t ...

- 痞子衡嵌入式:其实i.MXRT下改造FlexSPI driver同样支持AHB方式去写入NOR Flash

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是i.MXRT下改造FlexSPI driver以AHB方式去写入NOR Flash. 痞子衡前段时间写过一篇 <串行NAND Fl ...

- ITIL学习笔记——ITIL入门小知识

1. 什么是ITIL? ITIL即IT基础架构库(Information Technology Infrastructure Library)由英国政府部门CCTA(Central Computing ...

- WPF QQ群发助手

一.界面如下

- WPF原理剖析——路由事件

一.路由事件与传统事件传统事件的触发者和处理者是紧密相连的,而路由事件则不是,路由事件允许一个元素的事件有另外的元素触发.也即就是说路由事件的拥有者和响应者之间没有显示的订阅关系.事件的拥有者只负责激 ...