Windows Server 2008 系统加固

账号安全:更改管理员账号

更改管理员账户名来避免攻击,提高系统安全性。

以Administrator账户登录本地计算机,开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户,右击Administrator账户并选择“重命名”,并输入新的账户名称就可以了,但尽量不要用admin 、guanliyuan之类的名称,否则没有什么保障。

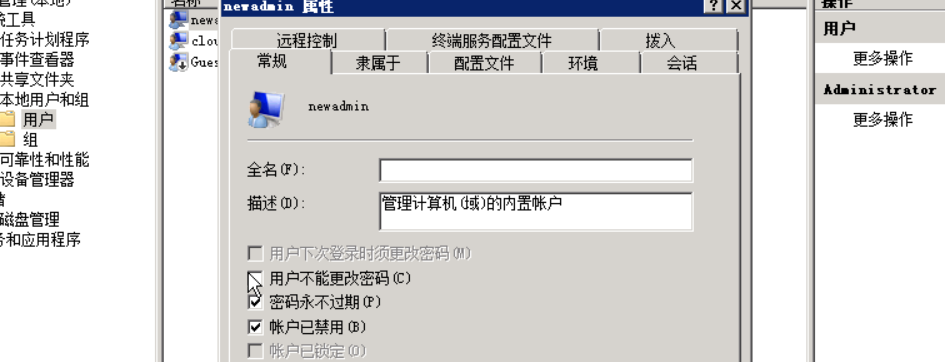

修改为newadmin

如果更改帐户名仍然无法满足安全需求,可以选择将其禁用,然后创建一个普通的管理员账户,用户实现基本的系统或者网络管理、维护功能。

开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户窗口中,右击Administrator,选择属性打开属性对话框,选中“账户已禁用”复选框,确认,这样就将Administrator 禁用了。一定要记得重建一个普通的管理员账户,不然将会无法登陆windows。

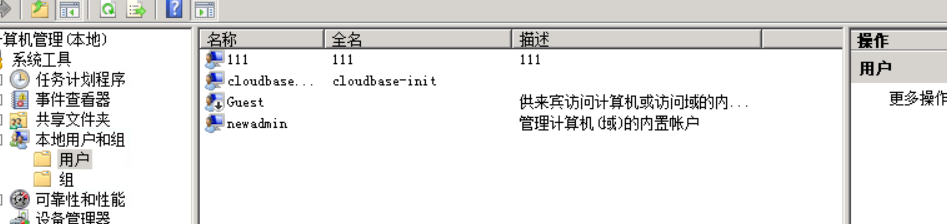

删除无用的账户

开始->运行->compmgmt.msc(计算机管理)->本地用户和组,查看是否有不用的账号,系统账号所属组是否正确以及guest账号是否锁定。

如果有不用的账号,应该及时删掉。

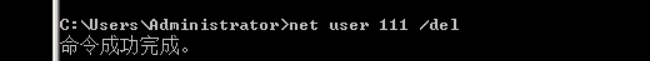

在cmd下使用“net user 用户名 /del”命令删除账号。

使用“net user 用户名 /active:no”命令锁定账号.

删除111用户:

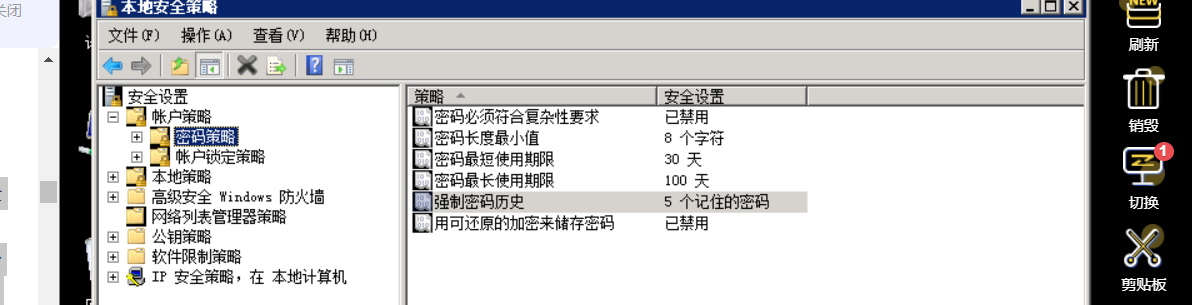

口令策略

开始->运行->secpol.msc (本地安全策略)->安全设置->账户策略->密码策略

密码必须符合复杂性要求启用,密码长度最小值至少为8,密码最长使用期限根据情况设定,不要设置太长。强制密码历史设置至少为5,当然可以设置更多。

管理员账户密码不能与账户名相同,不能使用自己的姓名,不能使用特定的日期如生日,用户名密码应包含大小写字母、数字和特殊字符,密码不要有规则,不能使用姓名和生日等组合的密码。

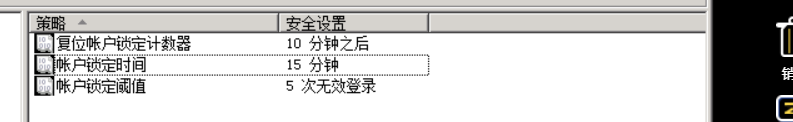

账户锁定策略

账户锁定策略可以防止暴力破解的攻击方式,所以,很有必要设置账户锁定策略。

开始->运行->secpol.msc (本地安全策略)->安全设置->账户设置->账户锁定策略

复位帐户锁定计数器、账户锁定时间设置为一分钟即可,账户锁定时间不宜设置太长,避免被人恶意攻击而造成自己无法登陆。帐户锁定阀值设置5次即可,不应设置太大。否则起不到好的效果。

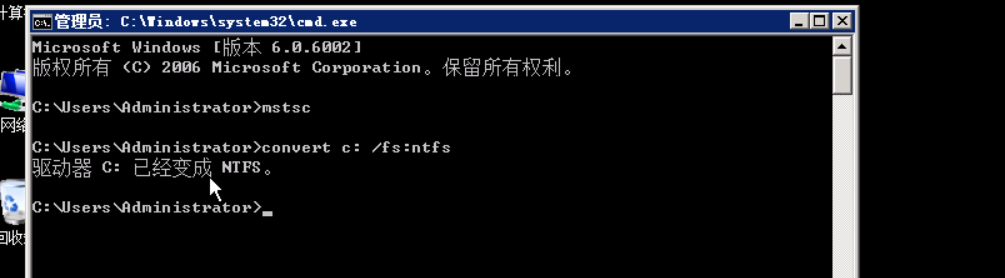

文件系统安全:使用NTFS文件系统

查看每个系统驱动器是否使用NTFS文件系统

如果不是,使用转换命令:convert <驱动器盘符>: /fs:ntfs 。

此步骤不可逆,如果需要重新改回FAT32,需要重新格式化硬盘。

补充: NTFS是 WindowsNT 环境的文件系统,NTFS对FAT和HPFS做了若干改进,例如,支持元数据,并且使用了高级数据结构,以便于改善性能、可靠性和磁盘空间利用率,并提供了若干附加扩展功能。在NTFS分区上,可以为共享资源、文件夹以及文件设置访问许可权限。与FAT32文件系统下对文件夹或文件进行访问相比,安全性要高得多。另外,在采用NTFS格式的Win 2000中,应用审核策略可以对文件夹、文件以及活动目录对象进行审核,审核结果记录在安全日志中,通过安全日志就可以查看哪些组或用户对文件夹、文件或活动目录对象进行了什么级别的操作,从而发现系统可能面临的非法访问,通过采取相应的措施,将这种安全隐患减到最低。这些在FAT32文件系统下,是不能实现的。

在NTFS 磁盘分区上的每一个文件和文件夹,NTFS 都存储一个访问控制列表(Access Control List,ACL)。ACL中包含那些被授权访问该文件或者文件夹的所有用户账号、组和计算机,还包含他们被授予的访问类型。

Windows server 2008 操作系统对NTFS 卷及其包含的目录或者文件提供了权限设置,分别是完全控制、修改、读取和运行、列出文件夹目录、读取、写入和特殊权限7个权限。

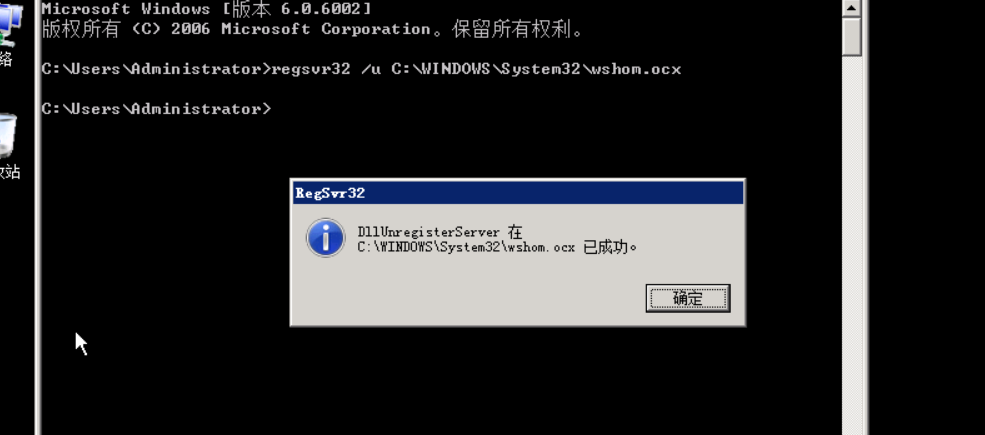

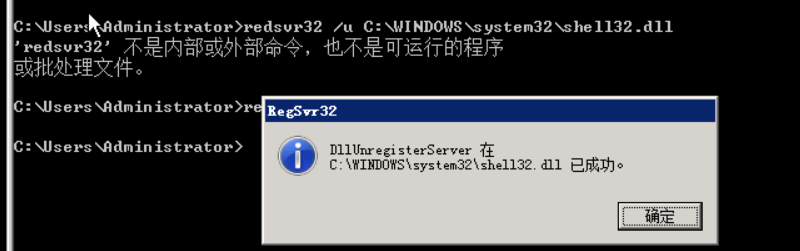

限制命令权限

WScript.Shell 、Shell.application 这两个组件一般一些ASP木马或一些恶意程序都会使用到。黑客在拿到webshell后,一般都是先通过这两个组件提权,为了服务器安全,应该卸载这些不安全组件。

regsvr32 /u C:\WINDOWS\System32\wshom.ocx

regsvr32 /u C:\WINDOWS\system32\shell32.dll

网络服务安全

关闭一些不必要的服务和端口,可以大大降低被入侵的风险。

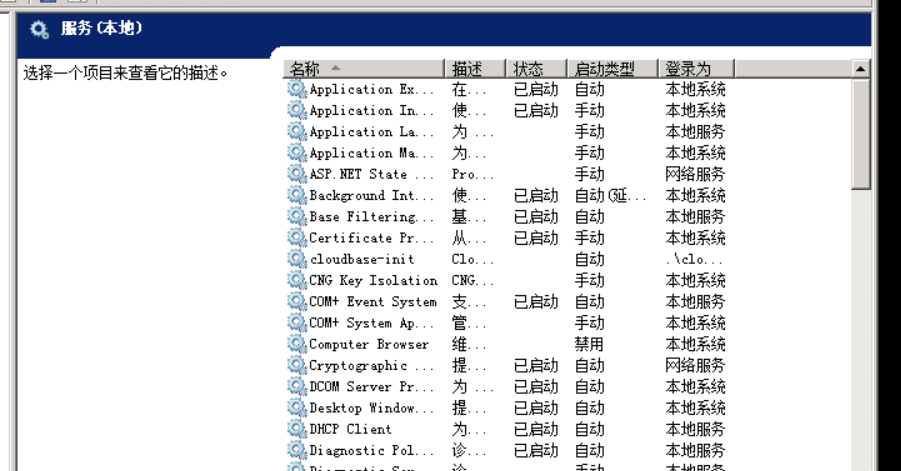

关闭不必要的服务:开始->运行->services.msc。

根据自己的情况来禁用服务,同时应该及时更新应用服务版本。

关闭端口

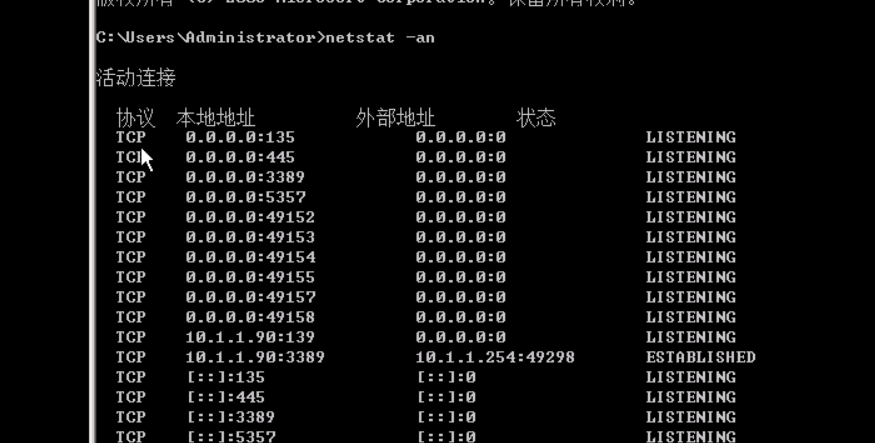

使用netstat 来查看端口使用情况,加上 –a 选项显示所有的连接和监听端口,加上-n以后以数字形式显示地址和端口号。

Listening 状态的表示正在监听,等待连接。

开始->运行->secpol.msc (本地安全策略)-> IP安全策略,在本地计算机

右边的空白位置右击鼠标,弹出快捷菜单,选择 “创建IP安全策略”,弹出向导。在向导中点击下一步,当显示“安全通信请求”时,“激活默认相应规则”左边的复选框留空,点“完成”就创建了一个新的IP安全策略。

右击刚才创建的IP 安全策略,选择属性,去掉使用添加向导的复选框。

点击左边的添加来添加新的规则,在弹出的新规则属性里点击添加,弹出IP筛选器列表窗口,先把使用添加向导的复选框去掉

点击右边的添加来添加新的筛选器。

在IP 筛选器属性的地址选项里,把源地址设置成任何IP地址,目标地址选择我的IP地址。

在选择协议选项,协议类型选择TCP,然后在到此端口下的文本框输入135,点击确定。

点击确定,这样就添加了一个屏蔽TCP135 端口的筛选器,可以防止别人通过135端口连接服务器,重复上面的步骤,把需要屏蔽的端口都建立相应的筛选器,协议类型要选择对应的类型。

在新规则属性对话框中,选择刚才我们新建的筛选器,点击左边的复选框,点击应用。

点击筛选器操作选项,去掉使用添加向导复选框,点击添加按钮,在新筛选器操作属性的安全方法中,选择阻止,点击应用,确定。

在筛选器操作选项卡中,把刚添加的筛选器操作复选框选中。

最后在新IP安全策略属性对话框中,把我们刚新建的IP筛选器列表前的复选框选中,点击确定。

这样就把一些端口屏蔽掉了。

网络限制

开始->运行->secpol.msc ->安全设置->本地策略->安全选项,进行一下设置:

设置完以后,执行gpupdate /force 是策略立即生效。

日志及审计的安全性

Windows Server 2008 系统日志包括:

1、应用程序日志。应用程序日志包含由应用程序或系统程序记录的时间。

2、安全日志。安全日志记录着有效和无效的登陆事件,以及与文件操作的其他事件。

3、系统日志。系统日志包含Windows 系统组件记录的事件。

4、安装程序日志。安装程序日志,记录在系统安装或者安装微软公司产品时,产生的日志。

在cmd输入eventvwr.msc 来打开事件查看器

在安全日志中,记录着系统的登陆事件。

双击任何一个日志,即可显示详细信息。

里面记录了登陆的源IP 地址等信息。

通过查看日志,能够发现登录异常等情况来判断自己有没有被入侵或攻击。系统默认的日志量较小,应该增大日志量大小,避免由于日志文件容量过小导致日志记录不全。右击要设置的日志类型,选择属性。

根据自己的需要设置日志大小。

增强审核

对系统事件进行审核,在日后出现故障时用于排查故障。

开始->运行->secpol.msc ->安全设置->本地策略->审核策略

设置完以后 执行gpupdate /force 使策略生效。

补丁管理

做了上面的设置以后,我们应该及时更新补丁,保证系统本身不会有漏洞,下载补丁要从可靠的地方下载,最好从官网下载,安装补丁建议手动安装,有些补丁会引起业务的不稳定。

除了上面讲到的,还要靠管理员在日常管理中发现问题并及时修补才能保证服务器的安全。

Windows Server 2008 系统加固的更多相关文章

- Windows Server 2008系统中IE8启用和禁用JS

Windows Server 2008系统中IE8默认是启用IE ESC(ie 增强)的,这样会导致该IE不支持JS,开启方法: 1.开始->管理工具->服务器管理器 2.点击服务器管理- ...

- Windows server 2008系统基本优化

前几天用上了Windows server 2008刚开始还真不习惯,毕竟是做服务器用的系统和娱乐操作系统有很大区别.先总结几点,以后慢慢更新 安装Win2008驱动: 大部分支持vista系统的驱动都 ...

- Windows Server 2008系统

Windows Server 2008特点 1,可操作性 2,可管理性 3,可扩展性 4,可用性 5,安全性 Windows Server 2008提供两个最常用默认用户账户Administrator ...

- VMware 12 安装 Windows server 2008 系统

一.准备工作 安装了VMware 12 的PC 准备windows server 2008 的ISO操作系统文件 官网地址:https://www.microsoft.com/en-us/downl ...

- Windows server 2008系统各类版本的优缺点比较,Windows2008系统标准版 企业版 数据中心版 WEB版等

大家都知道Windows Server 2008 发行了多种版本,以支持各种规模的企业对服务器不断变化的需求.Windows Server 2008 有 5 种不同版本,另外还有三个不支持 Windo ...

- windows server 2008系统VPN服务配置

转自:http://www.softxp.net/article/win2008-vpn/,,仅作自己的笔记用 Windows sever 2008 R2的NPS(network policy ser ...

- 活用Windows Server 2008系统的几种安全功能

与传统操作系统相比,Win2008系统的安全防范功能更加强大,安全防护能力自然也是高人一等,我们只要在平时善于使用该系统新增的各项安全防范功能,完全可以实现更高级别的安全保护目的.现在,本文就为大家贡 ...

- Windows server 2008系统下FTP服务器的安装

一.在 Windows 服务器上安装 FTP 服务 1. 在"开始"菜单上,单击"管理工具",然后单击"服务器管理器". 2. 在" ...

- window server 2008 系统加固

1.更改管理员账号: 开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户,右击Administrator账户并选择"重命名",并 ...

随机推荐

- 【ShardingSphere技术专题】「ShardingJDBC」SpringBoot之整合ShardingJDBC实现分库分表(JavaConfig方式)

前提介绍 ShardingSphere介绍 ShardingSphere是一套开源的分布式数据库中间件解决方案组成的生态圈,它由Sharding-JDBC.Sharding-Proxy和Shardin ...

- Tag Helper 标签助手

简介 标签助手是Razor 页面中自动生成HTML语句的可重用组件.标签助手对应特定的HTML标签,ASP.NET Core 包含大量与HTML标签对应的预定义标签助手. Razor页面中的标签助手作 ...

- 【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析 Weblogic CVE-2017-10271 XMLDecoder反序列化 1.Weblogic-XMLDeco ...

- 000 PCI Express协议入门指南目录

一.001 PCI Express体系结构(一)

- Blazor+Dapr+K8s微服务之开发环境调试

1 安装Dapr开发调试环境 1.1 Dapr 完整安装模式不支持开发调试 在上一篇随笔<Blazor+Dapr+K8s微服务之服务调用>中,我们通过为每个 ...

- 痞子衡嵌入式:其实i.MXRT下改造FlexSPI driver同样支持AHB方式去写入NOR Flash

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是i.MXRT下改造FlexSPI driver以AHB方式去写入NOR Flash. 痞子衡前段时间写过一篇 <串行NAND Fl ...

- SpringBoot-2-1-6-集成activiti7-1-0-M4

pom.xml <dependencyManagement> <dependencies> <dependency> <groupId>org.acti ...

- WPF日积月累之DataGrid样式以及操作数据模板中的控件

一.效果图 二.代码预览 1 <Window x:Class="Test.MainWindow" 2 xmlns="http://schemas.microsoft ...

- Java锁--Lock实现原理(底层实现)

关于java lock的底层实现原理,讲的有点深,转载学习! 转载自 https://blog.csdn.net/Luxia_24/article/details/52403033 Lock完全用Ja ...

- Java从文件路径中获取文件名的几种方法

举例:String fName =" G:\Java_Source\navigation_tigra_menu\demo1\img\lev1_arrow.gif " 方法一: 1 ...