[转帖]kubernetes(k8s):容器资源限制(内存限制、cpu限制、namespace限制)

文章目录

1. k8s容器资源限制

k8s采用request和limit两种限制类型来对资源进行分配

- request(资源需求):即运行pod的节点必须满足运行pod的最基本需求才能运行pod。

- limit(资源限制):即运行pod期间,可能内存使用量会增加,那最多能使用多少内存,这就是资源限额。

资源类型:

- CPU的单位是核心数,内存的单位是字节。

- 一个容器申请0.5各CPU,就相当于申请1个CPU的一半,可以加个后缀m表示千分之一的概念。比如说100m的CPU,100豪的CPU和0.1个CPU都是一样的。

内存单位:

- K,M,G,T,P,E #通常是以1000为换算标准的。

- Ki,Mi,Gi,Ti,Pi,Ei #通常是以1024为换算标准的。

2. 内存资源限制实例

[kubeadm@server2 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: memory-demo

spec:

containers:

- name: memory-demo

image: stress

args:

- --vm

- "1"

- --vm-bytes

- 200M // 容器使用200M

resources:

requests: //资源需求,下限

memory: 50Mi

limits: //资源限制,上限

memory: 100Mi

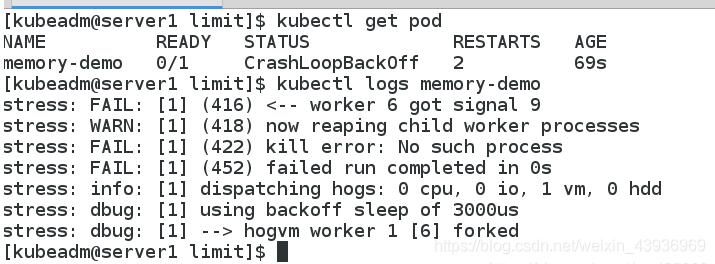

[kubeadm@server1 limit]$ kubectl get pod

NAME READY STATUS RESTARTS AGE

memory-demo 0/1 CrashLoopBackOff 3 106s

因为容器需要200M,超出了最大限制100Mi,所以容器无法运行。

- 如果容器超过其内存限制,则会被终止。如果可重新启动,则与其他所有类型的运行故障一样,kubelet将重新启动它。

- 如果一个容器超过其内存要求,那么当节点内存不足时,它的pod可能被逐出。

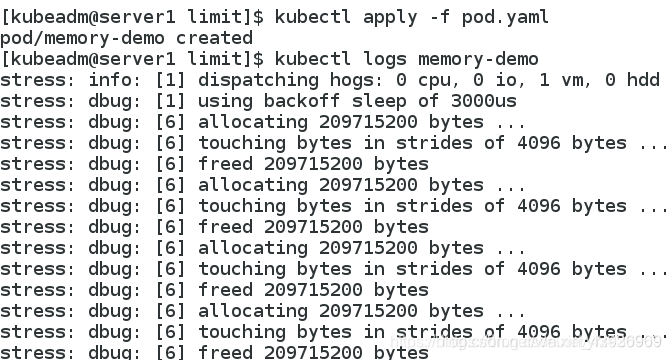

- 当资源限制没冲突的时候正常启动

[kubeadm@server1 limit]$ vim pod.yaml

[kubeadm@server1 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: memory-demo

spec:

containers:

- name: memory-demo

image: k8s/stress

args:

- --vm

- "1"

- --vm-bytes

- 200M

resources:

requests:

memory: 50Mi

limits:

memory: 300Mi //将最大限制改为300mi,容器可以正常运行

[kubeadm@server1 limit]$

资源限制内部机制使用的是cgroup类型

目录: /sys/fs/cgroup/systemd

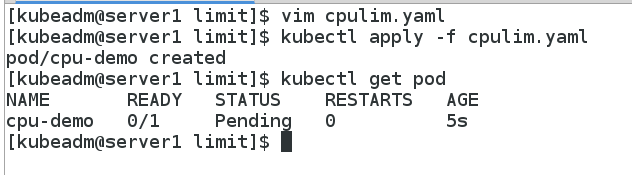

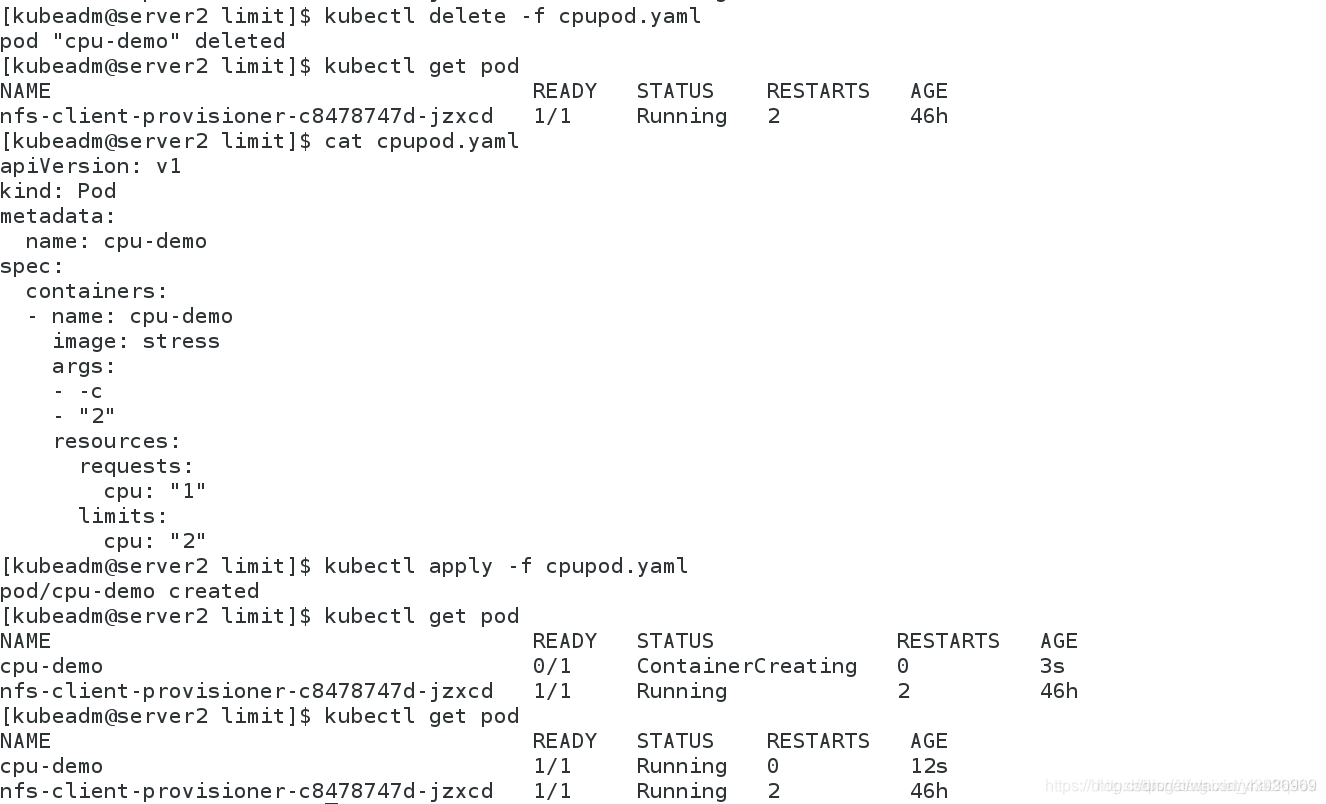

3. cpu资源限制

[kubeadm@server1 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: stress

args:

- -c

- "2" //容器需要2个cpu

resources:

requests: //至少需要5个cpu

cpu: "5"

limits:

cpu: "10" //最大限制10个cpu

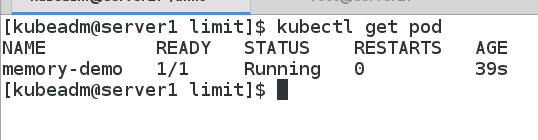

[kubeadm@server1 limit]$ kubectl apply -f pod.yaml

pod/cpu-demo created [kubeadm@server1 limit]$ kubectl get pod -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

cpu-demo 1/1 Running 0 4m58s 10.244.2.124 server4 <none> <none>

[root@server4 ~]# top // server4上的两个cpu跑满了,CPU 使用率过高,不会被杀死

(top--->1) top - 16:41:55 up 6:37, 1 user, load average: 3.77, 2.69, 1.54

Tasks: 172 total, 4 running, 168 sleeping, 0 stopped, 0 zombie

%Cpu0 : 98.7 us, 0.3 sy, 0.0 ni, 0.0 id, 0.0 wa, 0.7 hi, 0.3 si, 0.0 st

%Cpu1 : 98.3 us, 0.7 sy, 0.0 ni, 0.0 id, 0.0 wa, 0.7 hi, 0.3 si, 0.0 st

KiB Mem : 2045672 total, 784128 free, 293728 used, 967816 buff/cache

KiB Swap: 0 total, 0 free, 0 used. 1520056 avail Mem PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

21204 root 20 0 7312 100 0 R 98.3 0.0 5:29.21 stress

21203 root 20 0 7312 100 0 R 97.0 0.0 5:29.84 stress

调度失败是因为申请的CPU资源超出集群节点所能提供的资源

但CPU 使用率过高,不会被杀死

满足要求

满足要求

[kubeadm@server1 limit]$ vim pod.yaml

[kubeadm@server1 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: k8s/stress

args:

- -c

- "2"

resources:

requests:

cpu: "1"

limits:

cpu: "2"

[kubeadm@server1 limit]$

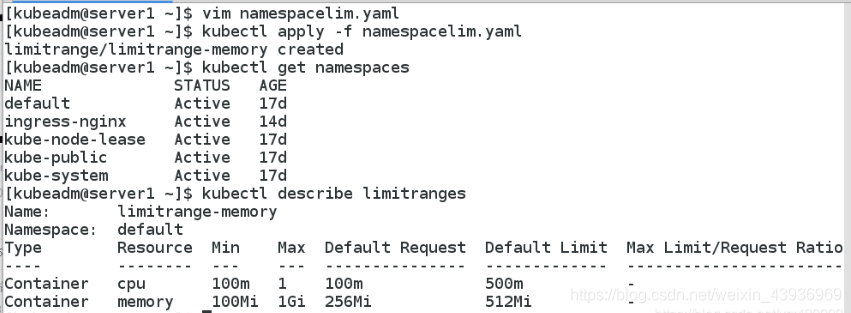

4. namespace设置资源限制

LimitRange资源限制:

apiVersion: v1

kind: LimitRange

metadata:

name: limitrange-memory

spec:

limits:

- default: //默认使用0.5个cpu,512mi内存

cpu: 0.5

memory: 512Mi

defaultRequest: //默认要求0.1个cpu和256mi内存

cpu: 0.1

memory: 256Mi

max: //最大2个cpu和1gi内存

cpu: 1

memory: 1Gi

min: //最小0.1个cpu和100mi内存

cpu: 0.1

memory: 100Mi

type: Container

[kubeadm@server1 limit]$ kubectl apply -f limitrange.yaml

limitrange/limitrange-memory created

[kubeadm@server1 limit]$ kubectl get limitranges

NAME CREATED AT

limitrange-memory 2020-05-08T08:52:10Z

[kubeadm@server1 limit]$ kubectl describe limitranges

Name: limitrange-memory

Namespace: default

Type Resource Min Max Default Request Default Limit Max Limit/Request Ratio

---- -------- --- --- --------------- ------------- -----------------------

Container cpu 100m 2 100m 500m -

Container memory 100Mi 1Gi 256Mi 512Mi -

注意:LimitRange 在 namespace 中施加的最小和最大内存限制只有在创建和更新 Pod 时才会被应用。改变 LimitRange 不会对之前创建的 Pod 造成影响。

LimitRange - default xx会自动对没有设置资源限制的pod自动添加限制

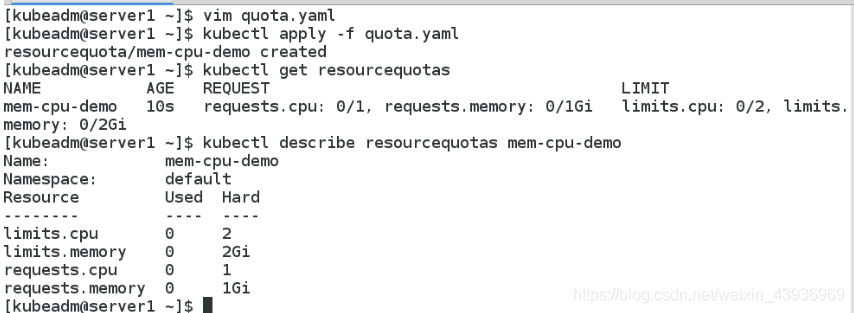

ResourceQuota设置配额限制

ResourceQuota设置配额限制

[kubeadm@server1 limit]$ cat quota.yaml

apiVersion: v1

kind: ResourceQuota

metadata:

name: mem-cpu-demo

spec:

hard:

requests.cpu: "1" // 要求cpu1个 即cpu要求不得超过1个cpu

requests.memory: 1Gi // 要求内存1gi 即内存要求不得超过1Gi

limits.cpu: "2" // cpu限制2个 即cpu限制不得超过2个cpu

limits.memory: 2Gi // 内存限制2gi 即内存限制不得超过2Gi

[kubeadm@server1 limit]$ kubectl apply -f quota.yaml

resourcequota/mem-cpu-demo created [kubeadm@server1 limit]$ kubectl get resourcequotas

NAME AGE REQUEST LIMIT

mem-cpu-demo 13s requests.cpu: 0/1, requests.memory: 0/1Gi limits.cpu: 0/2, limits.memory: 0/2Gi [kubeadm@server1 limit]$ kubectl describe resourcequotas

Name: mem-cpu-demo

Namespace: default

Resource Used Hard

-------- ---- ----

limits.cpu 0 2

limits.memory 0 2Gi

requests.cpu 0 1

requests.memory 0 1Gi

一旦设置配额后,后续的容器必须设置请求(4种请求都设置),当然,这只是在rq设置的defult的namespace中

一旦设置配额后,后续的容器必须设置请求(4种请求都设置),当然,这只是在rq设置的defult的namespace中

4种请求:每个容器必须设置内存请求(memory request),内存限额(memory limit),cpu请求(cpu request)和cpu限额(cpu limit)

资源会统计总的namespace中的资源加以限定,不管是之前创建还是准备创建

创建的ResourceQuota对象将在default名字空间中添加以下限制:

- 每个容器必须设置内存请求(memory request),内存限额(memory limit),cpu请求(cpu

request)和cpu限额(cpu limit)。 - 所有容器的内存请求总额不得超过1 GiB。

- 所有容器的内存限额总额不得超过2 GiB。

- 所有容器的CPU请求总额不得超过1 CPU。

- 所有容器的CPU限额总额不得超过2 CPU。

5. namespace中pod的配额

[kubeadm@server1 limit]$ cat podquata.yaml

apiVersion: v1

kind: ResourceQuota

metadata:

name: pod-demo

spec:

hard:

pods: "2" //2个pod

设置Pod配额以限制可以在namespace中运行的Pod数量。

[kubeadm@server1 limit]$ kubectl apply -f podquata.yaml

resourcequota/pod-demo created

[kubeadm@server1 limit]$ kubectl describe resourcequotas pod-demo // 当前只有一个pod

Name: pod-demo

Namespace: default

Resource Used Hard

-------- ---- ----

pods 1 2

[kubeadm@server1 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: test

spec:

containers:

- name: test

image: nginx

//创建一个pod

[kubeadm@server1 limit]$ kubectl apply -f pod.yaml

pod/test created [kubeadm@server1 limit]$ cat pod.yaml

apiVersion: v1

kind: Pod

metadata:

name: test1

spec:

containers:

- name: test1

image: nginx //再创建一个pod时,会发生错误,因为在当前的namespace中限制两个pod

[kubeadm@server1 limit]$ kubectl apply -f pod.yaml

Error from server (Forbidden): error when creating "pod.yaml": pods "test1" is forbidden: exceeded quota: pod-demo, requested: pods=1, used: pods=2, limited: pods=2

当然,以上设定对应相对的namespace,其它的namespace没有影响

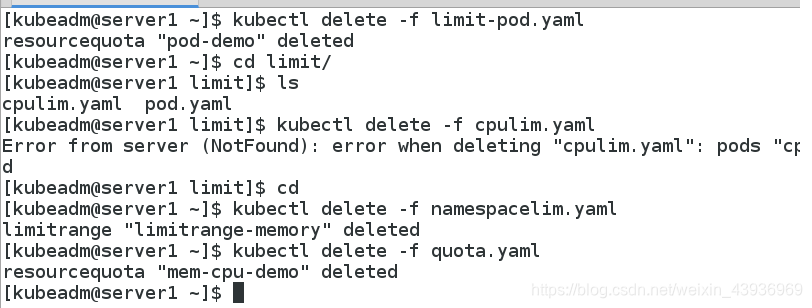

为了后续不受影响,删除相应的设定

6. namespace的创建、使用和删除

创建namespace

kubectl create namespace test // 创建test的namespace

运行yaml文件时指定namespace

kubectl apply -f pod.yaml -n test // 在test的namespace中运行pod.yaml为文件

删除namespace

kubectl delete namespaces test // 删除名为test的namespace

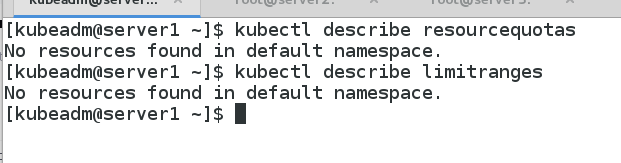

7. 清除资源限制和配额

[kubeadm@server1 limit]$ kubectl delete -f limitrange.yaml

limitrange "limitrange-memory" deleted

[kubeadm@server1 limit]$ kubectl delete -f podquata.yaml

resourcequota "pod-demo" deleted

[kubeadm@server1 limit]$ kubectl delete -f quota.yaml

resourcequota "mem-cpu-demo" deleted

[转帖]kubernetes(k8s):容器资源限制(内存限制、cpu限制、namespace限制)的更多相关文章

- Kubernetes K8S之资源控制器StatefulSets详解

Kubernetes的资源控制器StatefulSet详解与示例 主机配置规划 服务器名称(hostname) 系统版本 配置 内网IP 外网IP(模拟) k8s-master CentOS7.7 2 ...

- Kubernetes K8S之资源控制器Daemonset详解

Kubernetes的资源控制器Daemonset详解与示例 主机配置规划 服务器名称(hostname) 系统版本 配置 内网IP 外网IP(模拟) k8s-master CentOS7.7 2C/ ...

- Kubernetes K8S之资源控制器Job和CronJob详解

Kubernetes的资源控制器Job和CronJob详解与示例 主机配置规划 服务器名称(hostname) 系统版本 配置 内网IP 外网IP(模拟) k8s-master CentOS7.7 2 ...

- zabbix的安装(一)监控os资源:内存,cpu,io,负载,带宽

一.Linux下开源监控系统简单介绍1)cacti:存储数据能力强,报警性能差2)nagios:报警性能差,存储数据仅有简单的一段可以判断是否在合理范围内的数据长度,储存在内存中.比如,连续采样数据存 ...

- K8s容器资源限制

在K8s中定义Pod中运行容器有两个维度的限制: 1. 资源需求:即运行Pod的节点必须满足运行Pod的最基本需求才能运行Pod. 如: Pod运行至少需要2G内存,1核CPU 2. 资源限额: ...

- Kubernetes:容器资源需求与限制(约束)

Blog:博客园 个人 A Container is guaranteed to have as much memory as it requests, but is not allowed to u ...

- [转帖]Kubernetes及容器编排的总体介绍【译】

Kubernetes及容器编排的总体介绍[译] 翻译自The New Stack<Kubernetes 生态环境>作者:JANAKIRAM MSV和 KRISHNAN SUBRAMANIA ...

- kubernetes(k8s)容器编排工具基础概念

Kubernetes (K8s): 中文社区:https://www.kubernetes.org.cn/replication-controller-kubernetes 官网:https://ku ...

- Kubernetes K8S之资源控制器RC、RS、Deployment详解

Kubernetes的资源控制器ReplicationController(RC).ReplicaSet(RS).Deployment(Deploy)详解与示例 主机配置规划 服务器名称(hostna ...

- Kubernetes 集群分析查看内存,CPU

Kubernetes方式 top命令查看所有pod,nodes中内存,CPU使用情况 查看pod root @ master ➜ ~ kubectl top pod -n irm-server NAM ...

随机推荐

- JavaFx之TableView表格添加按钮删除行(二十二)

JavaFx之TableView表格添加按钮删除行(二十二) JavaFx之TableView添加按钮 JavaFx之TableView删除行 编写一个xml <?xml version=&qu ...

- 实现两个 JSON 对象的对比

问题描述 在 Java 中,对于两个对象的对比,如果没有重写 equals 方法,那么将会默认使用 Object 默认的 equals 方法来比较两个对象.这种比较方式是通过比较两个对象的内存地址是否 ...

- BFS(三)单词接龙 ⅱ

对应 126. 单词接龙 II 问题描述 按字典 wordList 完成从单词 beginWord 到单词 endWord 转化,一个表示此过程的 转换序列 是形式上像 beginWord -> ...

- 9、线性布局(Row和Column)

自定义的IconContainer void main() { runApp(MaterialApp( theme: ThemeData(primarySwatch: Colors.yellow), ...

- 一图看懂华为云CodeArts Link六大特性

本文分享自华为云社区<一图看懂华为云CodeArts Link六大特性,带你体验一站式跨平台数据互联>,作者:华为云PaaS服务小智 . 能够打破不同研发工具之间的壁垒,实现数据的无缝集成 ...

- 华为云GaussDB城市沙龙活动走进安徽,助力金融行业数字化转型

本文分享自华为云社区<华为云GaussDB城市沙龙活动走进安徽,助力金融行业数字化转型>,作者: GaussDB 数据库 . 近日,华为云GaussDB数据库城市沙龙·安徽站圈层活动顺利举 ...

- LiteOS内核源码分析:消息队列Queue

摘要:本文通过分析LiteOS队列模块的源码,掌握队列使用上的差异. 队列(Queue)是一种常用于任务间通信的数据结构.任务能够从队列里面读取消息,当队列中的消息为空时,挂起读取任务:当队列中有新消 ...

- LiteOS内核源码分析:静态内存Static Memory

摘要:本文带领大家一起剖析了LiteOS静态内存模块的源代码,包含静态内存的结构体.静态内存池初始化.静态内存申请.释放.清除内容等. 内存管理模块管理系统的内存资源,它是操作系统的核心模块之一,主要 ...

- H-ui JQuery 给单选按纽赋值不生效

H-ui JQuery 给单选按纽赋值不生效 $("#sex-1").attr('checked',true) 原因,iradio-blue 样式的原因 把下面代码注释掉就可以了 ...

- Jenkins Pipeline 流水线 - withCredentials 使用

添加凭证 Pipeline script pipeline { agent any stages { stage('withCredentials 使用凭证') { steps { withCrede ...