PHP-CMS代码审计(4)

这次找了个发卡平台,url: https://files.cnblogs.com/files/b1gstar/kamiphp.zip

从52破解上下载的 :

先把网站搭建起来。

网站没有采用mvc框架。

首页的getkm.php ,放眼望去就是个sql注入。

if(!empty($_POST['tqm'])){

$tqm = $_POST['tqm'];

$sql = "select * from ayangw_km

where out_trade_no ='{$tqm}' or trade_no = '{$tqm}' or rel = '{$tqm}'

ORDER BY endTime desc

limit 1";

$res = $DB->query($sql);

echo $res;

看了下包含的通用文件,其中有:

if(is_file(SYSTEM_ROOT.'360safe/360webscan.php')){//360网站卫士

require_once(SYSTEM_ROOT.'360safe/360webscan.php');

}

作者原意是采用360webscan来防护,我下载的包中没有。

即使定义了通用的转义函数,但是此处也没有引用。

function daddslashes($string, $force = 0, $strip = FALSE) {

!defined('MAGIC_QUOTES_GPC') && define('MAGIC_QUOTES_GPC', get_magic_quotes_gpc());

if(!MAGIC_QUOTES_GPC || $force) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force, $strip);

}

} else {

$string = addslashes($strip ? stripslashes($string) : $string);

}

}

return $string;

}

继续往下读,根目录的ajax.php,又是一个很low的sql注入:

if(empty($_GET['act'])){

exit("非法访问!");

}else{

$act=$_GET['act'];

}

switch ($act){

//异步获取商品

case 'selgo':

$select = "<option>请选择商品</option>";

$tpID = $_POST['tyid'];

$sql = "select * from ayangw_goods where state =1 and tpId = ".$tpID;

$res = $DB->query($sql);

$i=1;

至此,我就不在关注sql注入漏洞了。

前台主要功能就是购买商品了。这里用的是一个叫彩虹易支付接口,有签名校验,也有判断前台是否修改价格的代码,由于支付平台需要花钱注册和认证商户,我就跳过去了。

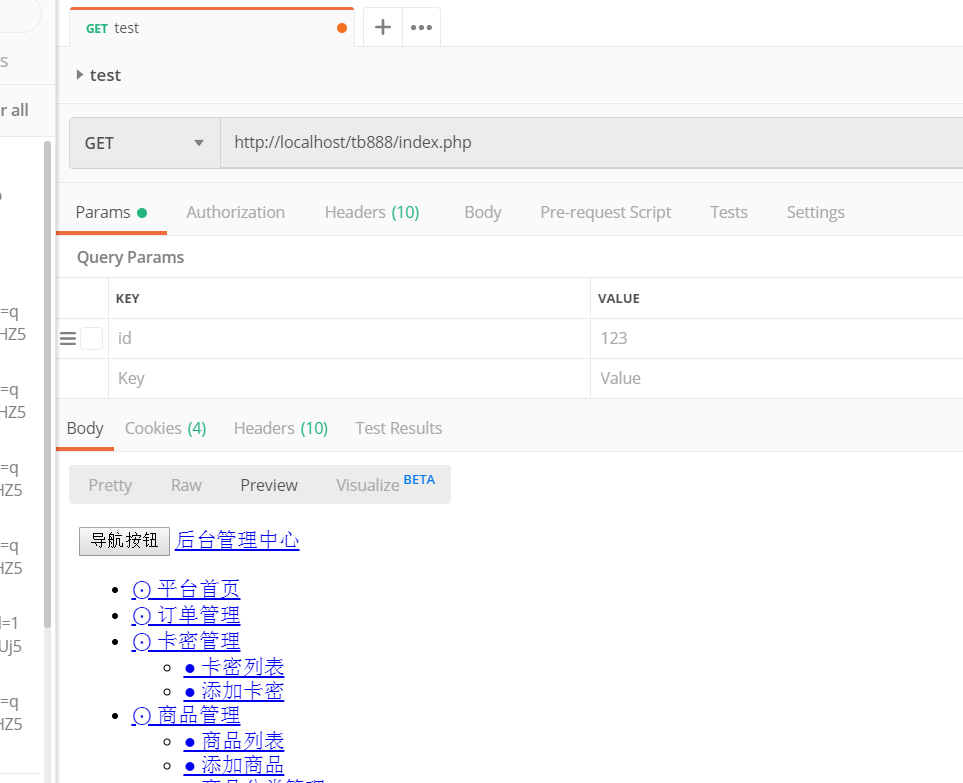

我们来看后台:

发现可以直接伪造cookie登录。后台index.php:

<script type="text/javascript">

if($.cookie("user") == null || $.cookie("user") == "" || $.cookie("loginInfo") != $.md5($.cookie("pass"))){

window.location.href='./login.php';

}else{

if (typeof c == 'undefined') window.close();

}

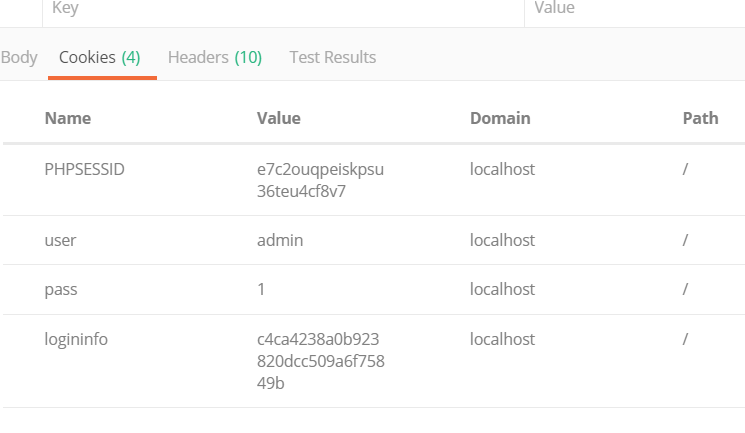

通过postman伪造:

后台文件文件都包含了head.php head又包含了common.php,这个common又包含了member.php,其中有:

if(isset($_COOKIE["admin_token"]))

{

$token=authcode(daddslashes($_COOKIE['admin_token']), 'DECODE', SYS_KEY);

list($user, $sid) = explode("\t", $token);

$session=md5($conf['admin'].$conf['pwd'].$password_hash); if($session==$sid) {

$islogin=1;

}

}

但是这里只是用来验证cookie中token是否正确,并没有验证登录。

看了下后台几个php文件,都是sql的增减删改功能,通篇注入。ajax.php直接调用即可。

审计结束。就算是了解一下发卡平台吧。。。。。。。。。。。

PHP-CMS代码审计(4)的更多相关文章

- 某cms代码审计

前言 前几个礼拜上课老师带着挖cms的洞,挖出个cookie反序列化注入漏洞,和报错注入并且提交了cnvd.昨天去找源码的时候发现它更新了一个版本,更新日志上也没说修复,就想着看看漏洞还存不存在, ...

- 对Emlog 6.0 Beta的完整代码审计过程

Emlog 6.0 beta版本,这可能是最后一篇关于PHP语言CMS的代码审计文章,此次将详细记录完整的审计过程. 文章基本上完整记录小东的对此CMS审计过程,或许显得繁琐,但代码审计的过程就是这样 ...

- 一个CMS案例实战讲解PHP代码审计入门

前言 php代码审计介绍:顾名思义就是检查php源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞. 1.环境搭建: 工欲善其事必先利其器,先介绍代码审计必要的环境搭建 审计环境 window ...

- 熊海CMS xhcms v1.0代码审计

有空的时候就进行小型CMS的代码审计,这次审计的对象是熊海CMS v1.0 本地环境安装好了之后,可以看到提示安装了锁文件 说明重装漏洞应该不会存在了,这时候丢进seay代码审计系统的代码也出结果了, ...

- [代码审计]青云客Cms前台有条件注入至getshell,后台xss至getshell、至弹你一脸计算器

之前写了一篇关于青云客cms的文章,发在了t00ls,就不copy过来了. 给个链接,好记录一下. https://www.t00ls.net/thread-43093-1-1.html

- [代码审计]云优cms V 1.1.2前台多处sql注入,任意文件删除修复绕过至getshell

0X00 总体简介 云优CMS于2017年9月上线全新版本,二级域名分站,内容分站独立,七牛云存储,自定义字段,自定义表单,自定义栏目权限,自定义管理权限等众多功能深受用户青睐,上线短短3个月,下载次 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 代码审计之Catfish CMS v4.5.7后台作者权限越权两枚+存储型XSS一枚

首先本地搭建环境,我所使用的是Windows PHPstudy集成环境.使用起来非常方便.特别是审计的时候.可以任意切换PHP版本. 本文作者:226safe Team – Poacher 0×01 ...

- PHP代码审计5-实战漏洞挖掘-cms后台登录绕过

cms后台登录绕过 练习源码:[来源:源码下载](数据库配置信息有误,interesting) 注:需进行安装 1.创建数据库 2.设置账号密码,连接数据库 3.1 正常登录后台,抓包分析数据提交位置 ...

随机推荐

- postman发送请求的简单操作

发送请求常用的是post和get 两者的区别是: 1.post比get安全,因为参数直接暴露在url中,不能用来传递敏感信息 2.get参数通过url传递,post放在request body中 3. ...

- Redis 中的数据持久化策略(AOF)

上一篇文章,我们讲的是 Redis 的一种基于内存快照的持久化存储策略 RDB,本质上他就是让 redis fork 出一个子进程遍历我们所有数据库中的字典,进行磁盘文件的写入. 但其实这种方式是有缺 ...

- python之路:day3

内容 变量的创建过程 身份运算和None 数据类型 一. 变量创建过程 首先,当我们定义了一个变量name = ‘oldboy’的时候,在内存中其实是做了这样一件事: 程序开辟了一块内存空间,将‘ol ...

- Informatica9.5.1创建资源库出错找不到libpmora8.so

错误信息: Database driver event...Error occurred loading library [libclntsh.so.10.1: cannot open shared ...

- Web 项目没有发布到我们安装的tomcat目录下

新手做Web项目的时候,在Ecplise把app发布到tomcat,但最后项目并没有发布到我们自己安装的 tomcat目录下,而是在.metadata\.plugins\org.eclipse.wst ...

- Java 设置Excel自适应行高、列宽

在excel中,可通过设置自适应行高或列宽自动排版,是一种比较常用的快速调整表格整体布局的方法.设置自适应时,可考虑2种情况: 1.固定数据,设置行高.列宽自适应数据(常见的设置自适应方法) 2.固定 ...

- 场景6:具有OpenvSwitch的提供商网络

此场景描述了使用带有Open vSwitch(OVS)的ML2插件的OpenStack网络服务的提供者网络实现. 在OpenStack网络引入分布式虚拟路由器之前,所有网络通信都通过一个或多个专门的网 ...

- C++ ABI之名字改编(以Qt为例)

在C++中,由于重载等技术的存在,编译器要将函数.结构体.类等等的信息传递给链接器,就不能像C语言那样简单地通过函数名来完成,它需要提供额外的参数信息,而还要和C语言共用链接器,这就需要用到名字改编( ...

- Java原子变量类需要注意的问题

在学习多线程时,遇到了原子变量类,它是基于 CAS 和 volatile 实现的,能够保障对共享变量进行 read-modify-write 更新操作的原子性和可见性.于是我就写了一段代码试试,自认为 ...

- Codeforces 922 E Birds (背包dp)被define坑了的一题

网页链接:点击打开链接 Apart from plush toys, Imp is a huge fan of little yellow birds! To summon birds, Imp ne ...