WCE-hash注入工具使用

wce的使用说明如下

参数解释:

-l 列出登录的会话和NTLM凭据(默认值)

-s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:<LM哈希>:<NT哈希>

-r 不定期的列出登录的会话和NTLM凭据,如果找到新的会话,那么每5秒重新列出一次

-c 用一个特殊的NTML凭据运行一个新的会话 参数:<cmd>

-e 不定期的列出登录的会话和NTLM凭据,当产生一个登录事件的时候重新列出一次

-o 保存所有的输出到一个文件 参数:<文件名>

-i 指定一个LUID代替使用当前登录会话 参数:<luid>

-d 从登录会话中删除NTLM凭据 参数:<luid>

-a 使用地址 参数: <地址>

-f 强制使用安全模式

-g 生成LM和NT的哈希 参数<密码>

-K 缓存kerberos票据到一个文件(unix和windows wce格式)

-k 从一个文件中读取kerberos票据并插入到windows缓存中

-w 通过摘要式认证缓存一个明文的密码

-v 详细输出

常用命令记录

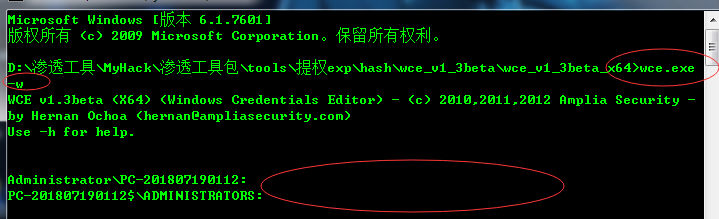

wce.exe -w 读取系统管理员明文密码(sam):

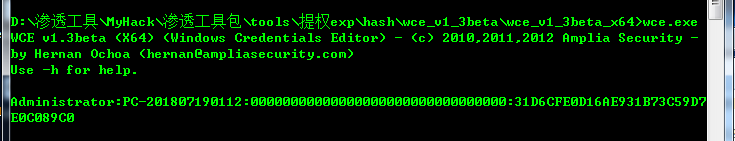

wce.exe -l 从内存中读取已经登录的信息,而不是读取sam数据库中的信息。

-c用来执行cmd,-v显示详细,-w查看已经登录的明文密码。

下面是-s参数进行hash注入

在上面的使用说明中可以看到,-s参数可以用来hash注入。

hash注入的原理是将我们预备好的目标机器的本地或者是域用户hash注入到本地的认证进程lsass.exe中去,使得本地在使用ipc登录目标机器的时候就如同自己登录自己的机器一样获得权限。至于目标机器的本地或者是域用户hash如何取得那就要发挥你自己的想象力了。hash注入本身是为了对付那些破解不了的NTHASH。

首先我们看本地的hash

具体的命令格式如下:

wce.exe -s 用户名:对方机器名或者ip:LM-HASH:NT-HASH

当提示注入成功的时候,这时候键入net use命令并没有看到有连接,其实已经可以连接了,直接使用ipc命令操作对方的机器就可以了,如上图。

其次域里的域用户hash也可以使用wce进行注入,只需要把命令格式变一变就行

wce.exe -s 用户名:域名:LM-HASH:NT-HASH

WCE-hash注入工具使用的更多相关文章

- 如何使用wce进行hash注入

在内网渗透时,很经常会碰到好不容易提取出了hash,但是无法破解. wce号称内网渗透神器,其中有一个功能就是hash注入. 测试环境: 目标 windows2008 [192.168.200.12 ...

- oracle union 注入工具

'***********************************************************************************************'ora ...

- 十大关系数据库SQL注入工具一览

摘要:众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL工具可帮助管理员及时检测存在的漏洞. BSQL Hacker ...

- 10个SQL注入工具(转载)

众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL注入工具可帮助管理员及时检测存在的漏洞. BSQL Hacker 1 ...

- 10 个 SQL 注入工具

BSQL Hacker BSQL Hacker是由Portcullis实验室开发的,BSQL Hacker 是一个SQL自动注入工具(支持SQL盲注),其设计的目的是希望能对任何的数据库进行SQL溢出 ...

- 详解强大的SQL注入工具——SQLMAP

1. 前言 Windows下的注入工具好的又贵,免费的啊D.明小子等又不好用,我们根本没必要花 时间去找什么破解的havij.pangolin什么的,特别是破解的工具很可能被绑了木马.其实 Linu ...

- 记一次SQL联合查询注入工具的编写

这是一个ASP网站的简单SQL注入检测和利用的工具,主要的功能是简单的检测出SQL注入漏洞,可以使用该id存在的SQL注入来获取数据库中的网站管理员的表名和字段名,猜解数据库中该表的字段数,最后通过联 ...

- sql注入工具:sqlmap命令

sqlmap是一款专业的sql注入工具, 让你告别人工注入, 程序高效自动注入 前提是你有找到注入点 , 工具的官方网站:http://sqlmap.org/ kali系统默认安装sqlmap, 不需 ...

- 如何编写一个SQL注入工具

0x01 前言 一直在思考如何编写一个自动化注入工具,这款工具不用太复杂,但是可以用最简单.最直接的方式来获取数据库信息,根据自定义构造的payload来绕过防护,这样子就可以. 0x02 SQL注 ...

随机推荐

- Android四大组件初识之Service

Service作为Android四大组件之一,可以与Activity建立双向连接(绑定模式),提供数据和功能.也能够接收Intent单方面请求(调用模式),进行数据处理和调度功能. Service与A ...

- NGUI_基础入门学习

目录 1. Control Widgets 控制部件2. Anchors 锚3. Interaction 交互4. Menu 菜单5. Controller Input 控制器的输入6. Lights ...

- Mahout介绍、安装与应用案例

搭建环境 部署节点操作系统为CentOS,防火墙和SElinux禁用,创建了一个shiyanlou用户并在系统根目录下创建/app目录,用于存放 Hadoop等组件运行包.因为该目录用于安装h ...

- Linux 笔记 - 第十四章 LAMP 之(一) 环境搭建

博客地址:http://www.moonxy.com 一.前言 LAMP 是 Linux Apache MySQL PHP 的简写,即把 Apache.MySQL 以及 PHP 安装在 Linux 系 ...

- js vue 页面添加水印

vue 微信页面添加水印 this.$nextTick(function() { watermark({ watermark_txt ...

- Vue学习之vue中的v-if,v-show,v-for

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- [LeetCode] 由 “中缀表达式 --> 后缀表达式" 所想

如何利用栈解决问题. Ref: 如何在程序中将中缀表达式转换为后缀表达式? 本文的引申:如何手写语法分析器 实现调度场算法 “9+(3-1)*3+10/2” --> “9 3 1-3*+ 10 ...

- 搭建vagrant开发环境

最近正好用着Vagrant搭建开发环境,写一篇文章记录一下. Vagrant目前是国内互联网公司应用最多的内部开发环境工具. Mac. Windows搭建是一样的,我是在Mac下搭建的环境. vagr ...

- PMP全真模拟题真题試題含答案解析 2019年下半年PMP考試适用 PMP中文文对照试题 【香港台灣地區PMP考試也可用】

PMP全真模拟题真题试题 含答案解析 2019年下半年PMP考试适用 PMP中文文对照试题 [香港台灣地區PMP考試也可用]PMP全真模擬題真題試題 含答案解析 2019年下半年PMP考試适用 PMP ...

- kafka删除弃用的groupid

登录zookeeper客户端 cd zookeeper-3.4.10 sh zkCli.sh 查看groupid信息 [zk:localhost:2181(CONNECTED) 1] ls /cons ...