操作系统实现-loader

博客网址:www.shicoder.top

微信:18223081347

欢迎加群聊天 :452380935

大家好呀,终于我们到了操作系统的loader部分了,loader也是操作系统中最重要的一个部分,承接上面的boot,启下下面的kernel,那我们就开始吧!!!

内存检测

在loader中,最重要的一点就是检测内存,检测一些系统参数,到时候给kernel使用,那么下面我们就介绍下loader中如何检测内存。还是一样,我们先看下检测内存的代码

detect_memory:

; 置为0

xor ebx, ebx

; es:di赋值

mov ax, 0

mov es, ax

mov edi, ards_buffer

mov edx, 0x534d4150 ;固定签名

.next:

mov eax, 0xe820

mov ecx, 20

; 执行系统调用

int 0x15

; 检测cf标志位

jc error

; 将缓存指针指向下一个结构体

add di, cx

; 将结构体数量+1

inc word [ards_count]

; 检测ebx是否为0

cmp ebx, 0

jnz .next

mov si, detecting

call print

注意,我们这里获取内存的方式是采用BIOS中int 0x15中子功能0xE820。我们先给出int 0x15下3个子功能的具体描述

- EAX=0xE820 :遍历主机上全部内存

- AX=0xE801:分别检测第15MB和16MB-4GB的内存

- AH=0x88:最多检测出64MB内存

内存的相关值共同组成一个结构体:ARDS(地址范围描述符),共20字节如下

- BaseAddrLow(4字节):基地址的低32位

- BaseAddrHigh(4字节):基地址的高32位

- LengthLow(4字节):内存长度的低32位,以字节为单位

- LengthHigh(4字节):内存长度的高32位,以字节为单位

- Type(4字节):本段内存的类型

返回值如下

- CF位:若CF位为0表示调用未出错

- EAX:0x534d4150

- ED:DI:ARDS的地址

- ECX:写入到ARDS的字节数,一般为20字节

- EBX:下一个ARDS的地址,当CF=0,且EBX=0,表示结束

通过上述代码,就可以将ARDS的个数存在ards_count中,将每一个ARDS的值放在ards_buffer中。

准备进入保护模式

进入保护模式需要三个步骤

- 打开A20

- 加载GDT

- 将cr0的pe位置1

全局描述符表

在实模式下,访问一个地址的方式为

段地址 << 4 + 偏移地址

但是在进入保护模式后,地址线是足够的,共32条,所以并不需要上面的方式,其寻址方式为

段选择子(16位):段内偏移(32位)

我们来说下段选择子。段选择子有16位,3-15位为描述符索引(13位可表示8192个),第2位为TI位,TI=0,表示从全局描述符表中取,TI=1,表示从局部描述符表中取。第0-1位为特权级RPL(熟悉的特权级0-3级,用2位描述),代码如下

typedef struct selector

{

unsigned char RPL : 2; // Request PL

unsigned char TI : 1; // 0 全局描述符 1 局部描述符 LDT Local

unsigned short index : 13; // 全局描述符表索引

} __attribute__((packed)) selector;

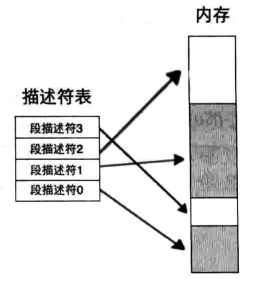

上面出现了一个全局描述符表的东西(GDT),全局描述符表中每一项都是一个全局描述符,每个全局描述符都指向内存中的一个位置,下面的图展示了其关系

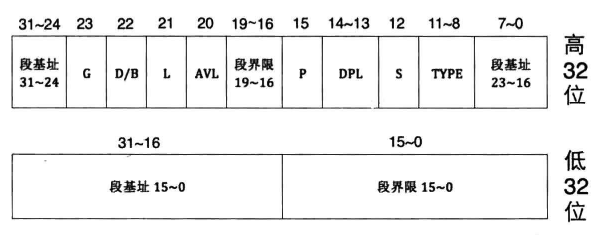

因此如何描述这一段内存,就变得尤为重要,全局描述符的结构如下

typedef struct descriptor /* 共 8 个字节 */

{

unsigned short limit_low; // 段界限 0 ~ 15 位

unsigned int base_low : 24; // 基地址 0 ~ 23 位 16M

unsigned char type : 4; // 段类型

unsigned char segment : 1; // 1 表示代码段或数据段,0 表示系统段

unsigned char DPL : 2; // Descriptor Privilege Level 描述符特权等级 0 ~ 3

unsigned char present : 1; // 存在位,1 在内存中,0 在磁盘上

unsigned char limit_high : 4; // 段界限 16 ~ 19;

unsigned char available : 1; // 该安排的都安排了,送给操作系统吧

unsigned char long_mode : 1; // 64 位扩展标志

unsigned char big : 1; // 32 位 还是 16 位;

unsigned char granularity : 1; // 粒度 4KB 或 1B

unsigned char base_high; // 基地址 24 ~ 31 位

} __attribute__((packed)) descriptor;

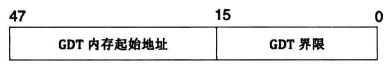

则全局描述符表就有8192项,每一项都是指示一片内存的全局描述符,且表的第0项是NULL。有一个特殊寄存器GDT register指向它,只要读取这个寄存器的值,就可以找到这个表,然后通过段选择子就可以知道是哪一个下标。GDT register有48位,结构如下,0-15位共16位标识GDT界限,共65536字节,每个全局描述符8字节,所以一共65536/8=8192个

下面给出相关代码

memory_base equ 0 ; 内存开始的位置

; 32位下,内存为4G,然后选用的粒度为4KB

memory_limit equ ((1024 * 1024 * 1024 * 4) / (1024 * 4) - 1) ; 内存界限 4G / 4k -1

; 准备进入保护模式

prepare_protected_mode:

cli; 关闭中断

...

; 加载GDT

lgdt [gdt_ptr]

...

gdt_ptr:

dw (gdt_end-gdt_base)-1

dd gdt_base

gdt_base:

; dd 4个字节,全局描述符表中第一个8字节为null描述符

dd 0,0 ;null描述符

gdt_code:

dw memory_limit & 0xffff ; 段界限 0 ~ 15 位

dw memory_base & 0xffff ; 基地址 0 ~ 15 位

db (memory_base >> 16) & 0xff ; 基地址 16 ~ 23 位

; 存在位,1 在内存中

; 特权等级 00

; 1 表示代码段或数据段

; 段类型 | X | C/E | R/W | A | 1 0 1 0 代码段-非依从-可读-没有访问

db 0b_1_00_1_1_0_1_0

; 1 粒度 4KB

; 1 32 位

; 0 非64 位扩展标志

; 0 available 随意

; 段界限 16 ~ 19

db 0b_1_1_0_0_0000 | (memory_limit >> 16) & 0xf

; 基地址 24 ~ 31 位

db (memory_base >> 24) & 0xff

gdt_data:

dw memory_limit & 0xffff ; 段界限 0 ~ 15 位

dw memory_base & 0xffff ; 基地址 0 ~ 15 位

db (memory_base >> 16) & 0xff ; 基地址 16 ~ 23 位

; 存在位,1 在内存中

; 特权等级 00

; 1 表示代码段或数据段

; 段类型 | X | C/E | R/W | A | 0 0 1 0 数据段-向上-可写-没有访问

db 0b_1_00_1_0_0_1_0

; 1 粒度 4KB

; 1 32 位

; 0 非64 位扩展标志

; 0 available 随意

; 段界限 16 ~ 19

db 0b_1_1_0_0_0000 | (memory_limit >> 16) & 0xf

; 基地址 24 ~ 31 位

db (memory_base >> 24) & 0xff

gdt_end:

我们重点来看重点部分,其他我们后续来说

我们前面说过,在进入保护模式前,我们要加载GDT,以便在保护模式后,其他地方要用到,所以使用如下命令

lgdt [gdt_ptr]; 加载GDT 将gdt_ptr所指向的区域加载到GDT register中

sgdt [gdt_ptr]; 保存 gdt 将GDT register中的内容保存到gdt_ptr所指向的区域

然后我们构建代码段和数据段的段选择子,通过选择子的结构进行构建

; 构建代码段和数据段的段选择子

; 1 << 3 => 0001 根据段选择子的结构,第0-1位为 RPL ,第2位为TI ,后面为index

code_selector equ (1 << 3)

data_selector equ (2 << 3)

A20线

其实就是为了在保护模式下可以使用更大的寻址线,因此打开A20线,方式很简单,就是将端口0x92的第1位置1就可以,代码如下:

; 打开A20线

in al, 0x92

or al, 0b10 ; 第1位置1

out 0x92, al

CR0寄存器

我们需要将CR0寄存器的第0位(PE位)Protection Enable打开,方式如下

mov eax, cr0

or eax, 1 ; 第0位置1

mov cr0, eax

刷新流水线

我们可以看到一条很奇怪的jmp指令

; 用跳转来刷新缓存,启用保护模式

jmp dword code_selector:protect_mode

; 提醒编译器,到了32位的保护模式

[bits 32]

protect_mode:

因为我们知道在跳转前是实模式,可能是16位,但是跳转到保护模式后,需要在32位下进行,那么CPU指令却不知道,仍然可能用16位的方式去解析32位指令,就会出错,因此采用1个jmp模式进行

进入保护模式

经过前面的步骤,我们终于来到了保护模式protect_mode。这个版本的操作系统我们设置的保护模式很简单,代码如下:

[bits 32]

protect_mode:

mov ax, data_selector

; 初始化段寄存器

mov ds, ax

mov es, ax

mov fs, ax

mov gs, ax

mov ss, ax

; 在0x7e00-0x9fbff可用区域间随便找一个位置

mov esp, 0x10000 ;修改栈顶

; 因为system.bin(kernel文件夹里面的程序编译的)是从第10个扇区开始写入,写了200个扇区

mov edi, 0x10000;读取的目标内存

mov ecx, 10 ;起始扇区

mov bl, 200 ;扇区数量

call read_disk

; 内核代码被放在0x10000处,所以跳转到这里执行内核代码

jmp dword code_selector: 0x10000

我们在编译的时候,先将system.bin写入到磁盘的第10个扇区,命令如下

dd if=system.bin of=master.img bs=512 count=200 seek=10 conv=notrunc

终于我们可以编写c语言了,前面写汇编实在难受,哈哈哈。

内核的主程序在main.c中,先简单实现下把,后续再补充

void kernel_init(){

char *video = (char*)0xb8000; // 文本显示器的内存位置

for (int i = 0; i < sizeof(message); i++)

{

// 第一个位是字符,第二个位是该字符的特性,比如是闪烁还是不闪烁等,所以每个字符要在内存位置占2个位

video[i*2] = message[i];

}

}

注意下0xb8000,在这个系列的第2章中,有如下代码

; 0xb8000 文本显示器的内存区域

mov ax, 0xb800

mov ds, ax

mov byte [0], 'H'

0xb8000已经超过16位了,所以在实模式下,需要使用( 16 位段基址 << 4 ) + 16 位偏移地址方式,而在保护模式下有32位,所以可以直接访问

操作系统实现-loader的更多相关文章

- Docker技术三大要点:cgroup, namespace和unionFS的理解

www.docker.com的网页有这样一张有意思的动画: 从这张gif图片,我们不难看出Docker网站想传达这样一条信息, 使用Docker加速了build,ship和run的过程. Docker ...

- Linux系统文件与启动流程

Linux系统文件与启动流程 /etc初始化系统重要文件 /etc/sysconfig/network-scripts/ifcfg-eth0:网卡配置文件 /etc/resolv.conf:Linux ...

- 操作系统开发系列—9.Loader

一个操作系统从开机到开始运行,大致经历“引导—>加载内核入内存—>跳入保护模式—>开始执行内核”这样一个过程.也就是说,在内核开始执行之前不但要加载内核,而且还有准备保护模式等一系列 ...

- 操作系统开发系列—12.c.从Loader加载ELF内核,顺便解释下函数调用过程 ●

实际上,我们要做的工作是根据内核的Program header table的信息进行类似下面这个C语言语句的内存复制: memcpy(p_vaddr, BaseOfLoaderPhyAddr+p_of ...

- 操作系统开发系列—12.b.从Loader跳入保护模式

现在,内核已经被我们加载进内存了,该是跳入保护模式的时候了. 首先是GDT以及对应的选择子,我们只定义三个描述符,分别是一个0~4GB的可执行段.一个0~4GB的可读写段和一个指向显存开始地址的段: ...

- 操作系统开发系列—12.a.从Loader到内核 ●

Loader要做两项工作,我们先来做第一项,把内核加载到内存: 1.加载内核到内存. 2.跳入保护模式. 首先编译无内核时: nasm boot.asm -o boot.bin nasm loader ...

- 虚拟机: 虚拟机win7的激活方式(底层操作系统 为 win10) ===用windows loader

激活方式: 需要用windows loader

- MIT 6.828 JOS学习笔记4. Lab 1 Part 2.1: The Boot Loader

Part 2: The Boot Loader 对于PC来说,软盘,硬盘都可以被划分为一个个大小为512字节的区域,叫做扇区.一个扇区是一次磁盘操作的最小粒度.每一次读取或者写入操作都必须是一个或多个 ...

- linux操作系统基础

计算机概述 1.计算机接收用户输入指令数据,经过cpu数据与逻辑单元运算处理后,产生或储存成有用的信息--->I/O设备+cpu+处理信息=计算机. 2.计算机五大单元:I/O单元 内存单元 c ...

随机推荐

- 如果我不输入<!DOCTYPE HTML>,HTML 5能工作吗?

No,浏览器将无法识别HTML文件,并且HTML 5标签将无法正常工作.

- 学习openldap02

III (二十二)OpenLDAP 目录服务: 目录是一类为了浏览和搜索数据而设计的特殊的数据库,目录服务是按照树状形式存储信息,目录包含基于属性的描述性信息,并且支持高级的过滤功能,如microso ...

- eclipse开发工具之"导入项目"

1.选择菜单栏"file""下的"import" 2.选择Maven 在选中"Existing Maven Projects",然 ...

- 8_LQR 控制器_状态空间系统Matlab/Simulink建模分析

再线性控制器中讲到: 举例说明(线性控制器中的一个例子)博客中有说明 在matlab中:使用lqr求解K1.K2 这里希望角度(即x1)能迅速变化,所以Q矩阵中Q11为100,并没有关心角速度(dot ...

- 如何制作icon-font小图标

1.首先可以去iconfont.cn阿里巴巴矢量字体库中下载你想要的图标(选择格式为SNG格式). 2.打开iconmoon这个网站(这个样子的),然后点击右上角那个Iconfont App如下图: ...

- VueJs项目笔记

======================知识点总结=========================== 一.keep-alive(实现页面的缓存) 二. 移动端固定定位的解决方案 三. Vue表 ...

- Wepy-小程序踩坑记

引言 用过原生开发的小程序也知道除了api 其他功能性的内容并不多对于需要做大型项目来说是比较难入手的,因此朋友推荐的wepy我就入坑鸟...这么一个跟vue的开发方式类似的框架,不过说起来跟vue类 ...

- Python知识结构

Python知识结构(点我) 欢迎评论提修改意见

- 蓝桥杯 贪吃蛇长度java实现

小明在爷爷的私人收藏馆里找到一台老式电脑.居然没有图形界面,只能用控制台编程. 如上图,是游戏时画面截图. 其中,H表示蛇头,T表示蛇尾.#表示蛇的身体,@表示身体交叉重叠的地方. 你能说出现在的贪吃 ...

- 02 | 自己动手,实现C++的智能指针

第一步:针对单独类型的模板 为了完成智能指针首先第一步的想法. class shape_wrapper { public: explicit shape_wrapper( shape* ptr = n ...