使用 DrMemory 详细教程

Dr Memory 简介

Dr. Memory 是一个开源免费的内存检测工具,它能够及时发现内存相关的编程错误,比如未初始化访问、内存非法访问以及内存泄露等。它不仅能够在 Linux 下面工作,也能在微软的 Windows 操作系统上工作。不过,本文撰写时,DrMemory 仅能支持 32 位程序,这是它的一个巨大缺陷,但相信随着开发的进行,DrMemory 会推出支持 64 位程序的版本。

Dr Memory 与 Valgrind 类似,可以直接检查已经编译好的可执行文件。用户不用改写被检查程序的源代码,也无须重新链接第三方库文件,使用起来非常方便。

Dr. Memory 建立在 DynamoRIO 这个动态二进制插桩平台上。动态监测程序的运行,并对内存访问相关的执行代码进行动态修改,记录其行为,并采用先进的算法进行错误检查。

根据 DrMemory 开发人员发表在CGO 2011上的论文 Practical Memory Checking with Dr. Memory,DrMemory 对程序的正常执行影响较小,这在同类工具中是比较领先的。其 performance 和 Valgrind 的比较如图 1 所示(图片源自 DrMemory 主页):

图 1. 和 Valgrind 的性能比较

Valgrind 对程序的正常运行影响较大,一般来说如果进行全面内存检测,会使程序的运行速度有 50 到 300 倍的减慢。而 DrMemory 在这个方面则有一定的优势。

易用性和性能是 DrMemory 的主要优点,此外 DrMemory 可以用于调试 Windows 程序,因此它被广泛认为是 Windows 上的 Valgrind 替代工具。在 Linux 平台中,DrMemory 也往往可以作为 Valgrind 之外的另一个选择。

DrMemory 对内存泄露的监测采用了比较独特的算法,大量减少了”false positive”,即虚假错误。如果您使用 Valgrind 等工具后仍无法找到程序中的内存错误,不妨试试 DrMemory 吧。

在 Linux 上,DrMemory 的目前版本尚不能调试 64 位程序,这是它的一个比较大的缺点。

DrMemory 的安装

在 Linux 上,安装 Dr Memory 非常简单,简单地将下载包解压即可,如

tar –xzvf DrMemory-Linux-1.4.-.tar.gz

要想使用 DrMemory,要保证下面这些软件已经正确安装:

perl、objdump、addr2line。

在任何一个当前的 Linux 发行版中,这几个软件应该都已经安装了,因此基本上您只需要下载 DrMemory 的 tar 包,然后解压即可使用了。

Windows 上 DrMemory 提供了可执行安装包,只需点击下一步,即可安装完毕。

Hello DrMemory,第一印象

DrMemory 的使用很简单,可以说它是傻瓜式。首先我的DrMemory安装路径是C:\Program Files (x86)\Dr. Memory\bin64\drmemory.exe;示例程序可执行文件路径:C:\Users\31937\Desktop\test\bin\Debug\test.exe,然后在执行drmemory.exe C:\Users\31937\Desktop\test\bin\Debug\test.exe命令时,先需要将控制台路径切换到你的DrMemory安装路径下,然后执行drmemory.exe C:\Users\31937\Desktop\test\bin\Debug\test.exe命令

C:\Program Files (x86)\Dr. Memory\bin64>drmemory.exe C:\Users\31937\Desktop\test\bin\Debug\test.exe

示例程序1:

#include <stdlib.h>

using namespace std; int main()

{

int *pPtr = (int *)malloc(sizeof(int));

return ;

}

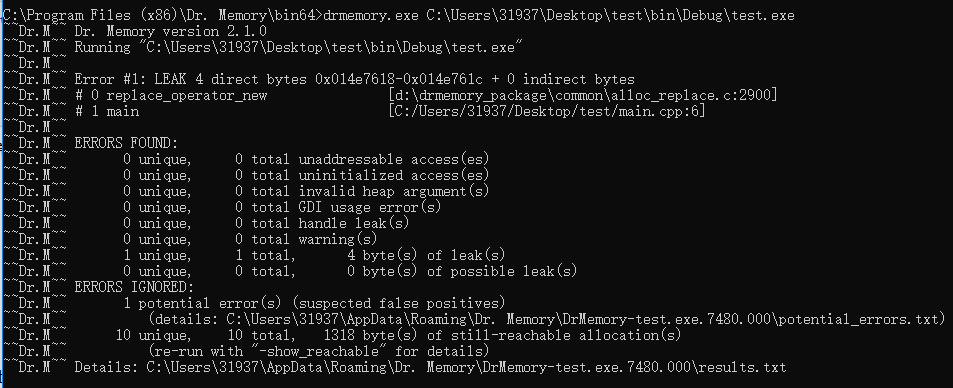

执行完命令后控制台显示的结果为:

屏幕上会有如上所示的错误汇总,4 byte(s) of leak(s) 并且将定位在main.cpp的第6行。不错吧。根据提示,更多的细节被写入一个 result 文本文件。打开并查看该文件,就可以知道程序在哪里出现了内存错误了。真是太方便了。不过 result 文件是否容易阅读呢?下面我们来详细解释如何阅读 DrMemory 产生的 result 文件。

一、DrMemory 错误报告类型

DrMemory总共可以检测出4种主要错误他们分别是内存非法访问(Unaddressable Access)、未初始化读(Uninitialized Access)、Heap 操作参数错误(Invalid Heap Argument) 、内存泄漏(Memory Leaks),下面对这几种主要错误来进行详细讲解:

1)内存非法访问(Unaddressable Access)

DrMemory 认为任何对未分配内存区域的读写都是非法的。

非法访问就是对以上三种方法分配的内存区域之外进行的访问。常见的问题包括 buffer overflow、数组越界、读写已经 free 的内存、堆栈溢出等等。让我们测试下面这个问题程序。

例子程序2:

#include <iostream>

#include <stdlib.h>

using namespace std; int main()

{

char *x = (char *)malloc(sizeof(char));

char c = *(x+); //buffer overlow

return ;

}

Buffer overflow

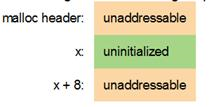

例子程序的第8 行存在 buffer overflow。在内存中,buffer 的分布如下图所示:

图 2. Buffer 分布

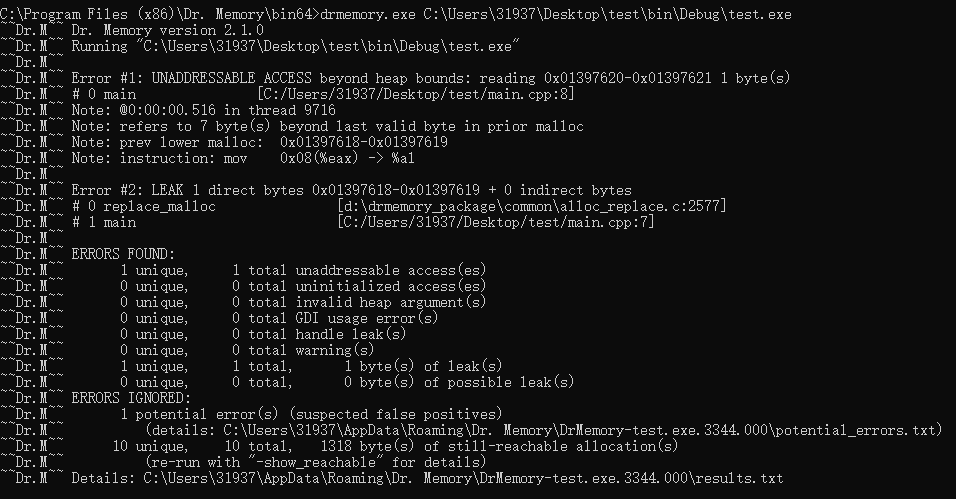

访问 x+8 将产生一个非法内存访问。对此,Dr Memory 将给出如下的错误信息:

首先用大写的单词 UNADDRESSABLE ACCESS 表明这是一个非法访问错误。接着,“reading 0x01397620-0x01397621 1 byte(s)”表示这是一个非法读,读取的范围为 0x01397620到 0x01397621,一共读了 1 个 byte。接下来的三行是调用堆栈信息,可以方便地看到错误发生在哪个源文件的哪一行(程序 t 需要在用 gcc 编译的时候给定-g 选项)。此外 DrMemory 还给出了一些辅助的错误信息。比如:

1.错误发生的位置:# 0 main [C:/Users/31937/Desktop/test/main.cpp:8]

2.错误发生的时间:Note: @0:00:00.516 in thread 9716。这表明错误是程序开始的第 0.516 秒后发生的,有些情况下,人们可以根据这个时间进行辅助判断。

3.错误细节:Note: refers to 7 byte(s) beyond last valid byte in prior malloc。这里给出了错误的详细信息,如前所述,造成非法访问的可能很多,在本例中是 buffer overflow,因此这里的详细信息可以帮助我们了解非法访问的具体原因。

Note: prev lower malloc: 0x01397618-0x01397619。这里给出了 overflow 之前的合法内存地址,有些情况下对于查错 有一定的帮助。

Note: instruction: mov 0x08(%eax) -> %al。这里给出的是造成错误的具体指令。

2)未初始化读(Uninitialized Access)

读取未初始化的内存其结果是未知的,使用这样的数据是很危险的。让我们查看下面这个测试程序(并不危险的程序):

示例程序3:

#include <iostream>

#include <stdlib.h>

using namespace std; class Test

{

public:int m_iNum;

};

int main()

{

Test pTest;

cout<<pTest.m_iNum;

return ;

}

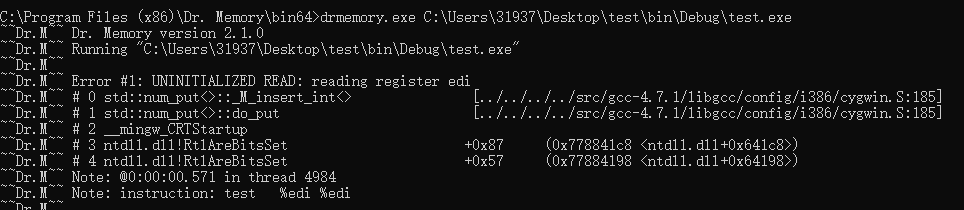

运行结果:

首先用大写的单词 UNINITIALIZED READ 表明这是一个未初始化读错误。这是常见的类成员变量没有进行初始化错误

3)Heap 操作参数错误(Invalid Heap Argument)

C 语言用 malloc()、free()等函数处理内存 heap 的使用。如果使用不当,会造成未知后果,比如传入 free()的参数不正确,可能造成 crash,或者用 new 分配,却用 free 来释放内存。这类错误 DrMemory 称之为 Invalid Heap Argument 错误。

示例程序4:

#include <iostream>

#include <stdlib.h>

using namespace std; int main()

{

int *pPtr = (int *)malloc(sizeof(int));

free(pPtr);

free(pPtr);

return ;

}

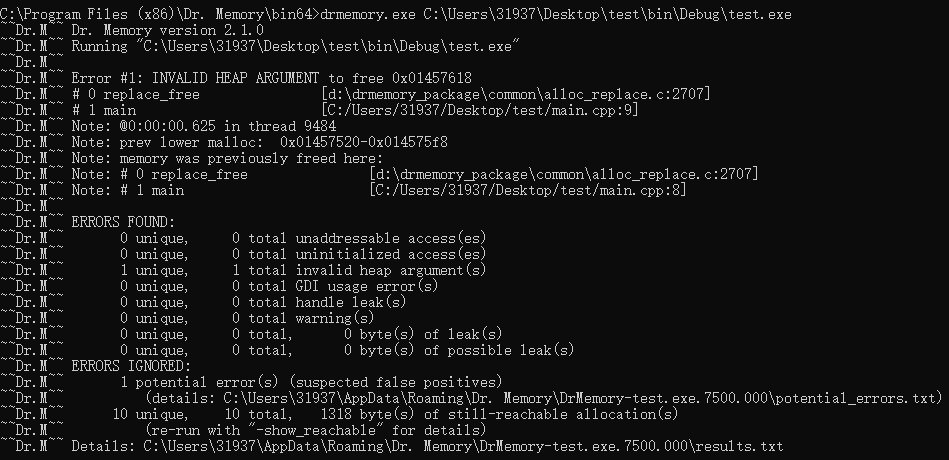

运行结果

首先用大写的单词 INVALID HEAP ARGUMENT 表明这是一个Heap 操作参数错误。

4)内存泄漏(Memory Leaks)

内存泄露是常见的内存错误,我们可能都曾经遇到过。不过 Dr.Memory 对内存泄露的定义比较独特,在程序退出之前,Dr.Memory 把所有依然被分配的内存分为三类:

Still-reachable allocation

很多程序分配了内存之后,在其整个生命周期内都不释放。虽然这是一种泄露,但实际上多数情况下这是无害的,甚至是特意这样设计的。因此 Dr.Memory 并不认为这是一种内存泄露,而称之为”Still-reachable allocation”。

Leak

有一些内存无法再被释放,因为指向该内存的指针丢失了。比如下面这个代码:

内存 Leak 例子代码

char *ptr = (char *)malloc(sizeof(char)*10);

char *ptr1 = (char *)malloc(sizeof(char)*100); ptr=ptr1; //leak

DrMemory 称这类错误为内存泄露。因为这些内存已经没有办法被释放了。

Possible Leak

如前所述指向内存的指针被修改会被认为是一个 Leak,但并非所有的指针修改都是一个 Leak。DrMemory 利用一些经验规则(Heuristic)将以下几种指针修改列为 Possible Leak。

第一种情况:C++程序利用 new[]分配了一个数组,该数组的每个元素都是 拥有自己的析构函数的复杂数据结构。这种情况下,New 操作符为每个元素加上一个 header 用来保存数组的个数,以便 delete[]操作符知道需要调用多少个析构函数。但 new[]返回 caller 的是 header 之后的地址,这样就变成了一个 mid-allocation 指针。这可能被 Dr memory 认为是一个内存泄露。但可以使用-no_midchunk_new_ok 选项让 DrMemory 将这类错误报告为”possible leak”而非”leak”。

参考下图,理解这种情况。

图 4.mid-chunk new

从堆分配器的角度来看,buffer 的起点在 A 处,但 new 返回 B,给 Object 变量赋值。从某种角度上看,指针 A 丢失了,是一个 leak,但实际上,当调用 delete []操作符时,C++运行时库会自动将 Object 指针减 4,从而指向 A 点,再进行释放。某些编译器不使用这种做法,则没有这个问题。

第二种情况,某些 C++编译器在处理多继承时,会出现 mid-chunk 指针。很抱歉,具体细节本人也不甚了解。Dr Memory 的原文如下:it includes instances of a pointer to a class with multiple inheritance that is cast to one of the parents: it can end up pointing to the subobject representation in the middle of the allocation. 您可以用-no_midchunk_inheritance_ok 选项将这类“错误”报告为”possible leak” 。

还有一种可能:std::string 类把一个 char[]数组放置在分配空间中,并返回一个指针直接指向它,造成了一个 mid-allocation 指针。您可以用-no_midchunk_string_ok 选项让这类错误显示为”possible leak”。

示例程序5:

1 #include <stdlib.h>

2 using namespace std;

3

4 int main()

5 {

6 int *pPtr = (int *)malloc(sizeof(int));

7 return 0;

8 }

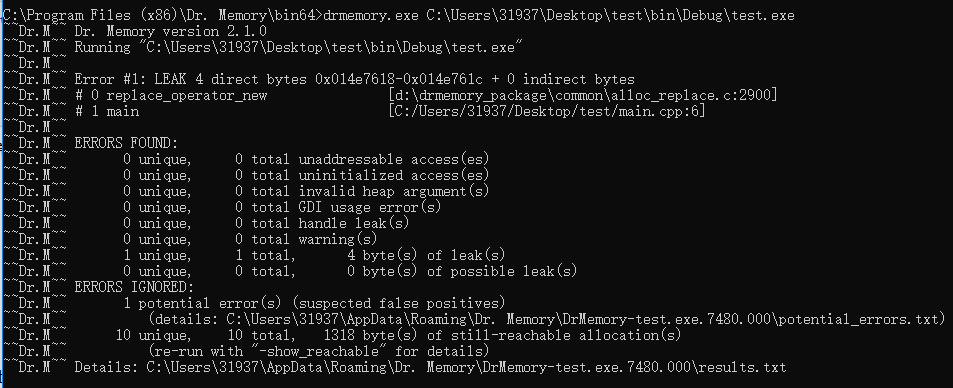

显示的结果:

屏幕上会有如上所示的错误汇总,4 byte(s) of leak(s) 并且将定位在main.cpp的第6行。不错吧。根据提示,更多的细节被写入一个 result 文本文件。打开并查看该文件,就可以知道程序在哪里出现了内存错误了。真是太方便了。不过 result 文件是否容易阅读呢?下面我们来详细解释如何阅读 DrMemory 产生的 result 文件。

结束语

很高兴也很遗憾我能为大家介绍一款新的内存调试工具。我们恐怕已经面临太多的选择,假如您用 Google 搜索,会找到很多类似的工具,他们中的多数都不易使用,也许您花了很多的精力去学习某款工具的使用,却发现它根本就不适合您的环境。

可惜,不同的工具有不同的优点和缺点,直到今天,尚没有一款工具能够替代所有其它的同类。写程序有时很无奈,尤其是面对内存错误的时候,多一个选择也许会让你摆脱困境。下一次,假如人们告诉您程序有内存泄露,那么不妨用 DrMemory 试一下。

使用 DrMemory 详细教程的更多相关文章

- SASS教程sass超详细教程

SASS安装及使用(sass教程.详细教程) 采用SASS开发CSS,可以提高开发效率. SASS建立在Ruby的基础之上,所以得先安装Ruby. Ruby的安装: 安装 rubyinstaller- ...

- Git使用详细教程(一)

很久不发博客,最近有兴趣想写点东西,但 Live Writer 不支持从Word复制图片,疯狂吐槽下 Git使用详细教程(一) Git使用详细教程(二) 该教程主要是Git与IntelliJ IDEA ...

- Win7 U盘安装Ubuntu16.04 双系统详细教程

Win7 U盘安装Ubuntu16.04 双系统详细教程 安装主要分为以下几步: 一. 下载Ubuntu 16.04镜像软件: 二. 制作U盘启动盘使用ultraISO: 三. 安装Ubuntu系统: ...

- Windows7 64位系统搭建Cocos2d-x-2.2.1最新版以及Android交叉编译环境(详细教程)

Windows7 64位系统搭建Cocos2d-x-2.2.1最新版以及Android交叉编译环境(详细教程) 声明:本教程在参考了以下博文,并经过自己的摸索后实际操作得出,本教程系本人原创,由于升级 ...

- Ubuntu 16.04安装QQ国际版图文详细教程

因工作需要,我安装了Ubuntu 16.04,但是工作上的很多事情需要QQ联系,然而在Ubuntu上的WebQQ很是不好用,于是在网上搜索了好多个Linux版本的QQ,然而不是功能不全 ...

- Ubuntu-安装-theano+caffe-超详细教程

一.说明 本文是继<Ubuntu-安装-cuda7.0-单显卡-超详细教程> 之后的续篇.theano和caffe是深度学习库,对运算能力需求很大,最好使用cuda进行加速.所以,请先阅读 ...

- Struts2详细教程

Struts2详细教程:http://www.yiibai.com/struts_2/

- Java log4j详细教程

Java log4j详细教程 http://www.jb51.net/article/74475.htm

- [分享] 从定制Win7母盘到封装详细教程 By BILL ( 10月23日补充说明 )

[分享] 从定制Win7母盘到封装详细教程 By BILL ( 10月23日补充说明 ) billcheung 发表于 2011-10-23 00:07:49 https://www.itsk.com ...

随机推荐

- 对称加密实现重要日志上报Openresty接口服务

记录后端接收日志的流程: 由于记录的是广告数据,单次计费数据都会上报,全国内约10几万终端上报. 终端上报:Android电视端Apk上报 接收终端:Openresty(Nginx+lua)利用ngi ...

- git的安装和简单使用

目前windows版本的git有几种实现,但我们选择msysgit发行版,这是目前做得兼容性最好的. 下载地址: http://code.google.com/p/msysgit/downloads/ ...

- 域知识深入学习一:Active Directory 域服务

AD DS用来组织,管理,控制网络资源 1.1 Active Directory 域服务概述 AD内的directorydatabase(目录数据库)用来存储用户账户,计算机账户,打印机与共享文件 ...

- vue--directive自定义指令(不常用)

除了核心功能默认内置的指令 (v-model 和 v-show),Vue 也允许注册自定义指令.注意,在 Vue2.0 中,代码复用和抽象的主要形式是组件.然而,有的情况下,你仍然需要对普通 DOM ...

- C# 操作服务命令

安装服务 @echo.服务启动...... @echo off @sc create 服务名称 binPath= " exe地址" @net start 服务名称 @sc conf ...

- Codeforces Round #591 (Div. 2, based on Technocup 2020 Elimination Round 1) C. Save the Nature

链接: https://codeforces.com/contest/1241/problem/C 题意: You are an environmental activist at heart but ...

- Codeforces Round #588 (Div. 2) B. Ania and Minimizing(构造)

链接: https://codeforces.com/contest/1230/problem/B 题意: Ania has a large integer S. Its decimal repres ...

- 在maven项目中如何引入另外一个项目(转)

原文链接:https://blog.csdn.net/jianfpeng241241/article/details/52654352 1 在Myeclipse中准备两个maven demo. , ...

- [Functional Programming] Reader with Async ADT

ReaderT is a Monad Transformer that wraps a given Monad with a Reader. This allows the interface of ...

- HDU 6102 - GCDispower | 2017 Multi-University Training Contest 6

个人感觉题解的复杂度很玄,参不透,有没有大佬讲解一下- - /* HDU 6102 - GCDispower [ 数论,树状数组] | 2017 Multi-University Training C ...