kali linux之主动信息收集(二层发现)

主动信息收集:

直接与目标系统交互信息,无法避免留下访问的痕迹

使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量)

识别活着的主机,会有潜在的被攻击的目标(二,三,四层发现,输出ip列表),使用不同的扫描探测,根据返回结果判断目标状态

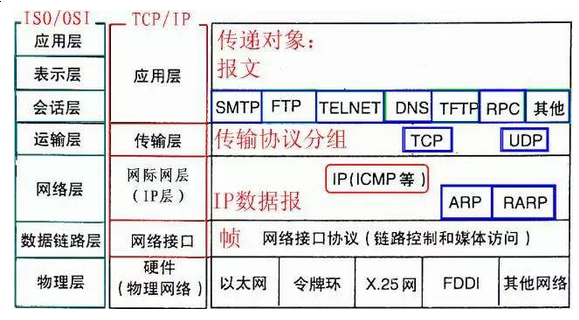

OSI七层模型

二层发现:扫描速度快,可靠,但是不可路由,可利用arp协议进行抓包

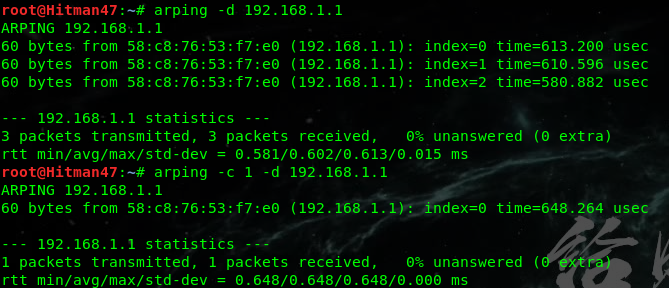

arping

常用参数

-c 发送几个数据包

-d 发现重复的响应(可用发现局域网arp欺骗)

探测192.168.1.11,并且抓包查看(arping只可以扫描单个主机,并不能扫描一个网段,但是可以写脚本)

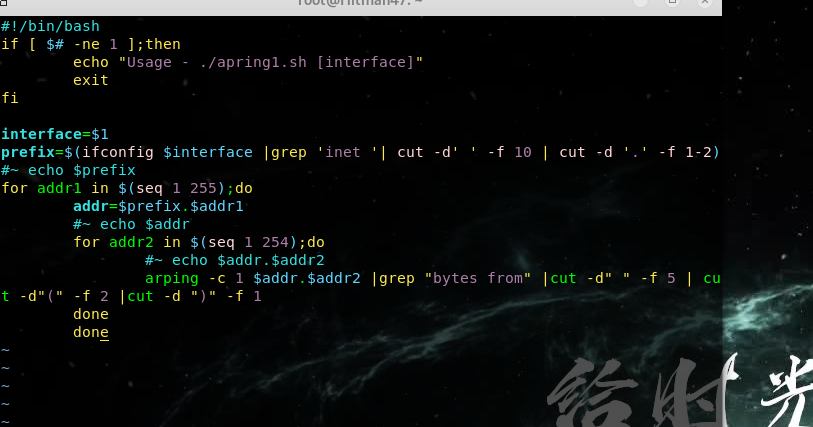

写成脚本,即可以批量扫描网段

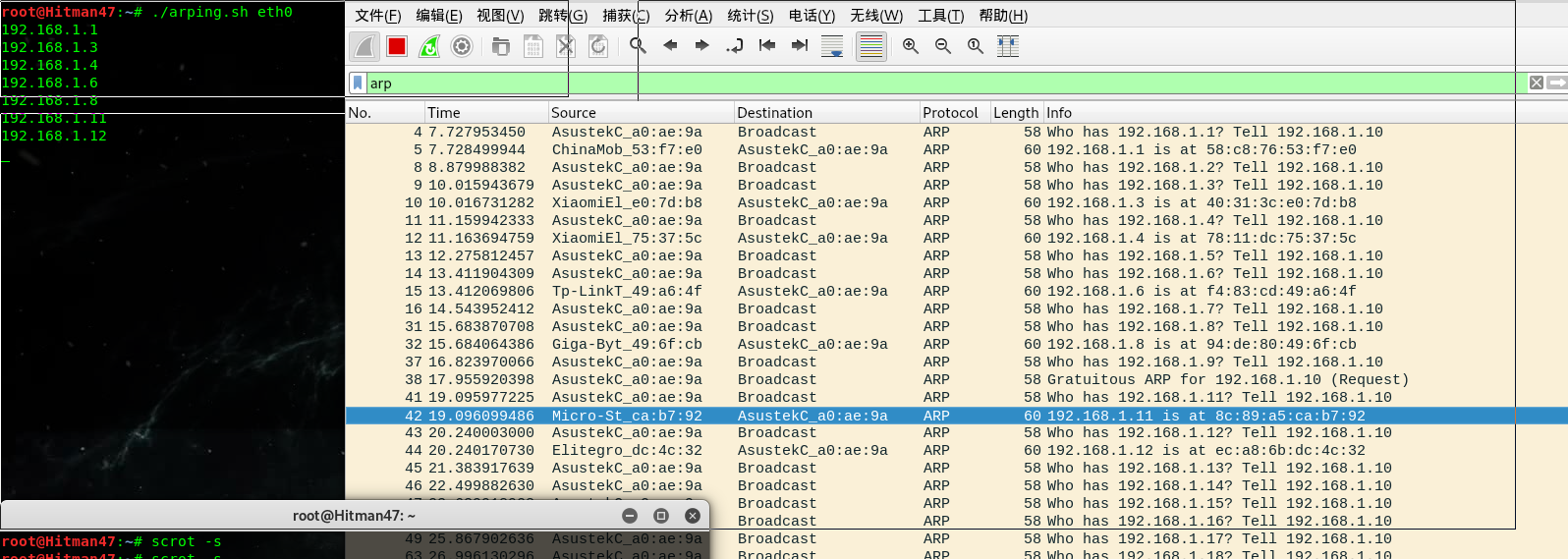

执行,就会把我网段的所有存活主机列出来了

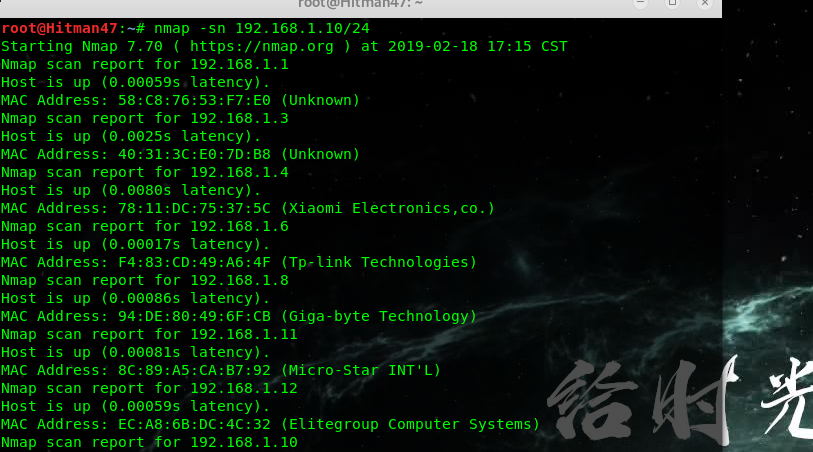

nmap:强大的扫描工具,更多功能后期写,今天只写二层发现

-sn: Ping Scan - disable port scan(只做四层的主机发现,不做端口扫描)

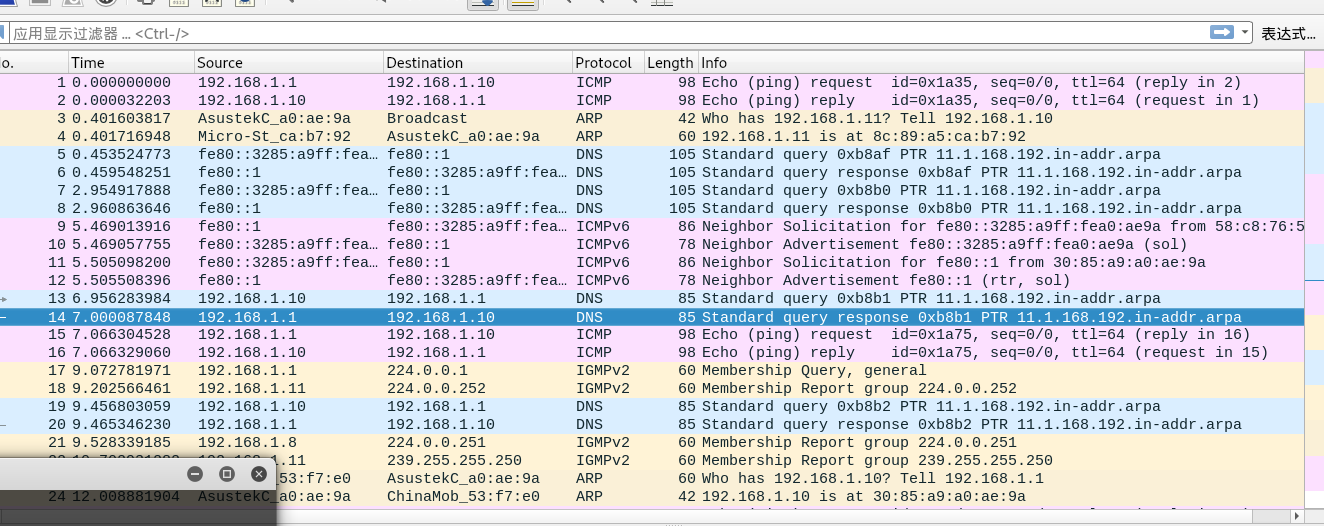

-sn严格意义上来说不是真正的arp发现,除了做arp扫描后还做了dns解析(有图有真相)

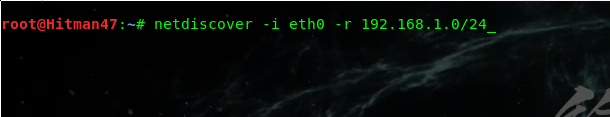

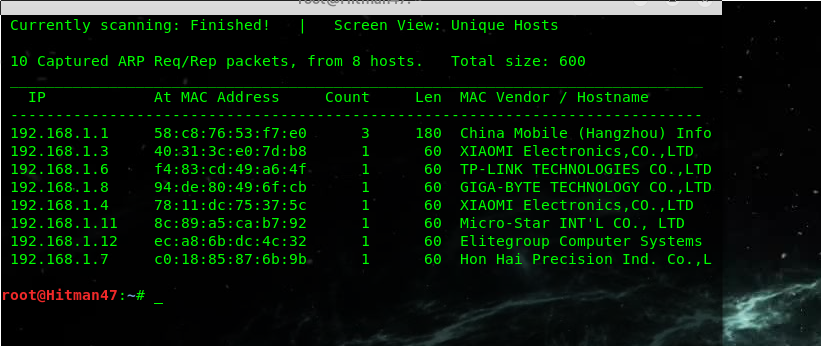

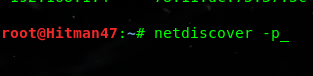

netdiscover:专注于二层发现,无线网和有线网络环境都适用,支持主动模式和被动模式

常用参数

-i 指定在哪个网卡上探测

-r 指定网络地址段

-p 进入被动模式,把网卡设置为混杂模式

主动模式

被动模式

scapy:作为python库进行调用,也可以作为单独的工具使用,抓包,分析,创建,修改,注入网络流量

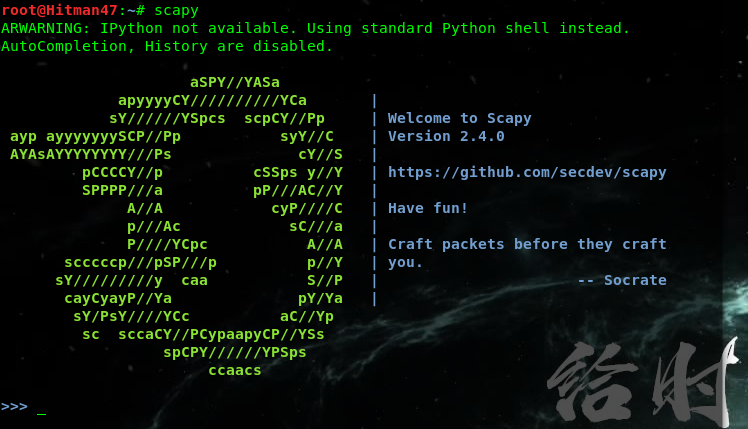

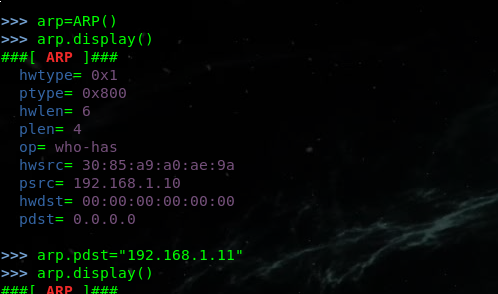

使用arp函数,使用arp函数下的display()方法(这里调用函数必须大写)

hwtype= 0x1(硬件类型)

ptype= 0x800(协议类型)

hwlen= 6(硬件地址长度)

plen= 4(协议地址长度)

op= who-has(who-has操作,arp查询 )

hwsrc= 30:85:a9:a0:ae:9a(源mac地址)

psrc= 192.168.1.10(源地址)

hwdst= 00:00:00:00:00:00(目标mac地址)

pdst= 0.0.0.0(目标地址)

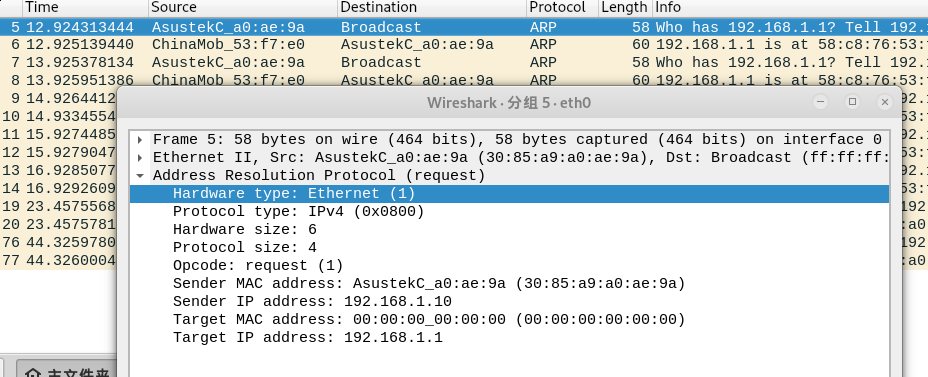

抓包的清楚

调用arp协议,定义arp=ARP(),定义好后使用display()方法,然后定义目标apr.pdst=目标用户

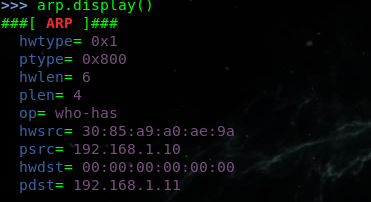

查看定义好的变量,看到pdst已经定义为目标了

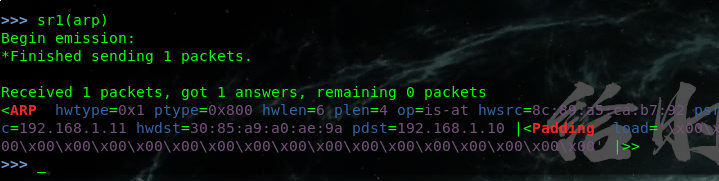

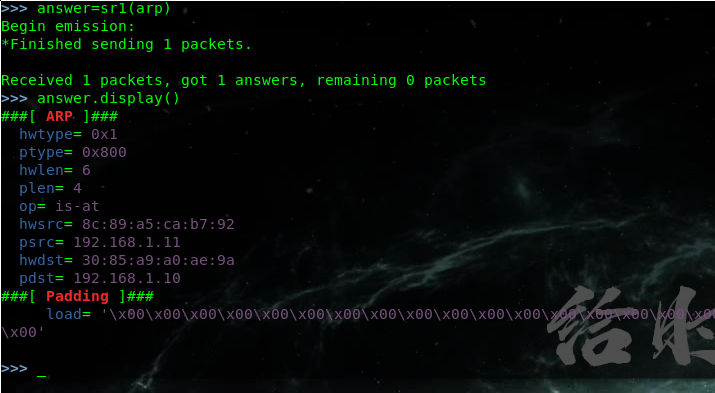

使用sr1()函数发送请求,就可以看到返回目标信息了

然后查看answer信息,先把answer定义进去,然后answer.display()

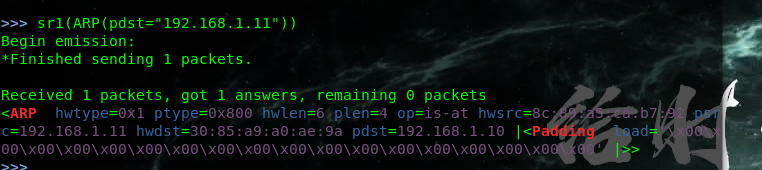

或者也可以直接以一行的形式直接刚上去,这样的形式,如果遇到不存在的ip地址,那么他会一直等到那个ip地址出现,才会进行下一个

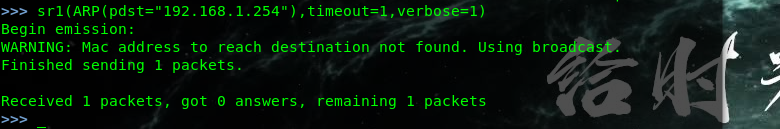

解决那个问题,可以加超时信息 timeout=1,verbose=1时把详细信息显示出来,0则不显示超时信息

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之主动信息收集(二层发现)的更多相关文章

- kali linux之主动信息收集(三层发现,四层发现)

三层发现: 比二层发现的优点即可路由,就是速度比二层慢,相对我们来说还是算快的,经常被边界防火墙过滤 ip icmp协议 OSI七层模型

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- kali linux之被动信息收集(dns信息收集,区域传输,字典爆破)

公开可获取的信息,不与目标系统产生交互,避免留下痕迹 下图来自美军方 pdf链接:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf 信息收集内容(可利用 ...

- 小白日记8:kali渗透测试之主动信息收集(二)三层发现:ping、traceroute、scapy、nmap、fping、Hping

三层发现 三层协议有:IP以及ICMP协议(internet管理协议).icmp的作用是用来实现intenet管理的,进行路径的发现,网路通信情况,或者目标主机的状态:在三层发现中主要使用icmp协议 ...

- 小白日记9:kali渗透测试之主动信息收集(二)四层发现:TCP、UDP、nmap、hping、scapy

四层发现 四层发现的目的是扫描出可能存活的IP地址,四层发现虽然涉及端口扫描,但是并不对端口的状态进行精确判断,其本质是利用四层协议的一些通信来识别主机ip是否存在. 四层发现的优点: 1.可路由且结 ...

- kali linux之被动信息收集recon-ng

开源的全特性的web侦查框架,基于python开发 命令格式与msf一致 使用方法:模块,数据库,报告 -h 帮助信息 -v 版本信息 -w 进入工作区,如果没有此工作区,则创建该工作区 -r 批量的 ...

- kali linux 之 DNS信息收集

[dig]命令的使用: dig是linux中的域名解析工具,功能比nslookup强很多,使用也很方便. windows系统下使用dig须下载安装一下. 使用方法: root@kali:~# dig ...

- kali linux之msf信息收集

nmap扫描 Auxiliary 扫描模块 目前有557个扫描方式

- 网络安全-主动信息收集篇第二章-二层网络扫描之Netdiscover

专用于二层发现 可用于无限和交换网络环境 主动和被动探测 主动模式:netdiscover –i 网卡名 –r IP/网络位 / netdiscover –l IPList.txt 被动 net ...

随机推荐

- 路边拾遗之其他模块(struct/csv/xlwt/smtp)

struct模块 最近在学习python网络编程这一块,在写简单的socket通信代码时,遇到了struct这个模块的使用,当时不太清楚这到底有和作用,后来查阅了相关资料大概了解了,在这里做一下简单的 ...

- Centos7 超简单将Centos的yum源更换为国内的阿里云源

1.备份 mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup 2.下载新的CentOS-Base ...

- Android 4 学习(10):Adapters简介

参考<Professional Android 4 Development> Adapters简介 Adapter用于将数据和实现AdapterView接口的ViewGroup绑定在一起. ...

- LeetCode题解 #2 Add Two Numbers

题目大意:使用链表表示的两个整数,计算出其和,以同样的形式返回. Input: (2 -> 4 -> 3) + (5 -> 6 -> 4) Output: 7 -> 0 ...

- leetcode897

这道题用C++来写,在本地执行正常,但是使用OJ判断输出结果是空,暂时不清楚原因.代码如下: class Solution { public: vector<int> V; //中序遍历 ...

- Spring Cloud Eureka 1(eureka简介)

Spring Cloud Eureka 是 Spring Cloud Netflix微服务套件中的一部分,基于netflix eureka做了二次封装,主要负责完成微服务架构中的服务治理功能. 服务治 ...

- cacti启动有图无数据

cactiEZ服务器重启后,获取不到图形的解决办法 cd /var/www/html/cli/ php -q rebuild_poller_cache.php -d myisamchk --safe- ...

- java基础之多线程一:概述

概述: 进程有多条执行路径, 合成为: 多线程. 进程和线程的描述: 进程: 可执行程序(文件), 例如: .exe//可以把进程理解为一辆车. 一台电脑上可以有多个进程, 这些进程之间的数据是相互隔 ...

- zookeeper集群安装的奇怪现象

zookeeper:配置的集群信息是domain:端口2888:端口3888: domain为内网静态ip:每次启动都不能相互连接报错误: [myid:3] - WARN [WorkerSende ...

- IDEA MAVEN 1.8无效的源发行版

最近想将自己在IDEA上开发的MAVEN项目切换到JDK1.8版本上,结果IDEA报1.8无效的源发行版.下面说一下自己的解决方案: 1.pom文件 <build> <plugins ...