Distillation as a Defense to Adversarial Perturbations against Deep Neural Networks

概

本文提出一种distillation model, 能够免疫大部分的adversarial attacks, 具有良好的鲁棒性, 同时容易训练.

主要内容

| 符号 | 说明 |

|---|---|

| \(F(\cdot)\) | 神经网络, 且\(F(X)=\mathrm{softmax^*}(Z(X))\). |

| \(X \in \mathcal{X}\) | 样本 |

| \(Y\) | 样本对应的标签 |

| \(F^d\) | distilled network |

| \(T\) | temperature |

注: 这里的\(\mathrm{softmax}^*(z)_i:=\frac{e^{z_i/T}}{\sum_j e^{e_j/T}}, i= 0,\ldots, N-1\);

注: \(F^d\)与\(F\)网络结构一样;

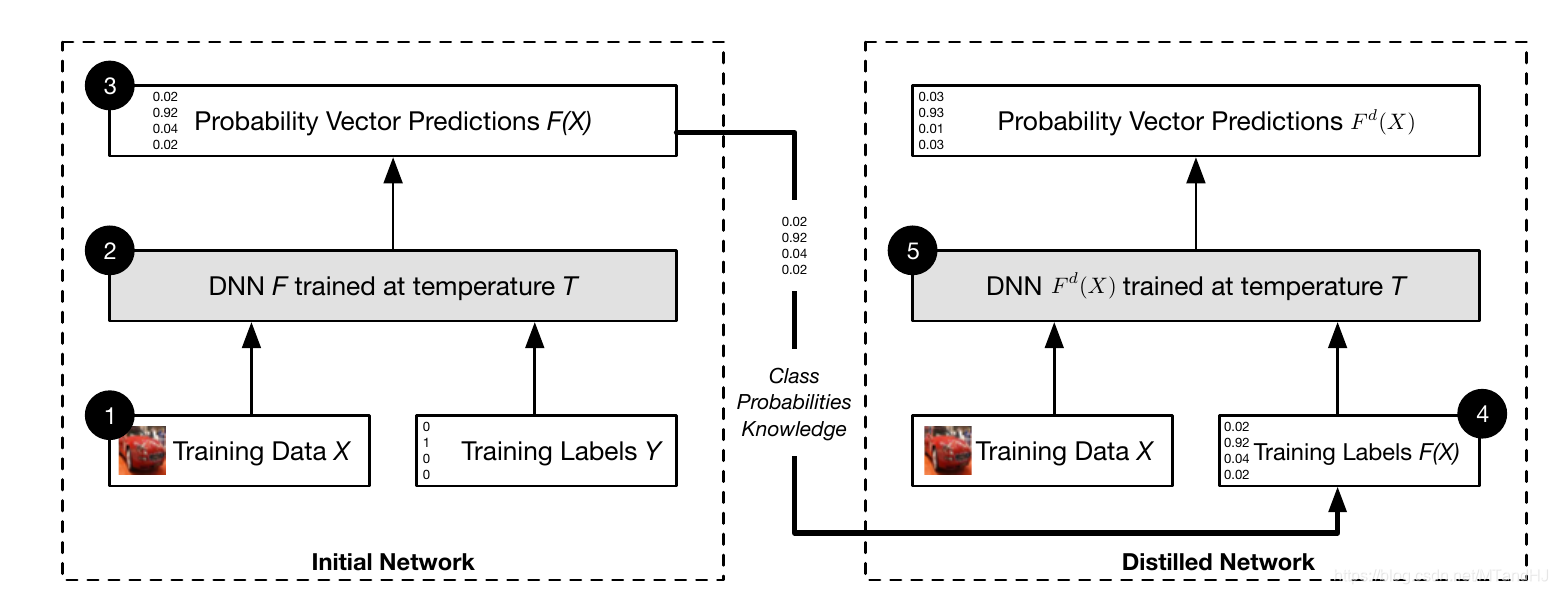

算法

Input: \(T\),训练数据\((X,Y)\).

- 在训练数据\((X, Y)\)上训练得到\(F\);

- 得到新的训练数据\((X, F(X))\);

- 利用\((X, F(X))\)训练\(F^d\);

- 修改\(F^d\)的最后一层\(T=1\).

Output: \(F^d\).

为什么这个算法是有效的呢?

- 训练\(F^d\)用的标签是概率向量\(F(X)\), 拿数字举例, 如果写的草一点\(7\)和\(1\)是很相近的, 但如果训练的标签是\((0,0,0,0,0,0,1,0,0,0)\)的话反而不符合实际, 会导致不稳定;

- 当\(T\)比较大的时候(训练):

\]

会比较小, 其中\(g(X)=\sum_{l=0}^{N-1} e^{z_l(X)/T}\).

3. 在测试的时候, 我们令\(T=1\), 假设\(X\)在原先情况下\(z_1/T\)最大, \(z_2/T\)次大, 则

\]

则

\]

其中\(\mathcal{G}\)为\(z_2-z_1\)在\(X\)处的负梯度.

一些有趣的指标

鲁棒性定义

\]

其中\(\mu\)为样本的分布

\]

可采用下式来实际估计

\]

合格的抗干扰机制

- 对原有结构有较少的影响;

- 网络对干净数据因具有相当的正确率;

- 较好的训练速度;

- 对\(\| \delta X\|\)较小的情况能够免疫干扰.

原文还有一个理论分析, 但我认为不重要, 略过.

import torch.nn as nn

class Tsoftmax(nn.Module):

def __init__(self, T=100):

super(Tsoftmax, self).__init__()

self.T = T

def forward(self, x):

if self.train():

return nn.functional.softmax(x / self.T)

else:

return nn.functional.softmax(x)

Distillation as a Defense to Adversarial Perturbations against Deep Neural Networks的更多相关文章

- Adversarial Defense by Restricting the Hidden Space of Deep Neural Networks

目录 概 主要内容 Mustafa A., Khan S., Hayat M., Goecke R., Shen J., Shao L., Adversarial Defense by Restric ...

- Exploring Adversarial Attack in Spiking Neural Networks with Spike-Compatible Gradient

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! arXiv:2001.01587v1 [cs.NE] 1 Jan 2020 Abstract 脉冲神经网络(SNN)被广泛应用于神经形态设 ...

- Limitations of the Lipschitz constant as a defense against adversarial examples

目录 概 主要内容 Huster T., Chiang C. J. and Chadha R. Limitations of the lipschitz constant as a defense a ...

- A New Defense Against Adversarial Images: Turning a Weakness into a Strength

目录 概 主要内容 准则1 准则2 总策略 Hu S, Yu T, Guo C, et al. A New Defense Against Adversarial Images: Turning a ...

- Universal adversarial perturbations

目录 概 主要内容 算法 实验部分 实验1 实验2 实验3 代码 Moosavidezfooli S, Fawzi A, Fawzi O, et al. Universal Adversarial P ...

- 《C-RNN-GAN: Continuous recurrent neural networks with adversarial training》论文笔记

出处:arXiv: Artificial Intelligence, 2016(一年了还没中吗?) Motivation 使用GAN+RNN来处理continuous sequential data, ...

- [论文阅读笔记] Adversarial Learning on Heterogeneous Information Networks

[论文阅读笔记] Adversarial Learning on Heterogeneous Information Networks 本文结构 解决问题 主要贡献 算法原理 参考文献 (1) 解决问 ...

- Inherent Adversarial Robustness of Deep Spiking Neural Networks: Effects of Discrete Input Encoding and Non-Linear Activations

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! arXiv:2003.10399v2 [cs.CV] 23 Jul 2020 ECCV 2020 1 https://github.com ...

- (转)Awesome Knowledge Distillation

Awesome Knowledge Distillation 2018-07-19 10:38:40 Reference:https://github.com/dkozlov/awesome-kno ...

随机推荐

- 大数据学习day39----数据仓库02------1. log4j 2. 父子maven工程(子spring项目的创建)3.项目开发(埋点日志预处理-json数据解析、清洗过滤、数据集成实现、uid回补)

1. log4j(具体见log4j文档) log4j是一个java系统中用于输出日志信息的工具.log4j可以将日志定义成多种级别:ERROR / WARN / INFO / DEBUG ...

- Sharding-JDBC 实现水平分库分表

1.需求分析

- Android项目的settings.gradle和build.gradle

gradle构建的项目中的build.gradle和settings.gradle文件 build.gradle 浅析(一) 史上最全的Android build.gradle配置教程 Android ...

- GO瞬间并发数控制

var wg2 sync.WaitGroup wg2.Add(nums) xc :=0 parallelNum := plt.MaxParallel var waitCount int32 = 0 f ...

- CSS font-size: 0去除内联元素空白间隙

我们在编写HTML标签的时候,通常会使用换行,缩进来保证代码的可读性.同时,在编写CSS样式的时候,也会需要把一些元素设置为inline或inline-block.这样一来,有时在页面中会出现意外的空 ...

- GET传参数方式

controller:/getDetail/{id} /getDetail?id1234567 /getDetail?id=id1234567

- synchronized底层浅析(一)

之前说过hashMap,我们知道hashMap是一种非线程安全的集合,主要原因是它在多线程的情况下,插入.删除.扩容的时候容易导致数据丢失或者链表环 那我们也知道ConcurrentHashMap.h ...

- 为什么kafka和zk总是在一起?

一.概念 发布订阅,一个发布者发布到消息,所有订阅者都可以接收到 生产消费,一个消息对象只能被一个消费者消费 kafka是生产者,zookeeper是消费者 有3个微服务,聚合形成一个统一的业务层 但 ...

- 自动化集成:Jenkins管理工具详解

前言:该系列文章,围绕持续集成:Jenkins+Docker+K8S相关组件,实现自动化管理源码编译.打包.镜像构建.部署等操作:本篇文章主要描述Jenkins基础用法. 一.Jenkins安装 1. ...

- CF205A Little Elephant and Rozdil 题解

Content 有一头小象住在 \(\texttt{Rozdil}\) 小镇里,它想去其他的小镇旅行. 这个国家一共有 \(n\) 个小镇,第 \(i\) 个小镇距离 \(\texttt{Rozdil ...