xss-代码角度理解与绕过filter

0x00 原理

xss全称为cross site scripting,中文为跨站脚本攻击。它允许web用户将恶意代码植入到提供给用户使用的页面。代码包括HTML代码和客户端脚本。

0x01 危害

- 盗取用户账户(获取cookie)

- 控制网页数据

- 盗窃企业资料

- 非法转账

- 强制发送电子邮件

- 网站挂马

- 控制受害者机器向其他网站发起攻击

0x02 xss类别以及代码实现

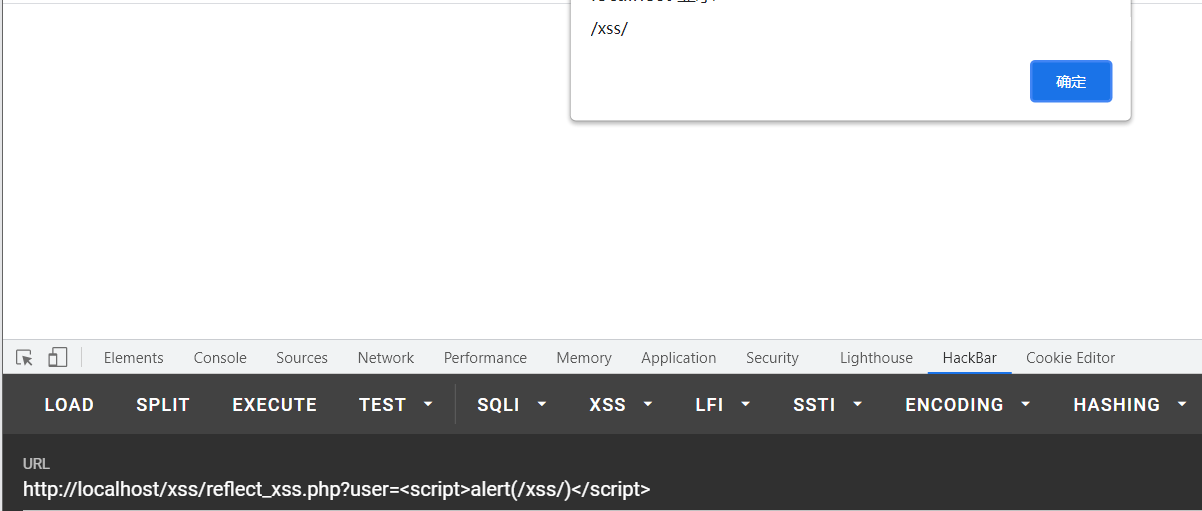

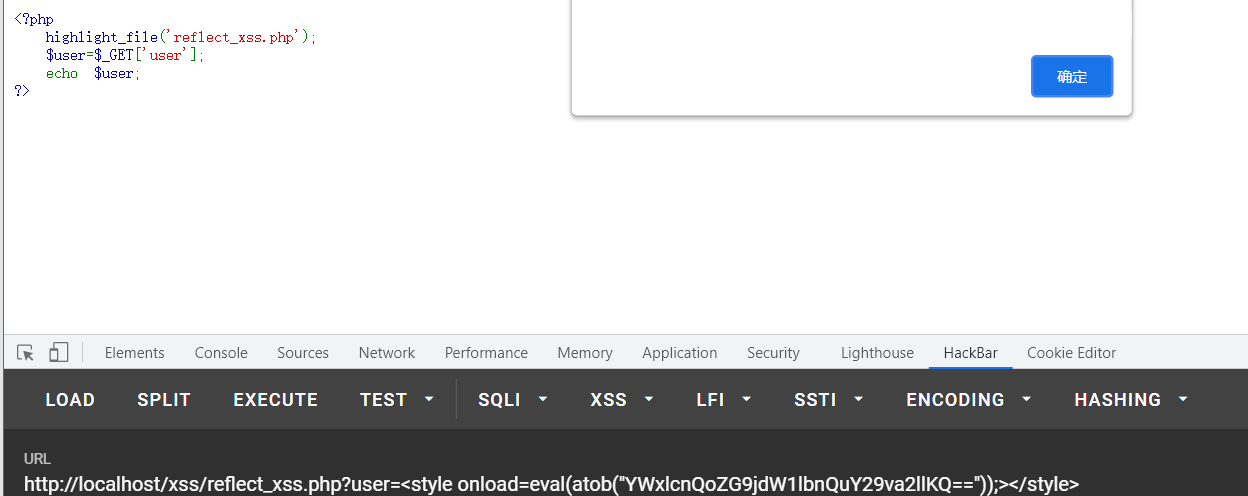

0x02.1 反射型xss

反射型xss也叫非持久性xss,是一种常见的xss漏洞,但是危害较小。

后端代码

<?php

highlight_file('reflect_xss.php');

$user=$_GET['user'];

echo $user;

?>

前端测试

可以看到我们的js代码被直接插入进了页面执行。

根据需求可以构造各种各样的js代码

因为没设置cookie 所以不弹cookie

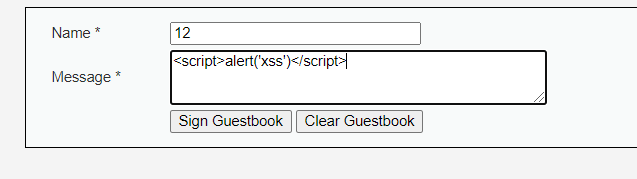

0x02.2 存储型xss

存储型xss也被称做持久型xss,存储xss是最危险的一种跨站脚本。它被服务器接收并储存,用户访问该网页,这段xss就会被读取出来到浏览器。

一般出现在留言板

后端代码(拆了dvwa的xss存储做测试)

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitize name input

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Update database

$query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

//mysql_close();

}

?>

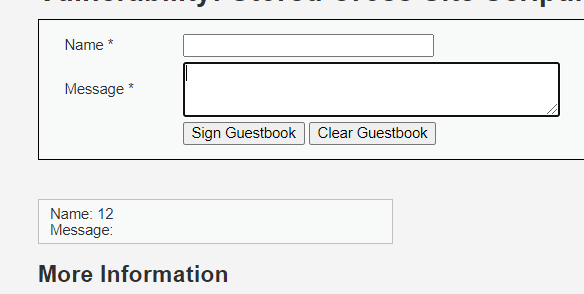

审计源码 我们可以发现,先检测了用户是否输入,然后对输入的名字和内容进行检测,最后将值插入到数据库中

前端测试

在当前页面刷新后,会重新进行sql查询,将查询到的结果返回到页面上。

所以可以通过这种方式去获取他人cookie,实现登录他人账号。

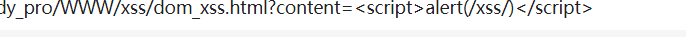

0x02.3 dom型xss

dom型xss只发生在客户端处理数据阶段,可认为dom型xss就是出现在javascript中的漏洞。

前端代码

<html>

<head>

<title>aa</title>

</head>

<body>

<script>

var temp=document.URL;

var index=document.URL.indexOf("content=")+4;

var par=temp.substring(index);

document.write(decodeURI(par));

</script>

</body>

</html>

关键是script标签下的代码,因为用到了document.write 使得用户输入的代码被写入到了页面上。

前端测试

0x03 xss常见payload中用到的标签

<script>

<a>

<p>

<img>

<body>

<button>

<var>

<div>

<iframe>

<object>

<input>

<select>

<textarea>

<keygen>

<frameset>

<embed>

<svg>

<math>

<video>

<audio>

<style>

0x04 xss常见payload中用到的事件

onload

onunload

onchange

onsubmit

onreset

onselect

onblur

onfocus

onabort

onkeydown

onkeypress

onkeyup

onclick

ondbclick

onmouseover

onmousemove

onmouseout

onmouseup

onforminput

onformchange

ondrag

ondrop

0x05 xss常见payload中用到的属性

formaction

action

href

xlink:href

autofocus

src

content

data

0x06 xss绕过的一些技巧

属性与属性之间需要空格,而属性与标签之间可以不用

xss-代码角度理解与绕过filter的更多相关文章

- 从代码角度理解NNLM(A Neural Probabilistic Language Model)

其框架结构如下所示: 可分为四 个部分: 词嵌入部分 输入 隐含层 输出层 我们要明确任务是通过一个文本序列(分词后的序列)去预测下一个字出现的概率,tensorflow代码如下: 参考:https: ...

- 创建HttpFilter与理解多个Filter代码的执行顺序

1.自定义的HttpFilter,实现Filter接口 HttpFilter package com.aff.filter; import java.io.IOException; import ja ...

- 由浅入深讲解责任链模式,理解Tomcat的Filter过滤器

本文将从简单的场景引入, 逐步优化, 最后给出具体的责任链设计模式实现. 场景引入 首先我们考虑这样一个场景: 论坛上用户要发帖子, 但是用户的想法是丰富多变的, 他们可能正常地发帖, 可能会在网页中 ...

- [Android] Android开发优化之——从代码角度进行优化

通常我们写程序,都是在项目计划的压力下完成的,此时完成的代码可以完成具体业务逻辑,但是性能不一定是最优化的.一般来说,优秀的程序员在写完代码之后都会不断的对代码进行重构.重构的好处有很多,其中一点,就 ...

- XSS的简单过滤和绕过

XSS的简单过滤和绕过 程序猿用一些函数将构成xss代码的一些关键字符给过滤了.但是,道高一尺魔高一丈,虽然过滤了,还是可以尝试进行过滤绕过,以达到XSS攻击的目的. 最简单的是输入<scrip ...

- 从源码角度理解Java设计模式——装饰者模式

一.饰器者模式介绍 装饰者模式定义:在不改变原有对象的基础上附加功能,相比生成子类更灵活. 适用场景:动态的给一个对象添加或者撤销功能. 优点:可以不改变原有对象的情况下动态扩展功能,可以使扩展的多个 ...

- IL角度理解C#中字段,属性与方法的区别

IL角度理解C#中字段,属性与方法的区别 1.字段,属性与方法的区别 字段的本质是变量,直接在类或者结构体中声明.类或者结构体中会有实例字段,静态字段等(静态字段可实现内存共享功能,比如数学上的pi就 ...

- IL角度理解for 与foreach的区别——迭代器模式

IL角度理解for 与foreach的区别--迭代器模式 目录 IL角度理解for 与foreach的区别--迭代器模式 1 最常用的设计模式 1.1 背景 1.2 摘要 2 遍历元素 3 删除元素 ...

- es6 代码片段理解

代码片段理解: [INCREMENT]: (state, action) => { const { payload: { id } } = action //because payload co ...

随机推荐

- 前端数据渲染及mustache模板引擎的简单实现

早期数据渲染的几种方式 在模板引擎没有诞生之前,为了用JS把数据渲染到页面上,诞生了一系列数据渲染的方式. 最最基础的,莫过于直接使用DOM接口创建所有节点. <div id="roo ...

- Scrum Meeting 目录 && alpha 第一次Scrum Meeting博客

是兄弟就来摸鱼小组 Scrum Meeting 博客汇总 一.Alpha阶段 标号 标题 1 [alpha]第一次Scrum Meeting(见本文) 二.Beta阶段 会议安排 时间 4月23日8时 ...

- OO Unit1 总结

OO Unit1 总结 每次作业的思路和技术分析 No.1 一共写了8个类,2个接口,主要的其实只有4个类1个接口 主要接口: PowerFunction就是每一项去掉系数的那一部分,有求导和乘法两个 ...

- P7518 & 省选联考2021 宝石

这是一篇极其简单连像我这样省三参加不了省选的蒟蒻都能看懂的题解 前置知识: 倍增LCA 二分 栈 题意 PS:这是一篇完全面向初学者的题解,会非常细,大佬请无视 题目传送门 没有思路的时候, 我们往 ...

- 官宣 MAUI 在.NET Preview 3的最新进展

我们在.NET 6 Preview 3中交付了.NET多平台应用UI的移动和桌面开发的最新进展.此版本添加了Windows平台和WinUI 3,改进了基本应用程序和启动构建器,添加了原生生命周期事件, ...

- Centos7 安装RabbitMQ及配置(亲测)

Rabbit MQ Linux 安装 Centos7 如果是重装先把erlang和rabbitmq卸载干净,不然还会重装失败<rabbitmq和erlang卸载> 记得删除/var/lib ...

- hdu4038贪心(最快上升倍率,好题)

题意: 给你n个数,然后有两种操作 1.给其中的一个数+1,2.在序列里面增加一个1,然后给你一个m,表示进行了m次操作,最后问你操作之后所有数乘积最大是多少? 思路: 徒弟给我 ...

- 路由协议之OSPF

目录 OSPF协议 OSPF的七种状态 OSPF的11种LSA Stub和Nssa OSPF中的防环机制 OSPF中的路由汇总和路由过滤 OSPF中的虚拟链路 虚拟链路有两种存在的意义 OSPF中的认 ...

- 关于终端设备的设备唯一性的那些事之IMEI(转)

最近和别人聊起来数据上报,一起讨论到imei和MAC地址,然后发现一个问题:知道这两个东西都不唯一,但是不知道为什么---- 回来上各种小网站巴拉巴拉找了一下,终于大概了解了前世今生,这里简单汇总一下 ...

- 每天一道面试题LeetCode 01 -- 两数之和

Two Sum 两数之和 Given an array of integers, find two numbers such that they add up to a specific target ...