PHP命令注入笔记

一、PHP命令注入介绍

在学习php相关的攻击时,遇到了Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把HTML代码输入一个输入机制(例如缺乏有效验证限制的表格域)来改变网页的动态 生成的内容。

使用系统命令是一项危险的操作,尤其在你试图使用远程数据来构造要执行的命令时更是如此。如果使用了被污染数据,命令注入漏洞就产生了。

1、dos相关的字符和命令

1)& :and符,例如ping 114.114.114.114 & whoami 等价于ping 114.114.114.114 、whoami书序执行。

==============================================

C:\Users\speinf>ping 114.114.114.114 & whoami

正在 Ping 114.114.114.114 具有 32 字节的数据:

来自 114.114.114.114 的回复: 字节=32 时间=29ms TTL=67

来自 114.114.114.114 的回复: 字节=32 时间=29ms TTL=58

来自 114.114.114.114 的回复: 字节=32 时间=34ms TTL=87

来自 114.114.114.114 的回复: 字节=32 时间=30ms TTL=84

114.114.114.114 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 29ms,最长 = 34ms,平均 = 30ms

speinf-pc\speinf

===============================================

2)|:管道符,前一个命令的输出作为下一个命令的输入。如下

===============================================

C:\Users\speinf>ping 114.114.114.114 | whoami

speinf-pc\speinf

C:\Users\speinf>

===========================================

3)||:分为两种情况:

命令1||命令2,命令1执行成功,则命令2被屏蔽,否则执行命令2

C:\Users\speinf>ping 114.114.114.114 || whoami

正在 Ping 114.114.114.114 具有 32 字节的数据:

来自 114.114.114.114 的回复: 字节=32 时间=297ms TTL=80

来自 114.114.114.114 的回复: 字节=32 时间=288ms TTL=66

来自 114.114.114.114 的回复: 字节=32 时间=204ms TTL=66

来自 114.114.114.114 的回复: 字节=32 时间=297ms TTL=65

114.114.114.114 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 204ms,最长 = 297ms,平均 = 271ms

C:\Users\speinf>

==================================================

命令1||命令2,命令1执行失败,则命令2被执行,否则执行命令2

C:\Users\speinf>ping 114.114.114.00 || whoami

正在 Ping 114.114.114.0 具有 32 字节的数据:

请求超时。

请求超时。

请求超时。

请求超时。

114.114.114.0 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 0,丢失 = 4 (100% 丢失),

speinf-pc\speinf

C:\Users\speinf>

2、php语言中以下5个函数,可以执行外部的应用程序或系统函数。

system、exec、passthru、shell_exec、“(与shell_exec功能相同)

函数原型

string system(string command, int &return_var)

command 要执行的命令

return_var 存放执行命令的执行后的状态值

string exec (string command, array &output, int &return_var)

command 要执行的命令

output 获得执行命令输出的每一行字符串

return_var 存放执行命令后的状态值

void passthru (string command, int &return_var)

command 要执行的命令

return_var 存放执行命令后的状态值

string shell_exec (string command)

command 要执行的命令

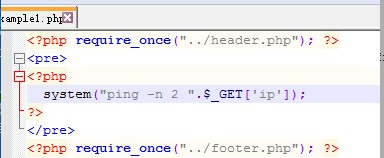

3、实例:

写一下后台页面:

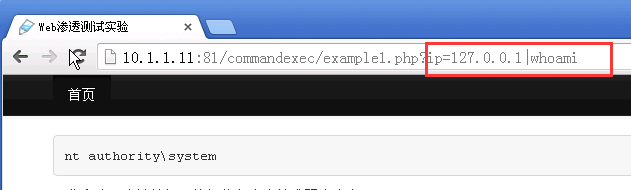

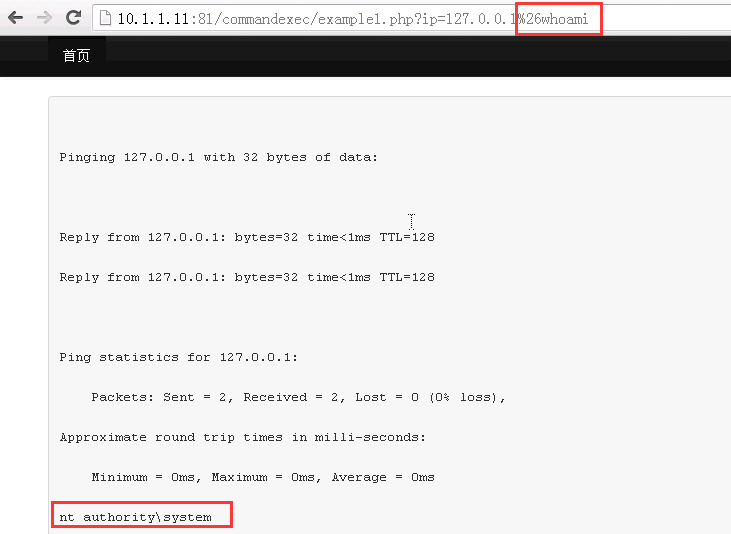

ip=127.0.0.1 | whoami

因为的&本身是url中的变量隔离符,通过url编码后是%26,所以我们手动测试在URL中输入%26 whoami,在经过URL编码,后台接受到的参数命令执行结果就是: ip=127.0.0.1 & whoami

PHP命令注入笔记的更多相关文章

- Fortify Audit Workbench 笔记 Command Injection(命令注入)

Command Injection(命令注入) Abstract 执行不可信赖资源中的命令,或在不可信赖的环境中执行命令,都会导致程序以攻击者的名义执行恶意命令. Explanation Comman ...

- OS命令注入

SSL http://kb.cnblogs.com/page/162080/ http://baike.baidu.com/link?url=jPitKuDw_ncDlMbOc1SkWzM9TuKX9 ...

- PHP漏洞全解(二)-命令注入攻击

本文主要介绍针对PHP网站常见的攻击方式中的命令攻击.Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把HTML代码输入一个输入机制(例如缺乏有效验证限制的表格域)来 ...

- PHP安全编程:shell命令注入(转)

使用系统命令是一项危险的操作,尤其在你试图使用远程数据来构造要执行的命令时更是如此.如果使用了被污染数据,命令注入漏洞就产生了. exec()是用于执行shell命令的函数.它返回执行并返回命令输出的 ...

- Commix命令注入漏洞利用

介绍 项目地址:https://github.com/stasinopoulos/commix Commix是一个使用Python开发的漏洞测试工具,这个工具是为了方便的检测一个请求是否存在命令注入漏 ...

- TCP/IP协议学习之实例ping命令学习笔记

TCP/IP协议学习之实例ping命令学习笔记(一) 一. 目的为了让网络协议学习更有效果,在真实网络上进行ping命令前相关知识的学习,暂时不管DNS,在内网中,进行2台主机间的ping命令的整个详 ...

- Git常用命令清单笔记

git github 小弟调调 2015年01月12日发布 赞 | 6收藏 | 45 5k 次浏览 这里是我的笔记,记录一些git常用和一些记不住的命令,这个笔记原本是基于 颜海镜的文章增加 ...

- 《11招玩转网络安全》之第五招:DVWA命令注入

首先还是将DVWA的安全级别设置为Low,然后单击DVWA页面左侧的Command Injection按钮. 图5-1 Low级别的命令注入 这个就是最典型的命令注入接口.在文本框中输入一个IP ...

- PHP代码审计之命令注入

命令注入 命令注入就是通过利用无验证变量构造特殊语句对服务器进行渗透. 注入的种类有很多,而不仅仅是SQL Injection. php常见注入有以下几种(常见:,常见!!): 命令注入 (Comma ...

随机推荐

- datagrid实现行的上移和下移(转)

<html> <head> <meta http-equiv="Content-Type" content="text/html; char ...

- python版mapreduce题目实现寻找共同好友

看到一篇不知道是好好玩还是好玩玩童鞋的博客,发现一道好玩的mapreduce题目,地址http://www.cnblogs.com/songhaowan/p/7239578.html 如图 由于自己太 ...

- linux(十)配置ssh免密登录实现

知道ssh的朋友应该知道它是用来干什么的,如果你不知道什么是ssh远程登录的话,可以去看一下我的上一篇博客,关于linux的网络基础的知识.备注:ssh是用于远端登入.执行ssh指令开启终端机阶段作业 ...

- 迈向angularjs2系列(7):表单

目录 一:校验表单的使用 1.搭建脚手架 2.校验表单的使用 3.select下拉列表的用法 一: 校验表单的使用 对于CRUD型的应用,表单是必备组件. 1.搭建脚手架 git clone http ...

- Android事件传递机制详解及最新源码分析——ViewGroup篇

版权声明:本文出自汪磊的博客,转载请务必注明出处. 在上一篇<Android事件传递机制详解及最新源码分析--View篇>中,详细讲解了View事件的传递机制,没掌握或者掌握不扎实的小伙伴 ...

- Lucene的配置及创建索引全文检索

Lucene 是一个开放源代码的全文检索引擎工具包,但它不是一个完整的全文检索引擎,而是一个全文检索引擎的架构,提供了完整的查询引擎和索引引擎,部分文本分析引擎(英文与德文两种西方语言).Lucene ...

- Python 学习系列----第一章:基础知识

1.1 常量-----不能改变它的值 1.2 数 在Python 中数可以分为整数.浮点数和复数. PS:在Python中不用区分'long int'类型.默认的整数类型可以任意长.(译者注:长度应该 ...

- vim插件ctags的安装与使用

LINUX系统下看程序或者编程序时,看到一个函数经常需要知道该函数的定义,这时ctags就派上用场了,其安装和使用方法如下: 安装方法: sudo apt-get install ctags (ubu ...

- servlet 返回json 数据

后端的数据需要返回简单的json数据: 发现通过双引号和单引号:" { 'name':123 } "的方式返回失败. 需要通过\转义里边的双引号: response.getWr ...

- WPF的TextBox水印效果详解

一种自以为是的方式: 本来只是想简单的做个水印效果,在文本框内容为空的时候提示用户输入,这种需求挺常见.网上一搜 都是丢给你你一大段xaml代码.用c#代码实现我是不倾向了 既然用wpf就得Xaml啊 ...