20155331《网络对抗》Exp7 网络欺诈防范

20155331《网络对抗》Exp7 网络欺诈防范

实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

简单应用SET工具建立冒名网站

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验过程

1.简单应用SET工具建立冒名网站

首先确认kali主机和靶机在同一网段,且能相互ping通。

为了使得apache开启后,靶机通过IP地址能直接访问到网页,apache需要修改监听端口。使用命令netstat -tupln |grep 80查看80端口是否被使用

可以看出正在被使用的进程代号为477,所以使用命令 kill 477结束该进程,并再次使用命令netstat -tupln |grep 80确认是否依然被占用。

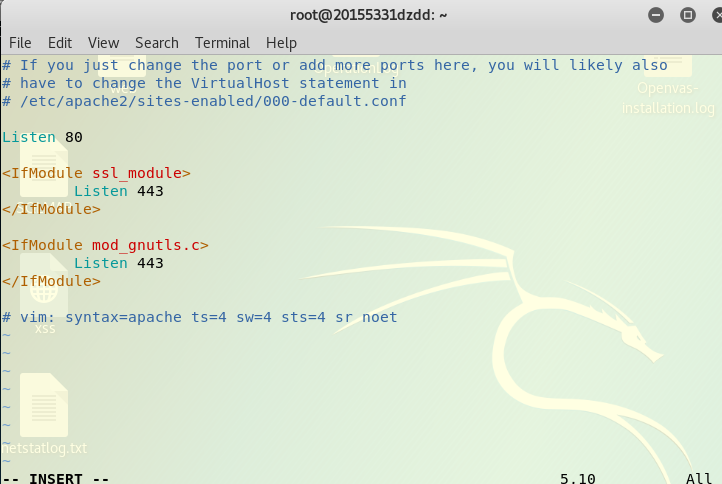

输入命令sudo vi /etc/apache2/ports.conf

之后在终端键入命令service apache2 start打开apache2软件

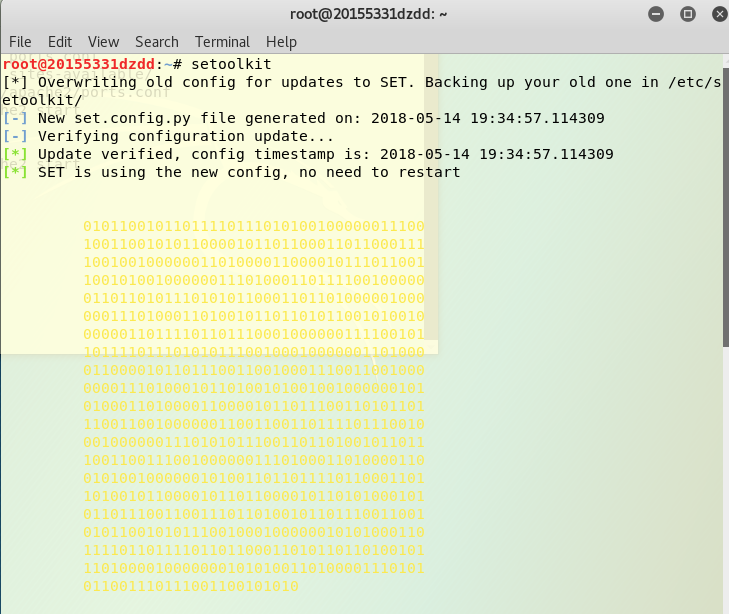

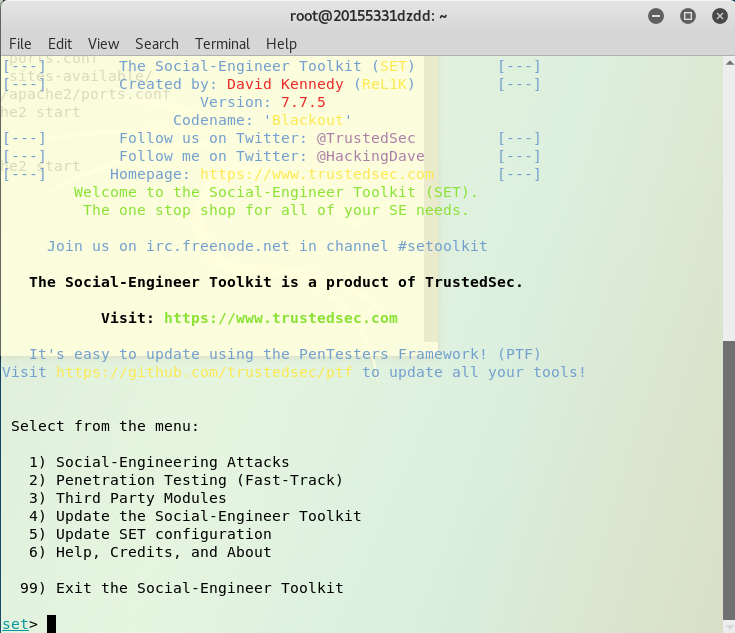

再重新打开一个终端,然后输入setoolkit

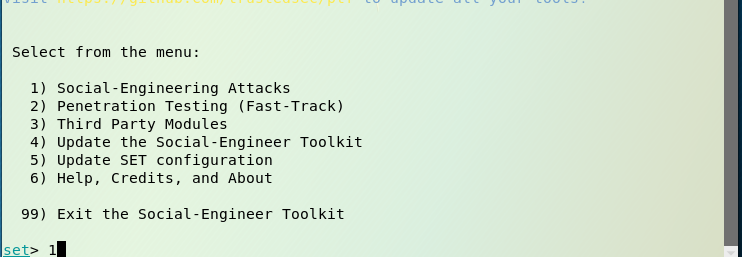

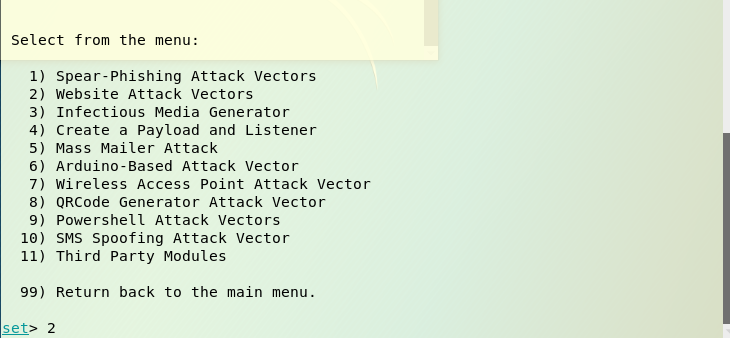

此处选择1 Social-Engineering Attacks

第二个选择2 Website Attack Vetors

第三个选择3 Credential Harvester Attack Mrthod

最后选择1 Web Templates

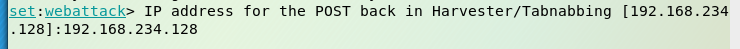

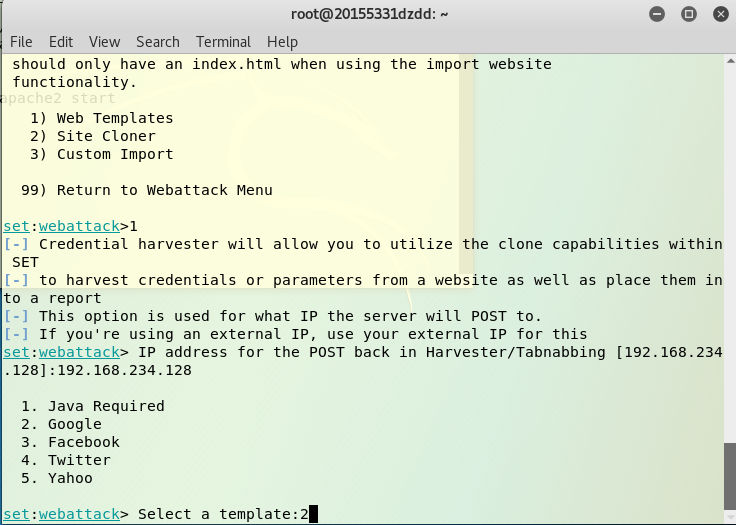

出现提示,需要输入ip地址,这里输入kali的IP。

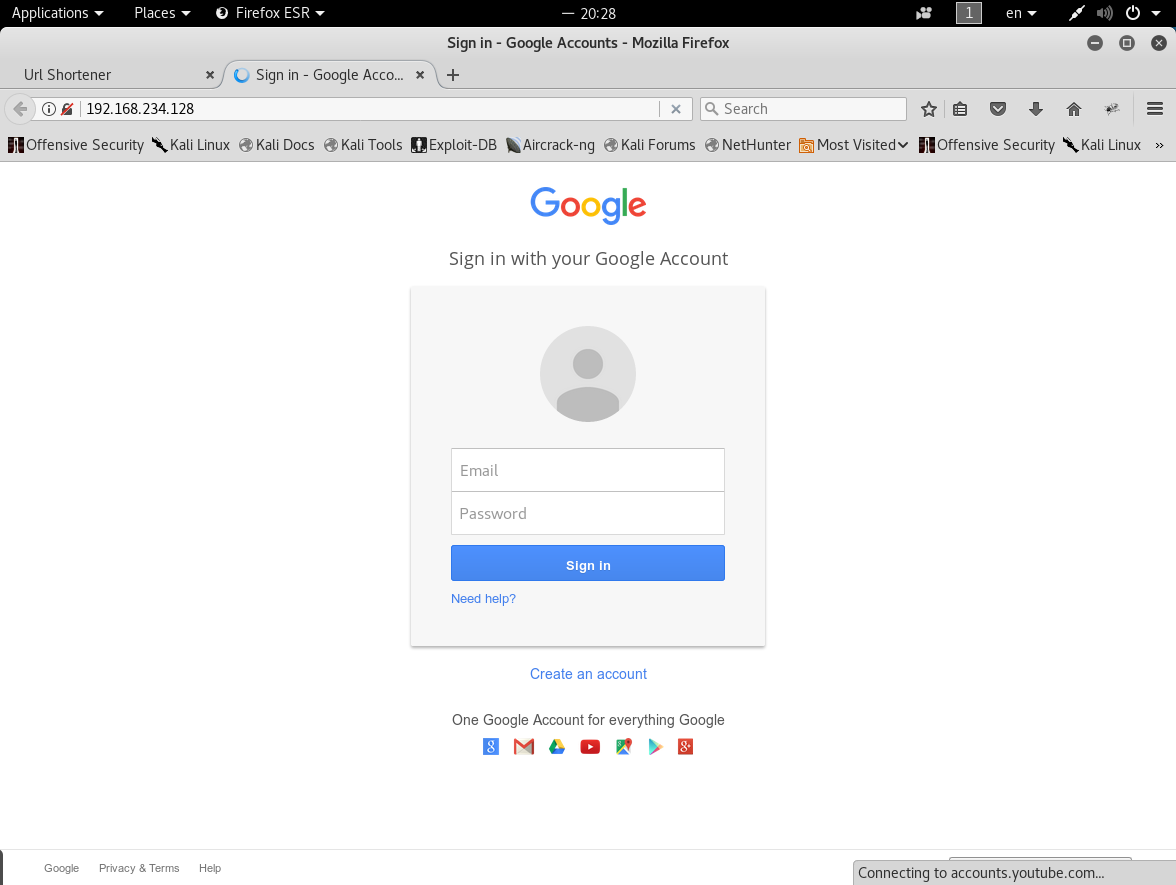

此处我们选择2,然后开始进行克隆网页。

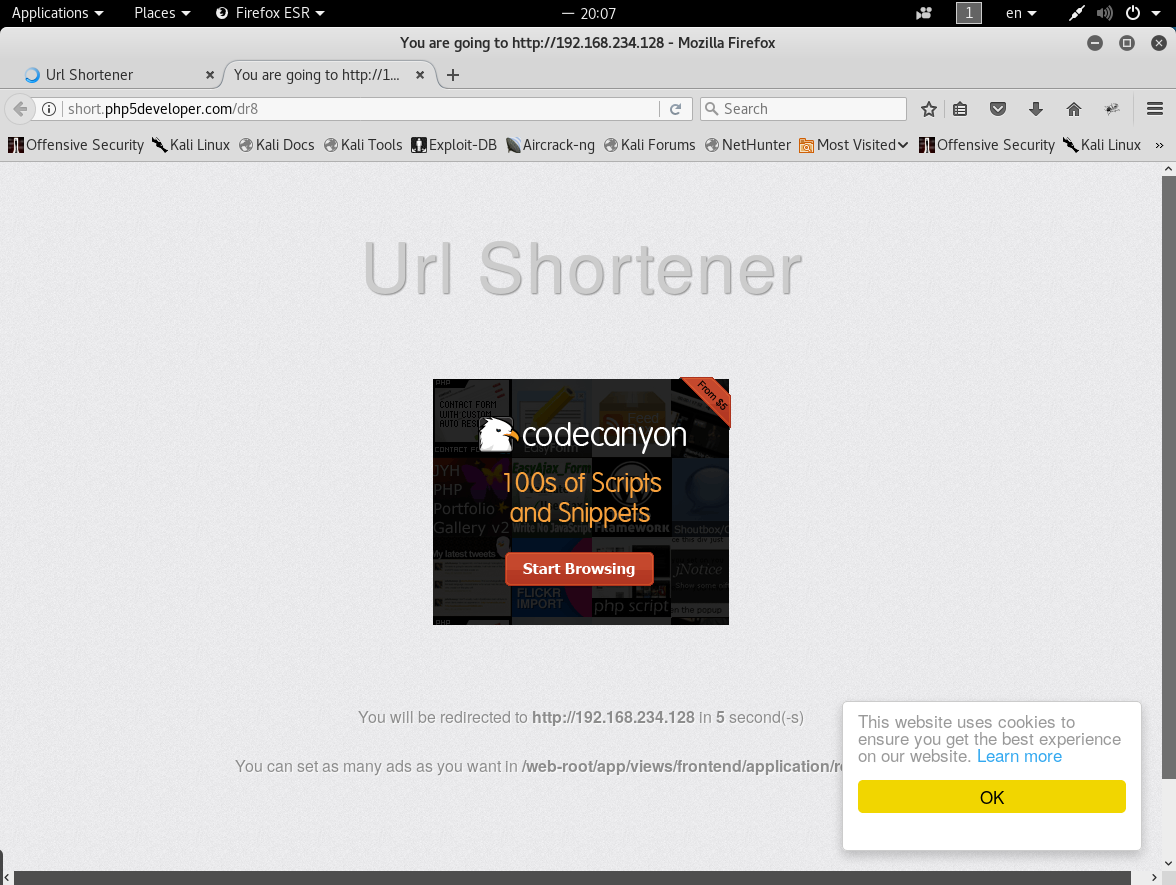

打开游览器,输入网址http://short.php5developer.com/,输入kali的ip后,点击short,得到伪装地址。

在靶机的浏览器中打开伪装地址(用Windows死活打不开,就继续用kali做了~)

等待10秒后自动跳转到伪装地址

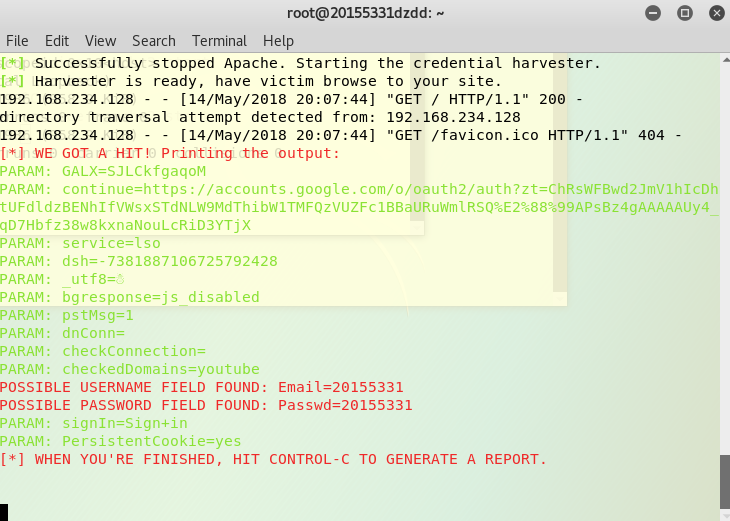

输入账号和密码进行登录

可以发现能够看到之前的账号和密码

2.ettercap DNS spoof

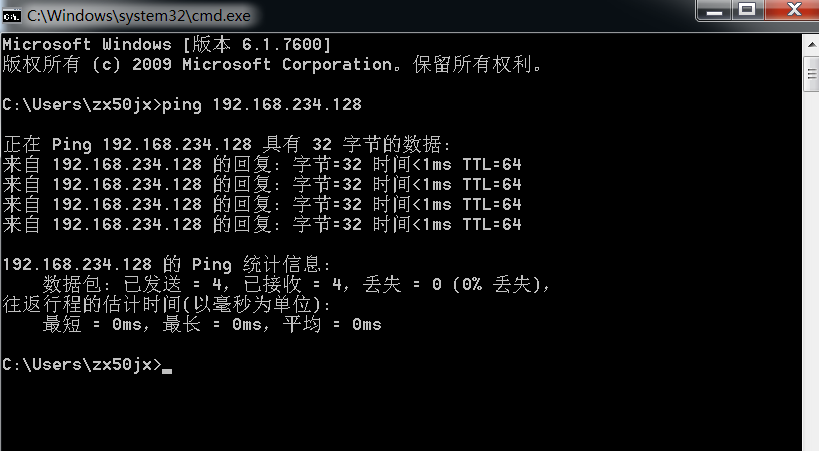

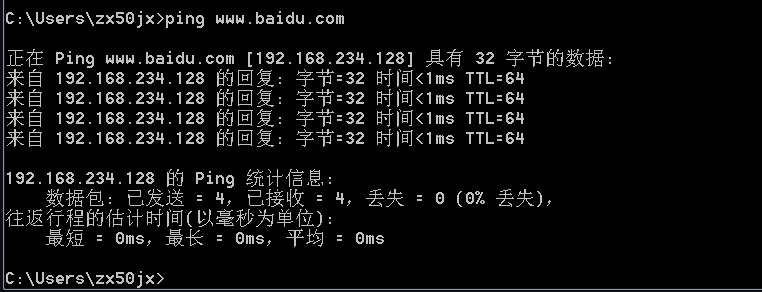

确认kali主机和windows靶机能相互ping 通

使用命令ifconfig eth0 promisc,将kali下网卡改为混杂模式。

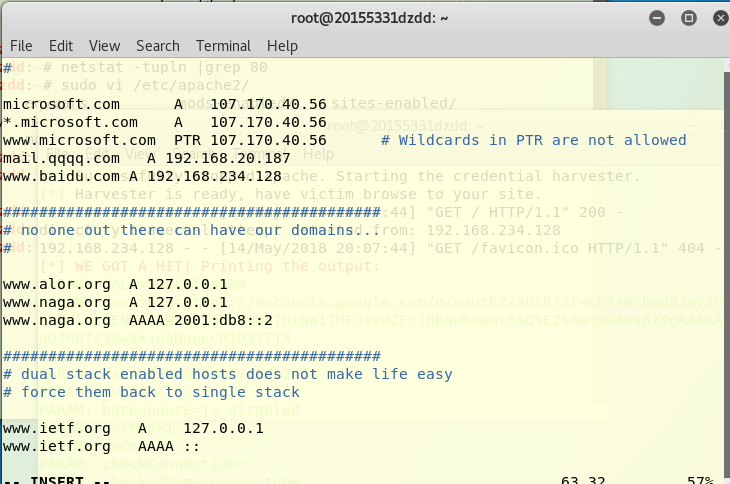

输入命令 vi /etc/ettercap/etter.dns对这个目录进行修改

记住windows靶机得ip地址和网关地址

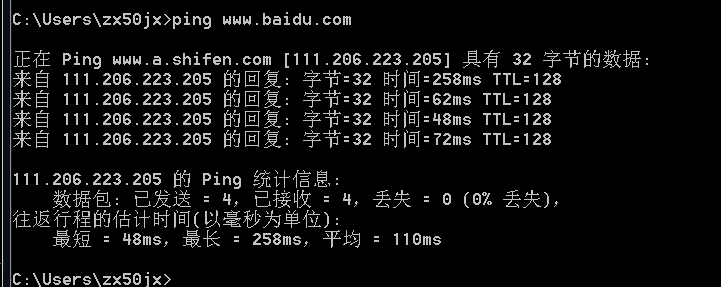

使用命令ping www.baidu.com,查看一下windows是否可以获得来自百度的信息。

在kali下键入命令ettercap -G打开etter图形化界面

点击sniff-unifled sniffing...

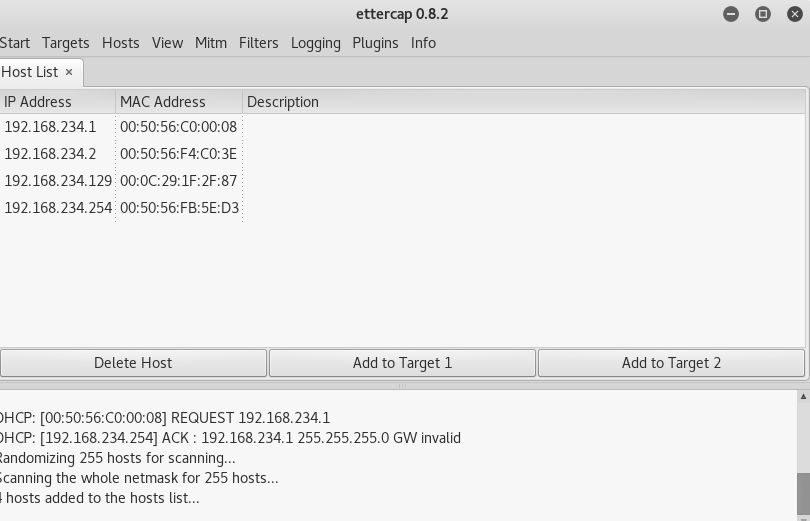

利用这个软件扫描活动主机点击:Hosts->Scan for hosts

扫描结束后点击Hosts List查看活动主机。

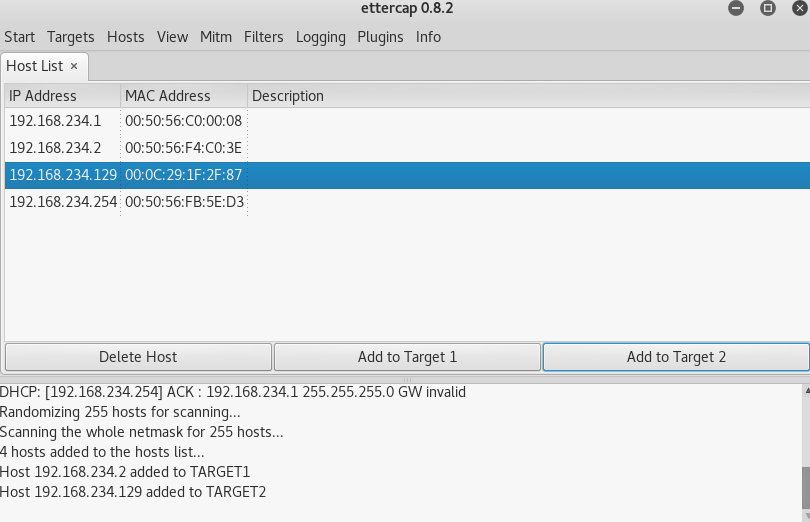

将kali网关的IP添加到target1,靶机IP添加到target2:

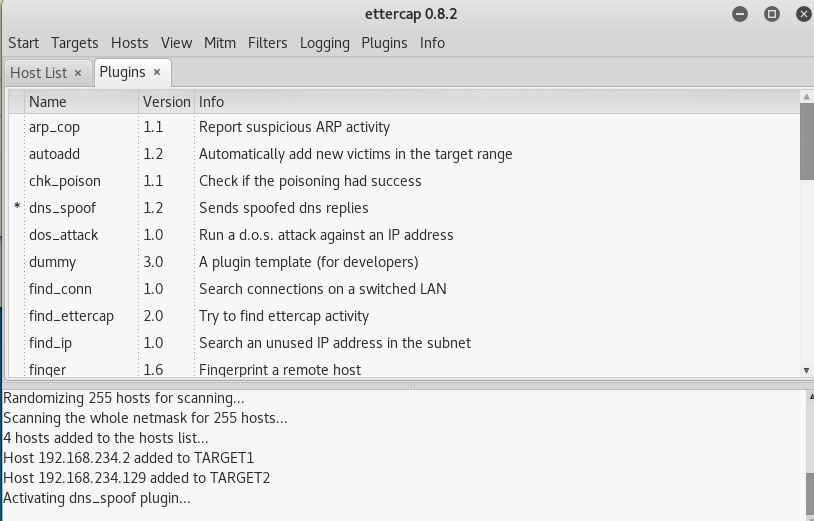

选择Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.panda.tv会发现解析的地址是攻击机的IP地址也就是kali的IP地址:

在ettercap上也成功捕获了访问记录:

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

通过第一个克隆一个网站,然后通过第二个实施DNS欺骗。

基础问题回答

通常在什么场景下容易受到DNS spoof攻击?

和其他主机在同一网段能够ping通的情况下容易受此类攻击,达到DNS欺骗的目的。所以一般在连接公用Wi-Fi的情况下电脑容易受到DNS spoof攻击。

在日常生活工作中如何防范以上两攻击方法?

加强自我防范意识,在打开网页的时候注意看一下网址有没有问题;不随便连接公共网络,选择信任的网络进行连接。

实验体会

这次的实验中间出了几个小差错,比如明明选了谷歌不过打开伪地址以后打开的是QQ邮箱登录,不过后来都解决了,整体而言没有出现大的问题。然后就是在做完这次实验以后感觉再也不敢随便连陌生的WiFi了,我们在日常的生活中需要提高自己的安全意识,保护好自己的隐私,防止泄露个人信息。

20155331《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155227《网络对抗》Exp7 网络欺诈防范

20155227<网络对抗>Exp7 网络欺诈防范 实践内容(3.5分) 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建 ...

随机推荐

- 数据库批量操作中SqlParameter参数传递的问题

数据库批量操作 比如会写:update T_AdminUsers set IsEnabled=@IsEnabled where Id in (@ids) 然后再SqlParameter("@ ...

- Jmeter中自动重定向与跟随重定向的区别

一.重定向就是通过各种方法将各种网络请求重新定个方向转到其它位置. 二.我们在网站建设中,时常会遇到需要网页重定向的情况: 1.网站调整(如改变网页目录结构): 2.网页被移到一个新地址: 3.网页扩 ...

- .NET实现自动编译

前言 因每次发布版本的时候,都需要打开vs项目,然后进行编译.如果刚好手里有文件在修改,就需要先签入之类的.所以想找个可以实现自动编译的工具. 在网上查询了不少资料,终于基本上实现了自动编译的功能.因 ...

- MySQL基础之 支持的数据类型

MySQL的数值类型 整数类型 字节 有符号 无符号 TINYINT 1 -128~+127 0~255 SAMLLINT 2 -32768~+32767 0~65535 MEDIUMINT 3 -8 ...

- Jenkins 在mac平台的安装与配置

1. 安装: 强烈推荐直接下载war包方式安装,方便修改项目工作目录.首先确保电脑上安装了java,接着下载tomcat(任意版本).将tomcat安装在任意想要的目录,然后下载jenkins war ...

- Linux命令一览

Linux系统中的命令参数有长短格式之分,长格式和长格式之间不能合并,长格式和短格式之间也不能合并,但短格式和短格式之间是可以合并的,合并后仅保留一个-(减号)即可. echo命令:用于在终端输出字符 ...

- Python3中遇到UnicodeEncodeError: 'ascii' codec can't encode characters in ordinal not in range(128)

在 linux服务器上运行代码报错: Python3中遇到UnicodeEncodeError: ‘ascii’ codec can’t encode characters in ordinal no ...

- php 微信公众号接入支付宝支付

真是无力吐槽这个需求了,好端端的非要在微信公众号接入支付宝,都知道微信公众号是拒绝支付宝的,屏蔽了支付宝,所以在微信公众号接入支付宝的话就必须手动复制链接跳出微信内置浏览器,强制性打开web浏览器完成 ...

- Spring Boot Actuator RCE

来看一下IDEA如何调试Spring Boot 先在https://github.com/artsploit/actuator-testbed下载源码 如下命令就能通过maven环境启动 mvn in ...

- Hive学习之路 (二十一)Hive 优化策略

一.Hadoop 框架计算特性 1.数据量大不是问题,数据倾斜是个问题 2.jobs 数比较多的作业运行效率相对比较低,比如即使有几百行的表,如果多次关联多次 汇总,产生十几个 jobs,耗时很长.原 ...