基于session和token的身份认证方案

一、基于session的身份认证方案

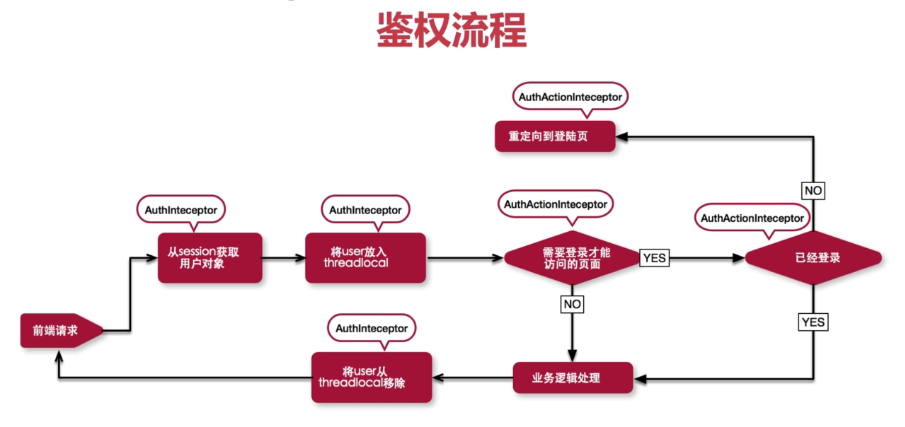

1.方案图示

2.比较通用的鉴权流程实现如下:

@Component

public class AuthInterceptor implements HandlerInterceptor{ @Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception { Map<String, String[]> map = request.getParameterMap();

map.forEach((k,v) -> {

if (k.equals("errorMsg") || k.equals("successMsg") || k.equals("target")) {

request.setAttribute(k, Joiner.on(",").join(v));

}

});

String reqUri = request.getRequestURI();

if (reqUri.startsWith("/static") || reqUri.startsWith("/error") ) {

return true;

}

HttpSession session = request.getSession(true);//参数为true,没有session则创建新的

User user = (User)session.getAttribute(CommonConstants.USER_ATTRIBUTE);

if (user != null) {

UserContext.setUser(user);

}

return true;

} @Override

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler,

ModelAndView modelAndView) throws Exception { } @Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex)

throws Exception {

UserContext.remove();

} }

@Component

public class AuthActionInterceptor implements HandlerInterceptor { @Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception {

User user = UserContext.getUser();

if (user == null) {

String msg = URLEncoder.encode("请先登录","utf-8");

String target = URLEncoder.encode(request.getRequestURL().toString(),"utf-8");

if ("GET".equalsIgnoreCase(request.getMethod())) {

response.sendRedirect("/accounts/signin?errorMsg=" + msg + "&target="+target);

return false;//修复bug,未登录要返回false

}else {

response.sendRedirect("/accounts/signin?errorMsg="+msg);

return false;//修复bug,未登录要返回false

}

}

return true;

} @Override

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler,

ModelAndView modelAndView) throws Exception { } @Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex)

throws Exception { } }

@Configuration

public class WebMvcConf extends WebMvcConfigurerAdapter { @Autowired

private AuthActionInterceptor authActionInterceptor; @Autowired

private AuthInterceptor authInterceptor; @Override

public void addInterceptors(InterceptorRegistry registry){

registry.addInterceptor(authInterceptor).addPathPatterns("/**").excludePathPatterns("/static");

registry

.addInterceptor(authActionInterceptor).addPathPatterns("/house/toAdd")

.addPathPatterns("/accounts/profile").addPathPatterns("/accounts/profileSubmit")

.addPathPatterns("/house/bookmarked").addPathPatterns("/house/del")

.addPathPatterns("/house/ownlist").addPathPatterns("/house/add")

.addPathPatterns("/house/toAdd").addPathPatterns("/agency/agentMsg")

.addPathPatterns("/comment/leaveComment").addPathPatterns("/comment/leaveBlogComment");

super.addInterceptors(registry);

} }

二、基于token的身份认证方案

优点:

Token,指的是 OAuth Token 或类似的机制的话,提供的是 认证 和 授权 ,认证是针对用户,授权是针对 App 。其目的是让 某App 有权利访问 某用户 的信息。

基于session和token的身份认证方案的更多相关文章

- 基于JWT的token身份认证方案

一.使用JSON Web Token的好处? 1.性能问题. JWT方式将用户状态分散到了客户端中,相比于session,可以明显减轻服务端的内存压力. Session方式存储用户id的最大弊病在于S ...

- 基于JWT的token身份认证方案(转)

https://www.cnblogs.com/xiangkejin/archive/2018/05/08/9011119.html 一.使用JSON Web Token的好处? 1.性能问题. JW ...

- ASP.NET Web API 2系列(四):基于JWT的token身份认证方案

1.引言 通过前边的系列教程,我们可以掌握WebAPI的初步运用,但是此时的API接口任何人都可以访问,这显然不是我们想要的,这时就需要控制对它的访问,也就是WebAPI的权限验证.验证方式非常多,本 ...

- 基于Token的身份认证 与 基于服务器的身份认证

基于Token的身份认证 与 基于服务器的身份认证 基于服务器的身份认证 在讨论基于Token的身份认证是如何工作的以及它的好处之前,我们先来看一下以前我们是怎么做的: HTTP协议是无状态的,也就是 ...

- webapp用户身份认证方案 JSON WEB TOKEN 实现

webapp用户身份认证方案 JSON WEB TOKEN 实现Deme示例,Java版 本项目依赖于下面jar包: nimbus-jose-jwt-4.13.1.jar (一款开源的成熟的JSON ...

- ASP.NET Core WebApi基于Redis实现Token接口安全认证

一.课程介绍 明人不说暗话,跟着阿笨一起玩WebApi!开发提供数据的WebApi服务,最重要的是数据的安全性.那么对于我们来说,如何确保数据的安全将会是需要思考的问题.在ASP.NET WebSer ...

- 在ASP.NET Core中使用Angular2,以及与Angular2的Token base身份认证

注:下载本文提到的完整代码示例请访问:How to authorization Angular 2 app with asp.net core web api 在ASP.NET Core中使用Angu ...

- NET Core中使用Angular2的Token base身份认证

下载本文提到的完整代码示例请访问:How to authorization Angular 2 app with asp.net core web api 在ASP.NET Core中使用Angula ...

- 银行应用USB Key身份认证方案

前言:本文为USB Key的厂商SafeNet公司提供的宣传稿件,并不代表本博客作者的观点和看法. 本文的技术解决方案使用的是SafeNet自身的产品,虽然这个产品支持数字签名和PKI体系,可生成并储 ...

随机推荐

- Linux中chown和chmod的区别和用法(转)

chmod修改第一列内容,chown修改第3.4列内容: chown用法: 用来更改某个目录或文件的用户名和用户组. chown 用户名:组名 文件路径(可以是绝对路径也可以是相对路径) 例1:cho ...

- Linux内核态、用户态简介与IntelCPU特权级别--Ring0-3

一.现代操作系统的权限分离: 现代操作系统一般都至少分为内核态和用户态.一般应用程序通常运行于用户态,而当应用程序调用系统调用时候会执行内核代码,此时会处于内核态.一般的,应用程序是不能随便进入内核态 ...

- Objective-C代码学习大纲(6)

2011-05-11 14:06 佚名 otierney 字号:T | T 本文为台湾出版的<Objective-C学习大纲>的翻译文档,系统介绍了Objective-C代码,很多名词为台 ...

- Arduino开发版学习计划--蓝牙控制小车行走

蓝牙模块一共6个引脚,我们一般只需要接4个线就可以了,分别是VCC.GND.TXD.RXD这四个引脚,我们分别接到arduino板子上,VCC接3.3V,GND接板子的GND,蓝牙TXD接板子的RXD ...

- js根据数组对象中某个元素合并数组

一个数组,根据数组中某个元素,合并数组 // 需要被合并的数组,把Index相同的数组合并 const arr = [{id:0,name:'张三'}, {id:0,name:'李四'}, {id:1 ...

- ps -aux | egrep 多个值

ps -aux |egrep "(schedule.jar|positec.jar|time_server.jar|tomcat-xweb/)"

- 170405、java版MD5工具类

package com.rick.utils; import java.security.MessageDigest; import java.security.NoSuchAlgorithmExce ...

- 160603、使用pd4ml.jar和ss_css2.jar转pdf的工具类

注意:需要导入pd4ml.jar和ss_css2.jar import java.awt.Insets;import java.io.BufferedInputStream;import java.i ...

- Struts2中获取Web元素request、session、application对象的四种方式

我们在学习web编程的时候,一般都是通过requet.session.application(servletcontext)进行一系列相关的操作,request.session.和applicatio ...

- 二项分布。计算binomial(100,50,0.25)将会产生的递归调用次数(算法第四版1.1.27)

算法第四版35页问题1.1.27,估计用一下代码计算binomial(100,50,0.25)将会产生的递归调用次数: public static double binomial(int n,int ...