shiro学习笔记_0600_自定义realm实现授权

博客shiro学习笔记_0400_自定义Realm实现身份认证 介绍了认证,这里介绍授权。

1,仅仅通过配置文件来指定权限不够灵活且不方便。在实际的应用中大多数情况下都是将用户信息,角色信息,权限信息 保存到了数据库中。所以需要从数据库中去获取相关的数据信息。可以使用 shiro 提供的JdbcRealm来实现,,也可以自定义realm来实现。使用jdbcRealm往往也不够灵活。所以在实际应用中大多数情况都是自定义Realm来实现。

2,自定义Realm 需要继承 AuthorizingRealm。

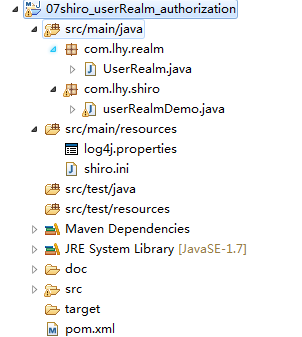

例子程序:

新建maven项目:

maven依赖:

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.3.2</version>

</dependency> <dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.2</version>

</dependency> <dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>1.2.17</version>

</dependency> <dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-log4j12</artifactId>

<version>1.7.5</version>

</dependency> <dependency>

<groupId>com.mchange</groupId>

<artifactId>c3p0</artifactId>

<version>0.9.5.2</version>

</dependency> <dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.31</version>

</dependency>

shiro.ini配置:

[main]

userRealm=com.lhy.realm.UserRealm

securityManager.realm=$userRealm

log4j.properties:

log4j.rootLogger=info, stdout

log4j.appender.stdout=org.apache.log4j.ConsoleAppender

log4j.appender.stdout.layout=org.apache.log4j.PatternLayout

log4j.appender.stdout.layout.ConversionPattern=%d %p [%c] - %m %n

userRealm:

这里没有使用数据库,配置文件shiro.ini里不用配置[users]信息,因为这里在userRealm里的认证方法里的密码是模拟的,实际肯定会去数据库取。

package com.lhy.realm; import java.util.ArrayList;

import java.util.List; import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.SimpleAuthenticationInfo;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

/**

* 自定义Realm实现,该Realm类提供了两个方法:

* 1,doGetAuthenticationInfo:获取认证信息

* 2,doGetAuthorizationInfo:获取权限信息

* @author Administrator

*

*/

public class UserRealm extends AuthorizingRealm{ //realm接口的方法

@Override

public String getName() {

return "userRealm";

} //完成身份认证并返回认证信息

//如果身份认证失败,返回null

@Override

protected AuthenticationInfo doGetAuthenticationInfo(

AuthenticationToken token) throws AuthenticationException {

//获取用户输入的用户名

String username = (String)token.getPrincipal();//获取身份信息

System.out.println("username----"+username);

//实际开发是调用service根据用户名去数据库查对应的密码

//假设获取的密码是1111

String password = "1111";

//Object principal, Object credentials, String realmName

SimpleAuthenticationInfo info = new SimpleAuthenticationInfo(username,password,getName());

return info;

} //授权的信息

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

//主的 身份信息

String username = principals.getPrimaryPrincipal().toString();

System.out.println("==========授权===========");

System.out.println("username ---"+username);

//根据用户名到数据库查询当前用户对应的权限信息 ---这里模拟

List<String> permissions = new ArrayList<String>();

permissions.add("user:add");

permissions.add("user:delete");

permissions.add("user:update");

permissions.add("user:find");

/*

* 实现了AuthorizationInfo接口的pojo,内部存的是权限和角色

*/

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

//给当前用户分配权限

info.addStringPermissions(permissions);

return info;

}

}

测试程序:

package com.lhy.shiro; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.IncorrectCredentialsException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.util.Factory; public class userRealmDemo { public static void main(String[] args) {

//1,创建SecurityManager工厂 读取shiro配置文件

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//2 通过securityManager工厂获取SecurityManager实例

SecurityManager securityManager = factory.getInstance();

//3 将SecurityManager 对象设置到运行环境

SecurityUtils.setSecurityManager(securityManager);

//4 通过SecurityUtils获取主体subject

Subject subject = SecurityUtils.getSubject();

try {

//5.假设登录名是zhangsan 密码是1111

UsernamePasswordToken token = new UsernamePasswordToken("zhangsan","1111");

//6,登录,进行用户身验证

subject.login(token);

//通过subject判断用户是否通过验证

if(subject.isAuthenticated()){

System.out.println("用户登录成功!");

}

} catch (UnknownAccountException e) {

System.out.println("用户名或密码错误!");

e.printStackTrace();

}catch (IncorrectCredentialsException e) {

System.out.println("用户名或密码错误!");

e.printStackTrace();

} System.out.println(subject.isPermittedAll("user:add","user:delete","user:update"));

//7 退出

subject.logout(); }

}

shiro学习笔记_0600_自定义realm实现授权的更多相关文章

- shiro学习笔记_0400_自定义realm实现身份认证

自定义Realm实现身份认证 先来看下Realm的类继承关系: Realm接口有三个方法,最重要的是第三个方法: a) String getName():返回此realm的名字 b) boolean ...

- Shiro学习笔记六(自定义Reaml-使用数据库设置 user roles permissions)

1.工程目录 pom文件还和以前设置的一样就是添加了一个数据库驱动, <dependencies> <dependency> <groupId>junit</ ...

- Shiro学习笔记总结,附加" 身份认证 "源码案例(一)

Shiro学习笔记总结 内容介绍: 一.Shiro介绍 二.subject认证主体 三.身份认证流程 四.Realm & JDBC reaml介绍 五.Shiro.ini配置介绍 六.源码案例 ...

- Shiro学习笔记(5)——web集成

Web集成 shiro配置文件shiroini 界面 webxml最关键 Servlet 測试 基于 Basic 的拦截器身份验证 Web集成 大多数情况.web项目都会集成spring.shiro在 ...

- [转载]SharePoint 2013搜索学习笔记之自定义结果源

搜索中心新建好之后在搜索结果页上会默认有所有内容,人员,对话,视频这四个结果分类,每个分类会返回指定范围的搜索结果,这里我再添加了部门日志结果分类,搜索这个分类只会返回部门日志内容类型的搜索结果,要实 ...

- Hadoop学习笔记—5.自定义类型处理手机上网日志

转载自http://www.cnblogs.com/edisonchou/p/4288737.html Hadoop学习笔记—5.自定义类型处理手机上网日志 一.测试数据:手机上网日志 1.1 关于这 ...

- ASP.NET MVC 学习笔记-7.自定义配置信息 ASP.NET MVC 学习笔记-6.异步控制器 ASP.NET MVC 学习笔记-5.Controller与View的数据传递 ASP.NET MVC 学习笔记-4.ASP.NET MVC中Ajax的应用 ASP.NET MVC 学习笔记-3.面向对象设计原则

ASP.NET MVC 学习笔记-7.自定义配置信息 ASP.NET程序中的web.config文件中,在appSettings这个配置节中能够保存一些配置,比如, 1 <appSettin ...

- SpringBoot学习笔记:自定义拦截器

SpringBoot学习笔记:自定义拦截器 快速开始 拦截器类似于过滤器,但是拦截器提供更精细的的控制能力,它可以在一个请求过程中的两个节点进行拦截: 在请求发送到Controller之前 在响应发送 ...

- Shiro入门学习之自定义Realm实现授权(五)

一.自定义Realm授权 前提:认证通过,查看Realm接口的继承关系结构图如下,要想通过自定义的Realm实现授权,只需继承AuthorizingRealm并重写方法即可 二.实现过程 1.新建mo ...

随机推荐

- Linux 基础教程 31-tcpdump命令-3

经过前面的学习,tcpdump的用法相信应该都掌握了,今天我们来学习对tcpdump输出内容的学习和了解.我们以第一个示例进行讲解如下所示: IP协议包分析 [root@localhost ~ ...

- [Selenium With C#基础教程] Lesson-03 超级链接

作者:Surpassme 来源:http://www.jianshu.com/p/83809943e751 声明:本文为原创文章,如需转载请在文章页面明显位置给出原文链接,谢谢. 超级链接或链接是We ...

- VS2017中对C++的单元测试

安装Visual Studio 2017 由于平时都是用codeblock,因此电脑中没有装VS系列的IDE,就从安装开始吧 最开始安装的时候没有注意什么都没选,安装完了以后根本没有c++的编译器和各 ...

- 从数据池中捞取的存储过程控件使用完以后必须unprepare

从数据池中捞取的存储过程控件使用完以后必须unprepare,否则会造成输入参数是仍是旧的BUG. 提示:动态创建的存储过程控件无此BUG.此BUG只限于从数据池中捞取的存储过程控件. functio ...

- 基于python 3.5 所做的找出来一个字符串中最长不重复子串算法

功能:找出来一个字符串中最长不重复子串 def find_longest_no_repeat_substr(one_str): #定义一个列表用于存储非重复字符子串 res_list=[] #获得字符 ...

- 一起学习《C#高级编程》1--类型的安全性

感觉写随笔第一天就遇到了困难,感觉好费时间啊,回宿舍就得8点多,然后只能看一点书.之后写随笔,首先得回忆,然后组织,最后打字.还有就是宿舍迎来的断网的日子,特别不方便,只能第二天去公司发.本人目前是. ...

- ASP.NET MVC 防止CSRF攻击

简介 MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request forgery)攻击的一个措施,它跟XSS(XSS又叫CSS:Cr ...

- .Net Mvc5Filter与权限认证扩展

WebForm 在做WebForm的时候,如果我们要实现某页面登陆后才能访问,这个非常容易实现 public partial class IndexForm : Page { protected vo ...

- .Net Core Runtime安装说明

在开发阶段,都是直接安装.Net Core的SDK,但是在部署的时候你还是直接装SDK吗?当然直接装SDK也没什么问题,也可以少一些麻烦.但是如果你像我一样不喜欢在产线上装SDK,只想装Runtime ...

- WP8.1StoreApp(WP8.1RT)---发送邮件和短信

在WP7/8中,发送短信是利用了EmailComposeTask和SmsComposeTask来实现的. 在WP8.1 Store App中,原来的方式已经失效,采用了新的方法:ChatMessage ...